Format de rechange : Cybermenaces contre le secteur pétrolier et gazier du Canada (PDF, 531 Ko)

À propos du présent document

Auditoire

Le rapport fait partie d’une série d’évaluations des cybermenaces portant sur des recommandations relatives aux cybermenaces susceptibles de cibler les infrastructures essentielles du Canada. Il s’adresse aux dirigeantes et dirigeants du secteur pétrolier et gazier, aux professionnelles et professionnels de la cybersécurité devant protéger des actifs pétroliers et gaziers et aux lectrices et lecteurs non spécialisés qui s’intéressent à la cybersécurité des infrastructures essentielles. Pour des conseils sur des mesures techniques pour atténuer ces menaces, consultez la section Ressources utiles à la fin de cette présentation et/ou communiquez avec le Centre canadien pour la cybersécurité (Centre pour la cybersécurité).

Les sources peuvent utiliser l’appellation TLP:CLEAR lorsque les informations présentent un risque minimal ou nul de mauvaise utilisation, conformément aux règles et procédures applicables à la diffusion publique. Sous réserve des règles standard de copyright, les informations mentionnées en TLP:CLEAR peuvent être partagées sans restriction. Pour obtenir de plus amples renseignements sur le protocole TLP Traffic Light Protocol - (en anglais seulement), prière de consulter la page Web.

Coordonnées

Prière de transmettre toute question ou tout enjeu relatif au présent document au Centre canadien pour la cybersécurité à contact@cyber.gc.ca.

Méthodologie et fondement de l’évaluation

Les avis formulés dans la présente évaluation se basent sur de multiples sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise en matière de cybersécurité du Centre pour la cybersécurité. Le rôle que joue le Centre pour la cybersécurité dans la protection des systèmes d’information du gouvernement du Canada lui confère une perspective unique des tendances observées dans un contexte de cybermenace, ce qui a contribué à la présente évaluation. Dans le cadre du volet du mandat du Centre de la sécurité des télécommunications touchant le renseignement étranger, le Centre pour la cybersécurité tire parti d’information précieuse sur les habitudes des adversaires dans le cyberespace. Bien que le Centre pour la cybersécurité soit toujours tenu de protéger les sources et méthodes classifiées, il fournira au lecteur, dans la mesure du possible, les justifications qui ont motivé ses avis.

Les avis du Centre pour la cybersécurité sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude de différentes explications, l’atténuation des biais et l’usage d’un langage probabiliste. On emploiera des termes tels que « nous estimons que » ou « selon nos observations » pour communiquer les évaluations analytiques. On utilisera des qualificatifs comme « probabilité presque nulle », « probabilité faible » et « probabilité très élevée » pour exprimer les probabilités.

Les évaluations et analyses énoncées dans le présent document sont fondées sur des renseignements disponibles en date du 31 mars 2023.

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- 1 à 9 % Probabilité presque nulle

- 10 à 24 % Probabilité très faible

- 25 à 39 % Probabilité faible

- 40 à 59 % Probabilité presque égale

- 60 à 74 % Probabilité élevée

- 75 à 89 % Probabilité très élevée

- 90 à 99 % Probabilité presque certaine

Principaux avis

- Nous sommes d’avis que la probabilité est presque certaine que les activités de cybercriminalité motivées par le gain financier, plus particulièrement la compromission de courriel d’affaires et les rançongiciels, sont la principale cybermenace ciblant le secteur pétrolier et gazier. La probabilité est presque certaine que les rançongiciels sont la principale cybermenace pouvant affecter la fiabilité de l’approvisionnement en pétrole et en gaz pour les Canadiennes et Canadiens.

- Nous estimons que la probabilité est très élevée que le secteur pétrolier et gazier au Canada continue d’être ciblé par du cyberespionnage parrainé par des États à des fins commerciales ou économiques. Les secrets commerciaux exclusifs, la recherche, et les plans d’affaires et de production sont également à risque.

- Étant donné que le secteur pétrolier et gazier fait partie des infrastructures essentielles, nous estimons que la probabilité est très élevée que ce secteur constitue une cible stratégique pour les cyberactivités parrainées par des États pour faire acte de force étatique, surtout en période de tensions géopolitiques. Nous jugeons que la probabilité est très élevée que la principale cible des auteurs de cybermenace parrainés par des États soit les réseaux de technologie opérationnelle (TO) qui surveillent et contrôlent les plus importants actifs industriels du secteur. La probabilité est presque certaine que ces auteurs de menace parrainés par des États sont en train d’améliorer leurs capacités de sabotage des TO dans les infrastructures essentielles. Nous estimons que la probabilité est très faible que des auteurs de menace parrainés par des États veuillent intentionnellement perturber ou endommager l’infrastructure pétrolière et gazière au Canada en l’absence d’hostilités.

- Nous croyons également que les cibles les plus probables pour les auteurs de cybermenace cherchant à perturber l’approvisionnement en gaz et en pétrole au Canada sont les goulots d’étranglement pour ce qui est de la transmission du pétrole et des étapes de transformation. Parmi les cibles potentielles, nous notons les réseaux d’entreprises et de TO de pipelines de grand diamètre, les terminaux de transfert et les principales installations de raffinage.

- La Russie a manifesté à de nombreuses reprises son intention de démontrer sa puissance en lançant des cyberattaques destructrices contre les infrastructures essentielles stratégiques de ses adversaires à mesure que s’intensifient les crises géopolitiques. Le Centre pour la cybersécurité est au courant des efforts déployés par des auteurs de menace parrainés par la Russie pour compromettre les réseaux des fournisseurs d’infrastructures essentielles du Canada et des États-Unis et d’y établir une présence permanente (en vue de se prépositionner). Les organisations ciblées incluent des organisations du secteur pétrolier et gazier. Nous estimons que la probabilité est très élevée que l’espionnage russe, dont l’objectif est de se prépositionner dans les réseaux de TO, se poursuive.

- Nous croyons également que la probabilité est presque certaine que les auteurs de cybermenace parrainés par des États améliorent sans cesse leurs capacités leur permettant de mener des cyberactivités destructrices et débilitantes contre les infrastructures essentielles (IE). Ils collaborent également parfois avec des groupes d’auteurs de menace non étatiques afin d’accroître leur force de frappe, d’améliorer leurs capacités pour ainsi éviter une attribution directe. Le Centre pour la cybersécurité est conscient que la pratique bien établie de la Russie a été de collaborer avec des auteurs non étatiques pour mener des activités de cybermenace contre les infrastructures essentielles de l’Ukraine et de ses alliés.

- Nous estimons qu’il y a une probabilité presque égale que l’infrastructure pétrolière et gazière du Canada puisse être touchée par des cyberactivités contre des actifs américains, en raison de l’intégration transfrontalière.

Table des matières

- Introduction

- L’exposition aux cybermenaces

- Cybermenaces émanant de la chaîne d’approvisionnement numérique

- La menace provenant d’une prolifération de cyberoutils

- La menace émanant de la cybercriminalité

- Cybermenaces visant le secteur pétrolier et gazier parrainées par un État

- Contexte géopolitique actuel : L’invasion de l’Ukraine par la Russie

- Autres auteurs de menace

- Prévisions

- Ressources utiles

- Notes de fin de texte

Introduction

Le secteur pétrolier et gazier apporte une contribution essentielle à l’économie canadienne et à la sécurité et au bien-être des Canadiennes et Canadiens. Ainsi, la cybersécurité de ce secteur est importante pour la sécurité nationale du Canada. Le secteur pétrolier et gazier emploie environ 600 000 Canadiennes et Canadiens et il ajoute 120 milliards de dollars à l’économie canadienne, soit 5 % du produit intérieur brut (PIB).Note de bas de page 1 Au Canada, le pétrole et le gaz sont utilisés pour fournir l’énergie nécessaire pour chauffer des bâtiments, transporter des personnes et des marchandises, et ensemencer les champs et faire les récoltes. Ils servent également de matières premières pour de nombreux autres produits de fabrication.

Il est difficile d’exagérer l’importance du secteur pétrolier et gazier pour la sécurité nationale puisque la majorité de nos infrastructures essentielles dépendent des produits pétroliers et gaziers pour fonctionner. En même temps, les infrastructures essentielles, et plus particulièrement le secteur de l’énergie, sont de plus en plus à risque d’être visées par des activités de cybermenace.Note de bas de page 2 Aux États-Unis, par exemple, Colonial Pipeline a attiré l’attention du monde entier en mai 2021 lorsque l’oléoduc a été forcé d’arrêter les opérations d’un des plus importants réseaux de pipelines (essence, diesel et carburéacteur) des États-Unis, à la suite d’une attaque par rançongiciel. Bien que les opérations ont pu être rétablies quelques jours plus tard, la perturbation de l’approvisionnement en carburant a quand même entraîné des pénuries causant le réacheminement de vols, une fièvre d’achat et une hausse des prix à court terme. Selon les estimations, au moment de la remise en service du pipeline, l’est des États-Unis n’était qu’à quelques jours de subir des pénuries alimentaires ainsi que d’autres pénuries en raison de la perturbation de l’approvisionnement en essence vers d’autres secteurs, comme celui du transport.Note de bas de page 3

Une introduction au secteur pétrolier et gazier

Les organisations qui participent directement au secteur pétrolier et gazier peuvent être divisées en trois catégories :

- Secteur amont : les organisations participant à l’exploration, l’extraction et la production

- Secteur intermédiaire : pipelines, transport et stockage

- Secteur aval : raffinage, distribution et vente

Les organisations du secteur pétrolier et gazier en amont participent à la découverte et à l’extraction de pétrole brut et de gaz naturel issus de dépôts naturels. Les activités commencent par une recherche et une planification environnementale et géographique; suivent ensuite les activités de forage et d’exploitation de puits de pétrole et de gaz, et l’exploitation des sables pétrolifères.

Les activités intermédiaires comprennent le stockage, le traitement et le transport des produits pétroliers et gaziers. Le transport du pétrole et du gaz se fait par pipeline, train, camion et navire pétrolier. Un pipeline est le principal moyen de distribution intermédiaire pour acheminer les produits pétroliers et gaziers des producteurs jusqu’aux consommateurs en Amérique du Nord. Le Canada s’étend d’est en ouest sur une distance d’environ 7 500 km. Dans cette étendue se trouvent environ 850 000 km de pipelines de collecte, d’alimentation, de transport et de distribution pour les produits pétroliers et gaziers. Cela comprend un peu moins de 120 000 km de pipelines de transport de grand diamètre utilisés pour distribuer d’importants volumes de pétrole et de gaz sur de longues distances, souvent entre les provinces ou dans d’autres pays.Note de bas de page 4 De vastes installations de stockage sont reliées au réseau de pipelines pour faire face aux changements relatifs à l’offre et à la demande pour ainsi assurer une utilisation efficace des pipelines. En général, le gaz naturel est entreposé dans un grand réservoir souterrain. Des réservoirs hors sol sont utilisés pour le pétrole brut et le pétrole raffiné, les produits pétroliers finaux et le gaz naturel.

Les activités d’aval du secteur pétrolier et gazier sont responsables du raffinage du pétrole brut et du gaz naturel brut pour obtenir des produits finaux. Ce sont aussi les activités desquelles découlent la distribution et la vente de produits pétroliers et gaziers à la clientèle. Il est ici question de raffineries et d’usines de produits chimiques, ainsi que d’entreprises de distribution et de détail.

L’exposition aux cybermenaces

Les organisations pétrolières et gazières ont tendance à avoir une vaste zone d’attaque des systèmes numériques connectés. Ces systèmes pourraient inclure des systèmes de technologies de l’information (TI) organisationnels, des actifs de technologies opérationnelles (TO) industriels et un Web connecté de fournisseurs de produits et de services numériques. Comme nous l’avons mentionné dans l’Évaluation des cybermenaces nationales 2020, plus une organisation possède des actifs connectés à Internet, plus elle est à risque d’être visée par des cybermenaces.Note de bas de page 5 En 2019, des données d’enquête de Statistiques Canada ont montré qu’environ 25 % de toutes les organisations canadiennes du secteur pétrolier et gazier ont signalé un cyberincidentNote de bas de page 6, ce qui représente le pourcentage le plus élevé parmi tous les secteurs des infrastructures essentielles.

Comme pratiquement toutes les industries à travers le monde, le secteur pétrolier et gazier a adopté la transformation numérique de ses TO dans la production, le transport et la distribution de ses produits. La transformation numérique des TO du secteur de l’énergie offre de nombreux avantages sur le plan de la gestion, du rendement et de la productivité. Par exemple, elle permet aux organisations de surveiller et de gérer de façon centralisée les dispositifs de TO qui pourraient être répartis sur de vastes territoires. Le Centre pour la cybersécurité estime qu’il y a une probabilité presque certaine que la transformation numérique des actifs de TO augmente la zone d’attaque des vulnérabilités qui se présente aux auteurs de cybermenace et qu’elle expose les actifs de TO du secteur pétrolier et gazier à des cybermenaces.Note de bas de page 7

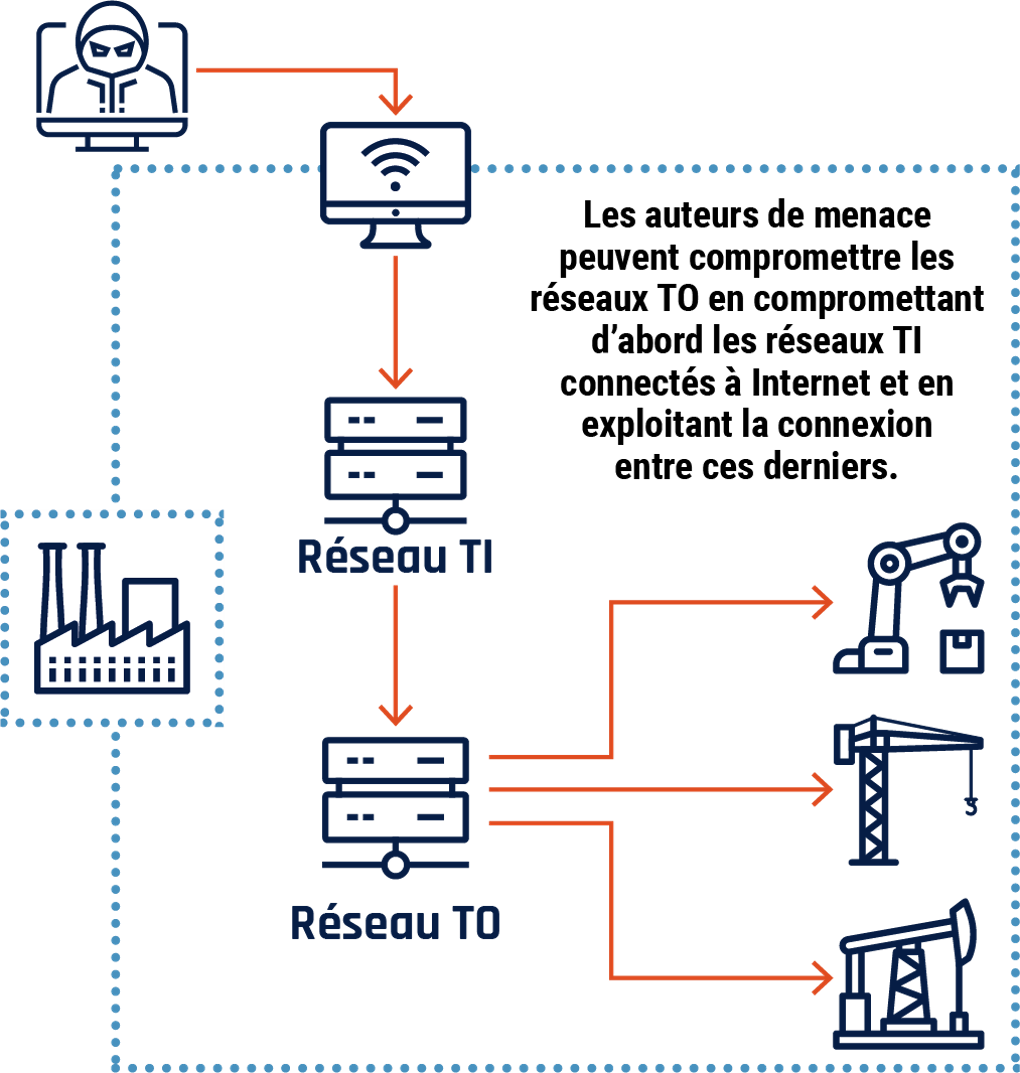

Figure 1 : Compromission de TO par l’entremise de réseaux TI

Description détaillée - Figure 1

Le graphique illustre comment un auteur de cybermenace peut compromettre les réseaux de technologie opérationnelle qui sont connectés au réseau de technologies de l’information d’une organisation. Le réseau de technologies de l’information connecté à Internet est compromis et l’auteur de menace utilise le lien vers le réseau de technologie opérationnelle pour accéder à des dispositifs de technologie opérationnelle qui seraient autrement inaccessibles.

Cybermenaces émanant de la chaîne d’approvisionnement numérique

Nous jugeons que la probabilité est élevée que les auteurs de cybermenace utilisant des méthodes moyennement ou grandement sophistiquées risquent de plus en plus de faire appel au ciblage indirect des organisations, en se tournant plutôt vers la chaîne d’approvisionnement.Note de bas de page 8 Les auteurs de cybermenace ciblent la chaîne d’approvisionnement pour deux objectifs principaux : obtenir de la part des fournisseurs de la propriété intellectuelle et de l’information sur les TO ou les réseaux de l’organisation ciblée ayant une valeur de revente; et s’en servir comme moyen indirect pour obtenir l’accès à un des réseaux de l’organisation ciblée.Note de bas de page 7 Les exploitants d’actifs industriels substantiels, y compris ceux du secteur pétrolier et gazier, dépendent d’une chaîne d’approvisionnement de produits et de services très variés, qui comprend des laboratoires, des fabricants, des fournisseurs, des intégrateurs et des entrepreneurs, de même que des fournisseurs de services gérés, Internet et infonuagiques, pour les opérations quotidiennes, la maintenance, la modernisation et le développement de nouvelles capacités. La dépendance des exploitants d’actifs de TO du secteur pétrolier et gazier à l’égard de la chaîne d’approvisionnement représente une vulnérabilité critique qui fournit aux auteurs de cybermenace de l’information privilégiée sur les systèmes de TI et de TO autrement protégés et des occasions de les infiltrer. Nous estimons que la probabilité est presque certaine que les auteurs utilisant des méthodes moyennement ou grandement sophistiquées continueront de cibler la chaîne d’approvisionnement à ces fins pendant au moins les 12 prochains mois.

La menace provenant d’une prolifération de cyberoutils

Le Centre pour la cybersécurité a remarqué que les cyberoutils préfabriqués et la formation pour utiliser ceux-ci sont de plus en plus répandus sur Internet. Selon nos observations, il existe une probabilité presque égale que les auteurs de menace disposant de moyens peu sophistiqués se tournent vers ces outils pour mener à bien une attaque de sabotage et perturber le secteur pétrolier et gazier.

À titre d’exemple, il existe également des modules d’exploitation des TO dans des cyberoutils offerts gratuitement, comme le cadre de source ouverte Metasploit qui a été développé et diffusé par des chercheuses et chercheurs et des professionnelles et professionnels dans le domaine de la sécurité pour tester la défense des réseaux de TO. Tous les auteurs malveillants, peu importe leur niveau de compétence technique, ont accès à ces outils ainsi qu’à des documents et tutoriels sur leur utilisation.Note de bas de page 9 Le Centre pour la cybersécurité est aussi au courant de l’existence de logiciels criminels ayant un impact important, y compris Trickbot, Qakbot et Dridex, qui utilisent le cyberoutil répandu Cobalt Strike pour cibler de grandes organisations et les infrastructures essentielles du Canada. Metasploit et Cobalt Strike sont tous deux populaires auprès des États et des groupes criminels pour faciliter les activités de rançongiciel et de cyberespionnage.Note de bas de page 10 Par ailleurs, la présence d’un vaste marché illégal offrant des cyberoutils et des services qui permettent aux cybercriminelles et cybercriminels (et potentiellement à d’autres auteurs de cybermenace) de réduire considérablement leur temps de préparation et de mener des campagnes plus complexes et sophistiquées. De nombreuses places de marché virtuelles permettent à des fournisseurs de vendre des cyberoutils et services spécialisés à des utilisateurs qui les emploient ensuite pour commettre des cybercrimes, dont de l’espionnage, des attaques par déni de service distribué (DDoS pour Distributed Denial-of-Service) et des attaques par rançongiciel. De même, les auteurs malveillants peuvent se servir de l’une ou l’autre de ces cybercapacités pour commettre des actes de sabotage contre des systèmes TO.

Selon notre évaluation, la probabilité est élevée que la grande disponibilité de cybercapacités et de services criminels, commerciaux, volés et gratuits abaisse le degré de sophistication requis pour cibler et saboter les TO. Dans l’Évaluation des cybermenaces nationales 2020, le Centre pour la cybersécurité a observé que la croissance des marchés commerciaux pour les cyberoutils et les talents a permis de réduire le temps nécessaire aux auteurs de menace pour développer des cybercapacités. Certains fournisseurs conçoivent des capacités spécifiquement pour les TO et les vendent à des clientes et clients. Alors que de plus en plus d’auteurs de cybermenace accèdent à des cyberoutils commerciaux, les auteurs de menace qui souhaitent saboter des TO, mais qui ne disposaient pas des capacités nécessaires pour le faire auparavant, peuvent maintenant tenter plus facilement ce type de cybermenace. La prolifération d’outils commerciaux fait en sorte qu’il est de plus en plus difficile de détecter ces activités de cybermenace, de déterminer qui en sont les auteurs et de se défendre contre celles-ci. Nous estimons que même si les menaces visant le secteur pétrolier et gazier et menées par d’autres auteurs de cybermenace sont actuellement faibles, la probabilité est élevée que le niveau inégal de cybersécurité de certains dispositifs de TO, l’accessibilité générale des dispositifs sur Internet par le biais de moteurs de recherche propres aux TO et la disponibilité de cyberoutils gratuits, contribueront probablement à faire augmenter, dans un avenir proche, la menace émanant d’auteurs de cybermenace disposant de moyens peu sophistiqués.

La menace émanant de la cybercriminalité

Nous estimons que la probabilité est presque certaine que les cybercriminelles et cybercriminels, motivés par un gain financier, plus particulièrement ceux qui tentent la compromission de courriel d’affaires et le recours aux rançongiciels, soient la principale cybermenace ciblant le secteur pétrolier et gazier. Bien que la probabilité est presque certaine que la compromission de courriel d’affaires soit plus courante et plus onéreuse que le rançongiciel pour les victimes, nous estimons que la probabilité est presque certaine que les rançongiciels soient la principale menace visant l’approvisionnement en pétrole et en gaz pour la clientèle. L’écosystème de cybercriminalité clandestin évolue constamment afin de maximiser les profits et d’augmenter les paiements extorqués aux victimes.Note de bas de page 11 Par exemple, l’adaptation de rançongiciel à un modèle de service (rançongiciel comme service, ou RaaS) et le recours répandu au vol et à la fuite de données sensibles pour accroître la pression à payer sont deux des principaux facteurs contribuant à la récente augmentation du taux de réussite des incidents.Note de bas de page 12

Le secteur pétrolier et gazier, tout comme d’autres parties du secteur de l’énergie, attire apparemment l’attention d’auteurs de cybermenace motivés par des gains financiers en raison de la valeur élevée des actifs de l’industrie et du niveau de dépendance de la clientèle aux produits de l’industrie.Note de bas de page 13 Parmi les actifs de valeur du secteur pétrolier et gazier ciblés par des cybercriminelles et cybercriminels, nous notons la propriété intellectuelle et les plans d’affaires ainsi que les dépôts de renseignements sur la clientèle.

Étant donné que les organisations pétrolières et gazières font partie des infrastructures essentielles (IE) canadiennes, elles sont des cibles intéressantes pour l’extorsion en raison de l’importance de ces produits et services pour les Canadiennes et Canadiens. Les cyberactivités criminelles sont susceptibles de perturber les opérations et la prestation de produits et de services essentiels en limitant l’accès d’une entreprise à des données commerciales essentielles dans le réseau TI ou en empêchant le contrôle sûr des processus industriels dans le réseau de technologies opérationnelles (TO). L’interruption ou le sabotage des systèmes TO dans les infrastructures essentielles canadiennes représente une menace coûteuse pour les propriétaires et exploitants d’importants actifs TO, et pourrait compromettre la sécurité nationale, publique et environnementale, de même que l’économie.

Au début de mai 2021, par exemple, Colonial Pipeline a été victime d’un incident attribuable à DarkSide, groupe de cybercriminelles et cybercriminels basé en Russie qui est à l’origine des rançongiciels. Bien que l’activité n’aurait touché que les systèmes TI, l’entreprise a choisi d’interrompre ses activités, ce qui a engendré une hausse record des prix, des achats dictés par la panique et une pénurie d’essence. Par la suite, on a signalé que le Service fédéral de sécurité (ou FSB) de la Russie a mené des enquêtes sur des membres du groupe qui seraient responsables de l’incident Colonial et les a fait arrêter à la demande de représentantes et représentants américains.Note de bas de page 14

La probabilité est élevée que la haute visibilité de l’incident Colonial et les résultats mis en évidence par les organismes d’application de la loi aient incité certains groupes à faire des déclarations publiques précisant que les cibles avaient été modifiées pour ainsi épargner des infrastructures essentielles, et demandant dans des forums sur la criminalité d’interdire complètement les rançongiciels.Note de bas de page 15 Toutefois, de telles déclarations concernant le secteur de la santé n’ont pas permis de diminuer l’ensemble du ciblage.Note de bas de page 16 Nous estimons que la probabilité est élevée que ces déclarations ne sont qu’un prétexte et que cela ne permettra pas de diminuer de manière substantielle la menace qui pèse sur les organisations pétrolières et gazières à long terme.

Les cybercriminelles et cybercriminels sont opportunistes et ils n’hésiteront pas à exacerber des situations de crise à des fins lucratives. À la fin du mois de janvier 2022, par exemple, des incidents à deux filiales de l’entreprise allemande de transport de pétrole Marquard & Bahls ainsi qu’un incident non lié de rançongiciel aux ports de pétrole Amsterdam-Rotterdam-Antwerp (ARA) ont perturbé considérablement la livraison des produits pétroliers dans certains pays d’Europe continentale, aggravant ainsi potentiellement la crise énergétique causée par l’invasion, alors imminente, de l’Ukraine par la Russie.Note de bas de page 17Nous estimons que la probabilité est presque certaine que des cybercriminelles et cybercriminels continueront à cibler des organisations de grande valeur œuvrant dans le secteur pétrolier et gazier du Canada et partout dans le monde.

Cybermenaces visant le secteur pétrolier et gazier parrainées par un État

Les activités de cybermenace parrainées par des États contre le secteur pétrolier et gazier sont devenues une réalité courante d’activités de cybermenace à l’échelle mondiale, plus particulièrement en période de tensions géopolitiques croissantes.Note de bas de page 5 Des auteurs de cybermenace parrainés par des États et motivés par des enjeux politiques, dont la Russie, la Chine et l’Iran, ont ciblé le secteur de l’énergie mondial à des fins d’espionnage, de perturbation et de destruction. En général, les auteurs de menace parrainés par des États mènent des activités d’espionnage sur des cibles du secteur pétrolier et gazier pour obtenir du renseignement étranger (soutirer des données sur le secteur pétrolier et gazier ayant une valeur économique ou une valeur en tant que renseignement sur les relations étrangères) ou pour des raisons commerciales (obtenir des plans d’affaires ou une propriété intellectuelle de valeur à déployer pour acquérir un avantage concurrentiel national). Nous estimons que la probabilité est presque certaine que des auteurs de cybermenace parrainés par des États sont les auteurs de menace dotés des moyens les plus sophistiqués, et la probabilité est très élevée que certains d’entre eux aient les capacités nécessaires pour lancer des attaques coordonnées et cibler plus d’un composant des infrastructures essentielles à la fois. De plus, les auteurs de cybermenace parrainés par des États utilisent diverses tactiques pour travailler clandestinement; ce qui rend difficiles de détecter les activités et de déterminer qui est l’auteur de ces activités.

Espionnage industriel

Nous estimons que la probabilité est très élevée que le secteur pétrolier et gazier au Canada continue d’être ciblé par des États à des fins commerciales ou économiques. Cela peut comprendre des organisations à n’importe quel niveau de la chaîne de valeur du secteur pétrolier et gazier. Parmi les actifs numériques du secteur pétrolier et gazier qui ont de la valeur pour des États adversaires, nous notons les secrets commerciaux exclusifs, la recherche, les données sur la clientèle ainsi que les plans d’affaires et de production des organisations. Parmi ces actifs, nous notons également les plans de mise en valeur de champ pétrolier, ou la recherche et le développement d’équipements ou de techniques qui, s’ils sont volés, pourraient entraîner des désavantages concurrentiels en raison des pertes d’investissements, des pertes de revenus et des réputations entachées. Par exemple, en 2020, le service de contre-ingérence de la Norvège a indiqué que la Russie, la Chine et d’autres pays ont eu recours au cyberespionnage pour découvrir des secrets commerciaux de l’industrie pétrolière et des plans de production.Note de bas de page 18

Prépositionnement et développement des capacités

Le Centre pour la cybersécurité estime que les infrastructures essentielles, et surtout les TO connectées à un réseau dans les infrastructures essentielles, représentent des cibles stratégiques de perturbation ou de destruction pour les auteurs de cybermenace parrainés par des États en temps d’hostilités entre des pays.Note de bas de page 7 Les gouvernements ainsi que les secteurs de l’énergie, de l’aqueduc, des télécommunications et des finances ont tous été ciblés en raison de tensions géopolitiques. Des cyberactivités offensives contre les TO du secteur pétrolier et gazier visant à empêcher l’approvisionnement en produits essentiels d’un pays ciblé pourraient servir à envoyer des messages intimidants sur la puissance et les capacités, à délégitimiser les gouvernements ciblés, à démoraliser les dirigeantes et dirigeants et le public, à éroder les défenses et à menacer la santé et la sécurité de la population. Nous estimons que la probabilité est très faible que des auteurs de menace parrainés par des États veuillent intentionnellement perturber ou endommager l’infrastructure pétrolière et gazière au Canada en l’absence d’hostilités.

Certains grands exploitants-propriétaires d’actifs de TO, comme les services publics, les pipelines et les raffineries du secteur pétrolier et gazier, sont des cibles peu probables pour l’espionnage commercial, puisque la plupart des adresses IP ayant une valeur commerciale en utilisation et en développement se trouvent dans la chaîne d’approvisionnement. Nous jugeons que la probabilité est élevée que les cyberactivités parrainées par des États contre les propriétaires d’actifs de TO œuvrant dans le secteur pétrolier et gazier avaient pour objectif de recueillir de l’information et de prépositionner des cyberoutils afin de pouvoir mener d’éventuelles activités de sabotage, ou encore de démontrer la cyberpuissance des États parrainant ces activités, en vue d’exercer une certaine intimidation en ligne. Les premiers stades de possibles cyberactivités de sabotage peuvent ressembler à de l’espionnage industriel.FootNote de bas de pagenote 19 Selon nos observations, la probabilité est très élevée que des auteurs de menace parrainés par des États utilisent l’information recueillie dans le cadre de leurs cyberactivités de reconnaissance et d’espionnage pour développer un accès et des capacités additionnelles pouvant leur permettre de saboter les TO utilisées dans les secteurs d’infrastructures essentielles du Canada, y compris le secteur pétrolier et gazier.

Le Centre pour la cybersécurité évalue que la probabilité est presque certaine que les auteurs de cybermenace parrainés par des États améliorent continuellement leurs capacités de mener des cyberactivités destructrices et débilitantes contre les infrastructures essentielles. Ils arrivent à leurs fins en repérant et en accordant la priorité aux systèmes d’intérêt, en identifiant les vulnérabilités, en développant un accès et un prépositionnement dans ces systèmes, en menant des activités d’espionnage sur les TO utilisées et en développant des techniques et des outils pour perturber ou détruire les TO.Note de bas de page 20 Au début de 2022, le maliciel

Nous estimons que la probabilité est élevée que les auteurs de cybermenace parrainés par des États cherchant à perturber l’approvisionnement en gaz et en pétrole au Canada ciblent les goulots d’étranglement pour ce qui est de la transmission du pétrole et des étapes de transformation, afin de maximiser les effets. Parmi les cibles potentielles de ces activités, nous notons les pipelines de grand diamètre, les terminaux portuaires et les grandes installations de raffinage.

Importantes cyberactivités parrainées par des États visant le secteur pétrolier et gazier

- À la fin de 2019 et au début de 2020, des auteurs de cybermenace parrainés par l’Iran ont lancé les maliciels effaceurs ZerocleareNote de bas de page 23 et DustmanNote de bas de page 24), des variants du maliciel Shamoon, dans les réseaux des cibles non identifiés du secteur de l’énergie saoudien et de Bapco, l’entreprise nationale de pétrole de Bahreïn, causant un nombre non signalé de perturbations des activités.Note de bas de page 25

- En 2018, un variant du maliciel iranien Shamoon a détruit près de 10 % du réseau de l’entreprise pétrolière et gazière italienne Saipem. Saipem est un important entrepreneur de l’entreprise saoudienne Saudi AramcoNote de bas de page 26

- En 2017, des auteurs de cybermenace parrainés par la Russie ont mis à l’essai une capacité appelée Triton (ou Trisis) pour modifier le rendement d’un système instrumenté de sécurité (SIS) d’une installation pétrolière et gazière du Moyen-Orient. Un SIS est défini comme un dispositif TO spécialisé conçu pour détecter de façon indépendante les conditions de défaillance dans un procédé industriel et, au besoin, provoquer l’arrêt sûr de l’équipement. Les auteurs sont parvenus à accéder à l’installation à distance et à reprogrammer les dispositifs de commande du SIS, causant leur passage à l’état de défaillance, l’arrêt automatique du procédé industriel et l’enquête subséquente.Note de bas de page 27 Plus tard, en 2018 et 2019, les mêmes auteurs ont accédé aux réseaux d’installations du secteur de l’énergie aux États et Unis.Note de bas de page 28

- De 2011 à 2018, des auteurs de cybermenace parrainés par la Russie ont mené une vaste campagne de cyberespionnage contre des entreprises américaines et européennes du secteur de l’énergie. Cette campagne a utilisé le maliciel Havex pour rechercher des composants de TO et extraire de l’information relative aux TO.Note de bas de page 29

- En 2012, des auteurs de cybermenace iraniens parrainés par des États déploient le maliciel effaceur Shamoon qui cible les réseaux de TI des entreprises Saudi Aramco et RasGas en Arabie saoudite et au Qatar. Les auteurs de cybermenaces ont pu ainsi supprimer des données de près de 30 000 ordinateurs, ce qui a forcé l’arrêt de nombreux réseaux internes.Note de bas de page 30

- Entre 2011 et 2013, des auteurs de cybermenace parrainés par la Chine ont mené une campagne de harponnage et d’ingérence contre des entreprises de pipelines pétrolières et gazières aux États-Unis.Note de bas de page 31

Contexte géopolitique actuel : L’invasion de l’Ukraine par la Russie

En avril 2022, le Centre pour la cybersécurité en collaboration avec ses organismes partenaires en cybersécurité de l’Australie, de la Nouvelle-Zélande, du Royaume-Uni et des États-Unis a émis des avertissements aux fournisseurs d’infrastructures essentielles par rapport à de possibles activités menées par des groupes criminalisés et des hacktivistes non étatiques prorusses et parrainés par la Russie, qui visaient à appuyer l’invasion de l’Ukraine par la Russie.Note de bas de page 32 En juillet 2023, le Centre pour la cybersécurité a expliqué le rôle de ces auteurs en Ukraine et à l’extérieur de l’Ukraine dans son Bulletin sur les cybermenaces : Les activités de cybermenace liées à l’invasion de l’Ukraine par la Russie.Note de bas de page 33

La Russie a lancé à répétition des cyberattaques destructrices contre les infrastructures essentielles stratégiques afin de démontrer sa puissance lorsque les crises géopolitiques ont dégénéré en un conflit armé. En 2022, afin d’appuyer l’invasion de l’Ukraine, la Russie a mené une vaste cybercampagne visant les infrastructures essentielles de l’Ukraine, ce qui comprend le gouvernement et les secteurs de l’énergie, des télécommunications et des finances.Note de bas de page 33 Cette campagne a utilisé des attaques par déni de service et diverses formes de maliciels destructeurs pour mener à une perturbation généralisée, souvent en coordination avec des attaques cinétiques. Par exemple, le 24 février 2022, des pirates informatiques parrainés par la Russie ont mené des activités de cybermenace destructrices contre le service d’Internet par satellite KA-SAT de Viasat en Ukraine pendant que les forces militaires russes envahissaient l’Ukraine, rendant ainsi les infrastructures essentielles pour Internet et les télécommunications inexploitables tout en perturbant l’accès Internet de la clientèle de Viasat à travers l’Europe.Note de bas de page 34

Menaces visant le Canada : Auteurs de menace parrainés par des États

Selon nos observations, la probabilité est presque certaine que des auteurs de cybermenace parrainés par la Russie mènent des activités de reconnaissance contre les infrastructures essentielles canadiennes, et la probabilité est très élevée que ces cyberactivités russes, dont l’objectif est de se prépositionner dans les réseaux de TO industriels, continuent. Nous estimons que la probabilité est très faible que des auteurs de menace parrainés par la Russie lancent une attaque destructrice contre l’infrastructure pétrolière et gazière du Canada ou d’États alliés, tant qu’on ne perçoit pas d’hostilités imminentes entre le Canada et la Russie.

Menaces visant le Canada : Auteurs de menace alliés à un État

La probabilité est très élevée que des cyberactivités menées par des groupes alliés à la Russie comme Killnet et Xaknet, afin d’appuyer l’invasion de l’Ukraine par la Russie, aient augmenté de manière considérable au cours des 12 derniers mois.Note de bas de page 35 En général, ces groupes obtiennent l’accès à des réseaux pour déployer un rançongiciel et chiffrer des données, ce qui peut causer une importante perturbation des opérations, ou encore ils mènent des attaques par DDoS (souvent accompagnées de menaces d’extorsion) ou des activités de défiguration de site Web.Note de bas de page 32 La probabilité est élevée que des cibles au sein d’un secteur sont choisies de manière opportuniste, en fonction de recherches de services exposés présentant des vulnérabilités connues, plutôt que de manière stratégique pour un maximum d’effet. Ces attaques sont souvent en réaction à des nouvelles faisant état que le pays ciblé manifeste son soutien pour l’Ukraine.Note de bas de page 36

Le Centre pour la cybersécurité est au courant des efforts déployés par des auteurs de menace alliés à la Russie pour compromettre les réseaux des fournisseurs d’infrastructures essentielles du Canada et des États-Unis et d’y établir une présence permanente. Les organisations ciblées incluent des organisations du secteur pétrolier et gazier. Nous estimons que la probabilité est très élevée que l’intention de ces activités soit de perturber les services essentiels pour produire un impact psychologique, et pour finalement affaiblir le soutien canadien à l’Ukraine. Nous estimons que la probabilité est presque certaine que ces activités se poursuivront pendant toute la durée de la guerre, et qu’elles vont même prendre de l’ampleur à mesure que les efforts d’invasion par la Russie déclineront ou que de nouvelles mesures de soutien à l’Ukraine seront annoncées. Même si les auteurs de menace non étatiques prorusses ont presque certainement des moyens ayant un plus faible niveau général de sophistication et des capacités techniques plus faibles que les auteurs parrainés par la Russie, nous estimons que la probabilité est presque égale que le secteur pétrolier et gazier du Canada subisse un incident perturbateur causé par des auteurs de menace prorusses, en raison de leur plus grande tolérance au risque, de l’augmentation de leur nombre et de leurs activités ainsi que du nombre de cibles vulnérables dans l’ensemble du secteur.

Nous estimons que la probabilité est très élevée que tant les auteurs de cybermenace parrainés par la Russie que les auteurs de menace prorusses considèrent l’Ukraine, les États-Unis et les principaux membres européens de l’OTAN comme des cibles plus prioritaires que le Canada. Cependant, si les États-Unis sont ciblés, nous estimons qu’il y a une probabilité presque égale que le Canada soit aussi touché, en raison de l’interconnectivité de l’infrastructure pétrolière et gazière des États-Unis et du Canada.

Importantes cyberactivités russes

- Les premières activités de sabotage parrainées par des États ciblant les infrastructures essentielles se sont produites en 2015 et en 2016 contre le réseau électrique de l’Ukraine et ont été causées par l’organisme de renseignement militaire de la Russie, c'est-à-dire, le service de la direction centrale du renseignement de l’état-major (GRU), que les chercheuses et chercheurs en cybersécurité appellent « l’équipe Sandworm ». En 2015, la Russie a été en mesure de mettre hors tension sept sous-stations de trois sociétés régionales ukrainiennes de distribution pendant trois heures, causant ainsi une panne d’électricité qui a touché 225 000 clientes et clients. Un an plus tard, un cyberincident survenu à Ukrenergo, société nationale d’électricité ukrainienne, a entraîné une panne d’électricité d’une heure dans le nord de Kiev. Ces incidents, qui se sont produits dans un contexte de tension entre la Russie et l’Ukraine, ont marqué un tournant dans l’histoire des cyberactivités visant le secteur de l’énergie. Ils montrent bien l’effet que peut avoir une cyberattaque perpétrée contre les infrastructures essentielles, particulièrement lors de conflits internationaux.Note de bas de page 20

- En juin 2017, le maliciel NotPetya a infecté des dizaines de milliers de dispositifs, dont ceux des réseaux d’infrastructures essentielles de l’Ukraine et du monde entier.Note de bas de page 37 La probabilité est élevée qu’il s’agissait d’une attaque menée par la Russie visant à perturber les systèmes financiers ukrainiens.

- En 2018, le GRU a désactivé plus de 15 000 sites Web et organes de presse du gouvernement de la Géorgie dans le cadre d’efforts visant à déstabiliser le pays.Note de bas de page 38

Autres auteurs de menace

Nous estimons que des auteurs de menace dotés de moyens peu sophistiqués comme des terroristes, des hacktivistes, des adeptes de sensations fortes et des personnes mécontentes, motivés à attirer l’attention en embarrassant le secteur ou y porter préjudice au moyen d’incidents publics, sont actuellement plus susceptibles de prendre part à des activités qui ne passent pas inaperçues et qui sont nuisibles, comme la défiguration de sites Web, plutôt que de tenter une perturbation directe des TO. Depuis l’invasion massive de l’Ukraine par la Russie au début de février 2022, nous estimons que la probabilité est élevée que le rythme des opérations et la mobilisation de groupes d’auteurs de menace non étatiques prorusses aient augmentés.Note de bas de page 35 Le Centre pour la cybersécurité est conscient que la pratique bien établie de la Russie a été de collaborer avec des groupes d’auteurs non étatiques, comme des cybercriminelles et cybercriminels et des hacktivistes, pour mener des activités de cybermenace contre les infrastructures essentielles de l’Ukraine et de ses alliés. À titre d’exemple, Killnet, un groupe d’hacktivistes prorusses a mené des attaques par DDoS contre des sites Web d’exploitants d’infrastructures essentielles, y compris les sites de fournisseurs du secteur de l’énergie.Note de bas de page 32

Prévisions

La cybersécurité des infrastructures essentielles du Canada est aussi une question de sécurité nationale. Le secteur pétrolier et gazier au Canada joue un rôle important dans l’économie, à la fois comme contributeur au PIB, et comme fournisseur d’énergie à d’autres secteurs de l’économie canadienne, aux infrastructures essentielles et aux Canadiennes et Canadiens. L’importance et la haute visibilité du secteur pétrolier et gazier, ainsi que son exposition grandissante aux menaces découlant de la transformation numérique en fait une cible pour les auteurs de cybermenace qui prévoient d’importantes perturbations.

Le Centre pour la cybersécurité recommande à tous les propriétaires de réseau des infrastructures essentielles, y compris ceux du secteur pétrolier et gazier, de prendre les mesures nécessaires pour protéger leurs systèmes contre les cybermenaces décrites dans la présente évaluation, et, en particulier, par rapport aux événements géopolitiques entourant l’invasion de l’Ukraine par la Russie.Note de bas de page 39 Le Centre pour la cybersécurité se joint à ses partenaires des États UnisNote de bas de page 40 et du Royaume UniNote de bas de page 41 et recommande des mesures proactives de surveillance et d’atténuation sur les réseaux. Le document du Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis intitulé : « Russian State-Sponsored and Criminal Cyber Threats to Critical Infrastructure » met utilement en évidence les vulnérabilités connues pour avoir été exploitées par les auteurs de cybermenace russes, leurs tactiques, techniques et procédures, ainsi que les mesures de défense potentielles.

Ressources utiles

Détection et atténuation des menaces

- Introduction à l’environnement de cybermenaces

- Conseils en matière de cybersécurité en cas de niveaux de menace élevés

- Ressources sur les rançongiciels

- Contrôles de cybersécurité de base pour les petites et moyennes organisations

- Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l’information

- Sécurité de l’Internet des objets pour les petites et moyennes organisations

- Conseils du Centre pour la cybersécurité sur la sécurité des dispositifs mobiles

- Contrats avec des fournisseurs de services gérés : facteurs relatifs à la cybersécurité à considérer

- Les 10 mesures de sécurité des TI : no 2 – Appliquer des correctifs aux applications et aux systèmes d’exploitation

- Rapport conjoint sur les outils de piratage publiquement accessibles

- Cyberactivité malveillante ciblant les fournisseurs de services gérés

Évaluation des menaces

- Bulletin sur les cybermenaces : Les activités de cybermenace liées à l’invasion de l’Ukraine par la Russie

- Bulletin sur les cybermenaces : Cybermenaces visant les technologies opérationnelles

- La cybermenace provenant des chaînes d’approvisionnement

- Évaluation des cybermenaces nationales 2023-2024

- Bulletin sur les cybermenaces : Les cyberattaques visant le secteur canadien de l’électricité

- Bulletin sur les cybermenaces : La menace des rançongiciels en 2021