Les rançongiciels sont les cybermenaces les plus courantes qui guettent les Canadiennes et Canadiens, et ils sont en hausse.

Au cours d’une attaque par rançongiciel, les cybercriminels se servent d’un logiciel malveillant pour chiffrer, voler ou supprimer des données, puis demandent le paiement d’une rançon pour les restaurer.

Les rançongiciels peuvent avoir de graves répercussions telles que l’interruption des activités principales, la perte permanente de données, le vol de propriété intellectuelle, des atteintes à la vie privée, des atteintes à la réputation et des coûts élevés de reprise.

L’adoption de pratiques de base en matière de cybersécurité permettrait d’empêcher la grande majorité des incidents liés aux rançongiciels au Canada.

Cette page offre des ressources du Centre pour la cybersécurité visant à aider les organisations et la population canadiennes à comprendre la menace que représentent les rançongiciels et à prendre les mesures appropriées pour se protéger.

Rapports

Étude de cas sur les rançongiciels : le groupe Conti

La présente étude de cas décrit les méthodes typiquement employées par le groupe d’opérateurs du rançongiciel Conti, l’un des groupes cybercriminels les plus prolifiques.

Même selon les normes des rançongiciels, le groupe Conti est considéré comme l’un des groupes les plus impitoyables et dévastateurs, car il cible souvent des hôpitaux, des réseaux médicaux et d’autres services essentiels.

Lors d’une attaque typique, les opérateurs du rançongiciel Conti volent, chiffrent et/ou suppriment des fichiers. Ils menacent également de divulguer des données sensibles si la rançon n’est pas payée, une tactique appelée « double extorsion ».

Une attaque par le rançongiciel Conti se déroule normalement en quatre phases : la reconnaissance, l’intrusion, l’infection et les conséquences.

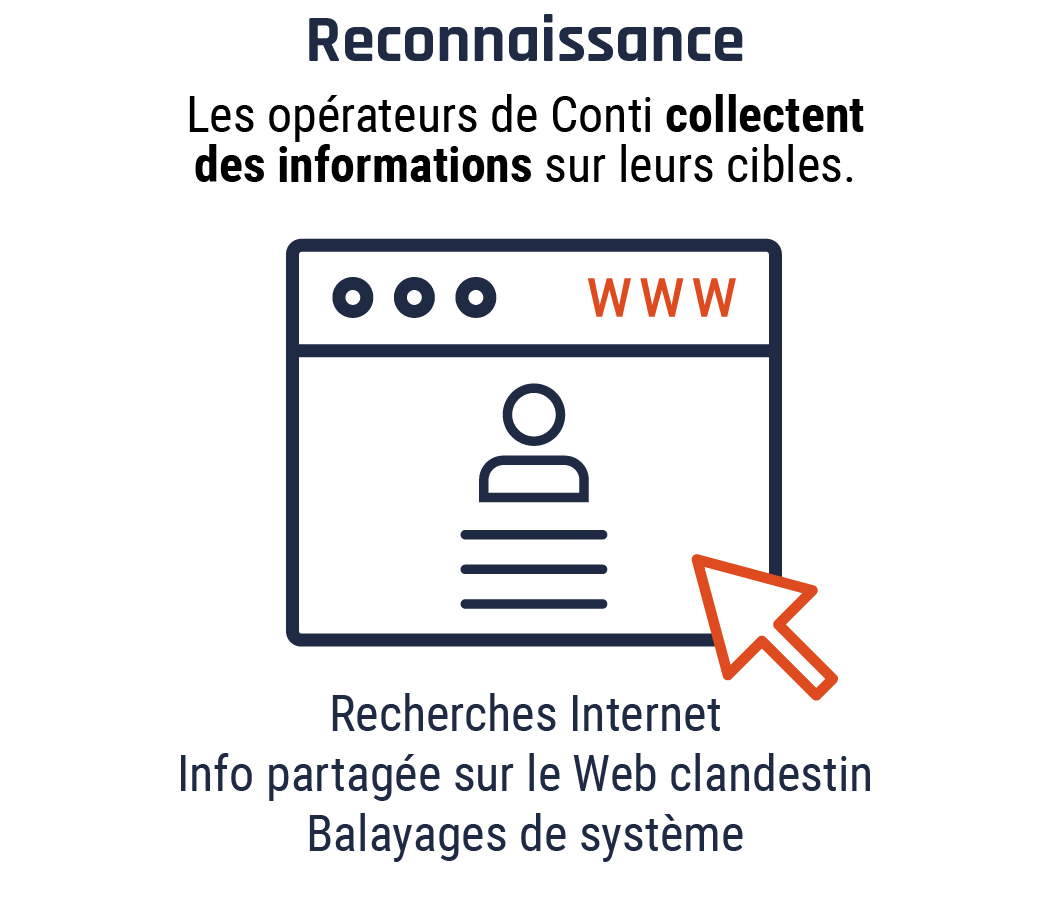

Description détaillée - Phase 1 : Reconnaissance

Les opérateurs du rançongiciel Conti collectent des informations pour trouver des cibles de grande valeur, comme les hôpitaux et d’autres organisations qui fournissent des services essentiels ou qui détiennent des données sensibles. Ils ont recours à des recherches sur Internet, au balayage de systèmes et à l’information partagée sur le Web clandestin, comme des mots de passe ou des justificatifs d’ouverture de session volés. Les opérateurs du rançongiciel Conti poursuivent la collecte d’informations tout au long de l’attaque afin de demander des rançons plus élevées et de contraindre la victime à payer celles ciNote de bas de page 1.

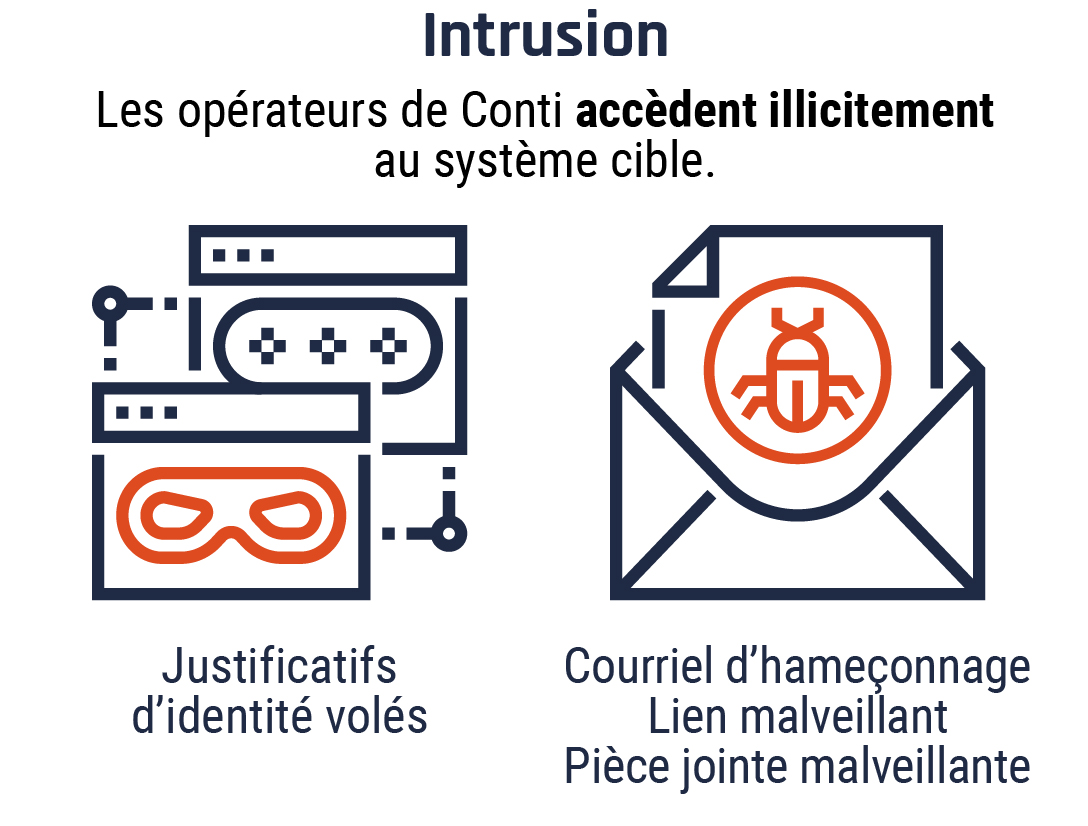

Description détaillée - Phase 2 : Intrusion

Les opérateurs du rançongiciel Conti accèdent illicitement au système de la victime au moyen de justificatifs d’identité volés ou de courriels de harponnage comportant des pièces jointes ou des liens malveillants.

Contrairement aux tentatives d’hameçonnage génériques, les courriels de harponnage sont adaptés au destinataire, ce qui les rend plus convaincants.

Dans le cas des pièces jointes malveillantes, il s’agit souvent d’un fichier anodin, par exemple en format Word, Excel ou PDF, mais lorsque la victime l’ouvre, un maliciel comme TrickBot, IcedID ou BazarLoader se télécharge et s’exécute sur son appareil.

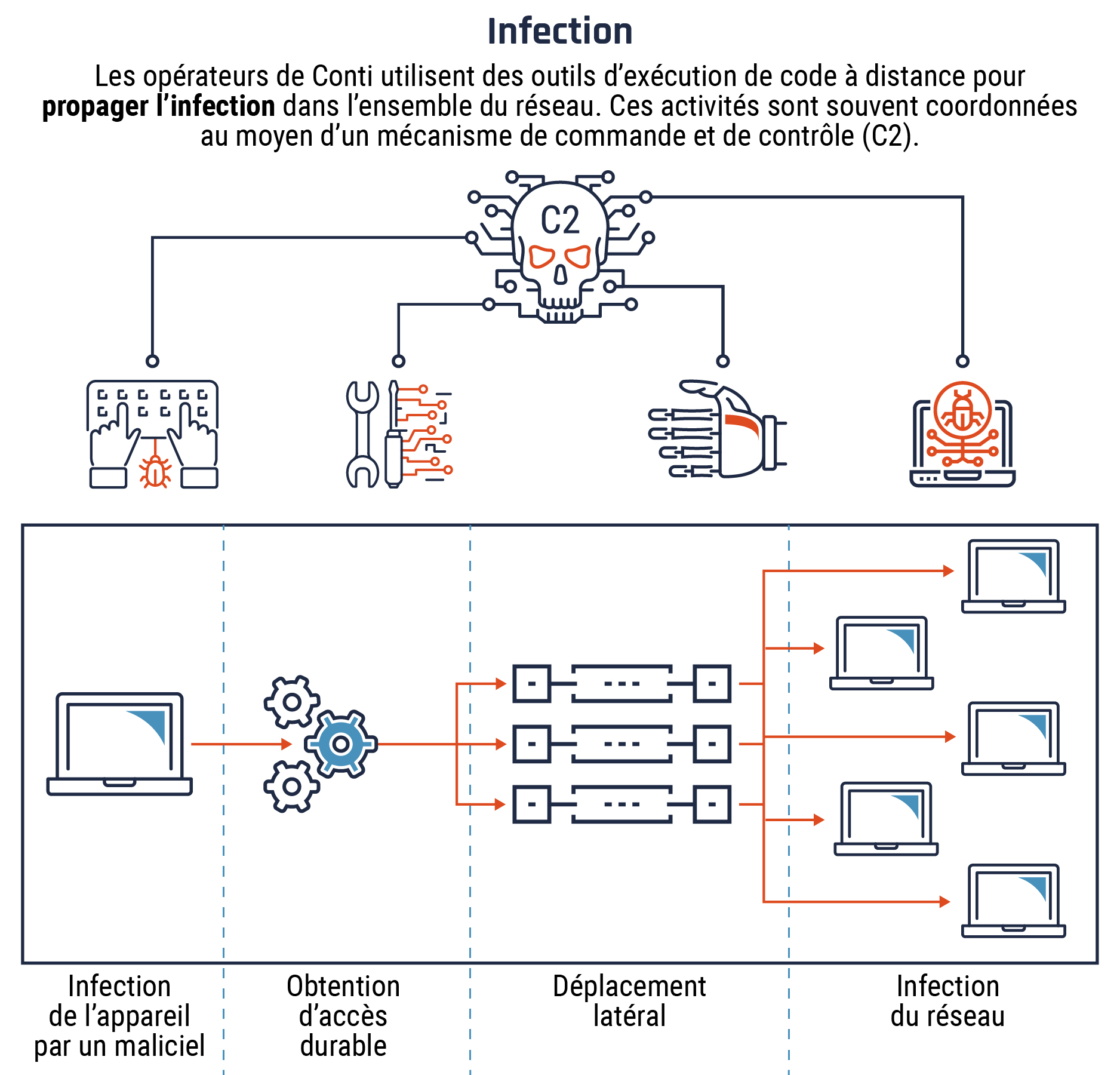

Description détaillée - Phase 3 : Infection

Une fois qu’un premier appareil a été infecté par un maliciel, les opérateurs du rançongiciel Conti procèdent fréquemment à l’installation du logiciel Cobalt Strike, qu’ils utilisent comme mécanisme de commande et de contrôle (C2) pour coordonner la prochaine phase de l’attaque.

Ils exploitent les vulnérabilités non corrigées et utilisent souvent des outils accessibles sur le réseau de la victime afin de s’assurer un accès durable.

Ils se servent de logiciels d’exécution à distance (comme PSExec et le protocole RDP [Remote Desktop Protocol]) pour se déplacer latéralement dans le réseau de la victime, obtenir des justificatifs d’identité et élever leurs privilèges sans se faire détecter par le logiciel antivirus.

Ce processus leur permet de propager l’infection à tous les appareils connectés au réseau.

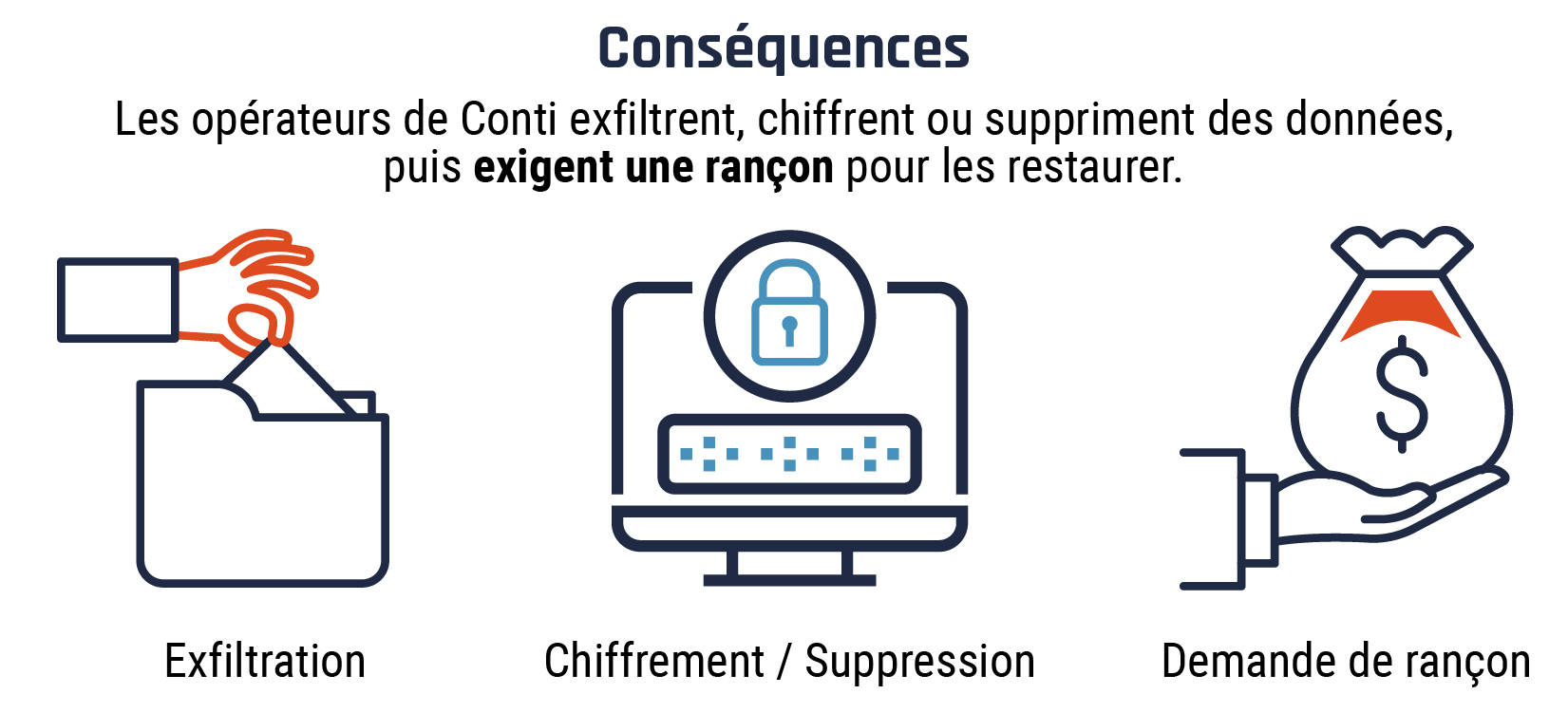

Description détaillée - Phase 4 : Conséquences

Les opérateurs du rançongiciel Conti procèdent alors au déploiement du rançongiciel pour exfiltrer (voler), supprimer ou chiffrer les données sensibles de la victime.

Ils emploient une technique de double extorsion selon laquelle ils exigent une rançon pour restaurer les données chiffrées tout en menaçant de rendre celles-ci publiques si la rançon n’est pas payée. En réalité, ils ont peut-être déjà supprimé les données, mais la victime n’est pas en mesure de le savoir.

Faits et chiffres

Depuis janvier 2020, le groupe Conti a divulgué plusieurs centaines de gigaoctets de données volées dans le cadre de 450 cyberattaques contre des organisations canadiennes et internationalesNote de bas de page 2. Ces informations sont tirées du site Web de « fuites de données » créé par le groupe Conti. Nous supposons que ce groupe a fait beaucoup plus de victimes, lesquelles auraient payé la rançon pour éviter que leurs données soient publiées en ligne.

Le groupe Conti a déclaré publiquement avoir compromis les systèmes et volé les données d’au moins 24 victimes canadiennes jusqu’ici en 2021. Plus de la moitié de ces victimes font partie des secteurs de la machinerie, des services professionnels, de l’immobilier et de la vente au détail spécialisée.

En date de septembre 2021, la somme moyenne des rançons demandées par le groupe Conti s’élevait à 373 902 $ USNote de bas de page 3.

Conclusion

Le groupe Conti est l’un des groupes d’opérateurs de rançongiciels dotés des moyens les plus sophistiqués à l’heure actuelle. Il est toutefois possible de mettre en place des outils et des pratiques de cybersécurité pour contrer chaque phase de ces attaques par rançongiciel afin de les prévenir ou d’en atténuer les conséquences.

Des ressources supplémentaires à ce sujet, y compris les mesures à prendre pour se défendre contre ces attaques, se trouvent sur la page Web du Centre pour la cybersécurité sur les rançongiciel.

Conseils pour les organisations

Conseils pour tous les Canadiens

- Rançongiciels : Comment ne pas perdre l’accès à ses appareils

- Rançongiciel : Comment vous en remettre

- Pratiques exemplaires de création de phrases de passe et de mots de passe

- Ne mordez pas à l’hameçon : Reconnaître et prévenir les attaques par hameçonnage

- Cinq moyens pratiques de renforcer votre cybersécurité

Ressources supplémentaires

- Contrôles de cybersécurité de base pour les petites et moyennes organisations

- La cybersécurité à la maison et au bureau – Sécuriser vos dispositifs, vos ordinateurs et vos réseaux (ITSAP.00.007)

- Facteurs à considérer par les clients de services gérés en matière de cybersécurité (ITSM.50.030)

- Élaborer un plan d’intervention en cas d’incident (ITSAP.40.003)

- Élaboration d’un plan de reprise informatique personnalisé (ITSAP.40.004)

- Guide sur la défense en profondeur pour les services fondés sur l’infonuagique (ITSP.50.104)

- Êtes-vous victime de piratage? (ITSAP.00.015)

- Application des mises à jour sur les dispositifs (ITSAP.10.096)

- Sécurité de l’Internet des objets pour les petites et moyennes organisations (ITSAP.00.012)

- Offrir aux employés une formation sur mesure en cybersécurité (ITSAP.10.093)

- Les outils de sécurité préventive (ITSAP.00.058)

- Protéger l’organisme contre les maliciels (ITSAP.00.057)

- Utiliser le WI-FI sans compromettre la sécurité de votre organisation (ITSAP.80.009)

- Sécurisez vos comptes et vos appareils avec une authentification multifacteur (ITSAP.30.030)

- Sauvegarder et récupérer vos données (ITSAP.40.002)

- Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l’information (ITSM.10.089)

Signaler un cyberincident

Le fait de signaler un cyberincident aide le Centre pour la cybersécurité à protéger le Canada et les Canadiens en ligne. L’information que vous nous communiquez nous permettra de fournir des avis, des conseils et des services liés à la cybersécurité.

Pensez cybersécurité

Pensez cybersécurité est une campagne nationale de sensibilisation publique conçue pour sensibiliser les Canadiens à la sécurité en ligne et les informer des étapes à suivre pour se protéger en ligne.