Format de rechange : Guide sur la défense en profondeur pour les services fondés sur l’infonuagique (ITSP.50.104) (PDF, 2.48 Mo)

Avant-propos

L’ITSP.50.104, Conseils sur la défense en profondeur pour les services infonuagiques, est un document NON CLASSIFIÉ publié avec l’autorisation du dirigeant principal du Centre canadien pour la cybersécurité (Centre pour la cybersécurité). Pour de plus amples renseignements ou pour des suggestions de modifications, prière de communiquer avec le Centre d’appel du Centre canadien pour la cybersécurité (Centre pour la cybersécurité) :

Centre d’appel du Centre pour la cybersécurité

contact@cyber.gc.ca

613-949-7048 ou 1-833-CYBER-88

Date d’entrée en vigueur

Le présent document entre en vigueur le 25 mai 2020.

Table des matières

- 1 Introduction

- 2 Contexte

- 3 Avantages et inconvénients de l’infonuagique

- 4 Considérations liées à la défense en profondeur en infonuagique

- 5 Résumé

- 6 Contenu complémentaire

Liste des figures

- Figure 1 : Rapport entre la défense en profondeur et la gestion des risques de l’organisation

- Figure 2 : Rapport entre la défense en profondeur et les activités associées au niveau des systèmes d’information et l’approche de gestion des risques liés à la sécurité infonuagique

- Figure 3 : Concept de la défense en profondeur pour l’infonuagique

- Figure 4 : Modèles de déploiement en nuage

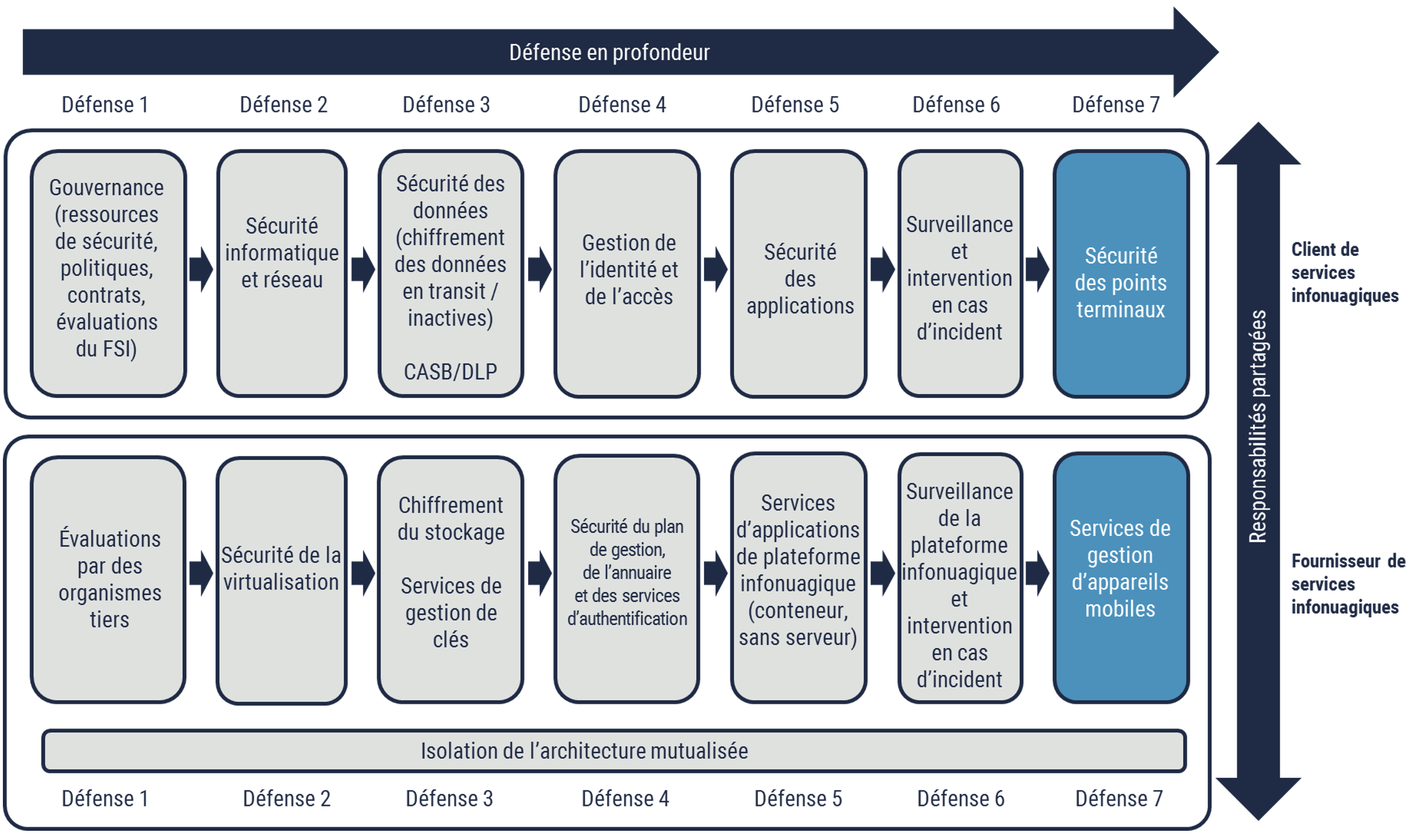

- Figure 5 : Responsabilités partagées et défense en profondeur

- Figure 6 : Isolation de l’architecture mutualisée

- Figure 7 : Gouvernance et gestion des risques pour la sécurité infonuagique

- Figure 8 : Sécurité réseau

- Figure 9 : Connexion privée à un FSI par l’intermédiaire d’un fournisseur d’accès Internet

- Figure 10 : Concept du réseau bastion ou de transit

- Figure 11 : Informatique

- Figure 12 : Sécurité des données

- Figure 13 : Approches de chiffrement des données inactives

- Figure 14 : Gestion de l’identité et de l’accès

- Figure 15 : Applications

- Figure 16 : Surveillance et intervention en cas d’incident

- Figure 17 : Sécurité des points terminaux

Aperçu

Le paradigme de l’informatique partagée sur lequel repose l’infonuagique permet aux organisations de toutes tailles de se prévaloir d’une large gamme de solutions de technologies de l’information (TI) en évitant un investissement initial coûteux. L’infonuagique se fonde sur un modèle par abonnement axé sur l’auto-approvisionnement en ressources informatiques sur demande, selon un mode libre-service.

Les caractéristiques de l’infonuagique ont une incidence considérable sur les risques, les responsabilités et les rôles liés à la sécurité des TI. Il faut planifier soigneusement les stratégies de sécurité afin d’éviter de porter préjudice aux activités opérationnelles de l’organisation. Avant d’avoir recours à des services infonuagiques, les organisations doivent bien comprendre les répercussions sur les contrôles de sécurité et adapter leur approche de sécurité en fonction des changements relevés dans les divers domaines touchés.

L’infonuagique ne comporte pas de solution simple permettant de protéger les biens opérationnels. Nous recommandons aux organisations d’envisager une approche de mise en œuvre des contrôles de sécurité par couches pour leurs charges de travail infonuagiques. La défense en profondeur est un élément fondamental de la protection contre les risques liés à l’utilisation de l’infonuagique. Le présent document d’orientation sur la sécurité vise à aider les organisations à adapter leur architecture et leurs contrôles de sécurité aux capacités qu’offre l’infonuagique, ainsi qu’à tenir compte des changements qu’entraînera l’adoption de l’infonuagique pour la posture de risque. L’ITSP 50.104 et ses annexes :

- portent sur les responsabilités partagées et définissent les termes de la défense en profondeur;

- décrivent les avantages et les inconvénients de l’adoption de l’infonuagique pour la sécurité;

- présentent les considérations liées à l’architecture et aux contrôles de sécurité en ce qui concerne la mise en œuvre et l’exécution des charges de travail dans les plateformes infonuagiques;

- présentent des recommandations sur chaque domaine de contrôle.

L’ITSP 50.104 fait partie d’une série de documents élaborés par le Centre pour la cybersécurité pour sécuriser les services infonuagiques, à l’appui de l’approche de gestion des risques liés à la sécurité infonuagique établie dans l’ITSM.50.062, Gestion des risques liés à la sécurité infonuagique [1] Footnote 1.

1 Introduction

Les organisations des secteurs public et privé dépendent de plus en plus de la technologie infonuagique pour atteindre leurs objectifs opérationnels. Ces solutions infonuagiques sont l’objet de sérieuses menaces susceptibles de perturber les activités opérationnelles. La compromission des services infonuagiques peut coûter cher et porter atteinte à la disponibilité, à la confidentialité et à l’intégrité des données, des systèmes d’information et des processus opérationnels.

Les contrôles de sécurité représentent des éléments essentiels de la conception et de l’utilisation de services infonuagiques. Bien qu’un grand nombre des contrôles mis en œuvre dans l’infrastructure conventionnelle s’appliquent aussi aux environnements infonuagiques, les organisations doivent bien comprendre les particularités de l’infonuagique et adapter leurs contrôles et leur architecture de sécurité en conséquence. Les organisations peuvent bénéficier de la vaste gamme de capacités et fonctions de sécurité qu’offrent les plateformes infonuagiques modernes si elles les utilisent efficacement. Toutefois, si les contrôles de sécurité sont déployés sans tenir compte des capacités, des responsabilités partagées et des risques, les charges de travail infonuagiques sont susceptibles d’être moins sécurisées que dans l’informatique conventionnelle.

L’ITSP.50.104 aidera les organisations à adapter leur architecture et leurs contrôles de sécurité pour réduire les risques liés à l’adoption du nuage.

1.1 Politiques déterminantes

La défense en profondeur permet de protéger efficacement les services infonuagiques contre les cybermenaces et les vulnérabilités. La nécessité d’avoir recours à la défense en profondeur est généralement déterminée en fonction des politiques, des directives, des règles, des normes et des lignes directrices applicables à chaque organisation. Les organisations peuvent consulter les documents de référence ci-dessous au moment de créer leur architecture de sécurité infonuagique et d’établir leurs contrôles de sécurité :

- ITSP.50.103 du Centre pour la cybersécurité, Guide sur la catégorisation de la sécurité des services fondés sur l’infonuagique [2] Footnote 2;

- National Institute of Standards and Technology (NIST), Special Publication 800-144, Guidelines on Security and Privacy in Public Cloud Computin [3];

- NIST, Special Publication 500-292, Cloud Computing Reference Architecture [4];

- Cloud Security Alliance (CSA) Security Guidance for Critical Areas of Focus in Cloud Computing v4.0 [5].

1.2 Environnements concernés

L’information contenue dans le présent guide s’applique aux organisations des secteurs public et privé. Les conseils peuvent être appliqués à tous les services infonuagiques, quels que soient le modèle de déploiement et le modèle de service.

1.3 Rapport avec la gestion des risques liés à l’infonuagique

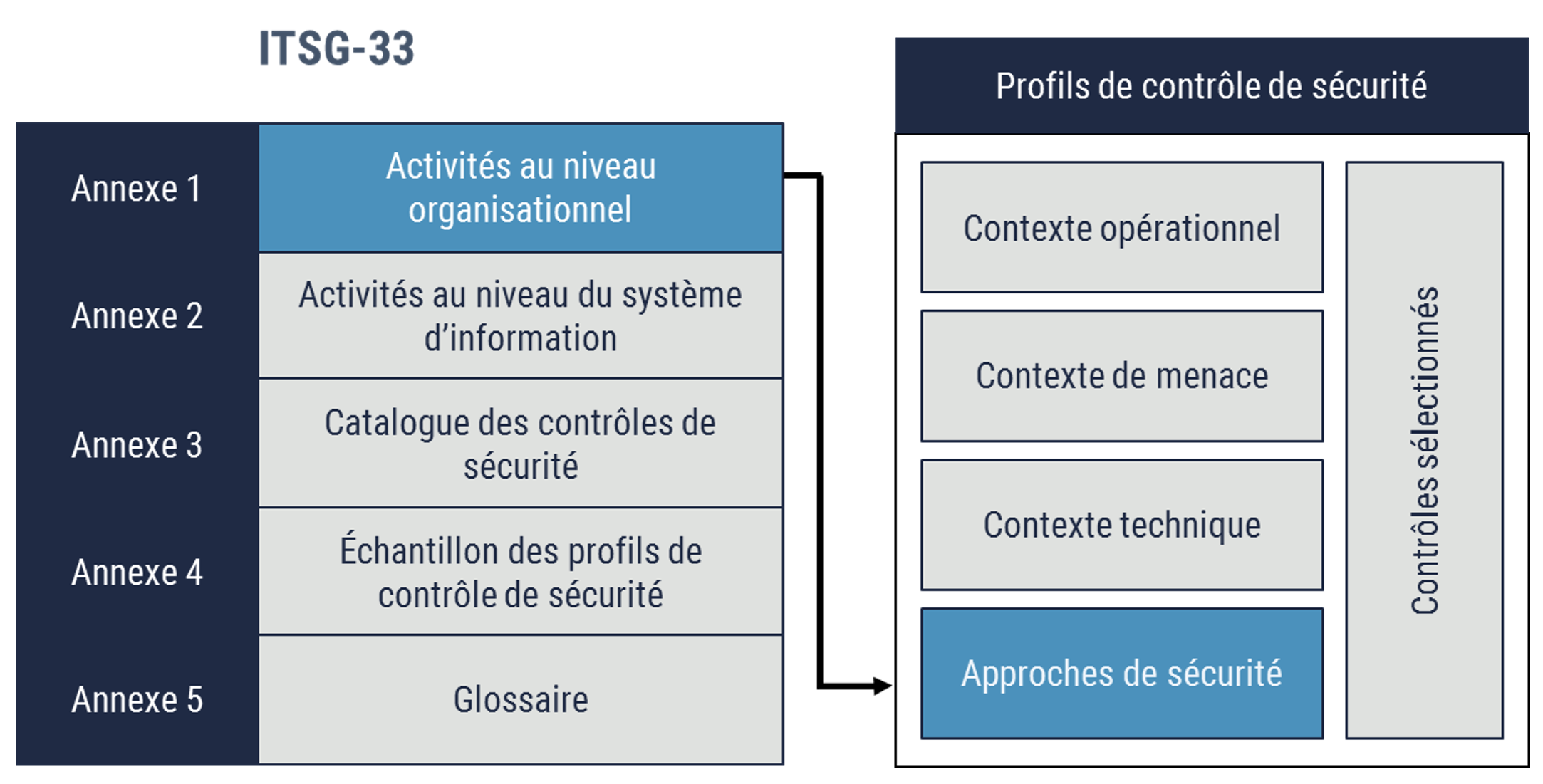

L’ITSG-33 du Centre pour la cybersécurité [6] propose un ensemble d’activités pour chacun des deux niveaux organisationnels suivants : niveau de l’organisation et niveau du système d’information.

Comme l’indique la figure 1, les activités associées au niveau de l’organisation sont intégrées au programme de sécurité de l’organisation pour planifier, évaluer et améliorer la gestion des risques liés à la sécurité des TI. À ce niveau, la défense en profondeur appuie la gestion des risques organisationnels en définissant les approches de sécurité pour les profils de contrôle de sécurité.

Figure 1 : Rapport entre la défense en profondeur et la gestion des risques de l’organisation

Description détaillée

Rapport entre la défense en profondeur et la gestion des risques de l’organisation

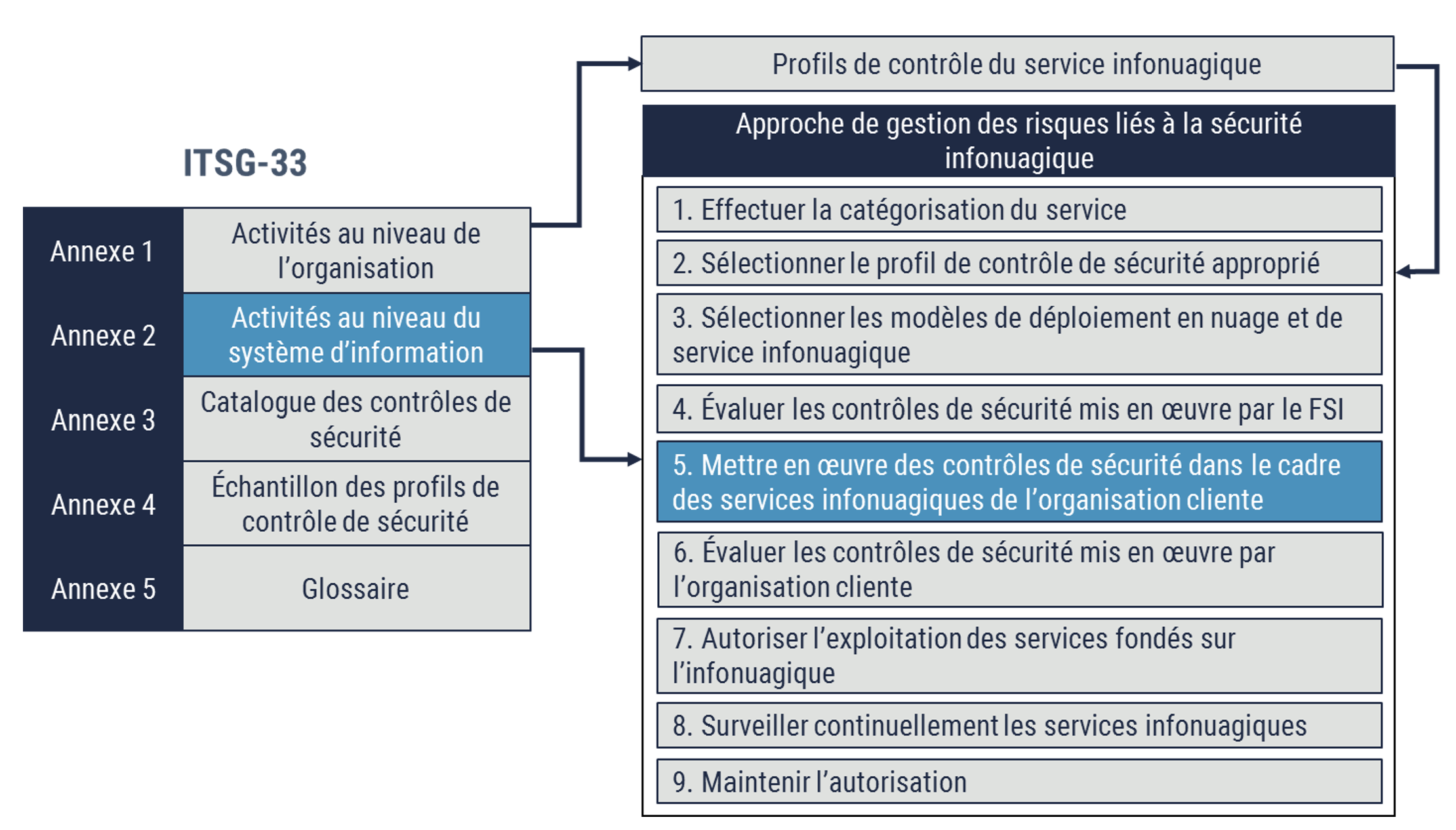

Les activités associées au niveau des systèmes d’information sont intégrées au cycle de développement des systèmes (CDS). Ces activités comprennent l’ingénierie de sécurité, l’évaluation des menaces et des risques, l’évaluation de la sécurité et l’autorisation des systèmes d’information. L’approche de gestion des risques liés à la sécurité infonuagique du Centre pour la cybersécurité s’aligne sur les activités du niveau des systèmes d’information. Comme l’indique la figure 2, la défense en profondeur appuie la cinquième étape de l’approche de gestion des risques liés à la sécurité infonuagique. Elle comporte une approche par couches sur laquelle les fournisseurs de services infonuagiques (FSI) et les organisations peuvent s’appuyer pour établir et mettre en œuvre les contrôles de la sécurité infonuagique.

Figure 2 : Rapport entre la défense en profondeur et les activités associées au niveau des systèmes d’information et l’approche de gestion des risques liés à la sécurité infonuagique

Description détaillée

Rapport entre la défense en profondeur et les activités associées au niveau des systèmes d’information et l’approche de gestion des risques liés à la sécurité infonuagique

2 Contexte

Le présent guide sur la défense en profondeur pour les services fondés sur l’infonuagique tient compte principalement des orientations suivantes en matière d’infonuagique et de gestion des risques liés à la sécurité des systèmes d’information :

- National Institute of Standards and Technology (NIST) Guidelines on Security and Privacy in Public Cloud Computing, documented in Special Publication 800-144 [3]; and

- Cloud Security Alliance Security Guidance for Critical Areas of Focus in Cloud Computing v4.0 [5].

2.1 Qu’est-ce que la défense en profondeur pour l’infonuagique?

Les profils des contrôles de la sécurité infonuagique créés par le Centre pour la cybersécurité définissent la défense en profondeur comme étant l’intégration stratégique de mesures de protection (procédures, mesures techniques, ou les deux) dans l’architecture de sécurité, de manière à ce que les adversaires doivent contourner de multiples mesures de protection pour atteindre leur objectifFootnote 3.

Avant d’appliquer les principes de défense en profondeur à l’infonuagique, les organisations doivent comprendre le rapport entre les contrôles de sécurité recommandés et les menaces, les vulnérabilités, les responsabilités partagées et les capacités des plateformes infonuagiques. Elles seront ainsi mieux en mesure de protéger la confidentialité, l’intégrité et la disponibilité des activités opérationnelles soutenues par des services infonuagiques.

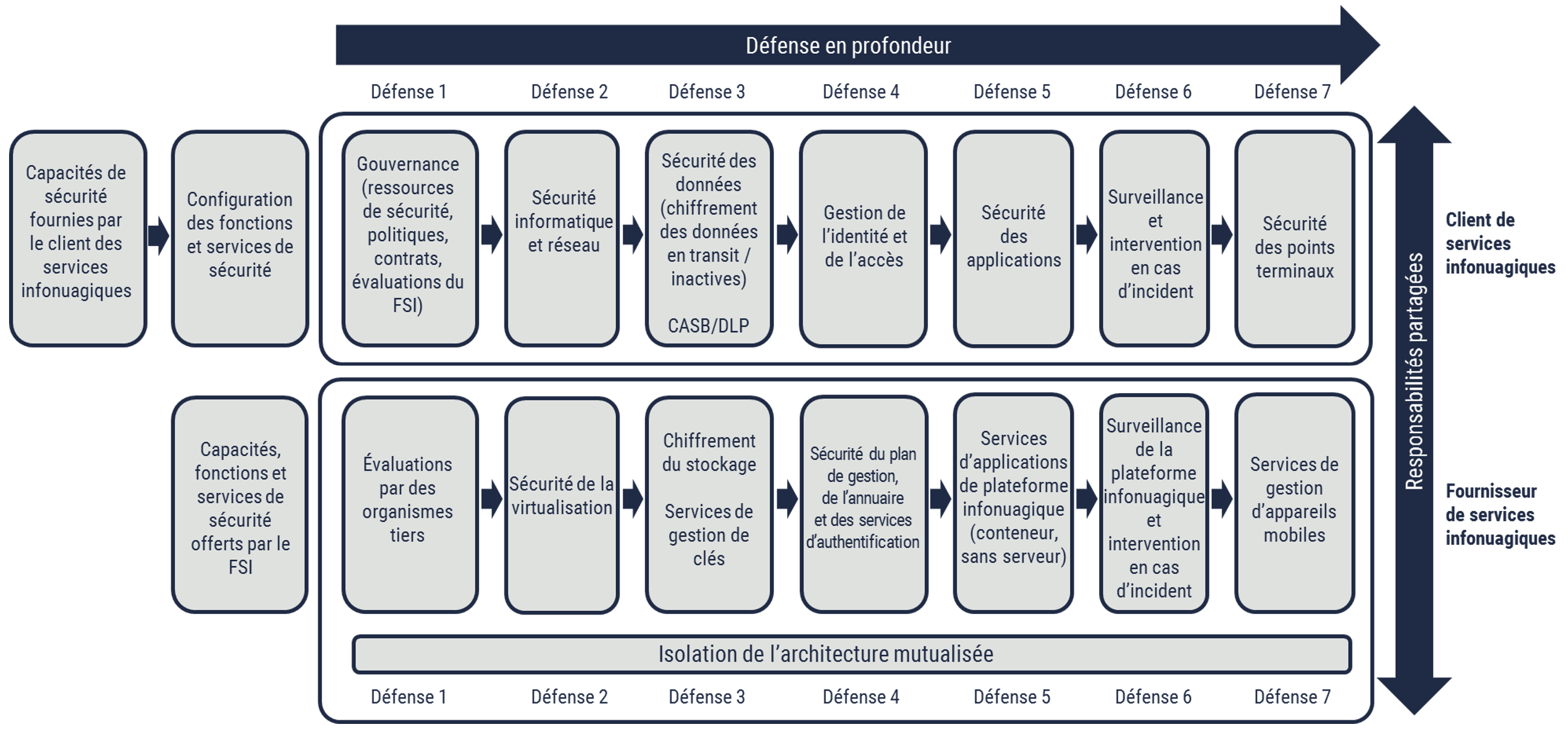

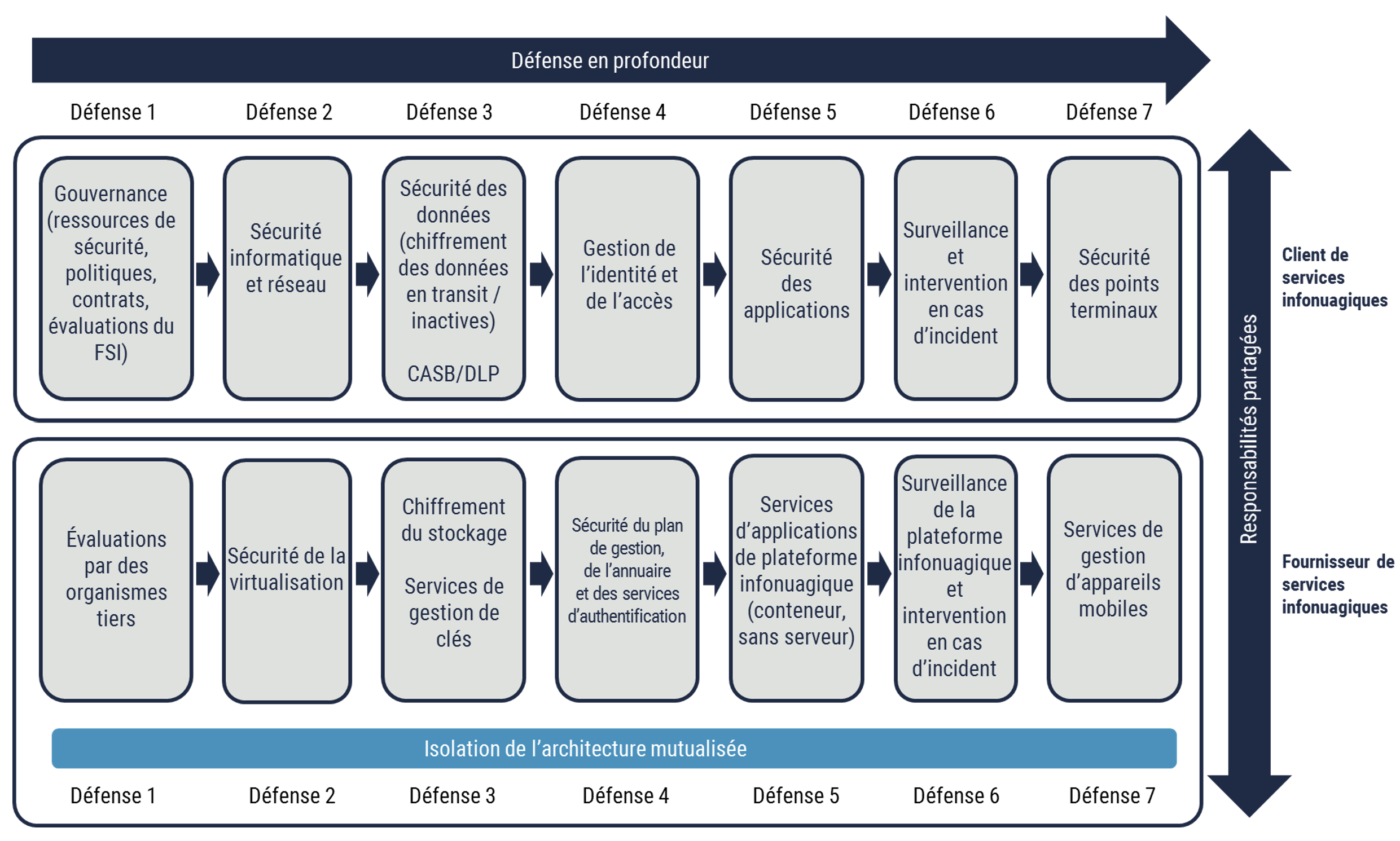

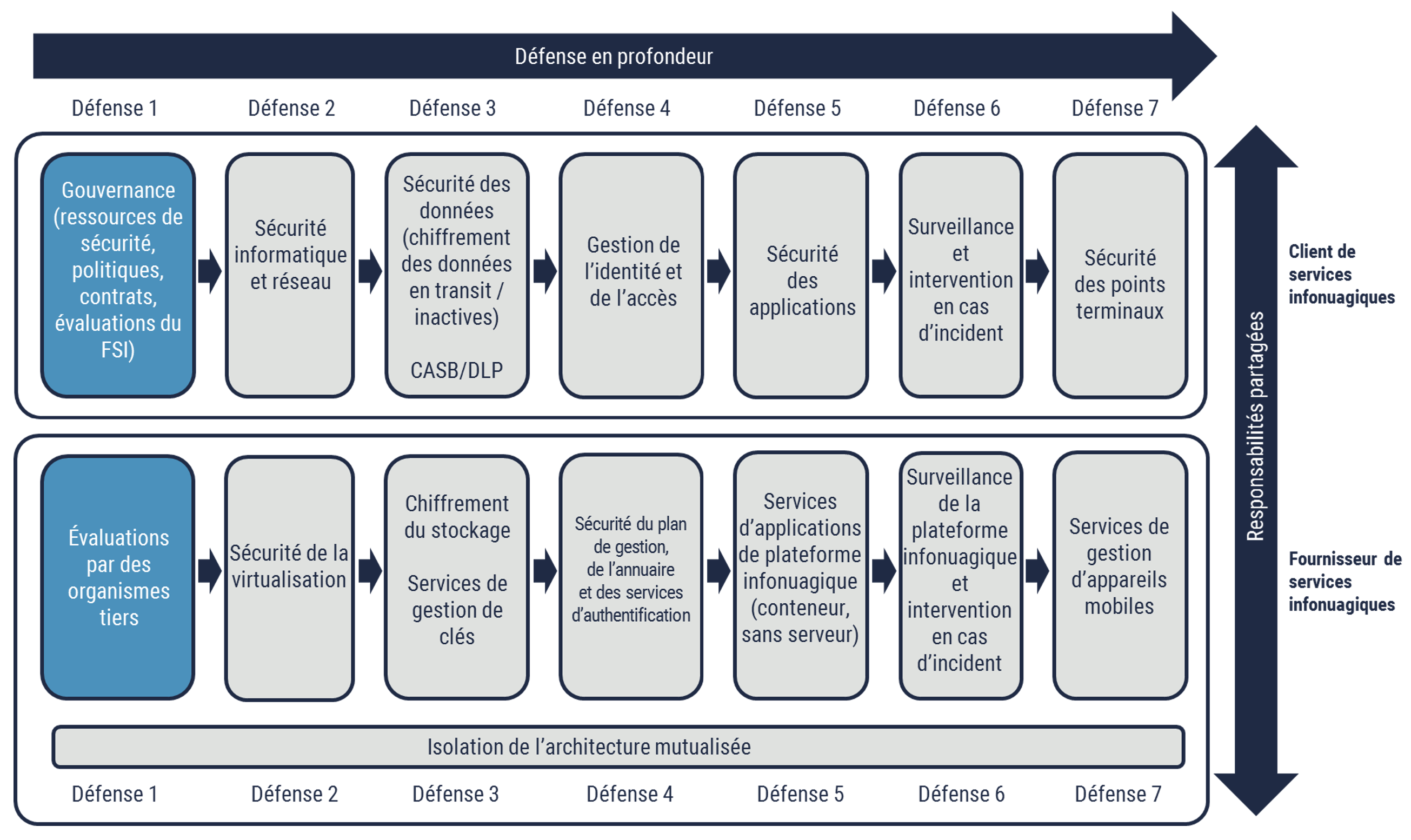

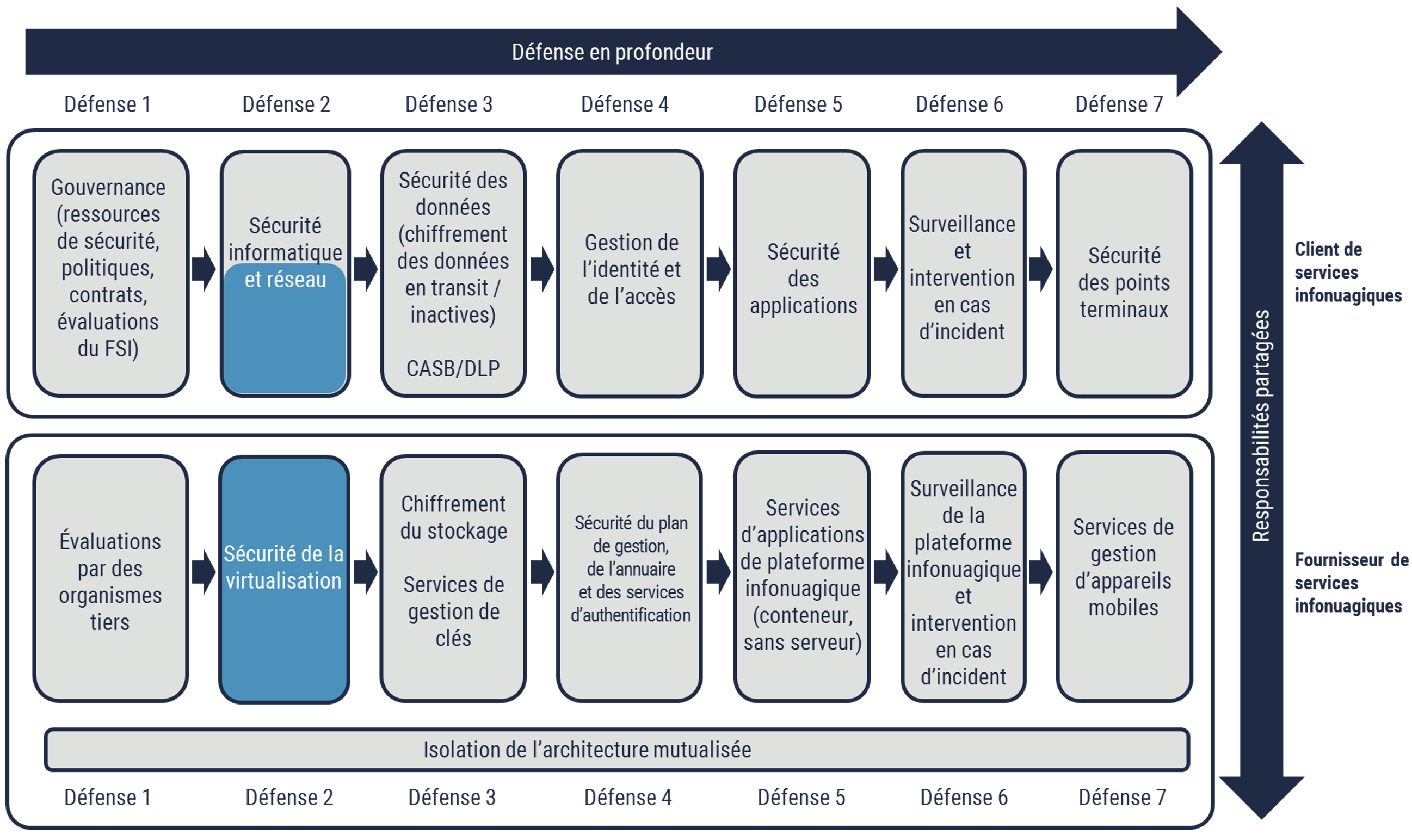

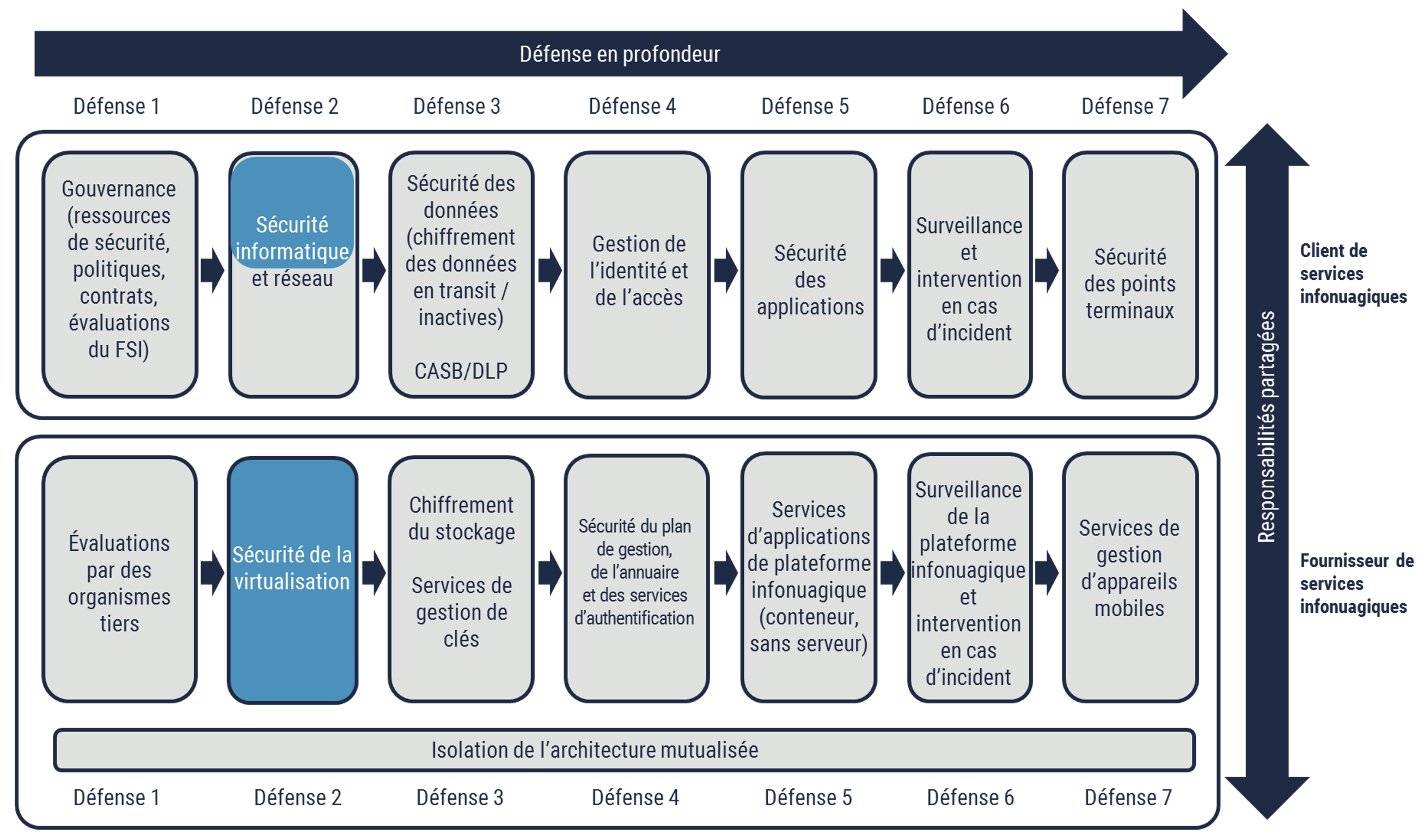

Figure 3 : Concept de la défense en profondeur pour l’infonuagique

Description détaillée

La figure 3 est un diagramme composé d’une série de cases reliées par des flèches servant à illustrer une approche à la défense en profondeur qu’il est possible de mettre en œuvre dans des services fondés sur l’infonuagique. L’axe des X du diagramme comporte une longue flèche horizontale portant la mention « Défense en profondeur ». L’axe des Y comporte également une longue flèche verticale portant la mention « Responsabilités partagées » à l’intérieur, ainsi que la mention « Client de services infonuagiques » au haut de la flèche et « Fournisseur de services infonuagiques » au bas de celle-ci.

On retrouve sept sous-en-têtes au haut du diagramme, sous l’axe des X. Ils portent chacun la mention « défense » suivie d’un nombre de 1 à 7. Sous le diagramme, le long de l’axe des X, une bannière indique « Isolation de l’architecture mutualisée » avec le mot « Défense » suivi par un nombre de 1 à 7.

Le premier rectangle indique « Capacités de sécurité fournies par le client des services infonuagiques ». Une flèche allant de gauche à droite pointe vers le deuxième rectangle qui indique « Configuration des fonctions et services de sécurité ». Aucune flèche ne connecte ce rectangle aux sept rectangles « Défense » qui apparaissent de gauche à droite. Ces derniers portent les mentions suivantes :

- Gouvernance (ressources de sécurité, politiques, contrats, évaluations du FSI)

- Sécurité informatique et réseau

- Sécurité des données (chiffrement des données en transit et sur la ligne suivante), CASB/DLP

- Gestion de l’identité et de l’accès

- Sécurité des applications

- Surveillance et intervention en cas d’incident

- Sécurité des points terminaux

Les rectangles 3 à 9 (qui s’affichent sous « Défense 1 » à « Défense 7 » sont encerclés de manière à créer une frontière.

Sous ce regroupement, on retrouve un autre ensemble composé de huit rectangles aux coins arrondis qui ressemblent aux rectangles de la ligne supérieure. Le premier des huit rectangles indique « Capacités, fonctions et services de sécurité offerts par le FSI » et se trouve à l’extérieur du cercle entourant les rectangles 2 à 7. Au bas de ces rectangles et à l’intérieur de ce cercle se trouve une longue étiquette rectangulaire portant la mention « Isolation de l’architecture mutualisée » et s’échelonnant sur toute la largeur des rectangles.

Sous cette étiquette, on retrouve les mentions « Défense 1 » à « Défense 7 » pour une deuxième fois. Il n’y a aucune flèche entre le premier et le deuxième rectangle. Les rectangles 2 à 7 ont tous une flèche pointant vers la droite. Les cases « Défense 1 » à « Défense 7 » portent les mentions suivantes :

- Évaluations par des organismes tiers

- Sécurité de la virtualisation

- Chiffrement du stockage et services de gestion de clés

- Sécurité du plan de gestion, de l’annuaire et des services d’authentification

- Services d’applications de plateforme infonuagique (conteneur, sans serveur)

- Surveillance de la plateforme infonuagique et intervention en cas d’incident

- Services de gestion d’appareils mobiles

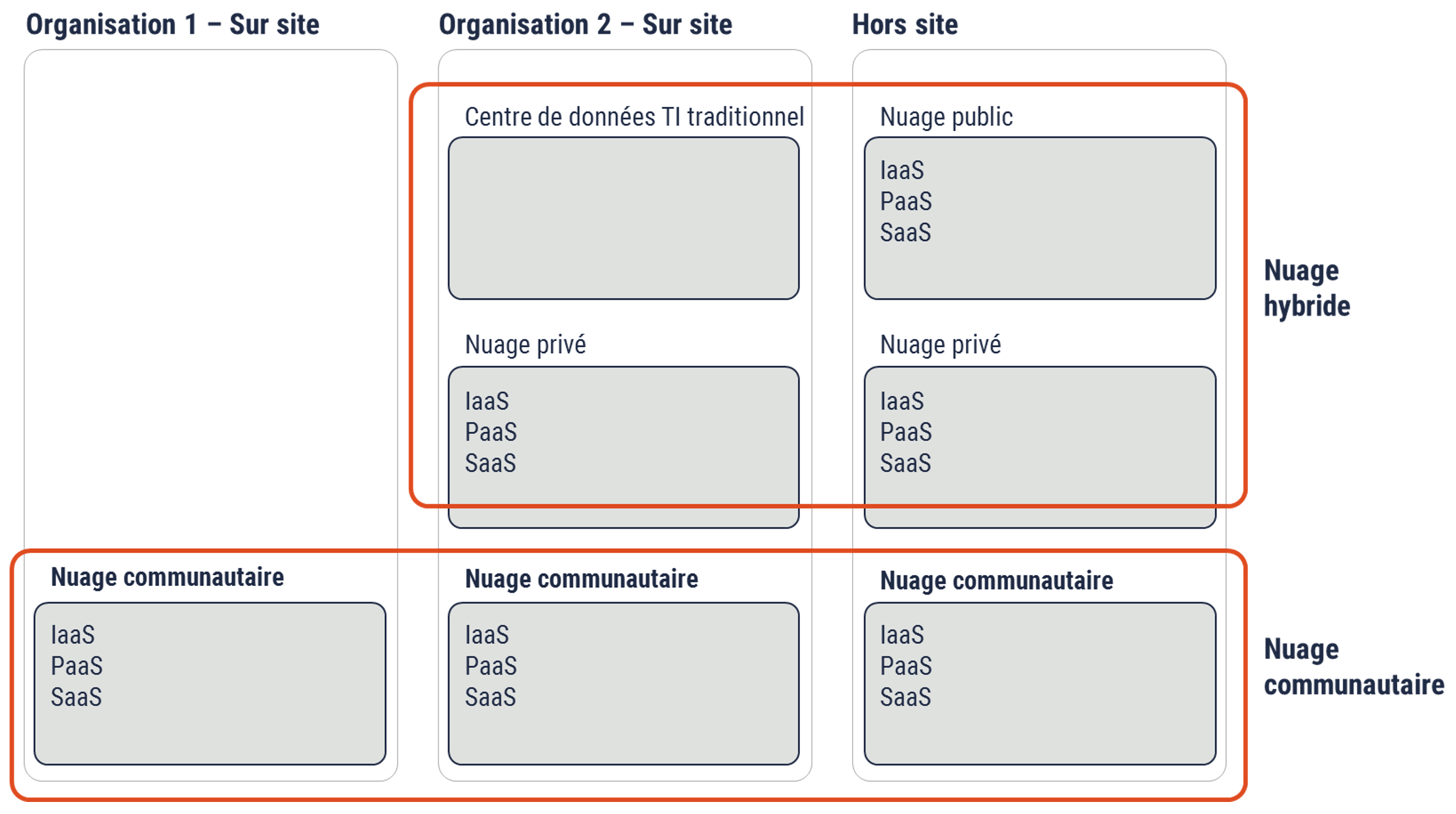

2.2 Modèles de déploiement en nuage

Avant d’adopter des services infonuagiques, nous recommandons aux organisations de déterminer le modèle de déploiement en nuage et de service infonuagique qui convient à leurs services TI. Le présent guide reprend les définitions détaillées de concepts de l’infonuagique établies dans la publication spéciale 800-145 du NIST [7]. Les modèles de déploiement décrivent le rapport entre le fournisseur de services infonuagiques et le client.

La figure 4 présente les quatre modèles de déploiement en nuage établis par le NIST : public, privé, communautaire et hybride. Avant de choisir un modèle de déploiement en nuage, nous recommandons aux organisations de tenir compte de certains facteurs, notamment la souplesse, la sécurité, l’extensibilité, le coût, l’automatisation, le niveau de contrôle de l’infrastructure, la localisation et les niveaux de service offerts par chaque modèle de déploiementFootnote 4

Figure 4 : Modèles de déploiement en nuage

Description détaillée

Modèles de déploiement en nuage

2.2.1 Modèle de déploiement en nuage public

Dans le modèle de déploiement en nuage public, l’infrastructure infonuagique est ouverte à tous. Le nuage peut appartenir à une entreprise, à un établissement scolaire ou à un organisme gouvernemental, ou encore à un regroupement de ces intervenants. Le ou les propriétaires se chargent de la gestion et de l’exploitation du nuage, lequel est hébergé dans les installations du fournisseur de services infonuagiques.

2.2.2 Modèle de déploiement en nuage privé

Dans le modèle de déploiement en nuage privé, l’infrastructure infonuagique est mise en place aux fins d’utilisation exclusive par une seule organisation formée de plusieurs clients (p. ex. unités opérationnelles). Le nuage peut appartenir à une organisation, à un tiers, ou aux deux. Le ou les propriétaires se chargent de gérer et d’exploiter le nuage, lequel peut être hébergé localement ou à distance.

2.2.3 Modèle de déploiement en nuage hybride

Selon la définition du NIST, le modèle hybride est un environnement composé d’au moins deux infrastructures infonuagiques distinctes (nuage privé, communautaire ou public) qui demeurent des entités uniques, tout en étant liées par une technologie normalisée ou propriétaire permettant la portabilité des données et des applications. Lorsque l’infrastructure TI locale est combinée à un ou plusieurs nuages publics, privés ou communautaires, il s’agit d’un nuage hybride.

2.2.4 Modèle de déploiement en nuage communautaire

Un nuage communautaire est mis en place aux fins d’utilisation exclusive par une communauté particulière de clients provenant d’organismes partageant des enjeux communs (p. ex. mission, exigences de sécurité, politiques, considérations liées à la conformité). Une ou plusieurs organisations de la communauté ou une tierce partie, ou une combinaison de ces intervenants, peuvent être propriétaire du nuage, le gérer et l’exploiter, et ce nuage peut être mis en place localement ou à distance. Comme les coûts sont répartis parmi moins d’utilisateurs qu’un nuage public (mais plus qu’un nuage privé), les utilisateurs ne bénéficient pas de toutes les économies possibles de l’infonuagique.

2.3 Modèles de service infonuagique

Le NIST définit trois modèles de service :

- Le logiciel en tant que service (SaaS pour Software as a Service) permet au client d’utiliser les applications du fournisseur qui sont exécutées dans une infrastructure en nuage. Ces applications sont accessibles à partir de divers dispositifs clients par l’intermédiaire d’une interface client léger comme un navigateur Web (p. ex. services de courrier Web) ou d’une interface de programmation;

- La plateforme en tant que service (PaaS pour Platform as a Service) permet au client de déployer sur son infrastructure infonuagique des applications qu’il a acquises ou créées à l’aide de langages, de bibliothèques, de services et d’outils de programmation pris en charge par le fournisseur;

- L’infrastructure en tant que service (IaaS pour Infrastructure as a Service) offre au client le traitement, le stockage, les réseaux ainsi que d’autres ressources informatiques fondamentales, grâce auxquels le client peut déployer et exécuter des logiciels arbitraires, y compris des systèmes d’exploitation et des applications.

2.4 Services gérés par rapport aux services infonuagiques

Il importe de comprendre ce qui distingue les contrôles et les responsabilités partagées des services gérés de ceux des services infonuagiques.

Les services gérés permettent aux organisations de se consacrer à leurs activités principales avec peu de personnel et d’expertise en TI, tout en sachant que leur infrastructure TI est bien gérée. Dans les services gérés conventionnels, les organisations se procurent l’équipement, les logiciels et tout autre composant de l’infrastructure; elles en sont propriétaires et les contrôlent entièrement. Le fournisseur de services gérés (FSG) se charge d’effectuer les tâches que le personnel de TI de l’organisation ferait normalement (p. ex., externalisation de la sauvegarde et de la récupération des données, de la surveillance et de la gestion des systèmes, et de la gestion des correctifs). L’exécution des activités externalisées coûte généralement moins cher et des frais mensuels s’appliquent à chaque service pris en charge.

En ayant recours à des services infonuagiques, les organisations n’ont pas à investir dans l’équipement TI et des logiciels. Elles utilisent plutôt des services sur demande et payent chaque service infonuagique à l’utilisation. Or, les organisations auront tout de même la responsabilité de configurer, de gérer et d’exploiter en toute sécurité les services infonuagiques en fonction du modèle de service qu’elles auront choisi. Comme dans le cas d’une infrastructure TI conventionnelle, si les organisations n’ont pas le personnel ou l’expertise nécessaire pour acheter, déployer, sécuriser et gérer leurs services infonuagiques, elles peuvent décider d’impartir ces responsabilités à un fournisseur de services gérés.

2.5 Responsabilités partagées et défense en profondeur

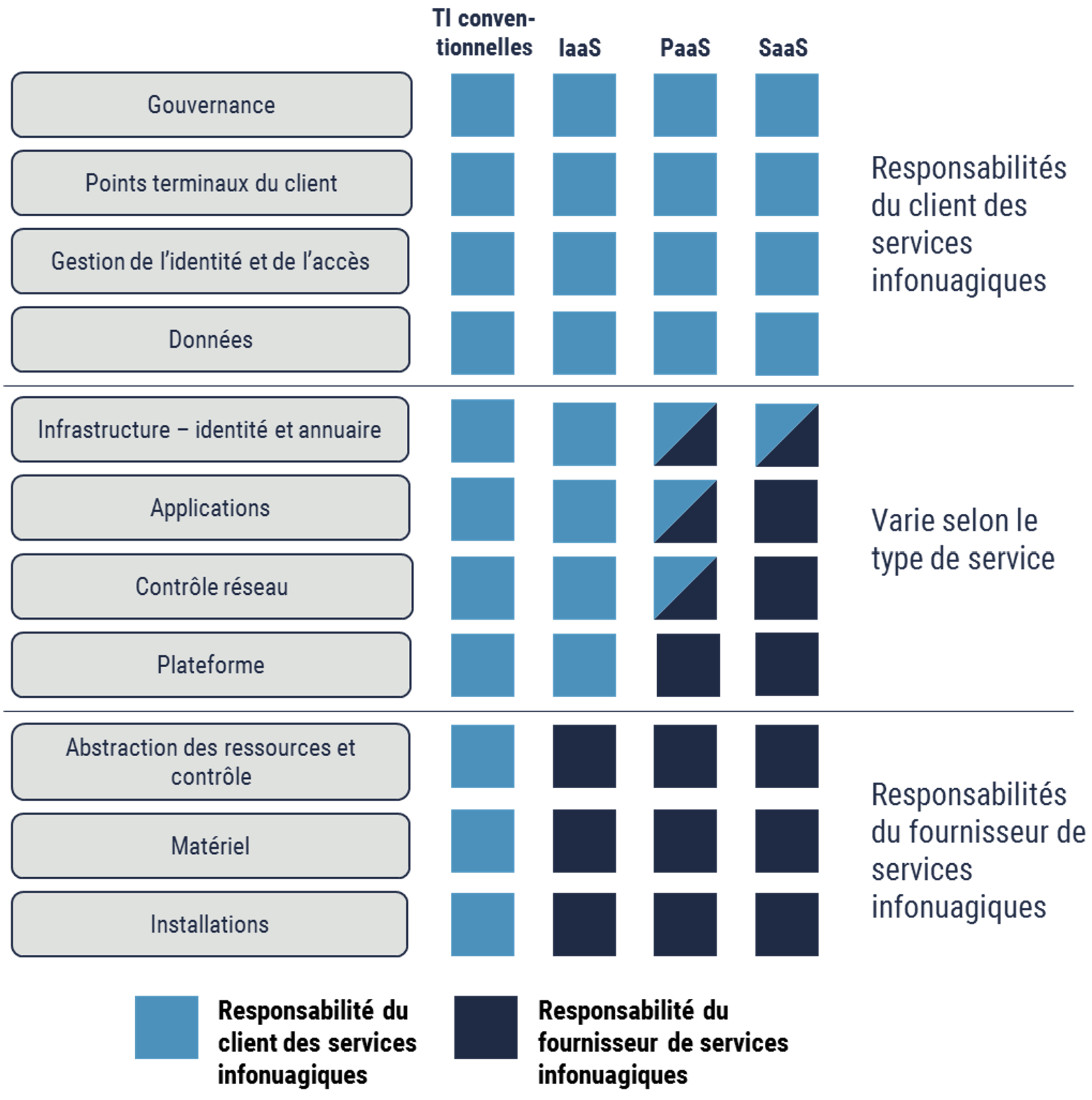

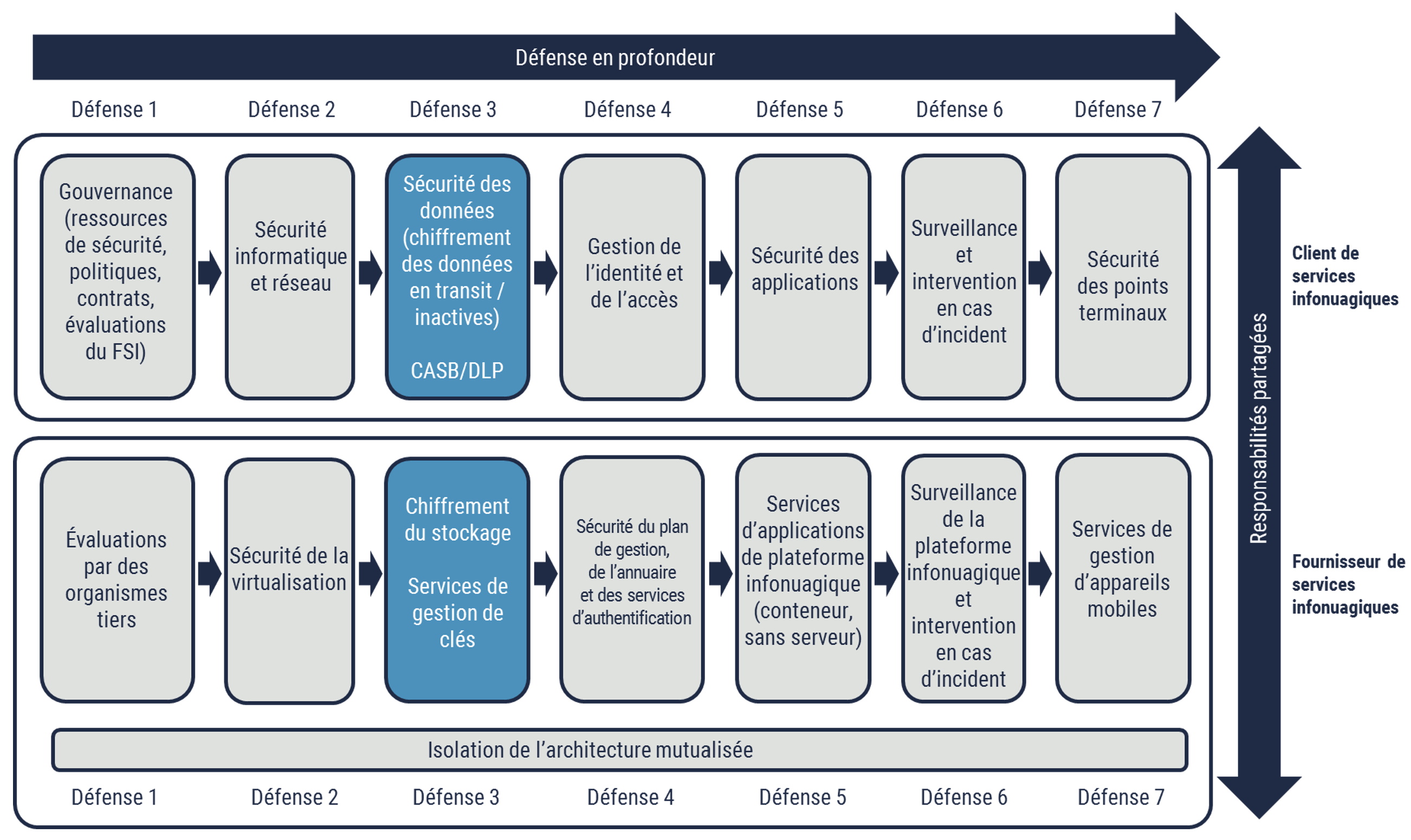

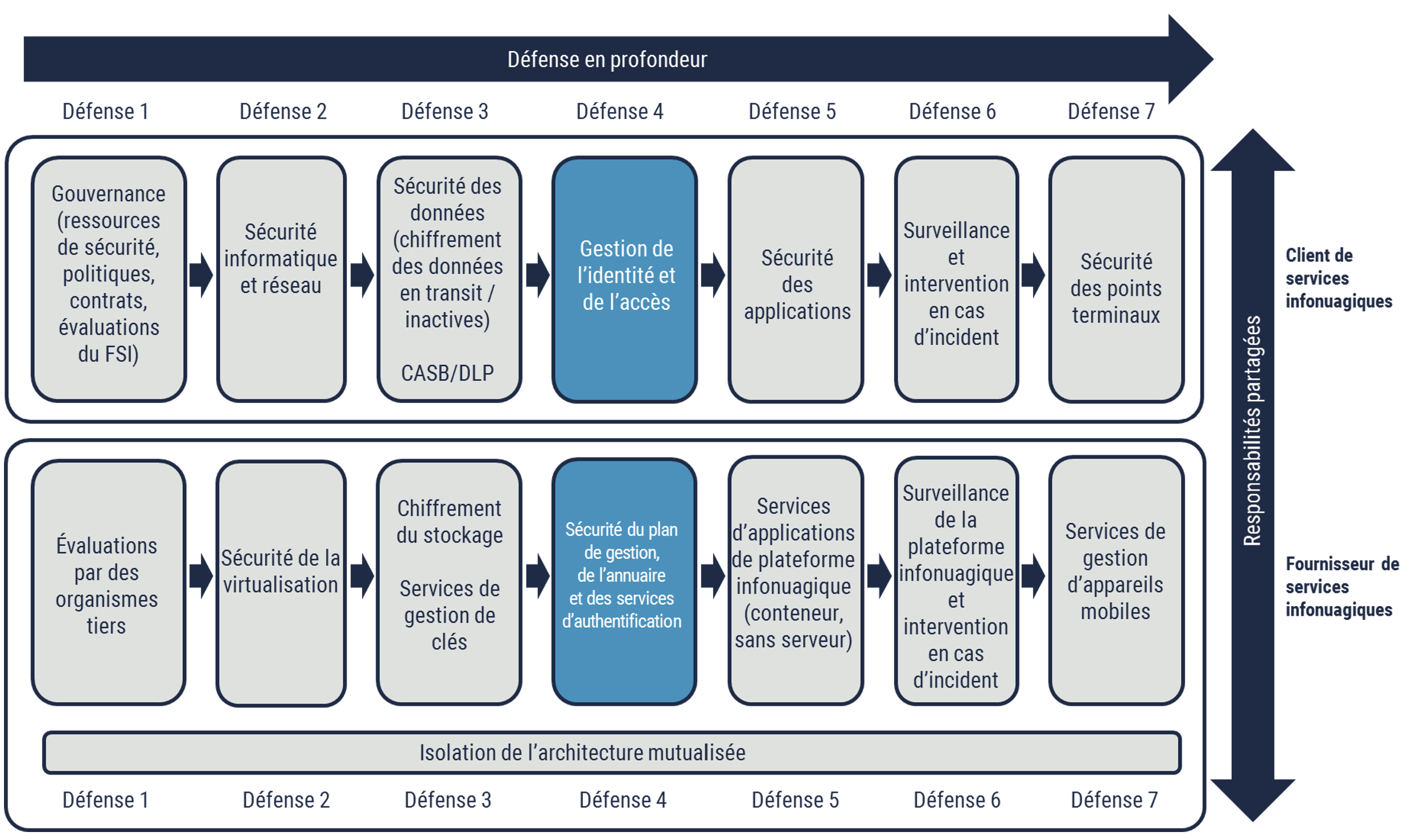

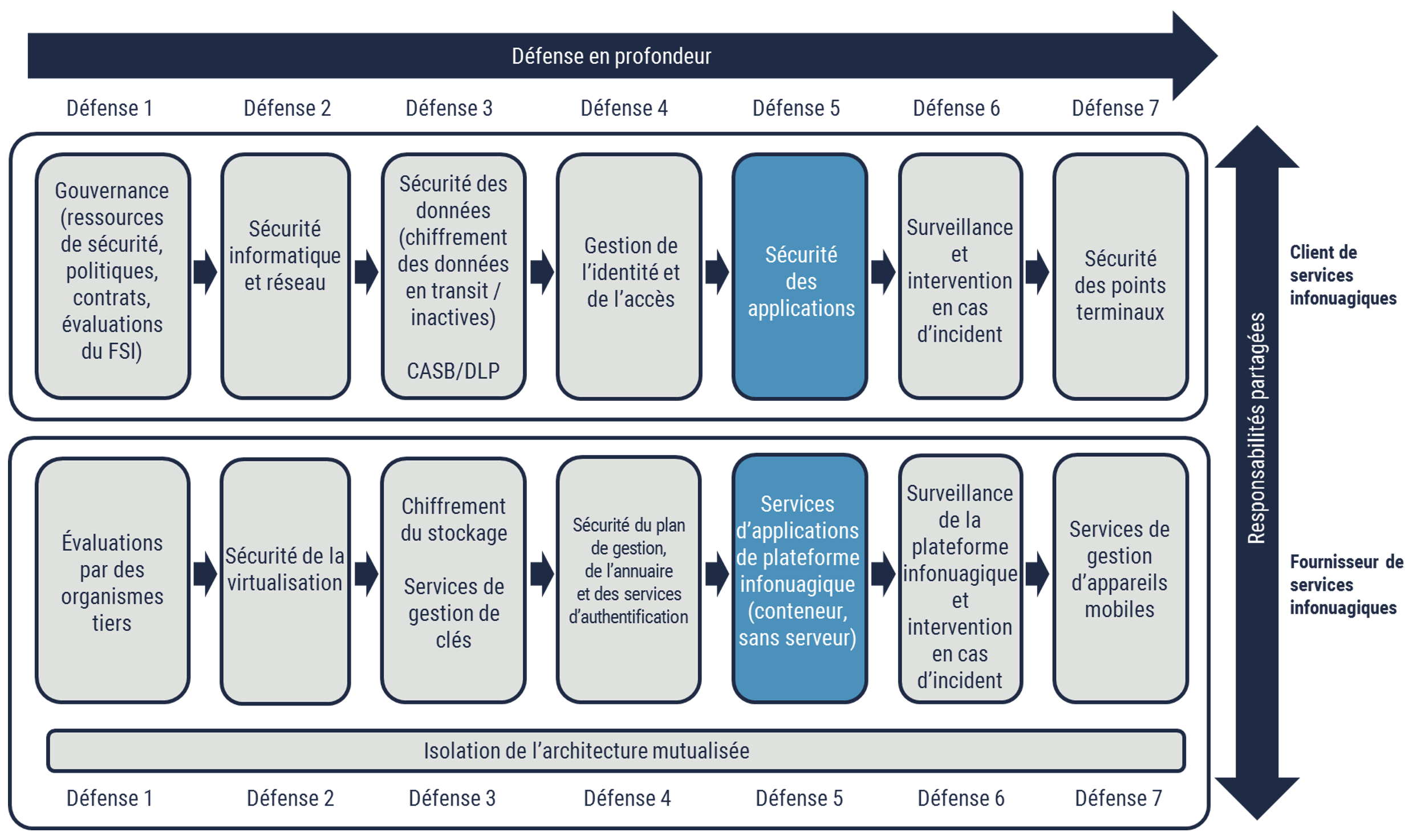

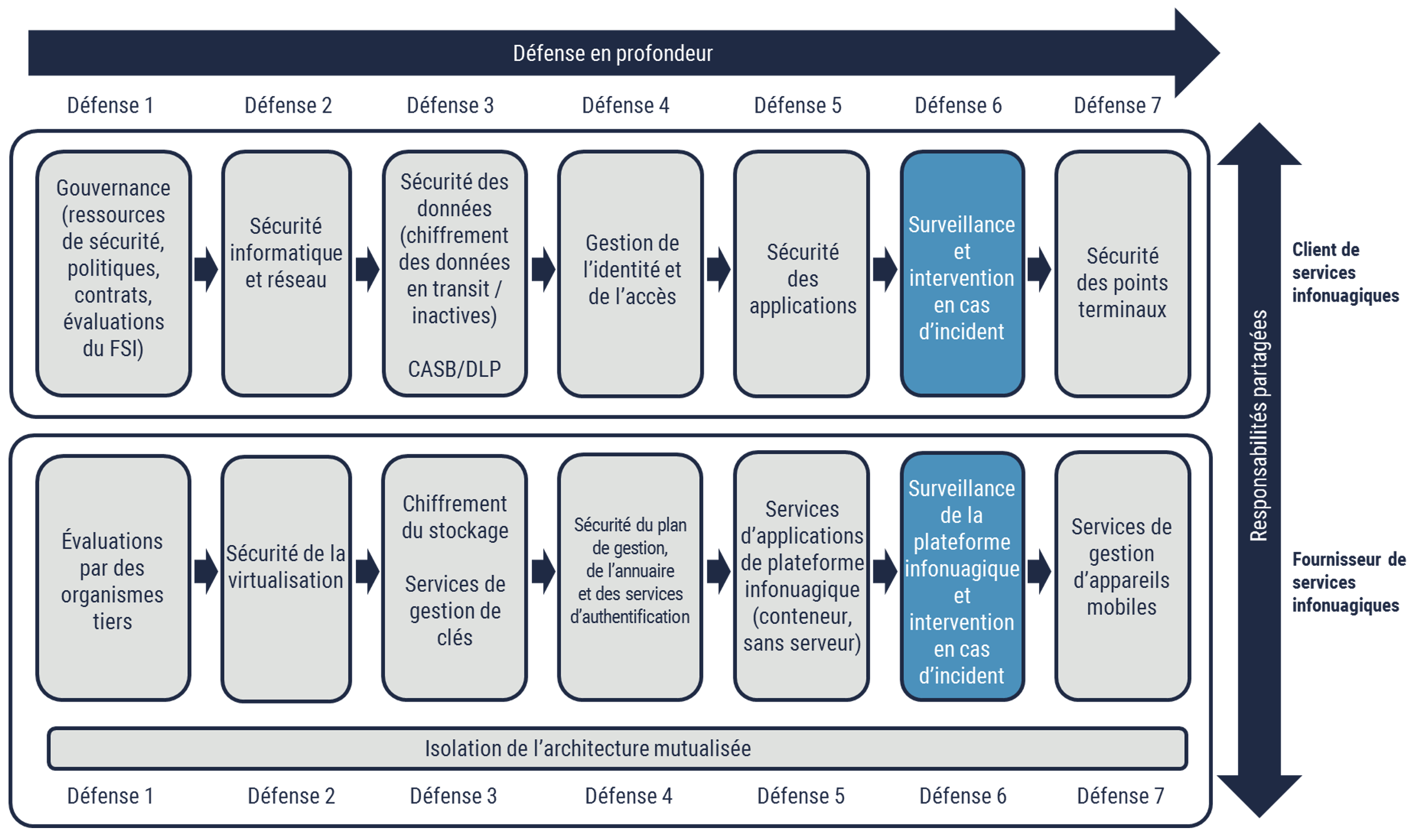

Il est essentiel de bien comprendre l’effet des différents modèles de services infonuagiques sur la défense en profondeur. Les organisations ne doivent pas supposer qu’elles peuvent attribuer aux FSI la majorité des responsabilités liées à la protection de la vie privée, à la sécurité et à la conformité. Elles doivent comprendre le rôle qu’elles jouent dans le maintien de la sécurité des services opérationnels fondés sur l’infonuagique. La figure 5 présente le partage des responsabilités entre les organisations clientes de services infonuagiques et les FSI.

Figure 5 : Responsabilités partagées et défense en profondeur

Description détaillée

Responsabilités partagées et défense en profondeur

Comme l’indique la figure 5, au moment d’établir l’architecture de défense en profondeur, nous recommandons aux organisations de tenir compte des contrôles de sécurité gérés par le FSI et des contrôles gérés par le client.

Les contrôles de sécurité gérés par le FSI assurent la sécurité du nuage et protègent les produits SaaS, PaaS et IaaS qu’il offre. Ces contrôles permettent d’assurer :

- l’isolation et la virtualisation de l’infrastructure infonuagique;

- la sécurité du plan de gestion;

- les portails libre-service et interfaces de programmation d’applications (API pour Application Program Interface);

- les mécanismes qui protègent le nuage contre les menaces physiques et réseau.

Les FSI sont également responsables de la prestation de capacités de sécurité clés aux organisations, notamment :

- le chiffrement des données inactives;

- la gestion de l’identité et de l’accès;

- la gestion sécurisée des clés;

- l’authentification multifactorielle.

Les organisations sont responsables des contrôles de sécurité gérés qui assurent la sécurité dans le nuage. Voici des exemples de contrôles de sécurité qui protègent les charges de travail infonuagiques :

- les passerelles d’applications Web;

- les groupes de sécurité réseau;

- les groupes de disponibilité;

- le chiffrement du stockage et la segmentation en unités;

- les appliances de sécurité réseau;

- le renforcement des mesures de sécurité de base;

- la configuration de fonctions et de capacités de sécurité clés fournies par le FSI.

Les responsabilités en matière de gestion revenant au FSI et au client varient selon le modèle de service infonuagique choisi.

3 Avantages et inconvénients de l’infonuagique

3.1 Avantages possibles

Bien que votre organisme doive céder le contrôle direct d’une partie de son infrastructure TI en passant au nuage, il peut également en tirer certains avantages sur le plan de la sécurité. En voici quelques-unsFootnote 5 :

- Spécialisation du personnel de sécurité : Les petites et moyennes organisations ne possèdent pas nécessairement les ressources voulues pour développer de l’expertise sur tous les aspects de la sécurité et mettre en œuvre une multitude de solutions de sécurité. Les FSI ont la motivation et les ressources nécessaires pour établir des équipes de sécurité d’expérience et mettre en œuvre des solutions de sécurité avancées afin de protéger l’infrastructure infonuagique et les services qu’ils fournissent.

- Riche écosystème de capacités de sécurité : En règle générale, les FSI développent et offrent une vaste gamme de capacités de sécurité, y compris le chiffrement, les groupes à haute disponibilité et l’authentification multifactorielle. Les capacités avancées peuvent inclure la détection avancée des menaces, la surveillance de la sécurité et de la conformité, ainsi que la génération de rapports.

- Réduction des tâches manuelles : Les plateformes infonuagiques modernes offrent de nombreux outils d’automatisation, modèles et langages de script permettant d’appliquer la configuration de sécurité de base et de générer des rapports à ce sujet. Ces outils réduisent les erreurs de configuration ainsi que le niveau d’effort nécessaire pour appliquer la conformité.

- Souplesse : Les services infonuagiques simplifient le déploiement de capacités de sécurité dans de multiples centres de données du FSI ou dans diverses régions, et ce déploiement peut être effectué sur demande dans de multiples emplacements. De plus, il est beaucoup plus simple de mettre en œuvre des environnements temporaires pour faire l’essai de nouvelles capacités de sécurité.

- Force de la plateforme : L’uniformité de l’infrastructure infonuagique facilite le déploiement et l’automatisation des contrôles de sécurité, ce qui simplifie le renforcement de la sécurité de base, la gestion des vulnérabilités et de la sécurité, ainsi que l’intervention en cas d’incident. En outre, les FSI doivent recevoir une certification officielle d’un tiers indépendant qui confirme qu’ils respectent les divers règlements de l’industrieFootnote 6.

- Disponibilité des ressources : Le nuage public offre une très grande extensibilité, ce qui permet aux organisations de répondre aux périodes de demande élevée et d’intervenir en cas d’attaques par déni de service distribué. Les FSI offrent divers services de haute disponibilité à leurs clients, notamment la capacité de répartir les charges de travail infonuagiques parmi de multiples centres de données et hôtes de virtualisation afin de protéger les charges de travail contre toute défaillance de l’infrastructure. Les services des FSI permettent également de réduire l’interruption des charges de travail des clients du nuage pendant les périodes de maintenance de l’infrastructure infonuagique.

- Sauvegarde et récupération : Les environnements infonuagiques modernes fournissent généralement des capacités de stockage, de sauvegarde et de récupération qui excèdent celles des organisations. Les plateformes infonuagiques offrent diverses fonctions de résilience et de réplication des données que les organisations peuvent configurer afin d’assurer la géoredondance des données et des copies de sauvegarde. Grâce aux capacités de sauvegarde et de récupération des FSI, les organisations pourraient également récupérer les données plus rapidement en cas d’incident.

3.2 Inconvénients possibles

Bien que l’infonuagique comporte de nombreux avantages sur le plan de la sécurité, certains inconvénients se présentent :

- Complexité : Les environnements infonuagiques sont beaucoup plus complexes que les environnements informatiques conventionnels. Les FSI ont recours à un certain nombre de technologies complexes afin de procéder à l’isolation et à la virtualisation de l’infrastructure infonuagique, du plan de gestion et des interfaces libre-service nécessaires pour l’interaction avec les organisations. De plus, les FSI offrent d’importantes fonctions de sécurité, des outils et des mesures de protection des charges de travail. En raison d’un manque possible de connaissances et d’expérience liées aux nouvelles fonctions de sécurité, les organisations risquent de mal configurer la plateforme infonuagique. Nous recommandons aux organisations d’investir des ressources dans le développement des compétences de leur personnel des TI et de la sécurité en ce qui a trait à la sécurité infonuagique. Les organisations doivent également s’assurer de bien comprendre les éléments qui relèvent de leur responsabilité et ceux qui reviennent aux FSI.

- . En raison d’un manque possible de connaissances et d’expérience liées aux nouvelles fonctions de sécurité, les organisations risquent de mal configurer la plateforme infonuagique. Nous recommandons aux organisations d’investir des ressources dans le développement des compétences de leur personnel des TI et de la sécurité en ce qui a trait à la sécurité infonuagique. Les organisations doivent également s’assurer de bien comprendre les éléments qui relèvent de leur responsabilité et ceux qui reviennent aux FSI.

- Dépendance : En ayant recours aux fonctions de sécurité clés d’un FSI, les organisations risquent de rester « captives » des services de sécurité du FSI et d’avoir de la difficulté à passer aux services d’un FSI différent.

- Architecture mutualisée : En règle générale, dans les modèles d’architecture mutualisée (multilocataire), les ressources informatiques, les réseaux et le stockage sont partagés. Toute défaillance ou erreur de configuration dans la virtualisation ou l’isolation de l’infrastructure du FSI risque d’avoir des répercussions sur la confidentialité, l’intégrité et la disponibilité des charges de travail et des données des organisations.

- Services connectés à Internet : En raison de l’accès réseau élargi du nuage, les services sont toujours exposés à des menaces provenant d’Internet. De plus, toute défaillance de la connectivité Internet locale risque d’empêcher les organisations d’accéder aux services opérationnels déployés dans l’infrastructure infonuagique. Nous recommandons aux organisations d’envisager la mise en œuvre de la connectivité spécialisée pour réduire le risque de défaillance ou de dégradation de la performance de la connexion Internet.

- Perte de contrôle et de visibilité : Les clients de services infonuagiques ont une visibilité et un contrôle limités des composants du nuage qui relèvent de la responsabilité du FSI. Or, il pourrait être important de voir et de contrôler les éléments où l’organisation et le FSI se partagent les responsabilités, ainsi que dans certains scénarios de conformité (p. ex. la surveillance de la sécurité et l’intervention en cas d’incident). Nous recommandons aux organisations de bien comprendre les responsabilités qu’elles partagent avec leur FSI. Les accords sur les niveaux de service (ANS), les contrats et les évaluations des FSI par des organismes tiers peuvent permettre de régler les préoccupations soulevées.

- Conformité : Nous recommandons aux organisations de s’assurer de bien comprendre leurs obligations en vertu des lois canadiennes de protection de la vie privée visant le secteur privé, y compris celles découlant de certaines lois provinciales en la matière. De plus, elles doivent évaluer minutieusement les risques par rapport aux avantages. Footnote 7 À moins que les organisations ne fassent affaire avec un FSI canadien à part entière, elles devraient également tenir compte des règlements internationaux, notamment le Règlement général sur la protection des données 2016/679 de l’Union européenne et la Cloud Act des États-Unis.

4 Considérations liées à la défense en profondeur en infonuagique

4.1 Isolation

Figure 6 : Isolation de l’architecture mutualisée

Description détaillée

Isolation de l’architecture mutualisée

Les infrastructures infonuagiques partent du principe que le partage de ressources entre de multiples clients entraîne des économies d’échelle, ce qui se traduit par des coûts moins élevés pour les organisations. C’est ce qu’on appelle une architecture mutualisée (voir la figure 6). Dans un environnement mutualisé, il faut absolument que les locataires soient isolés les uns des autres pour éviter qu’une éventuelle compromission de la sécurité d’un locataire se répercute sur la confidentialité, la disponibilité et l’intégrité des charges de travail et des données des autres locataires.

Bien qu’il revienne aux FSI d’assurer l’isolation des ressources attribuées à chaque locataire, il importe que les organisations comprennent les moyens employés par le FSI pour isoler les différents locataires ainsi que le niveau d’isolation offert pour chacun de ses services infonuagiques. Les organisations seront ainsi en mesure de choisir les services infonuagiques appropriés pour obtenir le niveau d’isolation et de sécurité voulu. Par exemple, les FSI offrent souvent des services infonuagiques dédiés ou partagés. Les services dédiés permettent d’accroître le niveau d’isolation. Les organisations pourraient choisir un service infonuagique fourni en tant qu’instance dédiée dans leur propre réseau virtuel à l’aide d’une adresse privée, contrairement à un service fourni dans le cadre de ressources partagées accessibles par des adresses publiques.

Dans le cas d’un grand nombre des fonctions de sécurité offertes par les fournisseurs de services infonuagiques, les organisations devraient trouver des moyens d’accroître l’isolation entre elles et leur FSI, ainsi qu’entre elles et les environnements des autres clients. Par exemple, nous recommandons aux organisations de déployer le chiffrement du stockage, d’avoir recours à des modules de sécurité matériels (HSM pour Hardware Security Module) pour protéger les clés et les secrets, et de se procurer des instances dédiées de machines virtuelles (VM pour Virtual Machine).

4.2 Gouvernance et gestion des risques pour la sécurité infonuagique

Figure 7 : Gouvernance et gestion des risques pour la sécurité infonuagique

Description détaillée

Gouvernance et gestion des risques pour la sécurité infonuagique

Comme on l’a vu dans les sections précédentes, l’infonuagique comporte de nombreux avantages possibles sur le plan de la sécurité de même qu’un certain nombre d’inconvénients. Dans l’infonuagique, les organisations ne voient pas la technologie et les politiques et procédures connexes des FSI, et elles n’exercent aucun contrôle sur ces éléments. Les organisations ne possèdent peut-être pas l’expertise nécessaire pour déployer en toute sécurité les charges de travail infonuagiques. En l’absence des politiques, des processus et des normes nécessaires pour mener leurs activités dans le nuage, les organisations sont susceptibles d’exposer leurs biens opérationnels à des risques accrus.

La défense en profondeur se fonde sur la gouvernance et la gestion des risques liés à la sécurité infonuagique. Ces deux éléments régissent les aspects juridiques et la conformité pour la transition vers le nuage, établissent clairement les rôles et responsabilités et fournissent les principes directeurs de la protection des données et des processus opérationnels contre les auteurs de menace. Les responsabilités en matière de gouvernance reviennent toujours aux organisations, notamment :

- l’attribution de ressources de sécurité;

- l’établissement de politiques et de lignes directrices;

- les évaluations officielles par des organismes tiers;

- les contrats de service infonuagique.

4.2.1 Attribution de ressources de sécurité

Nous recommandons aux organisations d’attribuer des ressources de sécurité suffisantes au moment d’adopter l’infonuagique. Elles devraient envisager de désigner un responsable de l’infonuagique pour diriger des équipes de baseFootnote 8 chargées des divers aspects de la transformation (p. ex. sécurité infonuagique et processus de gestion des risques, approvisionnement, licences, rôles et responsabilités). La haute direction devra communiquer son soutien pour l’infonuagique et encourager les employés à développer leurs compétences en sécurité infonuagique par l’intermédiaire de formations et d’expérience en milieu de travail (incluant, si possible, un processus d’évaluation et de validation des compétences acquises).

4.2.2 Établissement de politiques et de lignes directrices

Les organisations supposent peut-être que leurs politiques actuelles protègent déjà adéquatement les données et les services opérationnels déployés dans des environnements infonuagiques. Or, lorsque les organisations adoptent l’infonuagique, il importe qu’elles élaborent ou mettent à jour des politiques et des lignes directrices sur la sécurité.

En raison de la nature de l’infonuagique, les organisations devront peut-être adapter leurs politiques de sécurité pour suivre le rythme de l’évolution technologique. Il conviendra de revoir notamment les éléments ci-dessous :

- l’utilisation acceptable de l’infonuagique;

- les modèles de déploiement en nuage et de service infonuagique acceptables;

- les rôles et responsabilités;

- la résidence des données;

- les exigences liées aux évaluations par des organismes tiers;

- les exigences contractuelles;

- l’intégration au processus de gestion de l’identité;

- la connectivité avec les fournisseurs de services externes;

- le chiffrement et la gestion des clés;

- la sauvegarde des données;

- la mise hors service des services.

4.2.3 Évaluations officielles par des organismes tiers

Comme l’indique l’ITSM.50.062 [1], Gestion des risques liés à la sécurité infonuagique, les organisations ne contrôlent pas ou ne voient pas toujours la conception, l’installation et l’évaluation des contrôles de sécurité du FSI. Nous recommandons d’adopter une autre approche d’évaluation de la sécurité, notamment en faisant appel à d’autres évaluations de la sécurité fiables. Les résultats de ces évaluations, s’ils sont fiables et applicables, peuvent être intégrés aux évaluations de la sécurité des organisations.

Dans le contexte de l’approche de gestion des risques liés à la sécurité infonuagique, ces évaluations de la sécurité fiables consistent principalement en des attestations de tierces parties qui sont beaucoup plus valables que les autoévaluations. Les évaluations par des organismes tiers portent souvent sur divers règlements et diverses exigences de l’industrieFootnote 9.

Ces attestations doivent être accordées par un organisme tiers indépendant qui est tenu d’être objectif et d’appliquer les normes professionnelles aux pièces justificatives qu’il examine et produit. Cependant, les attestations d’organismes tiers ne couvrent généralement pas toutes les exigences de sécurité indiquées dans le profil de contrôle de sécurité sélectionné. Les exigences de sécurité et des clauses contractuelles supplémentaires pourraient être requises pour veiller à ce que le FSI fournisse les pièces justificatives nécessaires aux activités d’évaluation de la sécurité.

Souvent, les organisations devront signer une entente de non-divulgation pour obtenir les attestations officielles d’organismes tiers. Comme il s’agit d’une évaluation ponctuelle des contrôles de sécurité et des services infonuagiques particuliers du fournisseur, il importe que les organisations surveillent la situation pour relever tout changement dans la portée, l’état et les constatations au fil du temps.

Pour obtenir de plus amples renseignements sur les évaluations par des organismes tiers, prière de consulter l’ITSM.50.100 du Centre pour la cybersécurité, Programme d’évaluation de la sécurité des technologies de l’information [11] s’appliquant aux fournisseurs de services infonuagiques.

4.2.4 Contrats de service infonuagique

En infonuagique, les organisations dépendent davantage des contrats pour étendre leur gouvernance au nuageFootnote 10. Nous recommandons fortement aux organisations de se pencher attentivement sur le contrat de services infonuagiques, l’outil principal qui leur permettra :

- d’étendre leur gouvernance au nuage;

- de consigner les responsabilités du FSI et de l’organisation;

- de documenter et d’appliquer les accords sur les niveaux de service (ANS);

- de déterminer la propriété des données;

- de déterminer la résidence des données;

- de déterminer les exigences en matière d’évaluation par des organismes tiers;

- de combler les lacunes des évaluations par un organisme tiers.

Le contrat de services infonuagiques devrait également inclure des dispositions régissant la manière précise dont l’organisation sera avisée dans l’éventualité d’un incident de sécurité, et le délai précis dans lequel elle sera avisée.

Pour demeurer concurrentiels, les FSI développent constamment de nouveaux services qui risquent de ne pas être visés par les contrats actuels. Avant d’utiliser ces nouveaux services, nous recommandons aux organisations de vérifier qu’ils ont été évalués officiellement par des organismes tiers et qu’ils sont couverts par les contrats en vigueur. Si tel n’est pas le cas, lesdits contrats devraient être modifiés avant que ces nouveaux services soient déployés.

4.3 Sécurité réseau

Figure 8 : Sécurité réseau

Description détaillée

Sécurité réseau

4.3.1 Responsabilités partagées liées au réseautage

Les responsabilités liées au réseautage comportent notamment la gestion et la configuration de la sécurité des composants matériels, des réseaux virtuels, des équilibreurs de charge, des appliances réseau virtuelles, des serveurs de noms de domaine (DNS pour Domain Name Server) et des passerelles réseau.

Dans tous les modèles de service, les FSI sont responsables de la mise en œuvre et de la gestion des contrôles de sécurité réseau visant à protéger leurs plateformes infonuagiques contre les vecteurs de menace réseau. Pour sécuriser les réseaux, les FSI ont normalement recours à des mesures de protection contre les attaques par déni de service distribué (DDoS pour Distributed Denial of Service), à des systèmes de prévention d’intrusion (SPI) et à des pare-feux. Il revient aux FSI de mettre en œuvre les processus de virtualisation nécessaires pour assurer l’isolation entre leurs clients dans le nuage. Les FSI doivent veiller à ce que toute information sensible soit épurée avant de réintégrer les instances virtuelles dans les ressources partagées.

Dans le modèle IaaS, les organisations sont responsables de protéger leur réseau virtuel contre les menaces réseau. Nous encourageons les organisations à utiliser et à configurer les fonctions de sécurité offertes par les FSI ou d’autres entités, notamment les groupes de sécurité, les équilibreurs de charge virtuels, les pare-feux d’applications Web et d’autres appliances de sécurité réseau virtuelles de tiers.

Dans le modèle PaaS, la majorité des responsabilités en matière de gestion et de sécurité reviennent aux FSI. À titre de client du nuage, les responsabilités de l’organisation dépendront des services infonuagiques qu’elle choisit. Par exemple, certains services PaaS offerts par les FSI permettent aux organisations de placer l’instance PaaS directement dans leur réseau virtuel. Dans de tels cas, nous recommandons aux organisations d’utiliser les appliances réseau virtuelles ou les fonctions de sécurité du FSI afin de protéger l’accès à leur instance PaaS.

Dans le modèle SaaS, les fonctions de gestion et de sécurité du réseau relèvent de la responsabilité du FSI et sont incluses dans les logiciels offerts. Les organisations pourront peut-être configurer des restrictions réseau à l’aide de paramètres de configuration de sécurité SaaS et limiter l’accès à leurs logiciels à des emplacements réseau particuliers (p. ex. au réseau local seulement).

4.3.2 Particularités liées au réseautage

Le concept de l’infonuagique se fonde sur des réseaux définis par logiciel (SDN pour Software Defined Network). Les SDN permettent de séparer la fonction de contrôle du réseau (c’est-à-dire celle qui décide où envoyer les paquets) de la fonction de transfert du réseau (c’est-à-dire le transfert de paquets en tant que tel). Cette séparation de la fonction de contrôle du réseau en permet la programmabilité et améliore grandement l’extensibilité et la souplesse par rapport aux réseaux locaux virtuels (VLAN pour Virtual Local Area Network) conventionnels.

Le réseautage infonuagique peut avoir un certain nombre de répercussions sur la sécurité. Par exemple, comme la fonction de contrôle du réseau est virtualisée, il n’est pas possible de mettre en place des systèmes de prévention d’intrusion réseau (NIPS pour Network Intrusion Prevention System) par la mise en miroir de ports physiques. Il faut plutôt mettre en œuvre la fonctionnalité des NIPS par l’intermédiaire d’appliances réseau virtuelles (NVA pour Network Virtual Appliance) ou de capteurs réseau au niveau de l’hôte. De tels capteurs ne sont pas disponibles pour toutes les charges de travail. Ils sont faciles à contourner si l’hôte est compromis, et leur extensibilité est limitée. Les NVA, quant à elles, créent des goulots d’étranglement, car elles doivent être déployées dans la voie du trafic à surveiller, ce qui risque de faire augmenter les coûts ainsi que le temps système du processeur pour la NVA (nécessitant ainsi des VM plus puissantes pour déployer les fonctions de la NVA). Certains FSI offrent des services TAP virtuels pour surveiller les flux de données, mais ces services ne correspondent généralement pas aux capacités d’un TAP réseau physique.

Les FSI offrent habituellement des outils infonuagiques natifs (comme les groupes de sécurité réseau) qui facilitent l’application des règles d’accès, la segmentation réseau et la surveillance. Toutefois, un grand nombre de ces outils ne sont pas compatibles avec la couche application. Les NVA tierces comportent souvent des capacités mieux développées et plus avancées que leurs équivalents infonuagiques natifs, mais elles ne sont pas nécessairement conçues en fonction de l’élasticité. Il peut être difficile de procéder à la mise à l’échelle automatique de ces NVA pour les faire correspondre à l’élasticité et à la courte durée de vie des autres composantes du nuage.

4.3.3 Segmentation et zonage réseau

La segmentation réseau joue un rôle important dans la protection des charges de travail infonuagiques. La segmentation est une approche clé à l’appui de la défense en profondeur qui améliore le contrôle d’accès, la surveillance et le confinement. Si un bien est compromis dans une zone réseau, la segmentation limite l’impact sur les biens d’autres zones.

L’infonuagique n’emploie pas les mêmes techniques que le réseautage conventionnel. Les plateformes infonuagiques dépendent souvent de la mise en réseau à définition logicielle (SDN pour Software Defined Networking) pour la segmentation réseau et pour offrir des capacités que le réseautage conventionnel ne peut prendre en charge.

Les FSI offrent normalement un certain nombre de processus de segmentation dans le cadre de leurs services réseau virtuels. Il importe que les organisations comprennent les techniques de segmentation réseau offertes par leur FSI, qui pourraient comporter les capacités ci-dessous :

- configurer des sous-réseaux publics ou privés;

- mettre en service chaque charge de travail infonuagique et les données connexes dans leur propre réseau virtuel;

- mettre en service des instances dédiées des services infonuagiques directement dans le réseau virtuel du client;

- utiliser des fonctions de sécurité infonuagique natives pour réguler le trafic entre les segments (comme les groupes de sécurité);

- avoir recours à des NVA comme les pare-feux et les équilibreurs de charge pour réguler le trafic entre les segments;

Au moment d’élaborer les stratégies de segmentation réseau, nous recommandons aux organisations d’utiliser les fonctions offertes par leur FSI afin de limiter les mouvements latéraux dans l’éventualité d’une compromission de la sécurité. Par exemple, les organisations voudront peut-être créer des charges de travail d’application dans leur propre réseau virtuel ou encore isoler davantage les charges de travail à l’aide de groupes de sécurité, ce qui permettra de les séparer les unes des autres à la suite d’une éventuelle compromission.

Nous recommandons fortement aux organisations d’adopter un modèle de sécurité qui anticipe une atteinte à la sécurité et d’employer des techniques comme la microsegmentation et le périmètre à définition logicielle. Dans le cas de la micro-segmentation, les politiques sont appliquées directement aux VM ou aux applications par l’intermédiaire de logiciels. Les politiques sont liées aux VM et aux applications au lieu d’être mises en œuvre sur une applicance physique ou virtuelle distincte comme un pare-feu. Ces politiques suivront la VM ou l’application même si elle est déplacée. Les politiques ne sont plus rattachées à la topologie du réseau; elles sont plutôt mises en œuvre dans chaque composante de l’infrastructure. Essentiellement, les charges de travail sont divisées en unités plus petites pour que la compromission de l’une d’entre elles ne touche pas les autres.

4.3.4 Routage

Dans le modèle IaaS, la responsabilité du routage revient surtout au client du nuage. Les organisations sont responsables de la connectivité et du contrôle d’accès réseau aux services informatiques et infonuagiques, ainsi qu’aux services de stockage et de données. Le routage constitue l’un des principaux mécanismes permettant de contrôler les flux de données et de mettre en œuvre les zones de sécurité réseau. Le routage appuie la défense en profondeur en dirigeant le trafic vers les appliances réseau virtuelles, en contrôlant les flux de données entre les réseaux virtuels et en assurant la connectivité aux réseaux locaux.

Grâce aux SDN, les FSI ont d’innombrables options lorsqu’ils développent leurs capacités de réseautage virtuel. Par conséquent, les capacités réseau varient grandement d’un fournisseur à l’autre. Il importe que les organisations comprennent la manière dont les FSI effectuent le routage et comment leurs choix soutiennent la segmentation réseau et les zones de sécurité.

Le fait de mal comprendre et de mal configurer les comportements de routage risque d’avoir de graves répercussions sur la sécurité, tout particulièrement dans le déploiement en nuage hybride, car le comportement de routage peut être différent pour chaque FSI. Nous encourageons les organisations à poser les questions suivantes au moment d’élaborer et de mettre en œuvre leurs solutions IaaS :

- Faut-il préciser explicitement les itinéraires avant que le trafic soit autorisé entre le sous-réseau source et le sous réseau de destination?

- Le routage entre tous les sous-réseaux est-il autorisé par défaut dans un réseau virtuel?

- Y a-t-il un itinéraire par défaut vers Internet?

- Les réseaux virtuels peuvent-ils être mis en service sans itinéraire vers Internet?

- Quelle est l’incidence de l’appairage de deux réseaux virtuels sur la connectivité à chaque sous réseau?

- Faut-il avoir un itinéraire pour forcer le trafic vers les appliances réseau virtuelles?

4.3.5 Réseautage dans le nuage hybride

Dans le cas des services clients et opérationnels hébergés dans un nuage à l’extérieur des installations du client, l’accès se fait par l’Internet public. Cela pose un risque pour la disponibilité et le rendement des services opérationnels, car les organisations n’ont alors aucun contrôle direct sur la sécurité, la fiabilité, la gestion de la bande passante et la latence de la connectivité Internet.

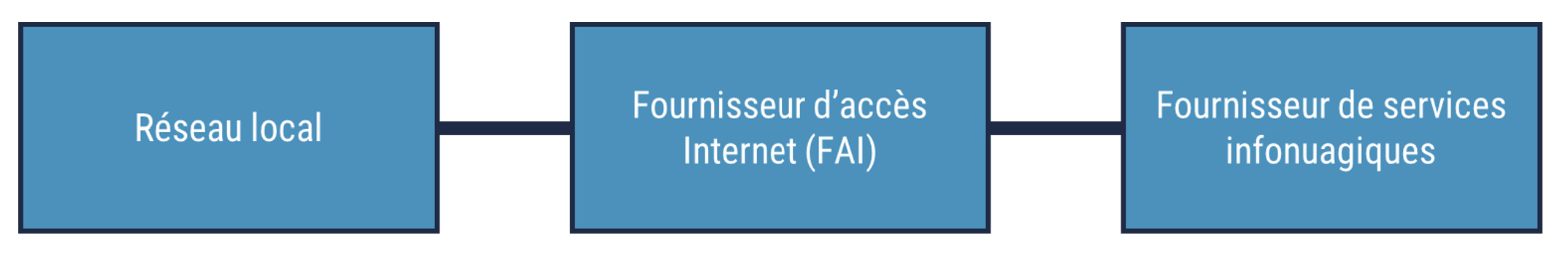

Comme l’indique la figure 9, les FSI offrent des connexions réseau privées et dédiées entre l’infrastructure locale et les installations des fournisseurs d’accès Internet (FAI). Les installations des FAI servent de point de présence du FSI pour la connectivité privée et comportent les avantages ci-dessous :

- bande passante dédiée pour le client du nuage;

- connectivité fiable à faible latence;

- sécurité réseau accrue.

Figure 9 : Connexion privée à un FSI par l’intermédiaire d’un fournisseur d’accès Internet

Description détaillée

Connexion privée à un FSI par l’intermédiaire d’un fournisseur d’accès Internet

Lors de la mise en œuvre de connexions réseau privées et dédiées, nous recommandons aux organisations de veiller à ce qu’une séparation adéquate soit appliquée afin de surveiller et de contrôler le trafic entre les réseaux locaux et les environnements infonuagiques à distance. La séparation est normalement assurée par le routage, les contrôles d’accès, les pare feux ou les NVA entre les deux environnements.

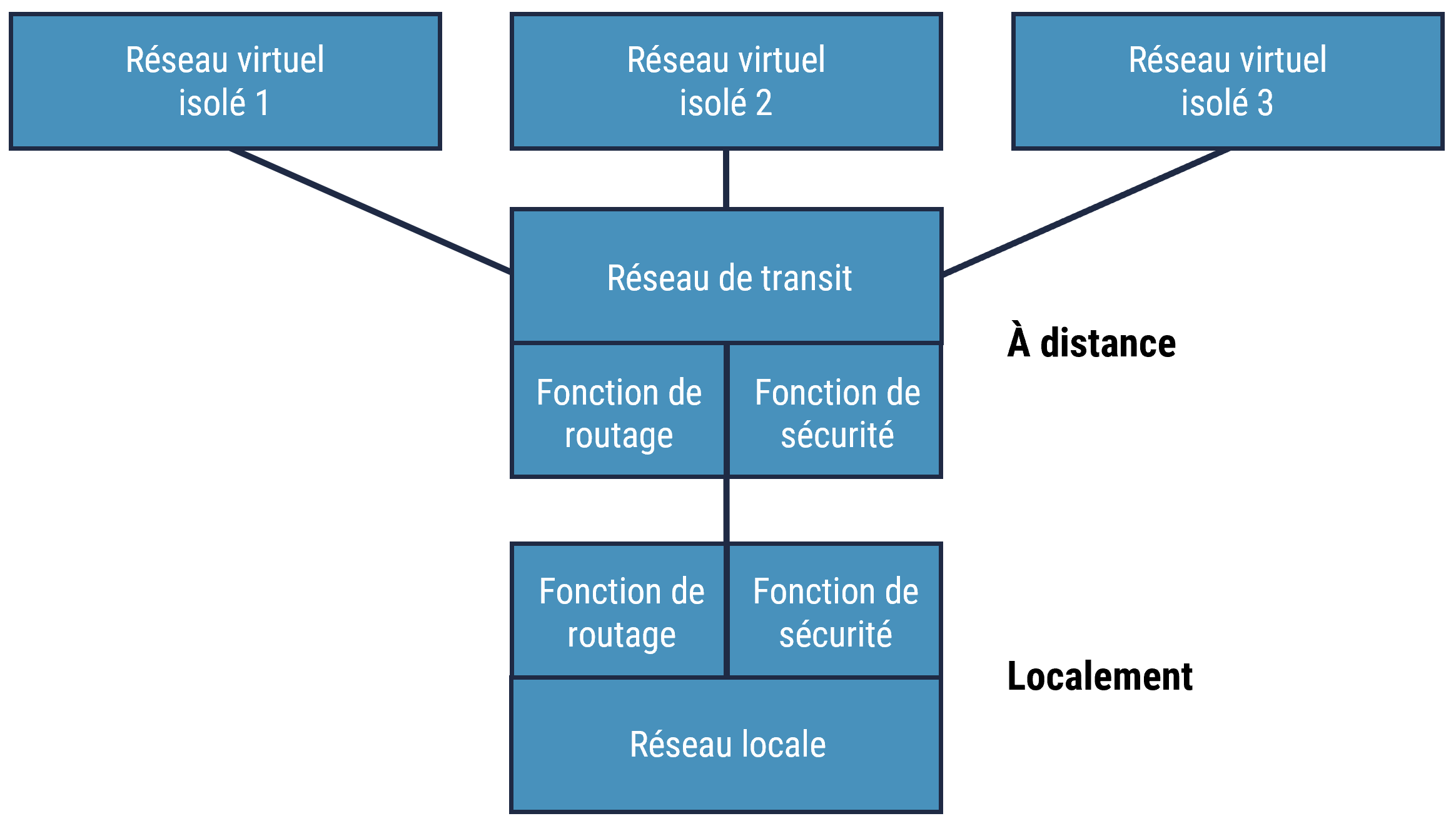

Les nuages hybrides utilisent souvent des réseaux virtuels bastions ou de transit pour connecter de multiples réseaux virtuels à des centres de données locaux . Comme l’indique la figure 10, les connexions réseau privées et dédiées entre les installations locales et le nuage se terminent dans le réseau bastion, lequel est alors appairé avec les autres réseaux virtuels du nuage. Les réseaux bastions peuvent être utilisés pour appliquer la séparation par l’intermédiaire du routage et ils peuvent constituer un emplacement approprié où mettre en œuvre le contrôle d’accès et d’autres outils de sécurité entre les deux réseaux. Nous encourageons les organisations à envisager également la mise en place de contrôles semblables du côté local de la connexion dédiée afin de protéger les services locaux.

Figure 10 : Concept du réseau bastion ou de transit

Description détaillée

Concept du réseau bastion ou de transit

4.4 Informatique

Figure 11 : Informatique

Description détaillée

Informatique

4.4.1 Responsabilités partagées

Les responsabilités en matière d’informatique comportent notamment la gestion et la configuration de la sécurité des hôtes physiques, des processeurs, des hyperviseurs, des machines virtuelles, des conteneurs et des plateformes sans serveur.

Les FSI sont responsables de la sécurité de l’hôte physique et de l’hyperviseur. Ils doivent veiller à ce que les contrôles nécessaires soient en place afin de maintenir l’isolation des charges de travail. Dans les modèles SaaS et PaaS, le FSI est responsable principalement des machines virtuelles et des charges de travail sans serveur.

Dans le modèle IaaS, les organisations clientes sont responsables de la gestion et de la configuration de la sécurité des machines virtuelles. Il s’agit notamment de l’application de correctifs, de la configuration de sécurité de base, du contrôle d’accès, de la gestion de l’identité et de la surveillance de la sécurité.

La responsabilité de la sécurité des charges de travail des conteneurs varie selon les services offerts par chaque FSI. Elle peut revenir au FSI ou au client, ou encore être partagée.

4.4.2 Particularités

Les charges de travail informatiques peuvent prendre la forme d’une VM, d’un conteneur, du traitement par lots, du calcul parallèle de haute performance, de l’informatique sans serveur, de l’informatique en périphérie ou d’autres plateformes. Nous recommandons aux organisations de se pencher sur les considérations liées à la sécurité pour chaque type de charge de travail.

La plupart des contrôles de sécurité déployés localement s’appliquent aussi aux VM fondées sur l’infonuagique. Il faut toutefois tenir compte de certaines considérations liées à la sécurité en ce qui concerne le déploiement en nuage. Les organisations devraient prendre les mesures ci-dessous :

- inclure de multiples VM et d’autres fonctions de haute disponibilité dans la conception des charges de travail;

- tirer profit des capacités d’automatisation infonuagique pour appliquer les bases de référence de la sécurité des VM;

- avoir recours à la mise à l’échelle automatique pour améliorer la disponibilité;

- utiliser des agents qui prennent en charge la mise à l’échelle automatique;

- éviter les agents non conçus pour l’infonuagique (qui peuvent nuire à la performance);

- aviser les FSI avant de réaliser une évaluation des vulnérabilités;

- effectuer la capture de journaux à l’externe (les charges de travail peuvent être dynamiques et de courte durée);

- déployer les VM dans les régions approuvées par le FSI.

Dans le cas des charges de travail informatiques autres que celles des machines virtuelles (gérées par les fournisseurs de services), les organisations contrôlent et voient peu la sécurité de l’infrastructure de base du FSI. Ce dernier peut offrir aux organisations un certain nombre d’options et de contrôles de sécurité, mais celles-ci risquent :

- de ne pas pouvoir exécuter des agents logiciels;

- d’avoir un accès limité aux journaux;

- de ne pas pouvoir réaliser des évaluations des vulnérabilités.

4.4.3 Gestion de l’image

Un grand nombre de systèmes virtuels dans l’environnement infonuagique d’aujourd’hui sont jetables. Ils sont constamment créés, remplacés, détruits et redimensionnés. La conception change fréquemment, et les solutions doivent être mises en œuvre dans de courts délais. En raison de l’élasticité et de la mise à l’échelle automatique, les charges de travail sont de courte durée. Il ne convient donc pas d’appliquer des correctifs de sécurité ou d’autres modifications à des charges de travail en exécution puisqu’ils seraient perdus dès que la charge de travail se termine. Il faut trouver une autre approche de gestion de l’image afin de composer avec cette situation.

Les organisations qui souhaitent faire appel à la mise à l’échelle automatique et aux conteneurs devraient étudier de nouvelles approches de gestion de l’image, notamment :

- les mises à jour automatisées fréquentes de l’image visant à appliquer les correctifs de sécurité et les signatures de maliciels;

- l’application des bases de référence de la sécurité de l’image automatisée lors de la création de l’image;

- les tests de sécurité automatisés lors de la création de l’image;

- la désactivation de l’ouverture de session et la restriction des services avant le déploiement de l’image.

Ces nouvelles approches de gestion de l’image permettent d’améliorer la sécurité de plusieurs façons, notamment par :

- la simplification du processus d’application de correctifs;

- l’automatisation de la gestion de la configuration;

- L’application de stratégies de sécurité répétables;

- l’absence de dérive de la configuration de sécurité;

- la validation de l’infrastructure avant le déploiement;

- des processus de restauration et de récupération simples.

4.5 Sécurité des données

Figure 12 : Sécurité des données

Description détaillée

Sécurité des données

La sécurité des données est l’une des principales préoccupations des clients de services infonuagiques. Avant d’héberger des charges de travail et des données sur des plateformes infonuagiques, les clients devraient établir soigneusement un plan et tenir compte de la stratégie de sécurité pour la migration des données, de la sécurité des données pendant qu’elles se trouvent dans le nuage, et des considérations liées à la sécurité découlant du retrait des applications ou de leur transfert à l’infrastructure locale ou à un autre fournisseur de services. L’adoption d’une stratégie de sécurité à plusieurs couches constitue la meilleure façon de protéger les données. La gouvernance, la sécurité de l’infrastructure, la gestion de l’identité et de l’accès, la sécurité des applications et la gestion de l’intervention en cas d’incident ont toutes un rôle à jouer dans la sécurité des données.

4.5.1 Responsabilités partagées

Les responsabilités liées à la sécurité des données comportent notamment le contrôle d’accès, le chiffrement, la gestion des clés, la surveillance, la gestion du cycle de vie, la migration des données et d’autres composantes particulières de plateformes infonuagiques.

Il revient aux organisations d’assurer la sécurité des données sensibles. Les organisations doivent déterminer les données dont le stockage dans le nuage est autorisé, surveiller les migrations, le traitement ou le stockage des données dans l’infrastructure infonuagique et chiffrer les données à mesure qu’elles sont transmises au nuage. Les organisations assument également les responsabilités globales liées à la gestion du cycle de vie en ce qui concerne l’emplacement des données, la résidence des données, la continuité des activités et les exigences en matière de conformité et de protection des renseignements personnels. Dans le cas des plateformes IaaS, les organisations sont responsables des copies de sauvegarde et de la récupération des données.

Les FSI sont responsables de la sécurité de l’infrastructure de stockage. Ils doivent veiller à ce que des contrôles soient mis en place afin d’assurer l’isolation des comptes de stockage, le nettoyage des supports avant leur élimination ainsi que le nettoyage des supports de stockage virtuels avant de les réintégrer aux ressources partagées.

Les FSI offrent à leurs clients de nombreuses options de contrôle d’accès et de services de gestion des clés. Dans les modèles PaaS et SaaS, les FSI se chargent généralement des copies de sauvegarde et de la récupération des données.

La responsabilité du chiffrement des données inactives varie selon le modèle de service et le type de stockage.

4.5.2 Particularités

Un grand nombre des moyens employés pour sécuriser l’infrastructure TI conventionnelle s’appliquent également au nuage. L’une des considérations principales liées à la sécurité infonuagique concerne le type de stockage offert (p. ex. stockage de blocs, de fichiers et d’objets). Cela dit, la virtualisation offre d’autres options de stockage, notamment :

- des disques durs virtuels pour des machines virtuelles basées sur une solution IaaS;

- diverses plateformes de bases de données pour les modèles PaaS ;

- diverses plateformes de stockage d’applications (p. ex. stockage de table, file d’attente de messages, mise en cache);

- des réseaux de diffusion de contenu (RDC).

La mise en œuvre sécurisée de ces solutions de stockage peut s’avérer complexe et varier grandement selon les services de stockage infonuagique de chaque FSI. Il convient de noter que la configuration de sécurité par défaut de ces services de stockage n’est pas toujours adéquate. Les organisations doivent connaître les options de configuration de sécurité pour chacun des services de stockage qu’elles prévoient utiliser. Des options de configuration courantes pour la sécurité du stockage sont présentées ci-dessous :

- Emplacement des données : Il importe de connaître le lieu géographique où sont stockées les données dans le nuage, tout particulièrement pour les clients de secteurs gouvernementaux ou d’industries réglementées, ou dans les pays où des lois sévères de protection des données sont en vigueur. En règle générale, le client sait où sont stockées les données dans les nuages privés et communautaires, mais dans le modèle de déploiement en nuage public, il risque de ne pas être avisé de l’emplacement, à moins que le FSI ait offert des politiques facultatives de restriction géographique et que le client ait configuré son compte pour demander des restrictions géographiques précises. Footnote 12

- Protocole d’accès : Les clients accèdent aux données dans le nuage par l’intermédiaire de protocoles Internet. Comme le stockage infonuagique n’est pas toujours configuré pour utiliser un protocole sécurisé par défaut, les clients devraient s’assurer de configurer des protocoles sécurisés (p. ex. HTTPS) pour l’accès aux données dans le nuage.

- Stockage public : Les services de stockage infonuagique sont généralement offerts en option publique ou privée. Les organisations devraient surveiller tout changement aux autorisations de stockage qui permettraient un accès public par erreur.

- Clés d’accès de stockage : En nuage privé, les clients accèdent généralement aux services de stockage à l’aide de clés d’accès de stockage obtenues par l’intermédiaire du portail de gestion de chaque FSI. Nous recommandons aux organisations d’établir un processus documenté de gestion et de rotation des clés afin de prévenir la divulgation non autorisée des clés d’accès de stockage et des données.

- Points de terminaison de service : Un grand nombre des options de stockage offertes par les FSI sont des services infonuagiques à l’extérieur du périmètre ou du réseau virtuel de l’organisation. Par exemple, un service de base de données PaaS se trouve normalement à l’extérieur du périmètre réseau de l’organisation et l’accès se fait par l’adresse IP publique de celle-ci. Un point de terminaison de service permet d’accéder à une base de données ou aux services infonuagiques PaaS comme s’ils se trouvaient à l’intérieur du périmètre réseau plutôt qu’en traversant le périmètre vers Internet. Bien que les FSI n’offrent pas des capacités de point de terminaison de service pour tous les services infonuagiques, les organisations devraient y avoir recours dans la mesure du possible pour contrôler l’accès aux services PaaS par l’intermédiaire de leur réseau virtuel.

- Protection du stockage par pare-feu : Certains FSI offrent la capacité de restreindre l’accès au stockage infonuagique en mettant les adresses IP sources sur une liste blanche ou une liste noire. Une fois authentifiés, les points terminaux dont les adresses IP sont autorisées auront accès au stockage infonuagique. Les organisations devraient se servir de cette capacité pour restreindre l’accès au stockage infonuagique.

- Nettoyage des supports de données : Les clients de services infonuagiques ne contrôlent pas les supports de stockage physiques et ne pourront peut-être pas les nettoyer puisque plusieurs locataires se partagent les ressources infonuagiques. Les clients devraient envisager de chiffrer les données inactives pour veiller à ce que les données soient nettoyées avant que les ressources de stockage infonuagique soient réintégrées aux ressources partagées du FSI.

- Chiffrement des données inactives : Les organisations devraient songer à utiliser les options de chiffrement et de stockage gérées par le fournisseur. Toutefois, dans les environnements à sécurité élevée, elles devraient envisager d’utiliser des clés gérées par le client. Pour en savoir plus, prière de consulter l’ITSP.50.106 du Centre pour la cybersécurité, Chiffrement des données [13].

4.5.3 Data Migration

La migration des données vers le nuage peut s’avérer complexe. Une migration inappropriée risque de compromettre la confidentialité, l’intégrité et la disponibilité de l’information, en plus des processus opérationnels de l’organisation qui passent au nuage. Les risques liés à la migration des données comportent notamment la divulgation non autorisée, la perte et la corruption de données, les périodes d’indisponibilité prolongées et la non-conformité. De plus, les divers types de données (données opérationnelles, métadonnées, code source, etc.) ont des exigences particulières en matière de migration. Les clients de services infonuagiques doivent faire la planification nécessaire pour régler les questions liées à la sécurité avant d’entamer la migration des données vers le nuage.

Il faut d’abord déterminer les données qui seront autorisées à passer au nuage. Dans le cadre de la planification de la migration, nous recommandons aux organisations de passer en revue leurs politiques de sécurité, les exigences liées à la conformité et la catégorisation des processus opérationnels et des biens d’informationFootnote 13. Ce processus permettra aux organisations de relever les contraintes en matière de conformité ainsi que les contraintes juridiques, contractuelles et opérationnelles. Elles devront également définir les besoins concernant la résidence et l’emplacement des données, les obligations liées à la conservation des données et la catégorisation de sécurité des biens d’information.

Nous encourageons les organisations à choisir le profil de sécurité infonuagique qui correspond à la catégorie de sécurité de leurs biens d’information Footnote 14. Le profil de contrôle de la sécurité infonuagique établit les contrôles de sécurité recommandés que devraient appliquer les FSI et les clients à l’appui des services fondés sur l’infonuagique.

La sécurité des données est importante non seulement pendant qu’elles se trouvent dans le nuage, mais aussi pendant la migration vers le nuage. Par exemple, avant la migration, les organisations devraient s’assurer que les données sont sauvegardées, chiffrées en transit et protégées dans les destinations de stockage temporaires et permanentes, et veiller à ce que la confidentialité et l’intégrité des données soient maintenues tout au long de la migration.

En plus de la planification de la migration, nous recommandons aux organisations de mettre en place des mécanismes pour surveiller la migration de grandes quantités de données et les activités connexes de façon continue. La surveillance des activités liées aux bases de données et aux fichiers, les courtiers de sécurité d’accès au nuage (CASB pour Cloud Access Security Broker), le filtrage d’URL et les mécanismes de prévention de la perte de données (DLP pour Data Loss Prevention) sont des exemples d’outils pouvant assurer la visibilité nécessaire pour détecter et prévenir la migration non autorisée de données et l’utilisation de services infonuagiques non autorisés.

4.5.4 La sécurité des données dans le nuage

4.5.4.1 Sécurité du plan de gestion

Le rôle du plan de gestion comporte notamment la gestion des opérations pouvant être executées sur les ressources de stockage. Les organisations devraient faire appel au contrôle d’accès axé sur le rôle pour définir les utilisateurs autorisés à créer, à configurer et à supprimer des ressources de stockage, y compris les clés d’accès de stockage.

4.5.4.2 Données en transit

Le transit des flux de données à destination, en provenance et à l’intérieur d’environnements infonuagiques passe par une infrastructure réseau hors du contrôle des organisations. Des auteurs de menace pourraient intercepter ces communications et compromettre la confidentialité et l’intégrité de l’information. Nous recommandons fortement aux organisations de veiller à ce que les données en transit soient chiffrées afin de sécuriser les communications à destination et en provenance des environnements infonuagiques.

Les organisations contrôlent le périmètre IaaS, mais les communications comporteront sans doute un échange d’information avec des services infonuagiques à l’extérieur du périmètre. Elles ne connaîtront pas non plus l’emplacement des instances qui contribuent au transfert de données. Par exemple, les instances de VM d’une organisation se trouvent peut-être dans différents centres de données du FSI, et les communications peuvent être transmises sur une infrastructure réseau qui ne relève pas du contrôle du client ni du FSI. Il convient donc de chiffrer les communications de données dans un environnement infonuagique dès qu’il s’agit d’information sensible.

Bien qu’on puisse avoir recours au chiffrement côté client avant de procéder à un transfert de données, il est recommandé d’utiliser le protocole HTTPS (chiffrement de bout en bout) pour garantir l’intégrité des données. Nous recommandons également aux organisations de prendre les mesures suivantes :

- utiliser le protocole HTTPS pour accéder aux services de stockage infonuagique et aux API;

- désactiver les algorithmes de chiffrement faibles;

- activer d’autres protocoles réseau chiffrés en fonction d’applications particulières (p. ex. le protocole SMB pour l’accès au stockage de fichiers).

4.5.4.3 Données inactives

Le chiffrement des données inactives permet de protéger ces données lorsqu’elles sont stockées sur des supports physiques ou virtuels, en plus d’en prévenir la divulgation ou la modification non autorisée. Le chiffrement des données inactives s’inscrit dans l’approche globale de défense en profondeur. Les organisations clientes et les FSI auront peut-être mis en œuvre des contrôles à divers niveaux afin de protéger les données, mais le chiffrement des données inactives offre une protection additionnelle advenant l’échec des autres mesures de sécurité.

Nous recommandons fortement aux organisations de prévoir le chiffrement des données inactives dans leur stratégie de défense en profondeur. Elles devraient également mettre à jour leurs politiques de sécurité de manière à exiger le chiffrement des données inactives et à définir la catégorie de données qu’il faut chiffrer aux fins du stockage infonuagique. Nous suggérons aux organisations d’envisager le chiffrement des données inactives afin de protéger la confidentialité et l’intégrité des données, des images de VM, des applications et des copies de sauvegarde.

Dans une architecture infonuagique mutualisée, le chiffrement des données inactives peut servir à isoler davantage les données d’une organisation de celles des autres locataires et du FSI. Les organisations pourraient devoir mettre en œuvre le chiffrement des données inactives pour se conformer aux lois sur la protection de la vie privée, aux règlements de l’industrie et du gouvernement, ainsi qu’à d’autre réglementation. Le chiffrement des données inactives permet de nettoyer les données avant que les ressources de stockage soient réintégrées aux ressources partagées du FSI.

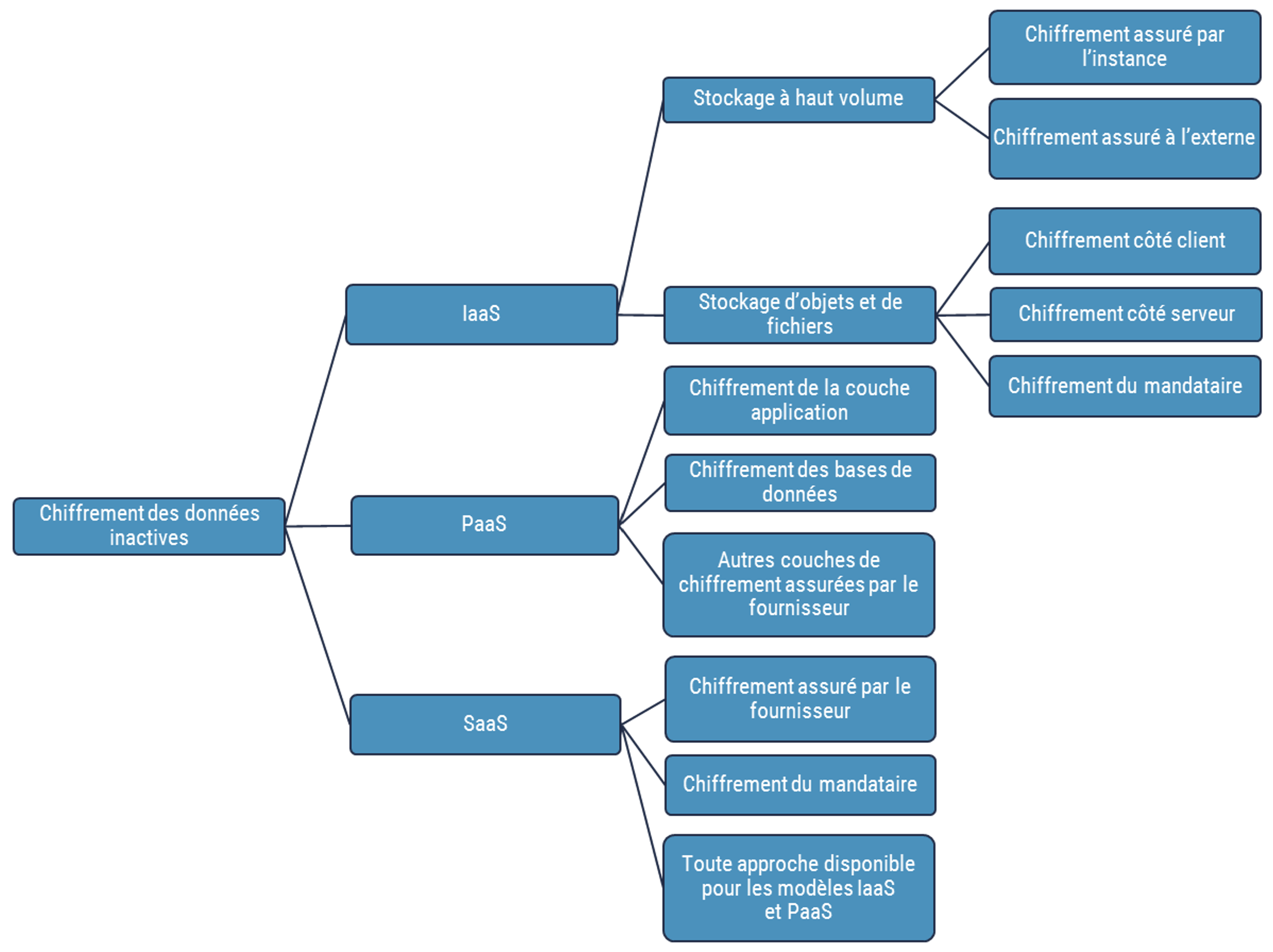

Les approches de chiffrement des données inactives varient considérablement selon les modèles IaaS, PaaS et SaaS. Diverses techniques s’offrent également pour la gestion des clés de chiffrement, ce qui complique la situation. Dans le document Security Guidance for Critical Areas of Focus in Cloud Computing v4.0 [5], le CSA décrit chacune des approches de chiffrement des données inactives. La figure 13 en fait un résumé. Pour obtenir de plus amples renseignements, prière de consulter l’ITSP.50.106, Chiffrement des données [13].

Figure 13 : Approches de chiffrement des données inactives

Description détaillée

Approches de chiffrement des données inactives

Le FSI active souvent par défaut le chiffrement du stockage d’objets et de fichiers, mais la configuration par défaut peut changer au fil du temps. Les organisations devraient avoir recours à la configuration de sécurité de base et à la surveillance continue pour veiller à l’application du chiffrement des données inactives. Toutes les approches de chiffrement des données présentées à la figure 13 protégeront la confidentialité et l’intégrité des données contre l’accès non autorisé aux supports physiques. Elles ne fourniront cependant pas toutes une protection efficace contre la compromission de plateformes, de systèmes d’exploitation ou d’applications.

Les organisations devraient tenir compte d’un certain nombre de facteurs avant de choisir une stratégie de chiffrement des données inactives, notamment le type de stockage, l’environnement où se trouvent les données (plateforme, système d’exploitation, application), la quantité de données et les menaces qui pèsent sur les données. Par exemple, les options de chiffrement du modèle PaaS pourraient varier d’une plateforme à l’autre, tandis que les fournisseurs de modèles SaaS pourraient utiliser n’importe quelle option de la figure 13.

Il ne faut pas sous-estimer l’importance de la gestion des clés pour le chiffrement des données inactives. Bien qu’elle soit complexe, la gestion des clés peut être effectuée par le FSI ou le client. Il s’agit de générer, de distribuer, de stocker, de récupérer et de détruire les clés de chiffrement. Un processus inefficace de gestion des clés risque de compromettre la confidentialité et l’intégrité des données ou, pire encore, de rendre les données inutilisables.

Nous recommandons aux organisations d’accroître l’isolation avec leur FSI en gérant elles-mêmes les clés de chiffrement, notamment en prenant les mesures ci-dessous :

- disposer de processus de gestion des clés bien conçus, documentés et mis à l’essai;

- mettre à profit le service de gestion des clés de leur FSI afin de simplifier les processus;

- envisager une solution HSM dédiée du FSI pour les environnements à sécurité élevée.

4.5.4.4 Réplication des données

La réplication assure la durabilité et la haute disponibilité des donnéesFootnote 15 dans l’éventualité d’événements prévus et imprévus, y compris les interruptions liées aux pannes de courant, à la défaillance de matériel ou du réseau et aux catastrophes naturelles.

Le stockage géoredondant comporte la réplication des données dans plusieurs lieux géographiques. Tout dépendant des options et des services offerts par le FSI, les données peuvent être répliquées dans un même centre de données, dans plusieurs centres de données dans la même région (au plus à quelques kilomètres de distance), ou dans plusieurs centres de données dans différentes régions géographiques. Les FSI offrent normalement par défaut un certain niveau de réplication de données, de même qu’un certain nombre d’options de réplication. Les organisations devraient s’assurer de bien comprendre les options de réplication des données et de choisir celles qui répondent à leurs besoins en matière de disponibilité, de durabilité et de continuité des activités.

4.5.4.5 Rémanence des données

Par rémanence des données, on entend la représentation physique résiduelle qui persiste sur un dispositif de stockage malgré les mesures prises pour les éliminer. Après l’effacement de données sur un dispositif de stockage, certaines caractéristiques physiques résiduelles pourraient permettre de reconstituer les données. La rémanence des données peut mener à la divulgation non intentionnelle d’information sensible si le dispositif de stockage est utilisé ou perdu dans un environnement non contrôlé. Le nettoyage et l’élimination des supports visent à protéger la confidentialité des données résiduelles qui s’y trouvent. Ces mesures pourraient également devoir être prises afin de se conformer aux politiques de sécurité de l’organisation, de même qu’aux lois sur la protection de la vie privée et aux règlements du gouvernement et de l’industrie.

Selon le document Special Publication 800-88, Guidelines for Media Sanitization du NIST [14], le nettoyage des supports constitut un processus visant à rendre l’accès aux données cibles sur le support impossible selon un niveau d’effort donné. Cette pratique permet de garantir la confidentialité des données qui pourraient subsister dans les supports et de minimiser les risques de divulgation non autorisée. Dans une architecture mutualisée, les organisations ne contrôlent pas les supports de stockage physiques. Le client des services infonuagiques ne peut donc pas utiliser les techniques de nettoyage qui exigent un accès physique aux supports. Il faut adopter une autre approche, par exemple, l’effacement cryptographique (CE pour Crypto Erase). D’après l’ITSP.40.006 v.2 du Centre pour la cybersécurité, Nettoyage des supports de TI [15], l’effacement cryptographique est un processus de nettoyage consistant à effacer la clé de chiffrement qui est employée sur un support chiffré pour rendre les données illisibles. Cette méthode peut être utilisée pour nettoyer les supports de stockage infonuagique avant de les réintégrer aux ressources partagées du FSI.