Format de rechange : Évaluation des cybermenaces nationales 2025-2026 (PDF, 4,43 Mo)

À propos du Centre pour la cybersécurité

Le Centre canadien pour la cybersécurité (Centre pour la cybersécurité) est l’autorité technique canadienne en matière de cybersécurité. Relevant du Centre de la sécurité des télécommunications Canada (CST), le Centre pour la cybersécurité est la seule source unifiée d’avis, de conseils, de services et de soutien spécialisés en matière de cybersécurité pour les Canadiennes et Canadiens et pour les organisations canadiennes.

Le Centre pour la cybersécurité travaille étroitement avec les ministères du gouvernement du Canada, les secteurs des infrastructures essentielles, les entreprises canadiennes et les partenaires internationaux pour se préparer et réagir aux cyberévénements, pour en atténuer les conséquences et pour s’en remettre. Il est à l’écoute des entités externes et favorise les partenariats visant un cyberespace canadien fort et résilient. Conformément à la Stratégie nationale de cybersécurité, le Centre pour la cybersécurité représente une approche plus collaborative à la cybersécurité dans notre pays.

À titre de spécialistes en cybersécurité dignes de confiance, nous aidons à assurer la sécurité du Canada et des Canadiennes et Canadiens comme suit :

- en étant une source claire et fiable de renseignements pertinents sur la cybersécurité pour les Canadiennes et Canadiens, les entreprises canadiennes ainsi que les propriétaires et les exploitants d’infrastructures essentielles;

- en fournissant des avis et des conseils adaptés sur la cybersécurité afin de protéger les plus importants cybersystèmes canadiens;

- en travaillant en collaboration avec les gouvernements provinciaux, territoriaux et autochtones, les administrations municipales et les partenaires du secteur privé pour résoudre les défis les plus complexes du Canada en matière de cybersécurité;

- en développant et en diffusant nos technologies et connaissances spécialisées de cyberdéfense;

- en défendant les cybersystèmes, notamment les réseaux du gouvernement du Canada, grâce au développement et au déploiement d’outils et de technologies de cyberdéfense sophistiqués;

- en agissant à titre de chef de file opérationnel du gouvernement du Canada lors de cyberévénements et en tirant parti de notre expertise et de nos accès de manière à fournir de l’information opportune et utile à la gestion des incidents.

Grâce à son travail et à ses partenariats, le Centre pour la cybersécurité relève le niveau de la cybersécurité au Canada afin que les Canadiennes et Canadiens puissent vivre et travailler en ligne en toute confiance et sécurité.

Table des matières

- À propos du Centre pour la cybersécurité

- Avant-propos du ministre

- Message du dirigeant principal du Centre canadien pour la cybersécurité

- Sommaire

- À propos de la présente évaluation des menaces

- Introduction

- Cybermenace provenant d’États adversaires

- Menaces émanant de la cybercriminalité

- Tendances qui influencent le contexte des cybermenaces du Canada

- Conclusion

- Notes de bas de page

Avant-propos du ministre

Les cybermenaces visant le Canada sont de plus en plus complexes et sophistiquées, compromettant notre sécurité nationale et notre prospérité économique. À titre de pays ayant une présence importante dans le monde, le Canada est une cible intéressante pour les cybercriminelles et cybercriminels qui cherchent à réaliser des gains et pour les États adversaires qui cherchent à perturber les systèmes sur lesquels nous comptons.

Au cours des deux dernières années, nous avons observé une forte augmentation du nombre et de la gravité de cyberincidents, dont plusieurs ciblent nos services essentiels. Des auteures et auteurs qui mènent leurs activités à l’extérieur du pays ont également tenté d’influencer l’opinion publique et d’intimider la population, notamment la diaspora canadienne, au moyen de cybercampagnes coordonnées.

L’Évaluation des cybermenaces nationales 2025-2026 du Centre canadien pour la cybersécurité est un outil essentiel à notre compréhension des cybermenaces qui guettent le Canada. L’évaluation des menaces fait fond sur les rapports publics et le renseignement classifié pour brosser un tableau global du contexte actuel des menaces, tout en prévoyant les futures tendances. En offrant des renseignements fiables et opportuns, le rapport permet à la population et aux organisations canadiennes de se préparer aux menaces actuelles et émergentes et de les contrer.

En approfondissant notre compréhension des cybermenaces, nous renforçons également notre préparation et, à mesure que les menaces évoluent, le Centre pour la cybersécurité continuera de chercher de nouvelles façons de les combattre. Son équipe est à la pointe des efforts déployés pour accroître la cybersécurité et ainsi mieux protéger les Canadiennes et Canadiens. Notre gouvernement appuie son travail inestimable, et le Budget 2024 prévoit 917,4 millions de dollars à l’enrichissement des programmes de renseignement et de cyberopérations dans le but de contrer les menaces pour la sécurité nationale qui ne cessent d’évoluer.

Les renseignements fournis dans cette évaluation des menaces s’avèrent essentiels alors que nous travaillons à renforcer la sécurité du Canada dans un monde de plus en plus numérique.

L’honorable Bill Blair

Ministre de la Défense nationale

Message du dirigeant principal du Centre canadien pour la cybersécurité

Il est difficile de croire que deux ans se sont déjà écoulés depuis notre dernier rapport. Au premier abord, on dirait que le contexte des cybermenaces n’a pas beaucoup changé. La cybercriminalité constitue toujours une menace, les attaques par rançongiciel continuent de cibler nos infrastructures essentielles et les activités de cybermenace parrainées par des États continuent de toucher la population canadienne.

Ce qui a changé, par contre, c’est que les États adversaires deviennent plus audacieux et plus agressifs. Les cybercriminelles et cybercriminels motivés par le profit tirent parti de nouveaux modèles opérationnels illicites pour accéder à des outils malveillants et utilisent l’intelligence artificielle pour accroître leurs capacités. Les auteures et auteurs non étatiques exploitent les grands conflits mondiaux et les controverses politiques pour mener des activités perturbatrices.

Ces nouvelles réalités et autres tendances sont présentées en détail dans la présente édition de l’Évaluation des cybermenaces nationales. Le rapport de cette année va plus loin que les éditions précédentes : il offre des exemples plus concrets d’activités de cybermenace au Canada et dans le monde, de même que nos propres statistiques sur les cyberincidents.

Bien que nos évaluations dépeignent des tendances qui devraient préoccuper quiconque lit à leur sujet, vous pouvez tenir pour certain que le Centre pour la cybersécurité continue de lutter contre ces menaces. En travaillant étroitement avec le secteur privé, l’industrie, le gouvernement et les infrastructures essentielles, nous aidons à protéger les systèmes nécessaires à notre vie quotidienne.

Que vous soyez une nouvelle lectrice ou un nouveau lecteur, une consommatrice ou un consommateur passionné, une Canadienne ou un Canadien, ou encore membre d’une petite, moyenne ou grande organisation, je suis convaincu que vous trouverez l’information contenue dans le présent rapport pertinente. J’espère qu’il vous encouragera également à réfléchir à ce que vous pouvez faire pour contribuer à notre résilience collective. Après tout, nous avons toutes et tous un rôle à jouer pour faire du Canada un pays plus sûr et plus sécuritaire.

Bien cordialement,

Rajiv Gupta

Dirigeant principal, Centre canadien pour la cybersécurité

Sommaire

Le Canada affronte un environnement de cybermenaces complexe et en pleine expansion comptant un éventail croissant d’auteures et auteurs de cybermenace étatiques et non étatiques malveillants et imprévisibles, comme les cybercriminelles et cybercriminels et les hacktivistes, qui ciblent ses infrastructures essentielles et compromettent sa sécurité nationale. Ces auteures et auteurs de cybermenace développent leur métier, adoptent de nouvelles technologies et collaborent dans le but d’améliorer et d’intensifier leurs activités malveillantes.

Les États adversaires du Canada sont plus agressifs dans le cyberespace. Les cyberopérations parrainées par des États visant le Canada et ses alliés ne se limitent certainement pas à l’espionnage. Les auteures et auteurs de cybermenace parrainés par des États tentent sans doute d’être perturbateurs, par exemple, en rendant un service inaccessible, en supprimant ou en divulguant des données et en manipulant des systèmes de contrôle industriels, afin de favoriser la réalisation d’objectifs militaires ou de campagnes d’information. Nous estimons que nos adversaires considèrent très probablement les infrastructures civiles essentielles comme une cible légitime de cybersabotage advenant un conflit militaire.

Parallèlement, la cybercriminalité constitue toujours pour les particuliers, les organisations et tous les ordres de gouvernement au Canada une menace généralisée et perturbatrice appuyée par un écosystème de cybercriminalité mondial prospère et résilient. Selon nous, les motivations financières qui sous-tendent la cybercriminalité inciteront sans doute l’écosystème de cybercriminalité à évoluer et à se diversifier continuellement alors que les cybercriminelles et cybercriminels tentent d’échapper aux autorités.

Principaux avis

- Les États adversaires du Canada recourent à des cyberopérations pour causer des perturbations et créer des divisions. Les auteures et auteurs de cybermenace parrainés par des États conjuguent presque certainement des attaques de réseau informatique perturbatrices et des campagnes d’information en ligne pour intimider la population et influencer l’opinion publique. Ils ciblent fort probablement les réseaux d’infrastructures essentielles au Canada et dans les pays alliés afin de se préparer à d’éventuelles cyberopérations perturbatrices ou destructrices.

- Le vaste et vigoureux programme de cyberactivité de la République populaire de Chine ( RPC ) représente pour le Canada à l’heure actuelle la cybermenace la plus active et la plus sophistiquée. La RPC mène des cyberopérations contre les intérêts canadiens pour servir de grands objectifs politiques et industriels, dont l’espionnage, le vol de propriété intellectuelle (PI), l’influence malveillante et la répression transnationale. Parmi nos adversaires, la portée, la capacité et la visée du programme de cyberactivité de la RPC dans le cyberespace sont inégalées.

- Le programme de cyberactivité de la Russie renforce l’ambition de Moscou de vouloir confronter et déstabiliser le Canada et ses alliés. Le Canada est fort probablement une cible intéressante pour l’espionnage pour les auteures et auteurs de cybermenace parrainés par la Russie, notamment par la compromission de la chaîne d’approvisionnement, compte tenu de son statut de pays membre de l’Organisation du Traité de l’Atlantique Nord, de son soutien de l’Ukraine contre l’agression russe et de sa présence dans l’Arctique. Des auteures et auteurs non étatiques pro-Russie, dont certains, selon nous, ont probablement des liens avec le gouvernement russe, ciblent le Canada dans le but d’influencer sa politique étrangère.

- L’Iran se sert de son programme de cyberactivité pour contraindre, harceler et réprimer ses adversaires et gérer les risques d’escalade. La volonté grandissante de l’Iran à lancer des cyberattaques destructrices au-delà du Moyen-Orient et ses efforts soutenus en vue de suivre et de surveiller les adversaires du régime dans le cyberespace donnent de plus en plus de fil à retordre au Canada et à ses alliés pour assurer leur cybersécurité.

- Le modèle opérationnel de cybercriminalité comme service (CaaS) contribue sans doute au fait que la cybercriminalité se poursuit au Canada et dans le monde. L’écosystème CaaS est soutenu par des marchés en ligne florissants où des auteures et auteurs de cybermenace spécialisés vendent des données volées et divulguées de même que des outils malveillants prêts à l’emploi à d’autres cybercriminelles et cybercriminels. Cela a presque certainement permis à un nombre croissant d’auteures et auteurs possédant diverses capacités et connaissances techniques de lancer des attaques de cybercriminalité et d’échapper aux organismes d’application de la loi.

- Les rançongiciels constituent la principale menace émanant de la cybercriminalité à laquelle font face les infrastructures essentielles du Canada. Les rançongiciels perturbent directement la capacité des entités des infrastructures essentielles à offrir des services critiques, ce qui peut nuire au bien-être physique et émotionnel des victimes. Au cours des deux prochaines années, les auteures et auteurs de rançongiciels intensifieront presque certainement leurs tactiques d’extorsion et perfectionneront leur capacité d’accroître la pression exercée sur les victimes pour qu’elles paient des rançons et d'échapper aux organismes d’application de la loi.

À propos de la présente évaluation des menaces

L’Évaluation des cybermenaces nationales 2025-2026 (ECMN 2025-2026) fait état des cybermenaces auxquelles font face les personnes et les organisations au Canada. Elle constitue une mise à jour de l’Évaluation des cybermenaces nationales 2018 (ECMN 2018), de l’Évaluation des cybermenaces nationales 2020 (ECMN 2020) et de l’Évaluation des cybermenaces nationales 2023-2024 (ECMN 2023-2024), et fournit une analyse des années intermédiaires et des prévisions d’ici 2026. Nous recommandons de lire l’ECMN 2025-2026, l’Introduction à l’environnement de cybermenaces et les avis et conseils que nous avons publiés comme compléments d’information à la présente évaluation.

Nous avons préparé la présente évaluation pour aider les Canadiennes et Canadiens à façonner et à maintenir la cyberrésilience de notre pays. Ce n’est que lorsque le gouvernement, le secteur privé et la population travaillent ensemble que nous pouvons instaurer une résilience face aux cybermenaces au Canada.

Sources

Les avis formulés dans la présente évaluation se basent sur de multiples sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise du CST en matière de cybersécurité. Le rôle que joue le CST dans la protection des systèmes d’information du gouvernement du Canada lui confère une perspective unique des tendances observées dans l’environnement de cybermenaces, ce qui lui a permis par la même occasion d’éclairer son évaluation. Le volet du mandat du CST touchant le renseignement étranger lui procure de précieuses informations sur le comportement des adversaires dans le cyberespace. Bien que le CST soit toujours tenu de protéger les sources et méthodes classifiées, il fournira aux lectrices et lecteurs, dans la mesure du possible, les justifications qui ont motivé ses avis.

Processus d’évaluation

Les évaluations des cybermenaces sont effectuées selon une méthode d’évaluation qui comprend l’évaluation de la qualité des renseignements disponibles, l’étude de différentes explications, l’atténuation des biais et l’usage d’un langage probabiliste. On emploiera des termes comme « on considère que » ou « selon nos observations » pour communiquer les évaluations analytiques. On utilisera des qualificatifs comme « possiblement », « probablement » et « très probablement » pour exprimer les probabilités.

La présente évaluation des menaces se fonde sur des renseignements disponibles en date du 20 septembre 2024.

Restrictions

La présente évaluation n’a pas pour objet de fournir une liste exhaustive des activités de cybermenace ciblant le Canada ou des conseils en matière d’atténuation. Son objectif est plutôt de décrire et d’évaluer les menaces visant le Canada. Elle cherche à comprendre la nature de l’environnement de cybermenace actuel et la façon dont les activités de cybermenace peuvent toucher la population et les organisations canadiennes. Pour obtenir des conseils sur la cybersécurité, prière de consulter le site Web du Centre pour la cybersécurité et le site Web de Pensez cybersécurité.

Le tableau fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description detaillée - Lexique des estimations

- 1 à 9 % Probabilité presque nulle

- 10 à 24 % Probabilité très faible

- 25 à 39 % Probabilité faible

- 40 à 59 % Probabilité presque égale

- 60 à 74 % Probabilité élevée

- 75 à 89 % Probabilité très élevée

- 90 à 99 % Probabilité presque certaine

Introduction

Le Canada se retrouve dans une nouvelle ère de cybervulnérabilité, où les cybermenaces sont omniprésentes et où les Canadiennes et Canadiens ressentiront de plus en plus les répercussions des cyberincidents qui s’enchaînent et perturbent leur vie quotidienne.

Les progrès réalisés au chapitre des technologies informatiques et des communications ont ouvert la voie à un monde de connectivité omniprésente pour la population canadienne. Dans cet environnement, les plateformes en ligne et les technologies numériques continuent de façonner et d’influencer les interactions des Canadiennes et Canadiens avec le monde physique – leur façon de travailler, de faire des courses, de voyager, de se rencontrer, de s’informer et d’accéder à des services critiquesNotes de bas de page 1. Ces systèmes enregistrent et traitent de grandes quantités de données à leur sujet, souvent sur des réseaux numériques mal sécurisés ou non fiablesNotes de bas de page 2. Ces systèmes sont également interconnectés et fragiles : les cyberincidents, qu’il s’agisse de cyberattaques ou de mises à jour logicielles déficientes, peuvent faire en sorte que les compagnies aériennes, les hôpitaux, les banques et les détaillants partout dans le monde se retrouvent hors ligneNotes de bas de page 3.

Le CST et ses partenaires au Canada et au sein de la collectivité des cinq sont à l’affût des cybermenaces qui pèsent sur le Canada de la part d’auteures et auteurs de cybermenace étatiques et non étatiques et les surveillent au fur et à mesure qu’elles évoluent. L’ECMN 2025-2026 fournit au public canadien des données actuelles du CST sur les auteures et auteurs de cybermenace étatiques et non étatiques qui mènent des activités de cybermenaces malveillantes contre le Canada, et la façon d’évaluer le contexte des cybermenaces évoluera au cours des deux prochaines années. La présente évaluation est divisée en trois sections qui sont conçues pour être prises en compte indépendamment et collectivement.

- Section 1 – Cybermenace provenant d’États adversaires : Cette section présente l’écosystème des cybermenaces parrainé par des États et porte sur les cybermenaces visant le Canada qui proviennent des pays suivants :

- la République populaire de Chine ( RPC );

- la Fédération de Russie (Russie);

- la République islamique d’Iran (Iran);

- la République populaire démocratique de Corée ( RPDC );

- la République de l’Inde (Inde).

- Section 2 – Menaces émanant de la cybercriminalité : Cette section porte sur l’interconnectivité de l’écosystème de la cybercriminalité comme service (CaaS) et des menaces émanant de la cybercriminalité auxquelles fait face le Canada, en particulier la fraude, les escroqueries et les rançongiciels. Elle porte également sur la menace de rançongiciel visant les infrastructures essentielles du Canada.

- Section 3 – Tendances qui influencent le contexte des cybermenaces du Canada : Cette section présente cinq tendances qui influenceront le contexte des cybermenaces du Canada et qui guideront les activités de cybermenace touchant la population canadienne jusqu’en 2026.

Nous invitons les lectrices et lecteurs qui souhaitent en savoir davantage sur le contexte des cybermenaces en évolution et obtenir la définition de termes et de concepts importants mentionnés dans la présente ECMN à consulter les ressources suivantes :

Cybermenace provenant d’États adversaires

Le Canada affronte un cyberécosystème étatique plus complexe et en pleine expansion

Adversaires stratégiques

Les programmes de cyberactivité de la RPC , de la Russie et de l’Iran demeurent les plus grandes cybermenaces stratégiques visant le Canada. Tous ces pays souhaitent contester la domination des États-Unis dans de multiples domaines, dont le cyberespace, et promouvoir une vision autoritaire de la gouvernance d’Internet et de la surveillance nationaleNotes de bas de page 4. Le programme de cyberactivité de la RPC surpasse les autres États hostiles au chapitre de la portée et des ressources consacrées aux activités de cybermenace contre le Canada.

Nouveaux programmes de cyberactivité

Parallèlement, des pays qui aspirent à devenir de nouveaux centres de pouvoir au sein du système mondial, comme l’Inde, élaborent des programmes de cyberactivité qui présentent divers niveaux de menace pour le CanadaNotes de bas de page 5. Les nouveaux États concentrent leurs activités dans le cyberespace sur les menaces nationales et les rivaux régionaux, tout en se servant de leurs cybercapacités pour suivre et surveiller les activistes et les dissidentes et dissidents vivant à l’étranger.

Cyberécosystème global

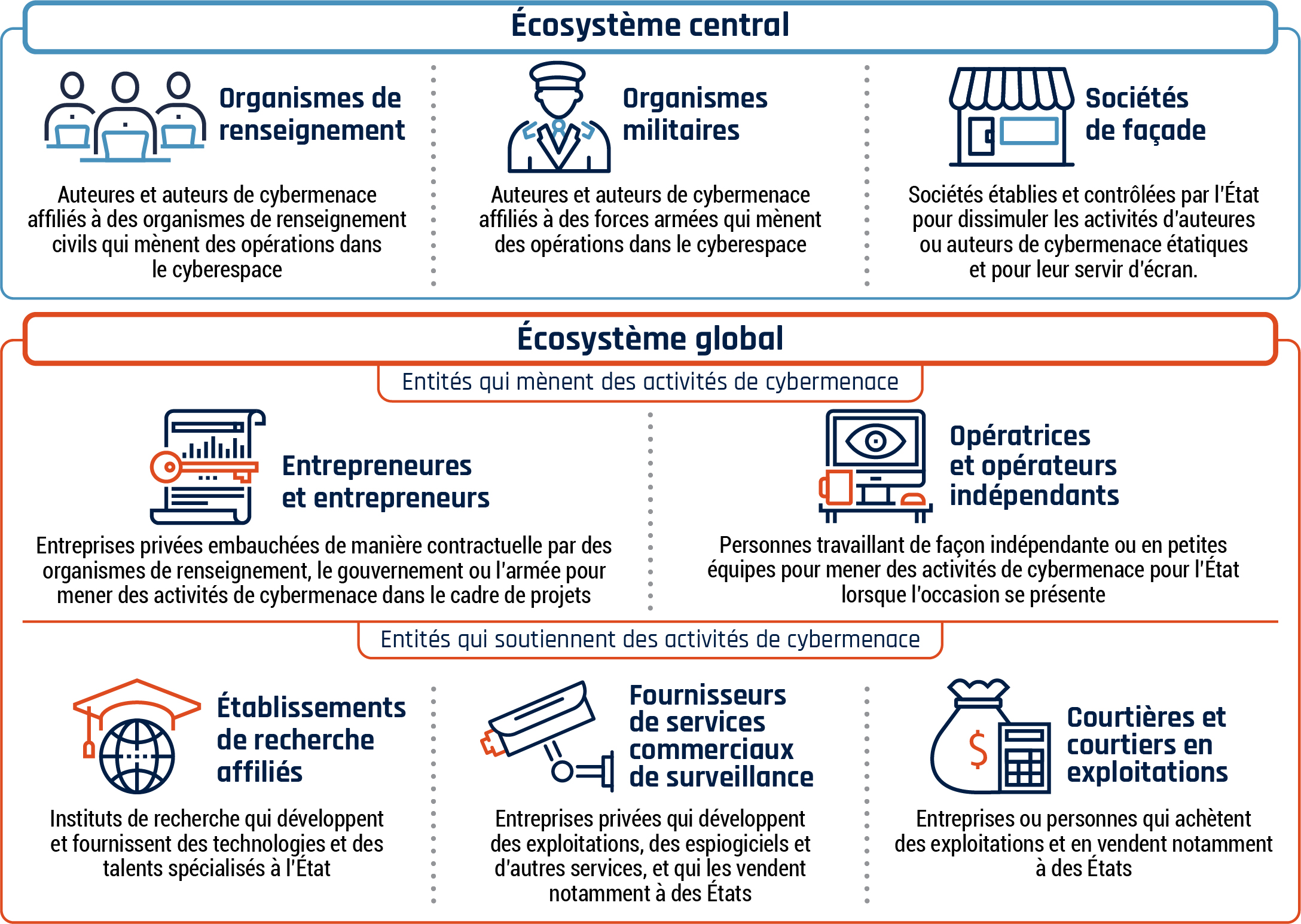

Les États avancés et émergents tirent parti d’un écosystème complexe de fournisseurs de services commerciaux de surveillance, d’entrepreneures et entrepreneurs et d’établissements de recherche affiliés pour soutenir ou exécuter des activités de cybermenace (voir la figure 1)Notes de bas de page 6. Les États font appel à ces entités pour dissimuler leurs cyberopérations ou pour acquérir des exploitations, une infrastructure numérique et des données. Les États émergents utilisent très probablement l’écosystème global pour tenter de gravir les échelons de la sophistication et d’acquérir des capacités qui pourraient dépasser leur capacité de développement interne.

Description detaillée - Figure 1 : Écosystème des programmes de cyberactivité étatiques

Graphique décrivant l’écosystème des programmes de cyberactivité étatiques. L’écosystème des programmes de cyberactivité étatiques comprend un écosystème central et un écosystème global qui sont composés de diverses entités. Chaque entité dans l’écosystème est accompagnée d’une image et d’une brève description.

Écosystème central

- Organismes de renseignement : Auteures et auteurs de cybermenace affiliés à des organismes de renseignement civils qui mènent des opérations dans le cyberespace

- Organismes militaires : Auteures et auteurs de cybermenace affiliés à des forces armées qui mènent des opérations dans le cyberespace

- Sociétés de façade : Sociétés établies et contrôlées par l’État pour dissimuler les activités d’auteures ou auteurs de cybermenace étatiques et pour leur servir d’écran.

Écosystème global

- Entités qui mènent des activités de cybermenace :

- Entrepreneures et entrepreneurs : Entreprises privées embauchées de manière contractuelle par des organismes de renseignement, le gouvernement ou l’armée pour mener des activités de cybermenace dans le cadre de projets

- Opératrices et opérateurs indépendants : Personnes travaillant de façon indépendante ou en petites équipes pour mener des activités de cybermenace pour l’État lorsque l’occasion se présente

- Entités qui soutiennent des activités de cybermenace :

- Établissements de recherche affiliés : Instituts de recherche qui développent et fournissent des technologies et des talents spécialisés à l’État

- Fournisseurs de services commerciaux de surveillance : Entreprises privées qui développent des exploitations, des espiogiciels et d’autres services, et qui les vendent notamment à des États

- Courtières et courtiers en exploitations : Entreprises ou personnes qui achètent des exploitations et en vendent notamment à des États

République populaire de Chine

La RPC représente pour le Canada la cybermenace la plus active et la plus sophistiquée

Le vaste et vigoureux programme de cyberactivité de la RPC comporte des capacités mondiales de cybersurveillance, d’espionnage et d’attaque, et constitue la menace de cybersécurité la plus complète à laquelle fait face le Canada à l’heure actuelle. Le Canada, tout comme ses partenaires de la collectivité des cinq, est une cible permanente du programme de cyberactivité de la RPC . La RPC mène des cyberopérations contre les intérêts canadiens pour servir de grands objectifs politiques et industriels, dont l’espionnage, le vol de propriété intellectuelle (PI), l’influence malveillante et la répression transnationale. Parmi nos adversaires, la portée, la capacité et la visée du programme de cyberactivité de la RPC dans le cyberespace sont inégalées.

Tous les ordres de gouvernement et les fonctionnaires ciblés par la RPC pour obtenir du renseignement utile

Au cours des quatre dernières années, au moins 20 réseaux associés à des ministères et organismes du gouvernement du Canada ont été compromis par des auteures et auteurs de cybermenace de la RPC .

Les auteures et auteurs de cybermenace parrainés par la RPC exécutent des opérations de cyberespionnage contre les réseaux des gouvernements fédéral, provinciaux, territoriaux et autochtones, et ceux des administrations municipales au Canada. Les auteures et auteurs de cybermenace de la RPC ont compromis et maintenu l’accès à de multiples réseaux gouvernementaux au cours des cinq dernières années, recueillant des communications et d’autres renseignements utilesNotes de bas de page 8. Bien que toutes les compromissions connues du gouvernement fédéral aient été réglées, il est fort probable que les auteures et auteurs responsables de ces intrusions aient consacré beaucoup de temps et de ressources à se renseigner sur les réseaux cibles.

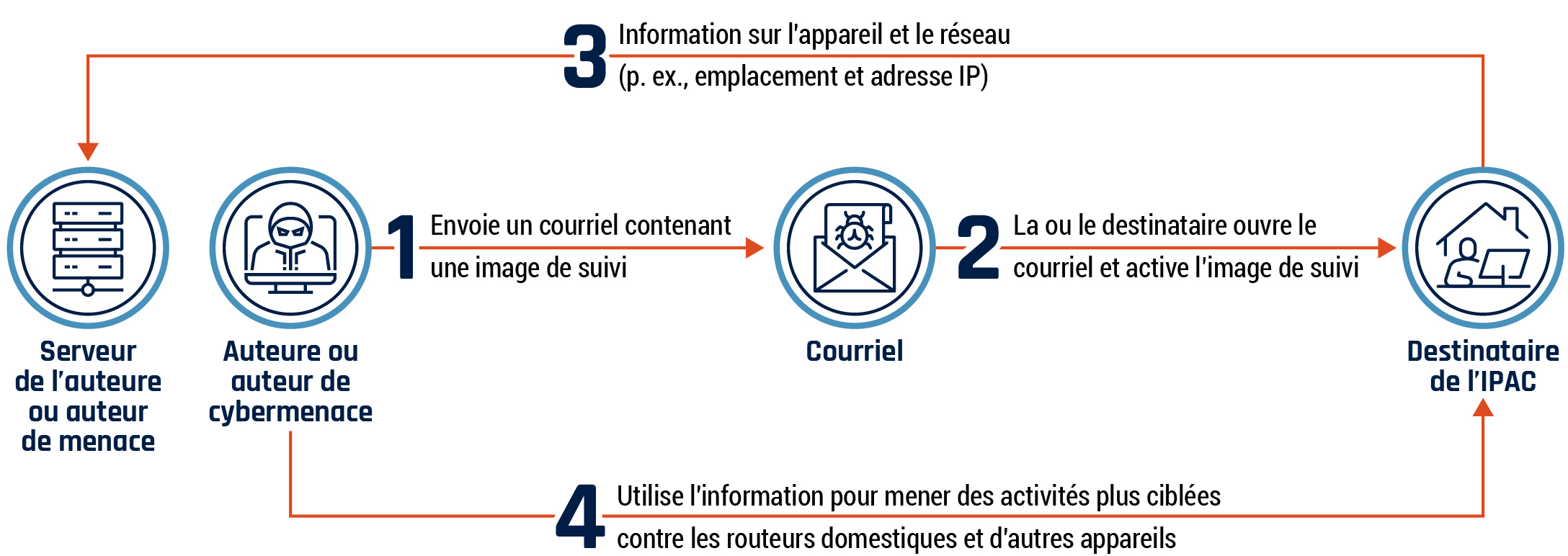

Les auteures et auteurs de cybermenace parrainés par la RPC ciblent également les représentantes et représentants du gouvernement canadien, en particulier les personnes que la RPC considère comme critiques envers le Parti communiste chinois. Selon une mise en accusation du United States Department of Justice, en 2021, des auteures et auteurs de cybermenace parrainés par la RPC ont ciblé des membres de l’Alliance interparlementaire sur la Chine (IPAC), un groupe de législatrices et législateurs de partout au monde dont la fin convenue est de contrer les menaces que représente le Parti communiste chinois pour l’ordre international et les principes démocratiques. Les auteures et auteurs de menace ont envoyé des courriels contenant des images de suivi à des destinataires afin de mener des activités de reconnaissance réseau (voir la figure 2)Notes de bas de page 9. Un certain nombre de politiciennes et politiciens canadiens membres de l’IPAC ont confirmé avoir été ciblés dans cette opérationNotes de bas de page 10.

Description detaillée - Figure 2 : Opération de la Chine menée par courriel contre des membres de l’Alliance interparlementaire sur la Chine

Graphique des étapes suivies dans la cadre d’une opération de la Chine menée par courriel contre des membres de l’Alliance interparlementaire sur la Chine. L’opération comprend quatre éléments :

- Serveur de l’auteure ou auteur de menace

- Auteure ou auteur de cybermenace

- Courriel contenant une image de suivi

- Destinataire de l’IPAC

Chaque élément de l’opération est représenté par une image dans un cercle. Chaque étape de l’opération est représentée par un chiffre en caractère gras, suivi d’une description de l’étape.

Les étapes de l’opération sont les suivantes :

- L’auteure ou auteur de cybermenace envoie un courriel contenant une image de suivi à la ou au destinataire

- La ou le destinataire ouvre le courriel et active l’image de suivi

- De l’information sur l’appareil et le réseau du destinataire, dont l’emplacement et l’adresse IP, est envoyée à un serveur contrôlé par l’auteure ou auteur de cybermenace

- L’auteure ou auteur de cybermenace utilise l’information pour mener des activités plus ciblées contre les routeurs domestiques et d’autres appareils du destinataire

La RPC cible les fonctionnaires et les réseaux du gouvernement canadien pour obtenir de l’information qui servira ses intérêts stratégiques, économiques et diplomatiques et qui donnera au gouvernement de la RPC l’avantage quant aux questions opérationnelles et dans les relations bilatérales entre la Chine et le Canada. Par exemple, les gouvernements provinciaux et territoriaux sont susceptibles d’être une cible intéressante étant donné qu’ils ont un pouvoir décisionnel sur le commerce régional, notamment l’extraction de ressources (par exemple, l’énergie et les minéraux critiques)Notes de bas de page 8. En plus de réaliser les priorités de la RPC en matière de collecte de renseignement, les informations recueillies servent sans doute à appuyer l’influence malveillante et les activités d’ingérence de la RPC contre les processus et les institutions démocratiques du Canada.

Les activités de cybermenace de la RPC contre le Canada semblent s’intensifier à la suite d’événements qui accroissent les tensions bilatérales entre le Canada et la RPC . Dans ce contexte, les activités de cybermenace de la RPC sont probablement conçues pour la recherche opportune du renseignement sur les réactions des fonctionnaires et pour suivre l’évolution de la situation.

Des personnes au Canada ciblées par des activités de cyberrépression transnationale de la RPC

Les auteures et auteurs de cybermenace de la RPC appuient fort probablement les mesures prises par la Chine à l’étranger pour réduire au silence les activistes, les journalistes, les collectivités de la diaspora et d’autres groupes que la RPC considère comme des menaces à la sécurité. Ces groupes, appelés collectivement « les cinq poisons » par les représentantes et représentants de la RPC , comprennent les suivants :

- les praticiennes et praticiens du Falun Gong;

- les Ouïghoures et Ouïghours;

- les Tibétaines et Tibétains;

- les partisanes et partisans de l’indépendance taïwanaise;

- les militantes et militants prodémocratie.

Les auteures et auteurs de la RPC facilitent très probablement la répression transnationale en surveillant et en harcelant ces groupes en ligne et en les suivant au moyen de la cybersurveillanceNotes de bas de page 11. Par exemple, la RPC a été liée publiquement à des opérations de cyberespionnage contre le groupe minoritaire ouïghour, y compris des membres vivant au Canada, au moyen de courriels de harponnage et de logiciels espionsNotes de bas de page 12.

Le gouvernement de la RPC tire fort probablement parti des plateformes technologiques chinoises, dont certaines collaborent sûrement avec les services de renseignement et de sécurité de la RPC , pour faciliter la répression transnationaleNotes de bas de page 13.

La RPC cible le secteur privé et l’écosystème de l’innovation du Canada pour obtenir un avantage concurrentiel

L’écosystème de l’innovation du Canada est une priorité de longue date de la collecte de renseignement de la RPC . Le programme de cyberactivité de la RPC continue presque certainement d’appuyer les activités d’espionnage de la RPC contre le secteur privé, le milieu universitaire, les chaînes d’approvisionnement et les établissements de recherche et développement (R et D) gouvernementaux du Canada. Les auteures et auteurs de cybermenace de la RPC ont fort probablement volé des données commercialement sensibles à des entreprises et institutions canadiennes.

La RPC fait appel à des cyberentrepreneures et cyberentrepreneurs et à des opératrices et opérateurs indépendants pour appuyer l’espionnage

La RPC a recours à un marché concurrentiel d’auteures et auteurs de cybermenace contractuels et indépendants pour répondre aux besoins de la RPC en matière de collecte de renseignement. Par exemple, I-Soon est un entrepreneur privé de la RPC qui fournit des services de « pirates professionnels ». Selon des documents ayant fait l’objet d’une fuite, l’entreprise a travaillé sur des projets sur une base contractuelle pour diverses entités gouvernementales et militaires de la RPC et des sociétés d’État. I-Soon aurait vendu à sa clientèle des données exfiltrées provenant de ciblesNotes de bas de page 14.

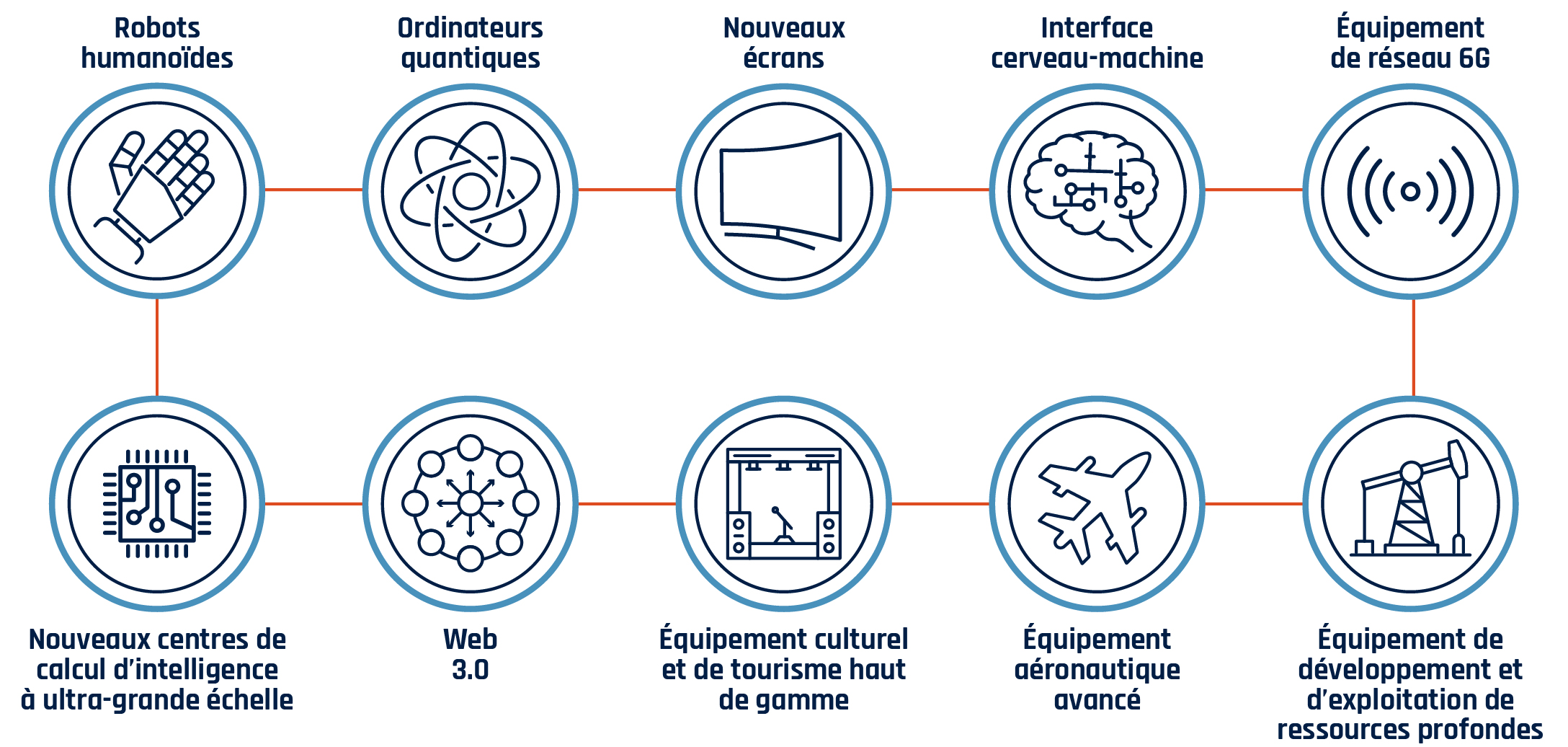

Les auteures et auteurs de cybermenace de la RPC ciblant le Canada accordent probablement la priorité à la collecte de renseignements confidentiels et exclusifs qui servent les intérêts économiques et militaires de la RPC et qui peuvent aider à accélérer le développement de technologies avancées et stratégiques par la RPC (voir figure 3). La RPC intensifiera probablement ses activités d’espionnage contre le secteur canadien de l’innovation à mesure que les tensions économiques entre la RPC et le Canada (et ses alliés) s’accroissentNotes de bas de page 9.

Description detaillée - Figure 3 : « Produits iconiques » d’industries de l’avenir estimés comme prioritaires pour la stratégie industrielle de la Chine (2024)

Graphique illustrant dix « produits iconiques » d’industries de l’avenir estimés comme prioritaires pour la stratégie industrielle de la Chine. Chaque produit iconique est représenté par une image dans un cercle. Les dix produits iconiques sont les suivants :

- Robots humanoïdes

- Ordinateurs quantiques

- Nouveaux écrans

- Interface cerveau-machine

- Équipement de réseau 6G

- Nouveaux centres de calcul d’intelligence à ultra-grande échelle

- Web 3.0

- Équipement culturel et de tourisme haut de gamme

- Équipement aéronautique avancé

- Équipement de développement et d’exploitation de ressources profondes

Le prépositionnement de la RPC dans les infrastructures essentielles des États-Unis augmente le risque pour le Canada

Dans le cadre d’un changement stratégique, la RPC intègre très probablement les cyberopérations offensives à sa planification militaire afin de tirer un avantage lors d’un conflit potentiel avec les États-Unis. Les auteures et auteurs de cybermenace parrainés par la RPC , connus sous le nom de Volt Typhoon, cherchent presque certainement à se prépositionner au sein des réseaux d’infrastructures essentielles des États-Unis en vue de lancer des cyberattaques perturbatrices ou destructrices advenant une crise ou un conflit majeur avec les États-Unis. Selon les représentantes et représentants américains, l’opération de la RPC vise à ralentir l’intervention des forces armées américaines et à semer la panique dans la sociétéNotes de bas de page 16. Le groupe Volt Typhoon est particulièrement digne de mention, car la RPC n’a jamais mené de cyberopérations perturbatrices ou destructrices contre des infrastructures essentiellesNotes de bas de page 17.

Nous estimons que la menace directe que les auteures et auteurs de cybermenace parrainés par la RPC représentent pour les infrastructures essentielles canadiennes est probablement inférieure à celle qui pèse sur les infrastructures américaines. Bien que les futures opérations de cyberguerre de la RPC visent probablement les États-Unis, les activités de cybermenace perturbatrices ou destructrices contre les infrastructures essentielles intégrées de l’Amérique du Nord, comme les pipelines, les réseaux électriques et les voies ferrées, auraient probablement une incidence sur le Canada en raison de l’interopérabilité et l’interdépendance frontalièresNotes de bas de page 8.

Fédération de Russie

La Russie tire parti de son programme de cyberactivité pour affronter l’Occident

Le programme de cyberactivité imprévisible de la Russie remet régulièrement en question les normes en vigueur dans le cyberespace et renforce l’ambition de Moscou de vouloir confronter et déstabiliser le Canada et ses alliés.

La Russie considère presque certainement son programme de cyberactivité comme faisant partie intégrante d’une stratégie à plusieurs niveaux visant à influencer et à façonner l’environnement de l’information. La Russie conjugue les activités de cyberespionnage conventionnelles et les attaques de réseaux informatiques aux activités de désinformation et d’influence pourNotes de bas de page 18 :

- promouvoir le statut mondial de la Russie et renforcer les discours pro-Russie;

- miner la confiance dans les institutions démocratiques;

- inciter la population à appuyer les efforts de guerre de la Russie, tant au pays qu’à l’étranger;

- affaiblir ou gêner psychologiquement ses adversaires.

Les activités de cybermenace de la Russie sont soutenues par un réseau d’auteures et auteurs étatiques et non étatiques, notamment un groupe en constante évolution de cybercriminelles et cybercriminels, de hacktivistes et de « pirates professionnels » associés à la Russie, lesquels sont probablement motivés par un mélange de patriotisme, de profit ou d’opportunisme. Cette stratégie hybride, qui procure à la Russie la possibilité de nier, semble avoir inspiré d’autres États, créant ainsi un environnement de cybermenaces plus complexe pour le Canada et ses alliésNotes de bas de page 19.

Une auteure ou un auteur de cybermenace russe lance une cyberattaque destructive contre l’Ukraine pour causer des effets psychologiques

En décembre 2023, une auteure ou un auteur de cybermenace russe a lancé une cyberattaque par virus effaceur destructive contre la société de télécommunications ukrainienne Kyivstar, privant des millions d’Ukrainiennes et Ukrainiens d’Internet et de services mobiles pendant plusieurs jours. La personne en cause se serait introduite dans les systèmes de Kyivstar au plus tôt en mai 2023 et aurait été en mesure de voler des renseignements sur les abonnées et abonnés et d’intercepter des messages texte. Cette personne a revendiqué l’attaque dans un message sur la plateforme Telegram adressé au président ukrainien Volodymyr Zelenskyy. Selon les responsables ukrainiens, l’objectif de l’attaque destructrice était de porter un coup psychologique à l’UkraineNotes de bas de page 20.

Le Canada ciblé par la Russie à des fins d’espionnage

Le Canada est fort probablement une cible intéressante pour l’espionnage pour les auteures et auteurs de cybermenace parrainés par la Russie, compte tenu de son statut de pays membre de l’Organisation du Traité de l’Atlantique Nord, de son soutien de l’Ukraine et de sa présence dans l’Arctique. Des auteures et auteurs de cybermenace russes ciblent fort probablement les réseaux du gouvernement, des forces armées, du secteur privé et des infrastructures essentielles du pays dans le cadre d’activités de collecte de renseignement militaire et étrangerNotes de bas de page 21.

Les organisations des secteurs public et privé au Canada sont également vulnérables aux compromissions de la chaîne d’approvisionnement mondiale par les auteures et auteurs de cybermenace russes. Par exemple, en 2020, des auteures et auteurs de cybermenace parrainés par la Russie ont compromis la chaîne d’approvisionnement en implantant des maliciels dans une mise à jour du logiciel SolarWindsNotes de bas de page 22. Les auteures et auteurs de cybermenace parrainés par la Russie ciblent presque certainement les services infonuagiques comptant un grand nombre de clientes et clients au CanadaNotes de bas de page 23.

Une auteure ou un auteur de cybermenace russe compromet le système de courriel d’entreprise de Microsoft à des fins d’espionnage

En janvier 2024, Microsoft a découvert qu’une auteure ou un auteur de cybermenace parrainé par la Russie connu sous le nom de Midnight Blizzard s'était introduit dans son service de courriel d’entreprise en nuage. Midnight Blizzard a accédé aux comptes de courriel d’entreprise de Microsoft, exfiltrant des correspondances entre Microsoft et des représentantes et représentants du gouvernement au Canada, aux États-Unis et au Royaume-UniNotes de bas de page 24. Selon Microsoft, la personne en cause cherchait initialement à obtenir des renseignements à son sujetNotes de bas de page 25. Cette personne a ensuite utilisé des données personnelles et des justificatifs d’identité dans les courriels pour tenter d’accéder aux systèmes clients de Microsoft.

Le Canada ciblé par des auteures et auteurs de cybermenace non étatiques pro-Russie pour influencer sa politique étrangère

À la suite de l’invasion de l’Ukraine par la Russie en 2022, des auteures et auteurs de cybermenace non étatiques pro-Russie, dont certains, nous estimons, ont probablement des liens avec le gouvernement et les services de renseignement russes, ont presque certainement mené des activités perturbatrices de cybermenace contre le Canada et ont utilisé les médias sociaux pour attirer l’attention sur ces attaques (voir la figure 4)Notes de bas de page 26. Nous croyons que ces campagnes visent fort probablement à influencer et à miner le soutien du Canada à l’endroit de l’Ukraine. Par exemple, une campagne d’attaque par déni de service distribué (DDoS) menée en avril 2023 par des auteures et auteurs de cybermenace non étatiques pro-Russie contre les sites Web du gouvernement du Canada et du secteur privé canadien a coïncidé avec la visite du premier ministre ukrainien au CanadaNotes de bas de page 27.

Février 2023

Des groupes d’auteures et auteurs de cybermenace non étatiques pro-Russie participent à une campagne visant à saboter les infrastructures essentielles de pays qui prêtent assistance à l’Ukraine, y compris le Canada.

Avril 2023

Un groupe d’auteures et auteurs de cybermenace non étatique pro-Russie revendique une campagne par DDoS contre des sites Web canadiens, notamment le site Web public du Cabinet du Premier ministre.

Septembre 2023

Un groupe d’auteures et auteurs de cybermenace non étatique pro-Russie revendique une campagne par DDoS contre des sites Web canadiens, notamment des sites Web du gouvernement provincial du Québec.

Bien que les activités de cybermenace menées par des auteures et auteurs non étatiques pro-Russie contre le Canada aient principalement consisté en des attaques par DDoS et la défiguration de sites Web, quelques auteures et auteurs ont tenté de compromettre les systèmes de technologies opérationnelles (TO) au sein des infrastructures essentielles en Amérique du Nord et en Europe dans le but de perturber ces systèmes. Cette activité cible de façon opportuniste les appareils accessibles par Internet et exploite les vulnérabilités de base, comme les logiciels d’accès à distance non sécurisés ou l’utilisation de mots de passe par défautNotes de bas de page 29. Par exemple, en janvier 2024, un groupe d’auteures et auteurs de cybermenace non étatiques pro-Russie a revendiqué le débordement des réservoirs de stockage d’eau dans des installations de traitement de l’eau au Texas. Le groupe aurait publié une vidéo sur la compromission et la manipulation des systèmes de contrôle à chaque installation sur un forum publicNotes de bas de page 30.

Nous estimons que des parties prenantes non étatiques pro-Russie tenteront probablement de perturber les systèmes de TO vulnérables branchés à Internet au sein des infrastructures essentielles canadiennes lorsque l’occasion se présentera. Les activités de cybermenace contre la TO menées par des auteures et auteurs de cybermenace non étatiques pro-Russie pourraient entraîner une défaillance des systèmes, ce qui pourrait endommager ou détruire ces systèmes et nuire à la sécurité publique.

République islamique d’Iran

L’Iran intensifie ses activités de cybermenace perturbatrices contre l’Occident

L’Iran dispose d’un programme de cyberactivité agressif, et le régime s’en sert pour contraindre, harceler et réprimer ses opposants et gérer les risques d’escalade. La volonté grandissante de l’Iran de lancer des cyberattaques destructrices au-delà du Moyen-Orient et ses efforts soutenus en vue de suivre et de surveiller les opposants du régime dans le cyberespace représentent une difficulté grandissante pour le Canada et ses alliés en matière de cybersécurité.

L’Iran a profité de son duel disputé dans le cyberespace avec Israël pour renforcer ses capacités de cyberespionnage et de cyberopérations offensives et pour perfectionner ses campagnes de collecte d’information, et il met presque assurément ses nouvelles connaissances à profit contre des cibles en OccidentNotes de bas de page 31. Pour l’heure, le Canada n’est probablement pas une cible prioritaire du programme de cyberactivité de l’Iran, mais les auteures et auteurs de cybermenace de ce pays ont vraisemblablement accès à des réseaux informatiques au Canada, dont ceux d’infrastructures essentielles.

Les cyberopérations adverses menées par l’Iran dans le monde représentent un risque pour le Canada

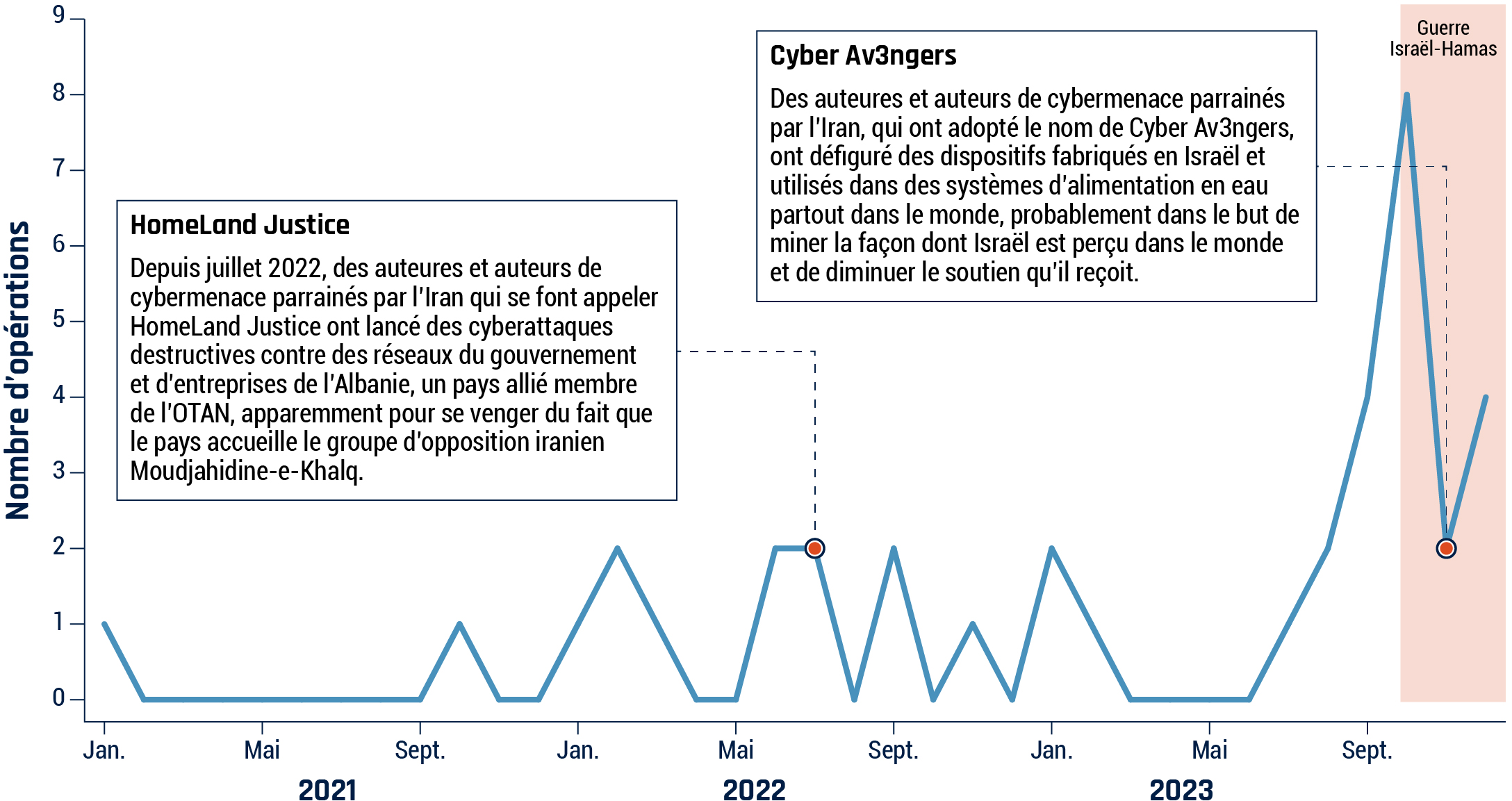

Les auteures et auteurs de cybermenace parrainés par l’Iran ont mis sur pied et lancé des cyberopérations perturbatrices en plusieurs étapes partout dans le monde pour intimider les opposants du régime, signaler le mécontentement de celui-ci et persuader un pays de changer son attitude (voir la figure 5)Notes de bas de page 32.

Les auteures et auteurs de cybermenace iraniens ont mené des attaques par déni de service, tenté de manipuler des systèmes de contrôle industriels et accédé à des réseaux gouvernementaux et privés pour chiffrer, effacer et couler des données. L’Iran a tissé un réseau de hacktivisme composé de personas et de canaux de médias sociaux qui exploitent les événements perturbateurs pour propager les messages du régime et influencer le public cible tout en faisant en sorte que la participation de Téhéran à ces activités reste vague et niableNotes de bas de page 33.

Selon nos observations, la montée des tensions dans les relations bilatérales canado-iraniennes augmenterait fort probablement le risque que le Canada devienne une cible des cyberopérations perturbatrices de l’Iran.

Description detaillée - Figure 5 : Cyberopérations perturbatrices liées publiquement à l’Iran (2021-2023)

Graphique linéaire montrant le nombre mensuel de cyberopérations perturbatrices liées publiquement à l’Iran, de janvier 2021 à décembre 2023. L’axe horizontal représente les mois, de janvier 2021 à décembre 2023. L’axe vertical représente le nombre d’opérations, de 0 à 9.

| Année | Janv. | Févr. | Mars | Avr. | Mai | Juin | Juill. | Août | Sept. | Oct. | Nov. | Déc. |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2021 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 0 | 0 |

| 2022 | 1 | 2 | 1 | 0 | 0 | 2 | 2 | 0 | 2 | 0 | 1 | 0 |

| 2023 | 2 | 1 | 0 | 0 | 0 | 0 | 1 | 2 | 4 | 8 | 2 | 4 |

Deux exemples de cyberopérations perturbatrices iraniennes sont mis en évidence dans le graphique à l’aide d’un point rouge et décrits dans un encadré.

- Le premier exemple décrit une opération menée par HomeLand Justice à compter de juillet 2022 : Depuis juillet 2022, des auteures et auteurs de cybermenace parrainés par l’Iran qui se font appeler HomeLand Justice ont lancé des cyberattaques destructives contre des réseaux du gouvernement et d’entreprises de l’Albanie, un pays allié membre de l’OTAN, apparemment pour se venger du fait que le pays accueille le groupe d’opposition iranien Moudjahidine-e-Khalq.

- Le deuxième exemple décrit une opération menée par Cyber Av3ngers à compter d’octobre 2023 : Des auteures et auteurs de cybermenace parrainés par l’Iran, qui ont adopté le nom de Cyber Av3ngers, ont défiguré des dispositifs fabriqués en Israël et utilisés dans des systèmes d’alimentation en eau partout dans le monde, probablement dans le but de miner la façon dont Israël est perçu dans le monde et de diminuer le soutien qu’il reçoit.

L’Iran recourt au piratage psychologique à des fins de répression transnationale et d’espionnage

Il est probable que des auteures et auteurs de cybermenace parrainés par l’Iran surveillent des personnes au Canada qui sont une menace aux yeux du régime iranien, comme des activistes politiques, des journalistes, des chercheuses ou chercheurs dans le domaine des droits de la personne et des membres de la diaspora iranienne. Les groupes de cybermenace iraniens sont particulièrement habiles pour combiner le piratage psychologique et le harponnage dans le but de soutenir les activités de répression transnationale et de surveillance de Téhéran (voir la figure 6)Notes de bas de page 35. À titre d’exemple, l’Iran s’est fort probablement servi de l’écrasement du vol 752 à Téhéran comme leurre dans ses opérations de piratage psychologique et de harponnage. Ces efforts sont particulièrement inquiétants à la lumière de récentes informations rendues publiques qui lient l’Iran à des complots d’enlèvement et d’assassinat contre des opposants du régime qui habitent en OccidentNotes de bas de page 36.

Figure 6 : Éléments d’une campagne de piratage psychologique menée par l’Iran

Utilisation de personas : Les auteures et auteurs de cybermenace iraniens manipulent leurs cibles en recourant à de faux personnages (par exemple, des personnes séduisantes) ou en se faisant passer pour de vraies personnes (par exemple, des journalistes).

Instauration de la confiance : Les auteures et auteurs de cybermenace iraniens utilisent les personas pour établir un lien de confiance avec les cibles en exploitant leurs vulnérabilités émotionnelles ou en leur offrant de fausses occasions professionnelles ou médiatiques.

Activité malveillante : Les auteures et auteurs de cybermenace iraniens envoient à la cible une application, un lien ou un document malveillant pour recueillir ses justificatifs d’identité ou déployer un maliciel.

L’Iran se sert aussi du piratage psychologique pour cibler des fonctionnaires et accéder à des réseaux gouvernementaux et privés de partout dans le monde, notamment dans les secteurs de l’aérospatiale, de l’énergie, de la défense, des voyages et des télécommunications, pour répondre à ses besoins en matière de collecte de renseignementNotes de bas de page 37.

République populaire démocratique de Corée

Le programme de cyberactivité de la République populaire démocratique de Corée ( RPDC ) comporte deux volets : prioriser la production de revenus et répondre aux besoins du régime en matière de stratégie et de renseignement. Les auteures et auteurs de cybermenace parrainés par la RPDC se livrent régulièrement à des activités de cybercriminalité, dont l’exploitation de rançongiciel et le vol de cryptomonnaies, pour financer les ambitions politiques et militaires du régime ainsi que les opérations du programme de cyberactivitéNotes de bas de page 38. Le régime nord coréen oriente et protège fort probablement ces attaques motivées par des gains financiers et tolère vraisemblablement les activités de cybercriminalité nuisibles et perturbatricesNotes de bas de page 39.

Nous estimons que le programme de cyberactivité de la RPDC ne représente pas pour le Canada une cybermenace sur le plan stratégique comparable à celles que font planer d’autres pays, comme la RPC et la Russie. Toutefois, la volonté de Pyongyang de se tourner vers la cybercriminalité pour gouverner le pays fait presque assurément peser une menace persistante et sophistiquée sur des personnes et des organismes du Canada issus d’une grande variété d’industries et de secteurs de l’économie. La RPDC continuera presque assurément de s’adapter à l’évolution de la technologie numérique et de se livrer à de nouvelles opérations de cybercriminalitéNotes de bas de page 40.

République de l’Inde

Il est presque certain que les têtes dirigeantes de l’Inde aspirent à un programme de cyberactivité moderne doté de capacités internesNotes de bas de page 41. L’Inde se sert fort probablement de son programme de cyberactivité pour faire avancer ses objectifs liés à la sécurité nationale, notamment en matière d’espionnage et d’antiterrorisme, et pour soutenir ses efforts visant à rehausser son statut mondial et à contrer les messages défavorables à l’endroit du pays et de son gouvernement. Nous estimons que le programme de cyberactivité indien recourt probablement à des fournisseurs commerciaux de cyberactivité pour renforcer ses opérationsNotes de bas de page 42.

Selon nos observations, des auteures et auteurs de cybermenace parrainés par l’Inde s’adonnent probablement à des activités de cybermenace contre les réseaux du gouvernement du Canada à des fins d’espionnage. Nous sommes d’avis que les relations bilatérales officielles canado-indiennes dicteront fort probablement les activités de cybermenace parrainées par l’Inde au détriment du Canada.

Menaces émanant de la cybercriminalité

Un écosystème de cybercriminalité virtuel et interconnecté facilite la cybercriminalité comme service

La cybercriminalité opportuniste et motivée par des gains financiers est toujours l’activité de cybermenace la plus susceptible de toucher la population et les entreprises canadiennes. Nous estimons que si la cybercriminalité perdure au Canada et dans le monde, c’est presque assurément, en partie, à cause de la popularité du modèle opérationnel de cybercriminalité comme service (CaaS). Des auteures et auteurs de menace spécialisés recourent à la CaaS pour vendre en ligne à d’autres cybercriminelles et cybercriminels des données volées ou fuitées et des outils malveillants prêts à l’emploiNotes de bas de page 46.

Services de la CaaS que les cybercriminelles et cybercriminels peuvent se procurer en ligne

- Maliciel comme service : Un service de soutien au développement et au déploiement de maliciels servant à voler ou à chiffrer les données de victimes ou à acquérir le contrôle à distance des systèmes des victimes.

- Rançongiciel comme service : Un noyau de développeuses et développeurs vend ou loue sa variante de rançongiciel à d’autres auteures et auteurs de menace, appelés associées et associés; les développeurs aident les associées et associés dans le déploiement de leur rançongiciel en échange d’un paiement forfaitaire unique, de frais d’abonnement, d’une part des profits ou des trois.

- Accès comme service : Des auteures et auteurs de menace spécialisés accèdent aux systèmes de victimes et vendent cet accès à des clientes et clients.

- Hameçonnage comme service : Instructions détaillées, modèles de courriels et outils prêts à l’emploi servant à exécuter des attaques d’hameçonnage.

- Attaque par déni de service distribué (DDoS) comme service : Location de réseaux de zombies et d’interfaces conviviales permettant aux clientes et clients de lancer des attaques par DDoS .

- Exploitation comme service : Des auteures et auteurs de menace spécialisés louent des trousses d’exploit à des clientes et clients et aident ceux-ci à utiliser les exploitations pour profiter de vulnérabilités logicielles.

Figure 7 : Utilisation des plateformes en ligne par les cybercriminelles et cybercriminels

Marchés : Plateformes criminelles en ligne qui ont un fonctionnement semblable aux marchés en ligne légitimes comme Etsy ou eBay. Les cybercriminelles et cybercriminels utilisent des marchés pour vendre ou acheter des outils et services de cybercriminalitéNotes de bas de page 43.

Forums : Les cybercriminelles et cybercriminels recourent à des forums pour communiquer entre eux et se procurer des outils et services illicitesNotes de bas de page 44.

Plateformes de clavardage : Les cybercriminelles et cybercriminels se connectent à des plateformes de messagerie chiffrées comme Telegram pour communiquer dans des canaux privés portant sur divers sujets liés à la cybercriminalitéNotes de bas de page 45.

Nous estimons que la CaaS a presque certainement fait augmenter le nombre de personnes se livrant à la cybercriminalité étant donné qu’elle réduit les obstacles à l’entrée et permet à des auteures et auteurs de menace moins habiles sur le plan technique de lancer des attaques de cybercriminalité. Même les grands groupes de la cybercriminalité profitent des offres de la CaaS , comme les maliciels, les infrastructures de cyberattaque (par exemple, infrastructure d’hébergement) et les services de blanchiment d’argent, pour augmenter leurs capacités à mener des activités de la cybercriminalitéNotes de bas de page 47.

Les plateformes en ligne jouent un rôle important dans la facilitation de la cybercriminalité

L’écosystème de la cybercriminalité est grandement interconnecté. Les plateformes en ligne, comme les marchés, les forums et les plateformes de clavardage liés à la cybercriminalité, facilitent la vente et la revente de données volées ainsi que les interactions entre les fournisseurs de CaaS et les cybercriminelles et cybercriminels qui cherchent à se procurer ces services. De plus, ces plateformes en ligne permettent à des cybercriminelles et cybercriminels de toutes les sphères d’activité d’établir des liens professionnels entre eux et d’échanger des ressourcesNotes de bas de page 48.

Genesis Market

Genesis Market était un marché de la cybercriminalité qui servait à la vente de justificatifs d’identité volés de millions d’ordinateurs compromis dans le monde. Les cybercriminelles et cybercriminels achetaient sur Genesis des justificatifs d’accès et des empreintes digitales numériques qui leur permettaient d’accéder à des comptes en ligne sans déclencher les alertes de sécurité. Genesis Market est lié à des millions d’incidents de cybersécurité motivés par des gains financiers, notamment des cas de fraude et des attaques par rançongicielNotes de bas de page 49 perpétrés dès la création du marché en mars 2018 jusqu’à son démantèlement par les forces policières en avril 2023Notes de bas de page 50.

La fraude et les escroqueries sont toujours une menace pour les Canadiennes et Canadiens

Figure 8 : Pertes attribuables à des fraudes au Canada

(en dollars canadiens)Notes de bas de page 51

2021 : 383 millions

2022 : 530 millions

2023 : 567 millions

Comme nous l’avions mentionné dans l’ECMN de 2023-2024, nous sommes d’avis que la fraude et les escroqueries sont presque certainement les formes les plus communes de cybercrimes qui touchent les Canadiennes et Canadiens. Les cybercriminelles et cybercriminels tentent de voler de l’information personnelle, financière et d’entreprise en se servant de techniques de piratage psychologique comme l’hameçonnageNotes de bas de page 52. L’hameçonnage est parmi les types de fraude les plus signalés au Canada et le harponnage est au nombre de ceux qui ont les plus importantes répercussions financières signalées pour les victimesNotes de bas de page 53. Par exemple, le harponnage peut mener à des compromissions qui entraînent le vol de données sensibles et qui peuvent engendrer des pertes financières considérables pour les entreprisesNotes de bas de page 54.

De nouveaux outils et services rendent l’hameçonnage plus accessible et perfectionné

Nous estimons que la menace de fraude et d’escroquerie continuera de s’intensifier au cours des deux prochaines années en raison de la prolifération des outils à la disposition des cybercriminelles et cybercriminels, comme les trousses d’hameçonnage comme service vendues en ligne ainsi que les agents conversationnels alimentés par l’intelligence artificielle qui conçoivent des courriels d’hameçonnage convaincants. En raison de ces outils, les attaques par hameçonnage sont davantage à la portée des cybercriminelles et cybercriminels moins doués sur le plan techniqueNotes de bas de page 55.

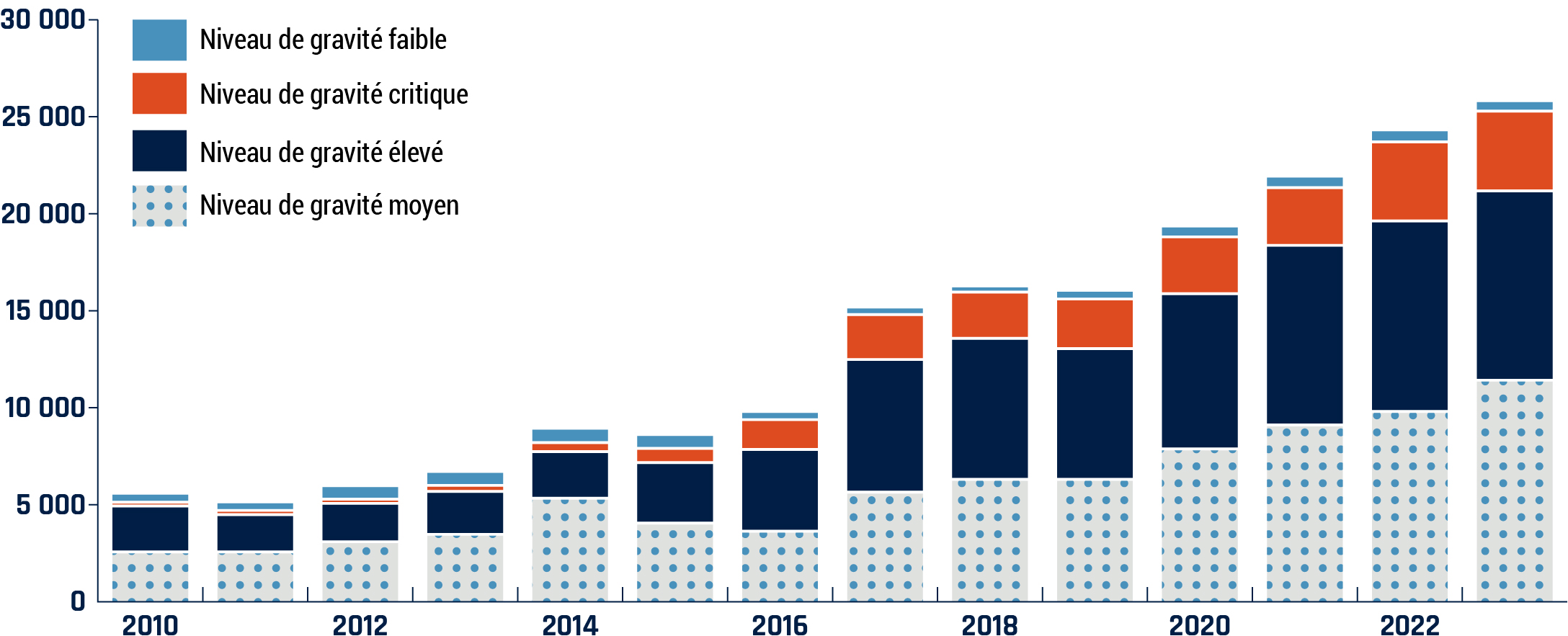

La menace de rançongiciel au Canada continue de croître et d’évoluer

Les rançongiciels sont parmi les formes de cybercrime les plus perturbatrices qui planent sur le Canada et ses alliés. Depuis 2020, la portée, la fréquence et la complexité des attaques par rançongiciel ne font qu’augmenterNotes de bas de page 56. Nous estimons que les rançongiciels continueront presque assurément à représenter la cybermenace la plus percutante qui pèsera sur les organisations canadiennes ces deux prochaines années étant donné que les opératrices et opérateurs de rançongiciel peaufinent constamment leurs tactiques pour maximiser les profitsNotes de bas de page 57.

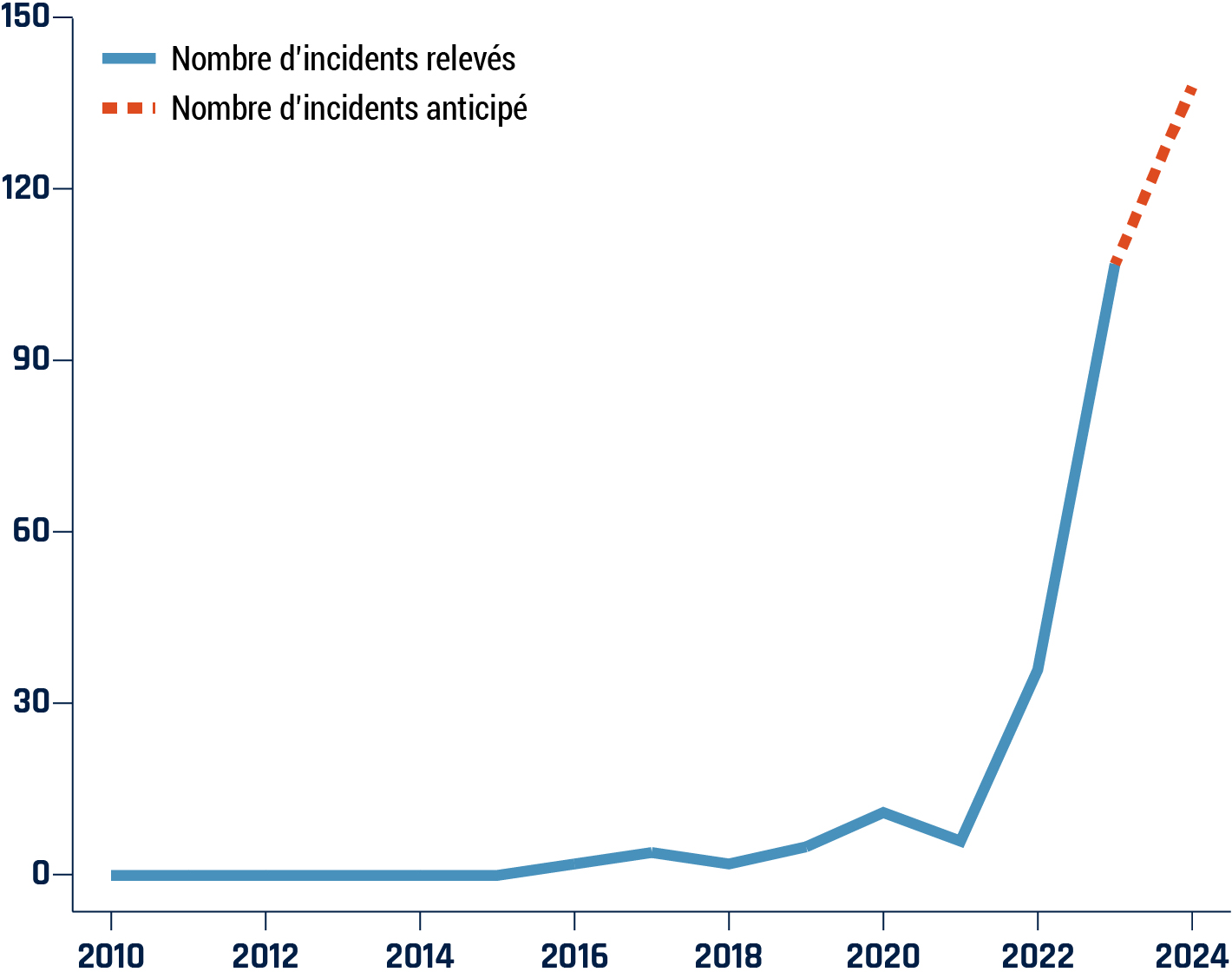

Augmentation du nombre d’incidents liés à des rançongiciels et de rançons

2023 a été une année record en ce qui a trait aux rançongiciels. Certaines estimations indiquent que le nombre d’incidents liés à des rançongiciels dans le monde a augmenté de 74 pour cent en 2023 par rapport à 2022Notes de bas de page 58, et que les rançons versées à l’échelle planétaire se sont élevées à la somme record d’un milliard de dollars américainsNotes de bas de page 59. Selon une estimation, la rançon moyenne versée au Canada en 2023 était de 1,130 million de dollars canadiens, ce qui représente une hausse de presque 150 pour cent sur deux ansNotes de bas de page 60. Des sources ouvertes rapportent que cette tendance s’est poursuivie au cours de la première moitié de 2024 et que le montant des rançons et le nombre d’incidents devraient dépasser ceux observés en 2023Notes de bas de page 61. Les augmentations observées d’incidents liés à des rançongiciels sont presque assurément plus élevées étant donné que de nombreux incidents ne sont pas signalésNotes de bas de page 62. Nous estimons que la menace de rançongiciel continuera presque certainement de croître au cours des deux prochaines années à moins que l’écosystème de rançongiciel soit profondément fragilisé.

Principales menaces de rançongiciel dans le monde en 2023

- LOCKBIT : Lockbit est un groupe cybercriminel de RaaS qui exploite une variante de rançongiciel du même nom qui a servi à nuire à une grande variété d’entités des infrastructures essentielles, notamment dans les secteurs gouvernemental, des soins de santé et de l’énergieNotes de bas de page 63.

- ALPHV : ALPHV est un groupe cybercriminel de RaaS qui exploite la variante de rançongiciel BlackCat qui a servi à nuire à diverses industries des secteurs financier, manufacturier, juridique et judiciaire et de services professionnels, entre autresNotes de bas de page 64.

- CL0P : CL0P est un RaaS exploité par le groupe cybercriminel russophone TA505 qui a servi à nuire à diverses industries en exploitant des vulnérabilités logicielles non corrigéesNotes de bas de page 65.

- PLAY : Play est un groupe cybercriminel de RaaS qui exploite une variante de rançongiciel du même nom qui a servi à nuire à des organismes des secteurs des soins de santé et de la manufactureNotes de bas de page 66.

- BLACK BASTA : Black Basta est un groupe cybercriminel de RaaS qui exploite une variante de rançongiciel du même nom qui a servi à nuire à des entités des infrastructures essentielles, dont des organismes des secteurs gouvernemental et des soins de santéNotes de bas de page 67.

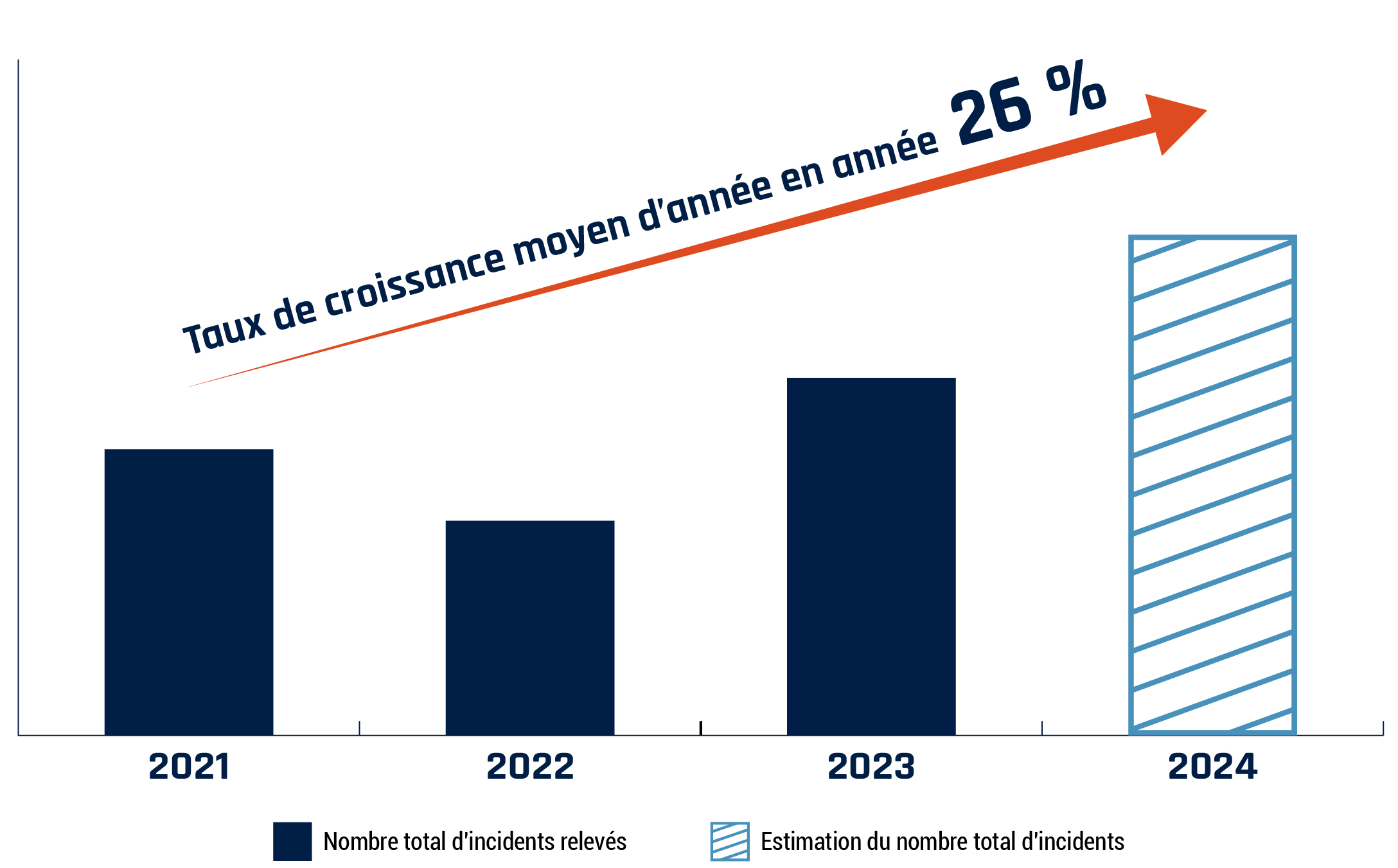

Description detaillée - Figure 9 : Croissance relative depuis 2021 du nombre d’incidents liés à des rançongiciels au Canada connus du Centre pour la cybersécurité

Graphique à barres illustrant la croissance relative depuis 2021 du nombre d’incidents liés à des rançongiciels au Canada connus du Centre pour la cybersécurité par des victimes canadiennes entre 2021 et 2024. Les chiffres de 2024 représentent des estimations fondées sur les données des six premiers mois de 2024. D’après nos données, les incidents liés à des rançongiciels ont augmenté, en moyenne, de 26 % d’année en année depuis 2021. Cette figure montre une baisse temporaire des incidents liés à des rançongiciels en 2022.

En 2022, nous avons estimé que la diminution observée s’explique en partie par la pression accrue exercée par les forces policières qui a probablement poussé certains opérateurs et opératrices de rançongiciel à suspendre temporairement leurs activités. L’invasion de l’Ukraine par la Russie a probablement aussi perturbé l’écosystème des rançongiciels. Par exemple, certains opérateurs et opératrices de rançongiciel ont vraisemblablement délaissé la cybercriminalité motivée par des intérêts financiers pour lancer des attaques à caractère politiqueNotes de bas de page 69. Toutefois, en 2023, les opératrices et opérateurs de rançongiciel se sont fort probablement remis sur pied après ces perturbations et ont élevé leur jeu d’un cran pour compenser les pertes financières subies en 2022Notes de bas de page 70.

Répercussions de CL0P – Compromissions des chaînes d’approvisionnement numériques

Pour se procurer divers services et applications, de nombreuses organisations comptent sur les chaînes d’approvisionnement numériques composées de multiples fournisseurs. Les cybercriminelles et cybercriminels peuvent profiter d’une intrusion contre un seul fournisseur pour déclencher une cascade d’incidents touchant de nombreuses organisationsNotes de bas de page 71. Par exemple, la flambée d’incidents liés à des rançongiciels à l’échelle planétaire en 2023 peut fort probablement être en partie attribuée à CL0P, une souche de rançongiciel exploitée par des cybercriminelles et cybercriminels russophonesNotes de bas de page 72. CL0P a servi à exploiter des vulnérabilités non corrigées dans les populaires logiciels d’application de transfert de fichiers GoAnywhere et MOVEit. Selon les estimations, seulement avec MOVEit, CL0P a touché 2 750 entreprises et 94 millions de personnesNotes de bas de page 73 et engrangé environ 100 millions de dollars américains en rançonsNotes de bas de page 74. Parce qu’elles sont très profitables, les attaques par rançongiciel contre les chaînes d’approvisionnement numériques vont presque certainement se poursuivre au cours des deux prochaines années.

Les principaux groupes de rançongiciel utilisent le modèle de rançongiciel comme service

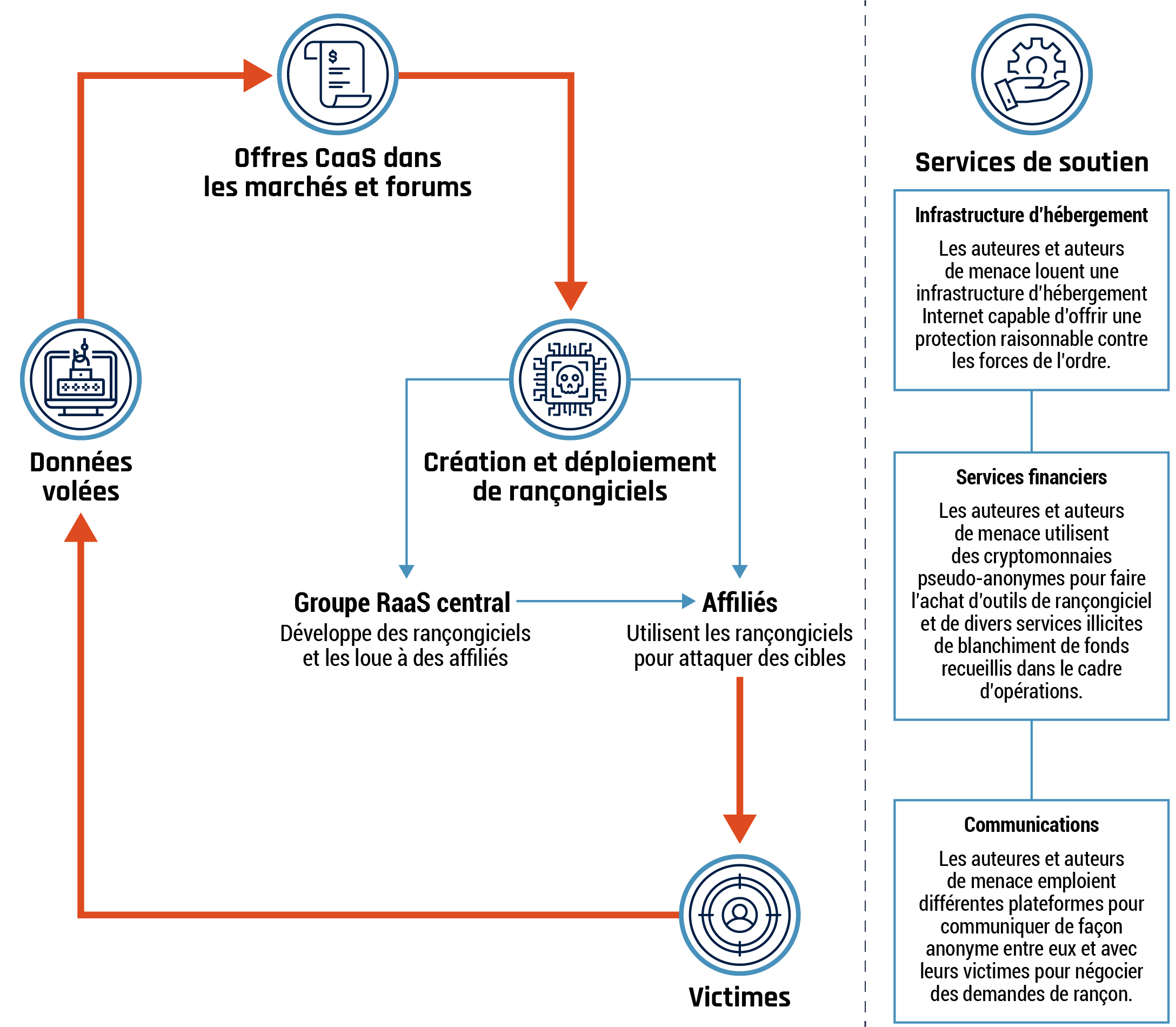

Comme l’indiquait l’ECMN de 2023-2024, la plupart des principaux groupes de rançongiciel qui sévissent au Canada recourent au modèle de RaaS selon lequel un noyau d’opératrices et opérateurs vend ou loue sa variante de rançongiciel à des associées ou associés qui lancent les attaques. L’écosystème de RaaS fait partie de l’écosystème plus vaste de CaaS . Il est alimenté par une chaîne d’approvisionnement complexe composée de divers intervenants qui offrent différents services de CaaS pouvant servir à mener des attaques par rançongiciel. Cela comprend les services de soutien qui sont à la base du fonctionnement de l’écosystème (voir la figure 10)Notes de bas de page 75.

Nous estimons que la popularité soutenue du RaaS contribue presque certainement à l’augmentation du nombre d’incidents liés à des rançongiciels étant donné qu’il réduit les obstacles techniques à l’entrée et permet à un plus grand nombre d’auteures et auteurs de lancer des attaques sans avoir à développer leur propre rançongicielNotes de bas de page 76. Il est difficile de localiser précisément les opératrices et opérateurs de rançongiciel. Toutefois, nous estimons que le noyau de membres des principaux groupes de rançongiciel qui sévissent au Canada se trouve fort probablement dans des pays de l’ancienne Union soviétique, mais que leurs associées ou associés mènent leurs activités à partir de n’importe où dans le monde.

Description detaillée - Figure 10 : Écosystème du rançongiciel comme service (RaaS)

Graphique représentant les différentes parties de l’écosystème du rançongiciel comme service et leur interaction pour permettre aux cybercriminelles et cybercriminels de mener des attaques par rançongiciel.

Les marchés et forums de cybercriminalité proposent des offres de cybercriminalité comme service et facilitent ainsi la création et le déploiement de rançongiciels. Des groupes RaaS centraux développent des rançongiciels et les louent à des affiliés sur des marchés et forums. Les affiliés utilisent ensuite les rançongiciels pour attaquer des cibles. Les données volées des victimes de rançongiciel se retrouvent à leur tour sur les marchés et forums de cybercriminalité, où elles serviront à mener d’autres activités de cybercriminalité.

À la droite du graphique se trouvent les trois services de soutien suivants qui sont à la base de l’ensemble de l’écosystème de la cybercriminalité :

- Infrastructure d’hébergement : Les auteures et auteurs de menace louent une infrastructure d’hébergement Internet capable d’offrir une protection raisonnable contre les forces de l’ordre.

- Services financiers : Les auteures et auteurs de menace utilisent des cryptomonnaies pseudo-anonymes pour faire l’achat d’outils de rançongiciel et de divers services illicites de blanchiment de fonds recueillis dans le cadre d’opérations.

- Communications : Les auteures et auteurs de menace emploient différentes plateformes pour communiquer de façon anonyme entre eux et avec leurs victimes pour négocier des demandes de rançon.

Les rançongiciels affectent les infrastructures essentielles du Canada

Nous estimons que les opératrices et opérateurs de rançongiciel profitent presque certainement des occasions qui se présentent à eux et ne visent aucune industrie en particulier. Ces dernières années, une grande variété d’entreprises canadiennes ont été touchées par des incidents liés à des rançongiciels, y compris de grands détaillants et des établissements d’enseignement. Ces incidents démontrent qu’aucune entité n’est à l’abri de la menace de rançongiciel. Toutefois, les rançongiciels sont presque assurément la principale menace de la cybercriminalité qui plane sur les infrastructures essentielles du Canada, car ils peuvent paralyser des opérations d’affaires essentielles, détruire ou endommager des données commerciales importantes et révéler de l’information sensibleNotes de bas de page 77. En plus d’engendrer des pertes financières causées par la réparation des systèmes et la perturbation des opérations, les attaques par rançongiciel peuvent ébranler des services essentiels et ainsi mettre en péril la sécurité physique et le bien-être émotionnel des victimesNotes de bas de page 78.

Les infrastructures essentielles sont une cible attrayante pour les opératrices et opérateurs de rançongiciel, car elles sont perçues comme étant disposées à payer de fortes rançons pour protéger leurs opérations essentielles. En 2021, des rançons de plusieurs millions de dollars ont été versées aux auteures et auteurs de menace responsables des incidents liés à des rançongiciels menés contre Colonial Pipeline aux États-Unis et les opérations de JBS Foods en Amérique du Nord et en AustralieNotes de bas de page 79.

Selon des rapports sur la cybersécurité, les victimes en 2023 étaient moins enclines à payer les rançons demandéesNotes de bas de page 74. Nous estimons que la perspective d’engranger d’importants profits, jumelée à la volonté décroissante des victimes de verser des rançons, ont presque certainement encouragés les groupes de rançongiciel plus avancés sur le plan technique à rehausser leurs techniques d’extorsion et à embaucher des associées ou associés compétents capables de cibler des entités des infrastructures essentielles pour empocher des rançons plus importantesNotes de bas de page 80. Cette technique s’appelle la chasse au « gros gibier » et elle est, selon nos estimations, la principale stratégie utilisée par nombre des groupes de rançongiciel les plus efficaces qui sévissent au CanadaNotes de bas de page 52.

Figure 11 : Incidents de cybersécurité affectant les infrastructures essentielles du Canada

Les secteurs d’activités des infrastructures essentielles du Canada ont été la cible de divers incidents de cybersécurité, dont des incidents liés à des rançongiciels et des intrusions de réseau, qui ont eu pour effet de perturber leurs fonctions opérationnelles essentielles.

Secteur de l’énergie

Juin 2023 : Suncor Energy a été la cible d’un incident de cybersécurité qui a affecté sa filiale Petro-Canada. L’incident a nui temporairement au traitement des transactions par cartes de crédit et de débit dans les stations-service à l’échelle du CanadaNotes de bas de page 81.

Secteur des soins de santé

Décembre 2022 : L’hôpital SickKids de Toronto a été la cible d’un incident lié à des rançongiciels perpétré par un affilié du groupe de rançongiciel LockBit. Les répercussions de l’incident ont été mineures et LockBit a émis des excuses publiques et offert de fournir le décrypteur à l’hôpitalNotes de bas de page 82.

Octobre 2023 : Daixin, un groupe de rançongiciel, est responsable d’un incident lié à des rançongiciels qui a touché 5 hôpitaux dans le sud de l’Ontario. L’incident visait le fournisseur de technologies de l’information des hôpitaux et a forcé ceux ci à arrêter temporairement leurs systèmes internes. Il a mené au vol de dossiers sensibles et entraîné des retards dans les soins prodigués aux patientes et patientsNotes de bas de page 83.

Février 2024 : LockBit aurait revendiqué un incident lié à des rançongiciels contre la chaîne de pharmacies canadienne London Drugs qui a forcé l’entreprise à fermer temporairement certains de ses magasins dans l’Ouest du CanadaNotes de bas de page 84.

Secteur gouvernemental

Juin 2023 : Le gouvernement de la Nouvelle-Écosse a été affecté par l’exploitation mondiale des vulnérabilités du système de transfert de fichiers MOVEit effectuée par le groupe CL0P. Selon les estimations, l’incident a mené à la fuite de renseignements personnels de 100 000 fonctionnaires qui sont ou qui ont été employées et employés par la provinceNotes de bas de page 85.

Septembre 2023 : Des cybercriminelles et cybercriminels se sont introduits dans les systèmes de Services globaux de relogement Brookfield (BGRS), entreprise qui aide le personnel militaire et du Service extérieur du Canada avec les réinstallations, et ont accédé sans autorisation aux renseignements de membres du personnel du gouvernement du CanadaNotes de bas de page 86.

Mars 2024 : Un incident lié à des rançongiciels a ciblé les systèmes de technologies de l’information de la ville de Hamilton qui gèrent diverses fonctions municipales, comme les lignes téléphoniques de la ville. Ses effets se sont fait ressentir pendant des semainesNotes de bas de page 87.

Augmentation du nombre d’incidents liés à des rançongiciels touchant le secteur des soins de santé

Le nombre d’incidents de rançongiciel ciblant le secteur des soins de santé augmente de façon régulière dans le mondeNotes de bas de page 88. Ces dernières années, le Canada et ses alliés ont tous vécu des attaques par rançongiciel très médiatisées contre le secteur des soins de santé. En mars 2024, Change Healthcare a versé une rançon de plusieurs millions de dollars pour que des données médicales sensibles soient restaurées à la suite d’une attaque par rançongiciel qui a perturbé le processus de facturation pour les ordonnances dans des pharmacies partout aux États-UnisNotes de bas de page 89. Peu de temps après, soit en juin 2024, un incident lié à des rançongiciels ciblant la société de pathologie Synnovis a entraîné des retards importants dans plusieurs hôpitaux de Londres, au Royaume-Uni, et a mené au vol de données sensibles que les opératrices et opérateurs de rançongiciel ont publiées en ligneNotes de bas de page 90.

Selon une estimation, le nombre d’incidents liés à des rançongiciels touchant le secteur des soins de santé a presque doublé depuis 2022Notes de bas de page 88. Cette situation est inquiétante, car de tels incidents nuisent directement à la capacité des entités du secteur des soins de santé à offrir des services essentiels aux patientes et patientsNotes de bas de page 91. Toutefois, nous estimons qu’au cours des deux prochaines années, les opératrices et opérateurs de rançongiciel continueront presque assurément à choisir leurs victimes en fonction des occasions qui se présentent à eux plutôt qu’à jeter leur dévolu sur des cibles précises. Toute augmentation observée d’incidents liés à des rançongiciels touchant le secteur des soins de santé reflétera presque certainement une hausse du nombre d’incidents liés à des rançongiciels en général ainsi qu’un recours continu à la chasse au « gros gibier » par les principaux groupes de rançongiciel.

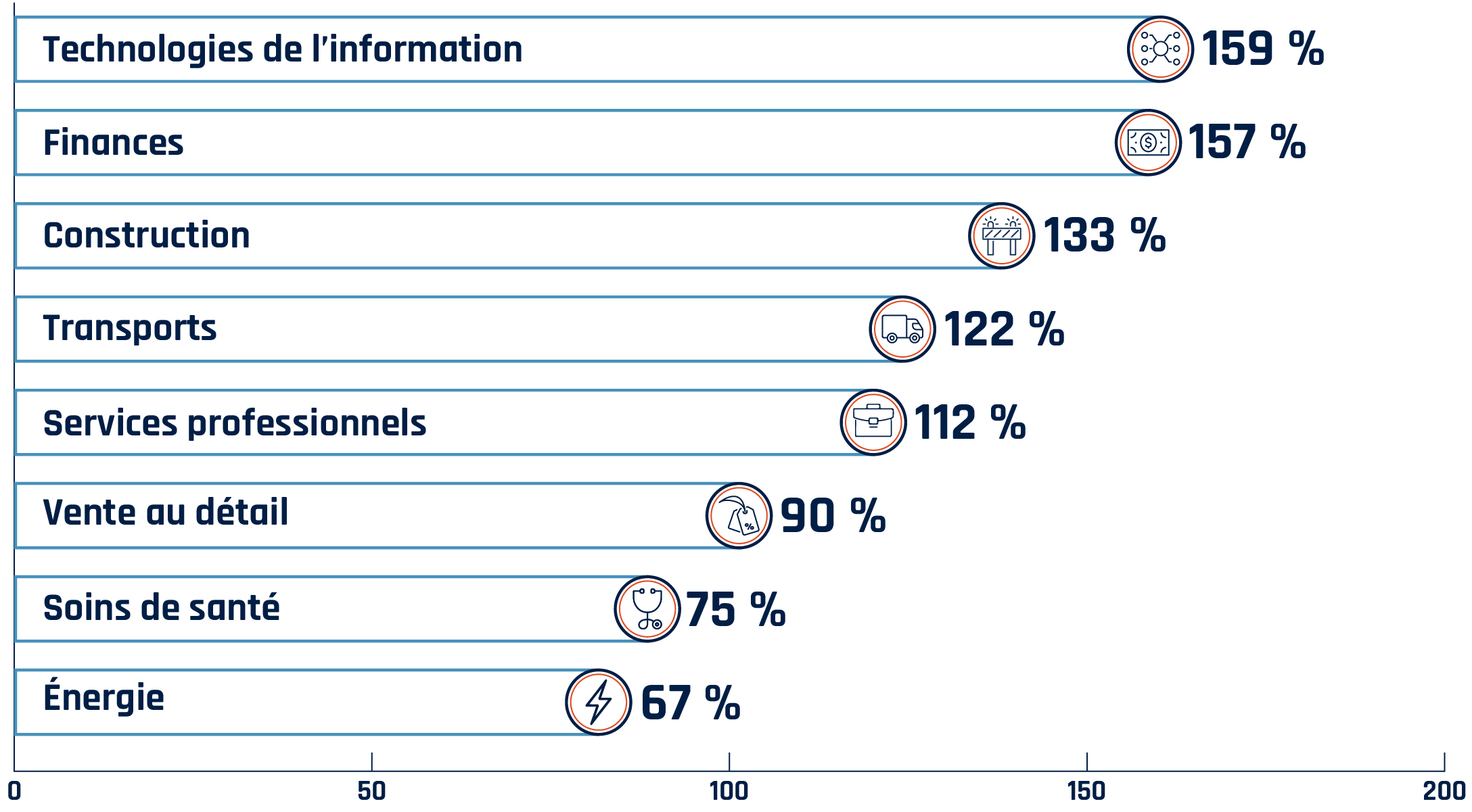

Description detaillée - Figure 12 : Augmentation, par secteur, du nombre d’incidents liés à des rançongiciels au Canada observés par le Centre pour la cybersécurité, de 2022 à 2023

Graphique à barres représentant, par secteur, l’augmentation du nombre d’incidents liés à des rançongiciels observés par le Centre pour la cybersécurité entre 2022 et 2023 :

- Technologies de l’information : 159 %

- Finances : 157 %

- Construction : 133 %

- Transports : 122 %

- Services professionnels : 112 %

- Vente au détail : 90 %

- Soins de santé : 75 %

- Énergie : 67 %

La catégorisation des secteurs s’inspire du Système de classification des industries de l’Amérique du Nord (SCIAN).

Les opératrices et opérateurs de rançongiciel peaufinent leurs tactiques pour maximiser les profits et éviter la détection

Les opératrices et opérateurs de rançongiciel améliorent sans cesse leurs stratégies et adaptent leurs techniques afin de maximiser leurs profits et d’éviter la détection par les forces policièresNotes de bas de page 92. Nous sommes d’avis que les motivations financières et la souplesse du modèle de RaaS ont presque assurément renforcé la résistance des opératrices et opérateurs de rançongiciel face aux mesures de perturbation prises par les organismes d’application de la loi.

L’écosystème de rançongiciel se fractionne sous l’effet de la pression des organismes d’application de la loi

Des opérations majeures menées récemment par les forces d’application de la loi partout dans le monde dans le but de fragiliser l’écosystème de rançongiciel ont presque certainement amoindri les capacités des groupes visés et semé le chaos dans les mouvements cybercriminels clandestinsNotes de bas de page 93. Cependant, nous sommes d’avis que ces perturbations n’auront presque certainement pas un effet à long terme sur l’environnement de rançongiciel parce que les opératrices et opérateurs trouvent habituellement des façons de s’ajuster, de se doter d’une nouvelle image et de reprendre leurs opérations, sauf si les membres des principaux groupes de RaaS sont arrêtésNotes de bas de page 94.