Format de rechange : Cybermenaces contre le processus démocratique du Canada : Mise à jour de 2023 (PDF, 3,6 Mo)

Centre de la sécurité des télécommunications

Ottawa, ON K1J 8K6

ISSN : 2564-1395

Cat : D95-10F-PDF

Table des matières

- À propos de nous

- Sommaire

- À propos de ce rapport

- Introduction

- Tendances mondiales

- Tendance no 1 : Les processus démocratiques sont plus ciblés

- Tendance no 2 : La Russie et la Chine continuent de mener la plupart des activités de cybermenace visant les élections nationales étrangères

- Tendance no 3 : La majorité des activités de cybermenace visant les élections demeurent non attribuées

- Tendance no 4 : L’IA générative toujours plus utilisée pour influencer des élections

- Activités de cybermenace contre les infrastructures électorales

- Activités de cybermenace et campagnes d’influence

- L’IA générative menace les processus démocratiques

- Conséquences pour le Canada

- À l’avenir...

- Notes en fin de texte

À propos de nous

Le Centre de la sécurité des télécommunications (CST) est le centre canadien d’excellence en matière de cyberopérations. Le CST est l’un des principaux organismes de sécurité et de renseignement du Canada. Il protège les réseaux informatiques et les renseignements de grande importance du Canada et procède à la collecte de renseignement électromagnétique étranger. Il fournit également de l’assistance aux organismes chargés de l’application de la loi et de la sécurité dans leurs activités légalement autorisées lorsque ces derniers requièrent ses capacités techniques uniques.

En outre, le CST protège les réseaux informatiques et l’information électronique d’importance pour le gouvernement du Canada, afin d’aider à contrer les activités parrainées par des États et les cybermenaces criminelles contre ses systèmes. De plus, les activités de renseignement électromagnétique étranger du CST appuient les processus décisionnels du gouvernement en matière de sécurité nationale et de politique étrangère; elles permettent aux décisionnaires de mieux comprendre les crises et les événements mondiaux, et de promouvoir les intérêts du Canada dans le monde.

Faisant partie du CST, le Centre canadien pour la cybersécurité (Centre pour la cybersécurité) est l’autorité technique canadienne en matière de cybersécurité. Relevant du CST, le Centre pour la cybersécurité représente la seule source unifiée fournissant des avis, des conseils, des services et du soutien spécialisés en matière de cybersécurité pour les Canadiennes et Canadiens et pour les entreprises canadiennes.

Le CST et le Centre pour la cybersécurité jouent un rôle important dans la protection du Canada et de sa population contre le terrorisme d’origine étrangère, l’espionnage étranger, les cybermenaces, l’enlèvement de Canadiennes ou Canadiens à l’étranger, les attentats contre les ambassades canadiennes et d’autres menaces graves émanant de l’étranger, en vue d’aider à assurer la prospérité, la sécurité et la stabilité de notre pays.

Sommaire

Les adversaires étrangers utilisent de plus en plus des cyberoutils dans le but de cibler les processus démocratiques partout dans le monde. La désinformation est devenue omniprésente durant les élections nationales, et les adversaires utilisent dorénavant l’intelligence artificielle (IA) générative pour créer et propager du faux contenu. Le présent rapport aborde les activités de cybermenace visant les élections, ainsi que la menace croissante que représente l’IA générative pour les processus démocratiques mondiaux et canadiens.

Principales conclusions et tendances mondiales

- Les cybermenaces visant les élections connaissent une hausse à l’échelle mondiale. La proportion de processus électoraux ciblés par des activités de cybermenace comparativement au nombre total d’élections nationales dans le monde est passée de 10 % en 2015 à 26 % en 2022. Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 », nous avons constaté une augmentation de la proportion de processus électoraux touchés, qui est passée de 23 % à 26 % entre 2021 et 2022Note de bas de page 1

- En 2022, nous avons déterminé qu’un peu plus du quart (26 %) de tous les processus électoraux nationaux au monde avaient été touchés par au moins un cyberincident. Parmi les pays dont le processus électoral national a été touché par les activités de cybermenace de 2015 à 2022, environ 25 % sont membres de l’Organisation du Traité de l’Atlantique Nord (OTAN) et 35 % de l’Organisation de coopération et de développement économiques (OCDE).

- Nous constatons que les auteures et auteurs de cybermenace étatiques ayant des liens avec la Russie et la Chine continuent d’être à l’origine de la plupart des activités de cybermenace visant les élections étrangères depuis 2021. Les activités de cybermenace de la Russie et de la Chine comprennent entre autres des tentatives d’attaque par déni de service distribué (DDoS pour distributed denial of service) contre les sites Web des organismes électoraux, d’accès aux renseignements personnels des électrices et électeurs ou à l’information électorale et d’analyse des vulnérabilités sur les modes de scrutin électroniqueNote de bas de page 2. Nous estimons qu’il est très probable que la Russie et la Chine soient encore responsables de la plupart des activités de cybermenace attribuées visant les élections étrangères dans les deux prochaines années, particulièrement contre les pays ayant une importance stratégique pour elles.

- Les activités de cybermenace parrainées par des États visant le Canada représentent une menace constante et continue, qui s’inscrivent souvent dans des campagnes mondiales plus vastes qu’entreprennent ces adversaires. Lorsque les tensions bilatérales sont fortes, des auteures et auteurs de menace peuvent être appelés à effectuer des cyberactivités ou des opérations d’influence ciblant des événements nationaux d’importance, y compris des élections. Nous évaluons que l’exacerbation des tensions et de l’antagonisme entre le Canada et un État hostile ferait presque certainement en sorte que les auteures et auteurs de cybermenace veillant aux intérêts de cet État ciblent les processus démocratiques du Canada ou perturbent l’écosystème d’information en ligne du Canada en prévision d’élections nationales.

- La majorité des activités de cybermenace visant les élections demeurent non attribuées. Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 », l’origine de plus de la moitié des activités de cybermenace visant les élections nationales est inconnue. En 2022, 85 % des activités de cybermenace ciblant les élections n’étaient pas attribuées, c’est-à-dire que ces cyberincidents n’étaient pas imputés à une ou un auteur de cybermenace parrainé par un État. Dans les cas où l’origine est connue, seuls deux pays ont ciblé activement les processus électoraux étrangers depuis deux ans et demi : la Russie et la Chine. Nous sommes d’avis qu’il est fort probable que les auteures et auteurs de cybermenace utilisent plus de techniques de camouflage et/ou l’externalisation des cyberactivités dans le but de masquer leur identité ou leurs liens avec un gouvernement étranger.

- Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 » jusqu’au printemps 2023, nous avons déterminé que toutes les élections nationales dans le monde (146 au total) ont été la cible de désinformation en ligne visant à influencer le vote et les élections. Nous avons également détecté une augmentation de la production de contenu synthétique en lien avec des élections nationales, presque certainement attribuable à l’accès accru à l’IA générative. Toutefois, nous avons noté que le nombre de cas signalés quant à du contenu synthétique utilisé à des fins de désinformation au sujet d’élections demeure relativement bas, comparativement à la quantité de contenu synthétique détecté en ligne. Nous croyons que l’utilisation de l’IA générative afin de produire du contenu synthétique au sujet d’élections nationales augmentera presque certainement au cours des deux prochaines années, alors que cette technologie deviendra accessible à un public plus large.

À propos de ce rapport

La présente constitue le quatrième rapport sur les cybermenaces contre le processus démocratique du Canada et fait le point sur la situation depuis les rapports publiés par le CST en 2017, en 2019 et en 2021. Il vise à informer la population canadienne des cybermenaces qui pèsent sur le processus démocratique du Canada en 2023.

Portée

Le présent rapport traite des cybermenaces qui touchent les processus démocratiques. Une activité de cybermenace est menée au moyen de cyberoutils et de techniques (comme des maliciels ou des courriels de harponnage ) et vise à compromettre la sécurité d’un système d’information en altérant la disponibilité , l’intégrité ou la confidentialité du système ou de l’information qu’il contient. L’évaluation tient compte des activités de cybermenace et des campagnes d’influence organisées dans le cyberenvironnement, c’est-à-dire lorsque des auteures et auteurs de menace se servent des activités de cybermenace ou de l’IA générative pour manipuler secrètement l’information en ligne dans le but d’influencer les opinions et les comportements.

Sources

Les propos formulés dans le présent rapport sont fondés sur des sources classifiées et non classifiées. Le volet du mandat du CST touchant le renseignement étranger procure à l’organisme de précieuses informations sur le comportement des adversaires. Le fait de défendre les systèmes d’information du gouvernement du Canada place le CST dans une position unique pour observer l’évolution du contexte des cybermenaces.

Restrictions

Le présent document traite d’une panoplie de cybermenaces contre les activités politiques et électorales à l’échelle nationale et internationale, tout particulièrement dans le contexte des prochaines élections fédérales canadiennes qui sont actuellement prévues en 2025. La prestation de conseils sur l’atténuation des menaces ne s’inscrit pas dans la portée du présent rapport. Vous trouverez plus de détails dans les pages suivantes.

Information supplémentaire

Des ressources se trouvent sur la page de conseils sur la cybersécurité du Centre pour la cybersécurité et sur le site Web de Pensez cybersécurité.

Les personnes qui souhaitent en savoir plus sur les cyberoutils et le contexte en évolution des cybermenaces sont priées de consulter les documents suivants :

- Évaluation des cybermenaces nationales 2023-2024;

- Introduction à l’environnement de cybermenaces;

- Repérer les cas de mésinformation, désinformation et malinformation.

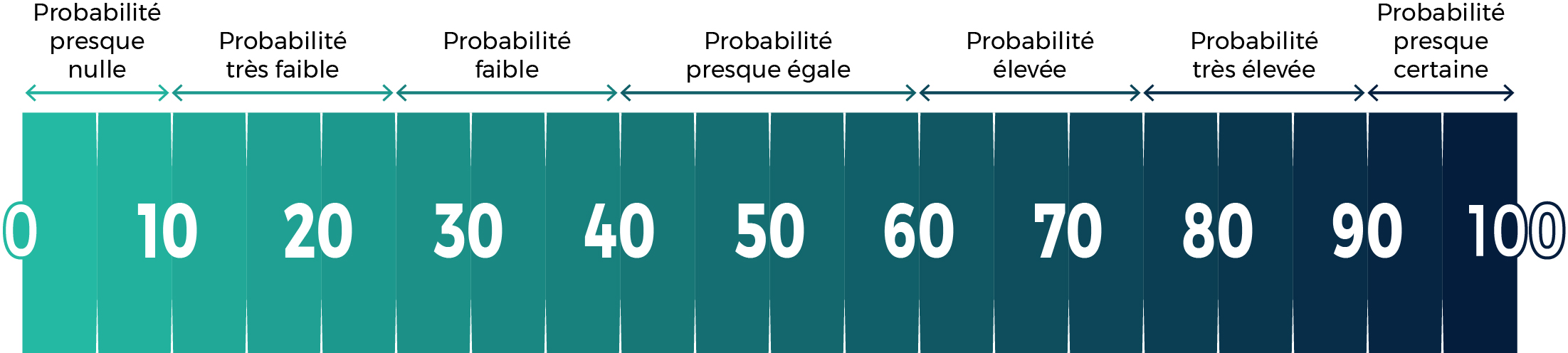

Lexique des estimations

Nos principaux jugements sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude d’autres explications possibles, la réduction de biais et l’utilisation d’un langage probabiliste. Nous utilisons des formulations telles que « nous évaluons que » ou « nous jugeons que » pour présenter une évaluation analytique. Les qualificatifs tels que « possiblement », « probable » et « très probable » servent à évoquer une probabilité selon l’échelle ci-dessous.

Le contenu du présent rapport est basé sur des renseignements disponibles en date du 26 octobre 26, 2023.

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Tableau de langue estimé

- 1 à 9 % Probabilité presque nulle

- 10 à 24 % Probabilité très faible

- 25 à 39 % Probabilité faible

- 40 à 59 % Probabilité presque égale

- 60 à 74 % Probabilité élevée

- 75 à 89 % Probabilité très élevée

- 90 à 99 % Probabilité presque certaine

Introduction

La présente évaluation est la quatrième version de la publication « Cybermenaces contre le processus démocratique du Canada » et se veut une mise à jour sur les tendances mondiales des activités de cybermenace visant les élections nationales depuis la dernière publication en 2021. Elle fournit également de l’information sur la façon dont les activités de cybermenace ciblent les infrastructures électorales, les campagnes d’influence organisées dans le cyberenvironnement se répercutent sur l’écosystème d’information du Canada et les technologies d’IA générative influenceront l’avenir des débats électoraux en ligne.

Processus démocratique du Canada : la cible d’activités de cybermenace?

Les activités de cybermenace représentent une menace réelle et croissante contre les processus démocratiques du Canada. Les auteures et auteurs de cybermenace, y compris ceux parrainés par des États, les hacktivistes et les cybercriminelles et cybercriminels, interfèrent avec le processus démocratique et cherchent à nuire à la capacité du Canada de mener des élections libres et justes. Les efforts du Canada en vue de favoriser le commerce et le développement internationaux, la paix et la sécurité internationales, de même que les droits internationaux de la personne font du Canada une cible pour les auteures et auteurs de cybermenace qui cherchent à changer les résultats des élections dans le but d’influencer les politiques ou les relations diplomatiques. En tant que membre d’importantes organisations, comme l’Organisation du Traité de l’Atlantique Nord (OTAN) et le groupe des sept (G7), ainsi qu’en raison de son rôle dans la région indopacifique et de son soutien à l’Ukraine, le Canada est presque certainement une cible de choix pour les activités de cybermenace et les campagnes d’influence, y compris celles ciblant directement ses processus démocratiques.

Nous avons constaté que les électrices et les électeurs sont les cibles les plus fréquentes des activités de cybermenace touchant les élections dans le monde, et l’électorat canadien, un des plus connectés au monde, devient une grande cible potentielle de ces activitésNote de bas de page 3. Étant donné qu’un grand nombre de Canadiennes et Canadiens transmettent de l’information en ligne, les auteures et auteurs de cybermenace souhaitant influencer leurs opinions et leurs comportements peuvent manipuler l’information en ligne au moyen de cybertechniques dans le cadre d’opérations d’influence (p. ex. piratage et divulgation) ou utiliser les technologies d’IA pour produire du faux contenu (p. ex. hypertrucage). L’exacerbation des tensions entre le Canada et d’autres États pourrait inciter des auteures et auteurs de cybermenace parrainés par des États à cibler les élections canadiennes et à perturber le processus démocratique du Canada. Lorsque les tensions bilatérales sont fortes, des auteures et auteurs de menace peuvent être appelés à effectuer des cyberactivités ou des opérations d’influence ciblant des événements nationaux d’importance, y compris des élections. Nous évaluons que l’exacerbation des tensions et de l’antagonisme entre le Canada et un État hostile fera presque certainement en sorte que les auteures et auteurs de cybermenace veillant aux intérêts de cet État ciblent les processus démocratiques du Canada ou perturbent l’écosystème d’information en ligne du Canada en prévision d’élections nationales.

Les adversaires étrangers utilisent des cybercapacités pour menacer les processus démocratiques

Les adversaires étrangers utilisent des cybercapacités pour influencer les résultats politiques et menacer le processus démocratique au pays en ciblant les électrices et électeurs, les politiciennes et politiciens, les partis politiques et les infrastructures électorales. Une ou un auteur de cybermenace peut compromettre directement des sites Web, des comptes de média social, des réseaux et des appareils utilisés par les organismes d’administration électorale ou, encore, polluer l’écosystème d’information en propageant de la désinformation et en menant des campagnes d’influence en prévision des élections.

Voici des exemples de cyberactivités que nous avons relevées dans le monde depuis 2021 :

- Attaques par déni de service distribué (DDoS pour distributed denial of service) contre les sites Web des organismes électoraux et les modes de scrutin électronique;

- Accès non autorisés aux bases de données d’inscription des électrices et électeurs afin de recueillir des renseignements personnels;

- Attaques par harponnage contre le personnel électoral et les politiciennes et politiciens;

- Tentatives de manipulation des résultats de vote en compromettant l’accès du personnel électoral aux bases de données de vote;

- Utilisation de robots et de faux comptes de médias sociaux dans le but d’influencer le discours politique.

Il est de plus en plus difficile de déterminer quel adversaire est responsable d’une activité de cybermenace visant les processus démocratiques. L’externalisation de ces activités à des tiers, comme à des hacktivistes et à des cybercriminelles et cybercriminels, ou l’acquisition de cyberoutils et services auprès de fournisseurs commerciaux et de places de marché virtuelles aident les adversaires étrangers à masquer leurs opérations. Les adversaires étrangers ont accès à une grande variété de cyberoutils et services sur les marchés illégaux qui complètent leurs cybercapacités internes. Le fait d’avoir recours à des entreprises d’influence onéreuses peut également aider à masquer la source des campagnes d’influence, puisqu’elles offrent des outils et des services qui propagent de la désinformation et manipulent les discours politiques.

Par exemple, en février 2023, une équipe de journalistes a découvert le piratage et les opérations de désinformation d’une entreprise d’influence onéreuse israélienne, qui se vantait d’avoir aidé sa clientèle, y compris des gouvernements étrangers, à cibler plus de 30 élections dans le mondeNote de bas de page 4. De plus, les adversaires étrangers externalisent leurs cyberactivités à des cybergroupes non étatiques, comme des groupes de cybercriminalité ou d’hacktivisme, dans le but d’éviter que des activités leur soient attribuées directement et d’accéder à de meilleures cybercapacités.

Activité de cybermenace et technologie d’IA : Objectifs des auteures et auteurs de menace

Objectifs à court terme

- Semer le doute sur les résultats des élections

- Promouvoir des discours politiques polarisants en manipulant les algorithmes des médias sociaux au moyen de faux comptes robots

- Réduire la participation électorale

- Produire du contenu trompeur, comme des vidéos hypertruquées et d’autres contenus synthétiques générés par l’IA

Objectifs à moyen terme

- Amenuiser la confiance envers les dirigeantes et dirigeants

- Créer un discours public unilatéral en ligne et favoriser le mécontentement et les mouvements sociaux par la polarisation politique

- Affaiblir la confiance envers les infrastructures électorales

- Accroître le scepticisme envers l’information en ligne

Objectifs à long terme

- Susciter la méfiance envers la démocratisation du processus électoral

- S’approprier les mouvements sociaux nationaux afin de soutenir des intérêts économiques, militaires ou idéologiques étrangers

- Nuire à la participation électorale et faire en sorte que les électrices et électeurs perdent intérêt envers les élections

- Semer le doute sur l’information en ligne

Tendances mondiales

Le Centre pour la cybersécurité analyse les activités de cybermenace ciblant les élections nationales dans le monde depuis 2015. Ce ne sont pas toutes les activités de cybermenace qui sont signalées; une grande partie demeure secrète. C’est pourquoi nous supposons que nos données sous-estiment presque certainement le nombre total d’événements qui ciblent les processus démocratiques à l’échelle mondiale. Nous avons constaté que quatre tendances se dégagent de nos observations réalisées entre 2015 et 2023.

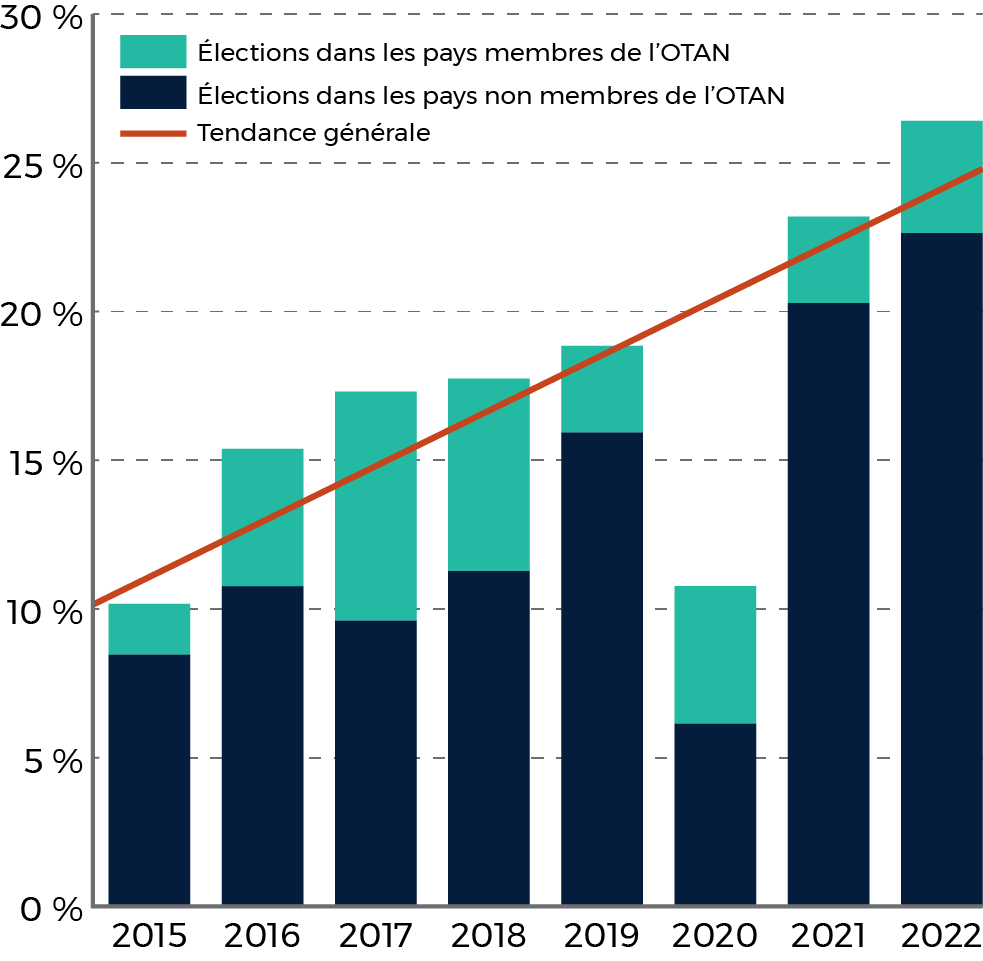

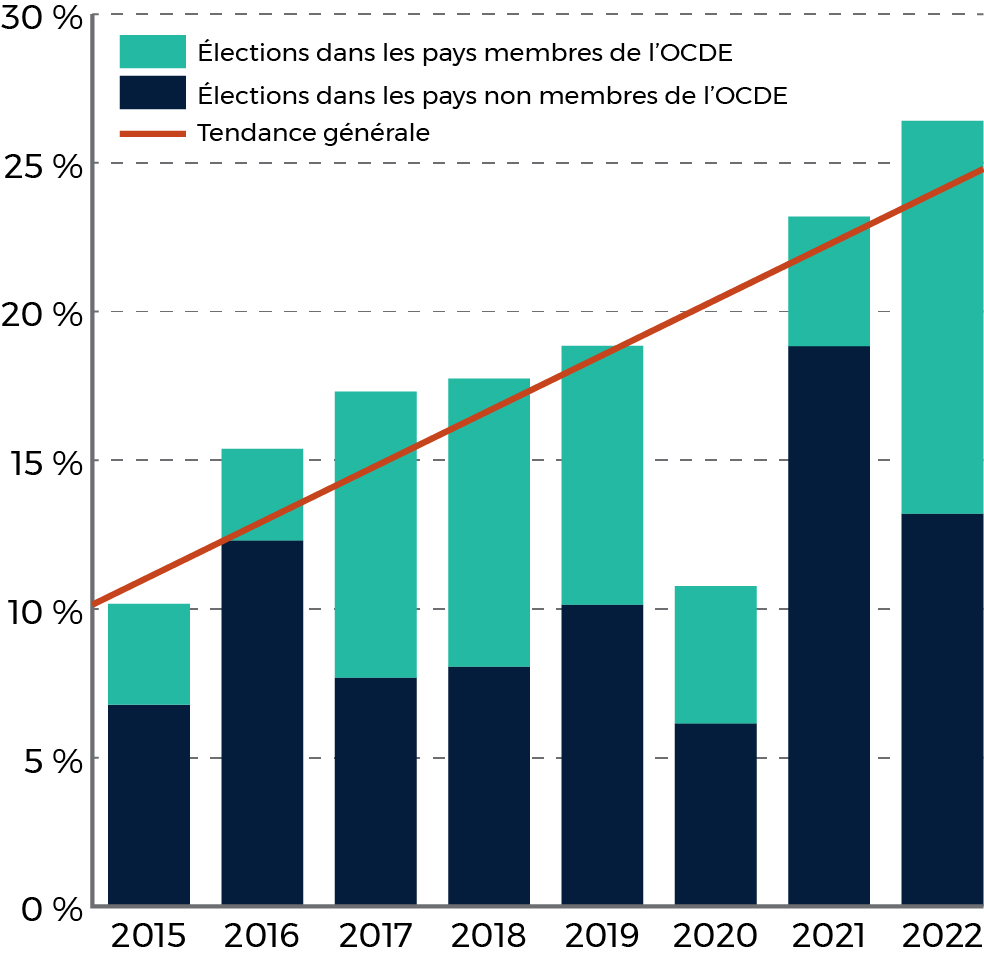

Tendance no 1 : Les processus démocratiques sont plus ciblés

La proportion de processus électoraux ciblés par des activités de cybermenace comparativement au nombre total d’élections nationales dans le monde est passée de 10 % en 2015 à 26 % en 2022. Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 », nous constatons une augmentation de la proportion de processus électoraux touchés, qui est passée de 23 % à 26 % entre 2021 et 2022Note de bas de page 5. Le pourcentage de processus électoraux ciblés en 2020 était nettement inférieur que les autres années, et nous estimons qu’il s’agit presque certainement d’une anomalie liée à la pandémie de COVID-19. De plus, nous avons déterminé qu’un peu plus du quart (26 %) de tous les processus électoraux nationaux au monde ont été touchés par au moins un cyberincident en 2022. Ces conclusions montrent une activité de cybermenace élevée; cependant, certaines activités de cybermenace visant les processus démocratiques demeurent non identifiées et non signalées. Nous croyons qu’il est très probable que ces conclusions constituent des estimations prudentes.

Nous avons déterminé que le principal type de cyberincident influençant les processus électoraux nationaux était le refus d’accès ou l’altération des sites Web de commissions électorales, suivi de l’interruption du réseau Internet pendant les élections. La part totale d’élections ciblées dans les pays de l’OTAN a augmenté de 2,8 % en 2021 à 3,7 % en 2022 (figure 1a). La pandémie de COVID-19 explique probablement pourquoi moins de pays de l’OCDE ont vu leurs processus électoraux ciblés en 2020 et en 2021, étant donné que nous notons une hausse de 4 % à 13 % de la part de pays de l’OCDE touchés entre 2021 et 2022 (figure 1b).

Figure 1: Pourcentage d’élections nationales ciblées par des cyberactivités par année

Figure 1a

Description détaillée - Figure 1a

La figure 1a est un graphique montrant le pourcentage d’élections dans le monde qui ont été touchées par au moins un cyberincident lié à une élection nationale. Pour chaque année de 2015 à 2022, il y a une barre verticale à deux couleurs : le bleu marine représente les pays non membres de l’OTAN, tandis que le bleu sarcelle représente les pays de l’OTAN.

| Élections (Année) | Pourcentage d’élections touchées par un incident dans le monde (pays non membres de l’OTAN) | Pourcentage d’élections touchées par un incident dans le monde (pays de l’OTAN) | Pourcentage total d’élections touchées par un incident dans le monde |

|---|---|---|---|

| 2015 | 8,5 | 1,7 | 10,2 |

| 2016 | 10,8 | 4,6 | 15,4 |

| 2017 | 9,6 | 7,7 | 17,3 |

| 2018 | 11,3 | 6,4 | 17,7 |

| 2019 | 15,9 | 2,9 | 18,8 |

| 2020 | 6,2 | 4,6 | 10,8 |

| 2021 | 20,3 | 2,9 | 23,2 |

| 2022 | 22,6 | 3,8 | 26,4 |

Figure 1b

Description détaillée - Figure 1b

La figure 1b est un graphique montrant le pourcentage d’élections dans le monde qui ont été touchées par au moins un cyberincident lié à une élection nationale. Pour chaque année de 2015 à 2022, il y a une barre verticale à deux couleurs : le bleu marine représente les pays non membres de l’OCDE, tandis que le bleu sarcelle représente les pays de l’OCDE.

| Élections (Année) | Pourcentage d’élections touchées par un incident dans le monde (pays non membres de l’OCDE) | Pourcentage d’élections touchées par un incident dans le monde (pays de l’OCDE) | Pourcentage total d’élections touchées par un incident dans le monde |

|---|---|---|---|

| 2015 | 6,8 | 3,4 | 10,2 |

| 2016 | 12,3 | 3,1 | 15,4 |

| 2017 | 7,7 | 9,6 | 17,3 |

| 2018 | 8,0 | 9,7 | 17,7 |

| 2019 | 10,1 | 8,7 | 18,8 |

| 2020 | 6,2 | 4,6 | 10,8 |

| 2021 | 18,8 | 4,4 | 23,2 |

| 2022 | 13,2 | 13,2 | 26,4 |

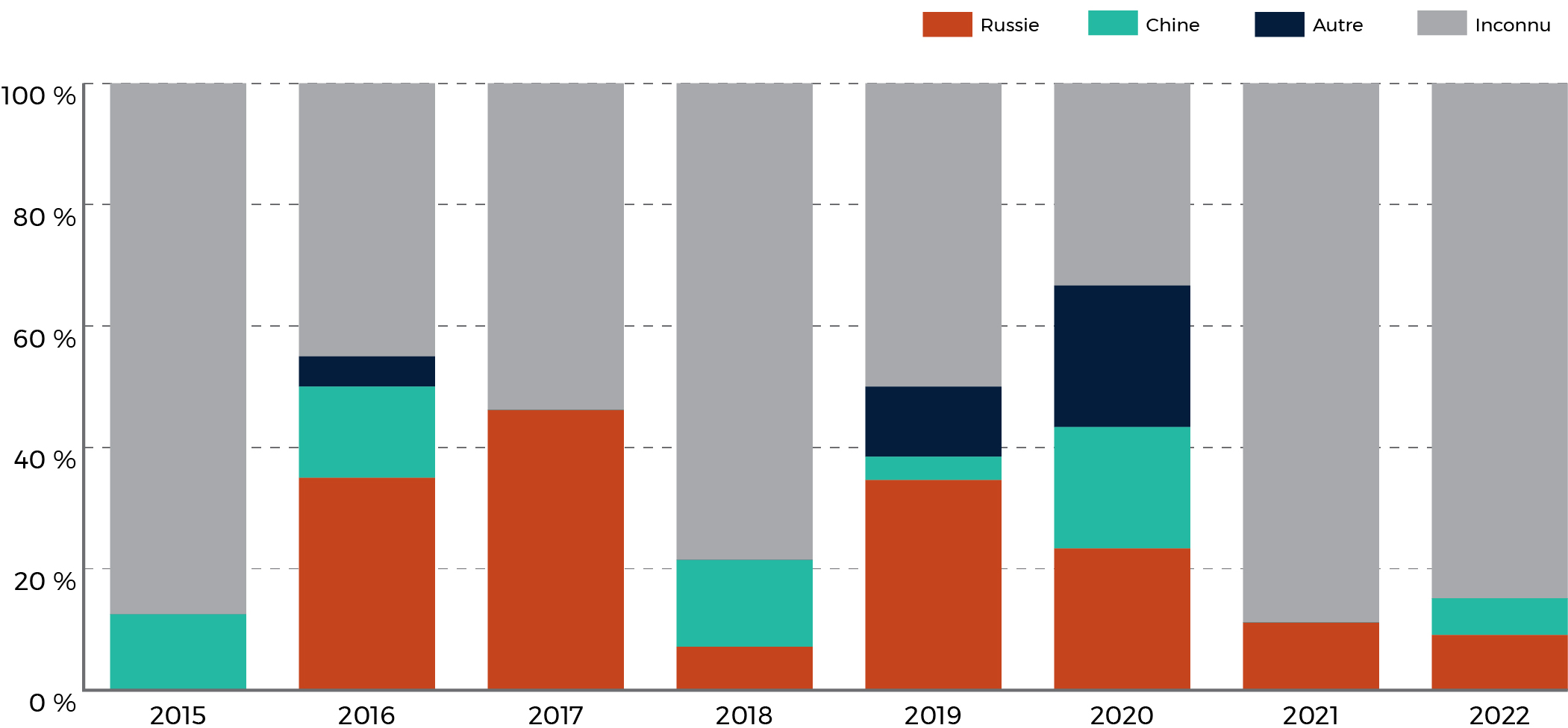

Tendance no 2 : La Russie et la Chine continuent de mener la plupart des activités de cybermenace visant les élections nationales étrangères

Nous constatons que les auteures et auteurs de cybermenace étatiques ayant des liens avec la Russie et la Chine continuent d’être à l’origine de la plupart des activités de cybermenace visant les élections étrangères depuis 2021. La Russie est constamment responsable d’activités de cybermenace observées faisant de l’interférence dans des élections étrangères depuis 2016, et des cyberactivités ont été attribuées à la Chine chaque année depuis 2015, à l’exception de 2017 et de 2021 (figure 2). Les activités de cybermenace de la Russie et de la Chine comprennent entre autres des tentatives d’attaque par DDoS contre les sites Web des organismes électoraux, d’accès aux renseignements personnels des électrices et électeurs ou à l’information électorale et d’analyse des vulnérabilités sur les modes de scrutin électronique.

Figure 2 : Proportion de cyberincidents attribués à des pays visant des élections nationales étrangères par année

Description détaillée - Figure 2

Un graphique à barres montre la proportion de cyberincidents d’origine étrangère par année et une division selon l’origine attribuée. Pour chaque année de 2015 à 2022, il y a une barre verticale ayant au plus quatre couleurs et totalisant 100 %. Chaque couleur représente en pourcentage les cyberincidents d’origine étrangère attribués à un type de source, soit la Russie, la Chine, « Autre » ou « Inconnu ».

Les données de ce graphique sont les suivantes :

| Année électorale | Pourcentage de la Chine | Pourcentage de la Russie | Pourcentage « Autre » | Pourcentage « Inconnu » |

|---|---|---|---|---|

| 2015 | 12,5 | 0 | 0 | 87,5 |

| 2016 | 15,0 | 35,0 | 5,0 | 45,0 |

| 2017 | 0 | 46,2 | 0 | 53,8 |

| 2018 | 14,3 | 7,1 | 0 | 78,6 |

| 2019 | 3,9 | 34,6 | 11,5 | 50,0 |

| 2020 | 20,0 | 23,3 | 23,3 | 33,4 |

| 2021 | 0 | 11,1 | 0 | 88,9 |

| 2022 | 6,1 | 9,1 | 0 | 84,8 |

Nous évaluons que les activités de cybermenace attribuée visent presque certainement à influencer les élections dans le but d’atteindre des objectifs stratégiques dans les régions géopolitiques d’intérêt pour la Russie et la Chine. Dans certains cas, les cyberactivités sont motivées par des fins politiques et cibleront les processus démocratiques d’un pays comme forme de représailles. Par exemple, des auteures et auteurs de cybermenace prorusses affiliés à un État ont ciblé les élections de pays ayant porté assistance à l’Ukraine. Nous estimons qu’il est très probable que la Russie et la Chine soient encore responsables de la plupart des activités de cybermenace attribuées visant les élections étrangères, particulièrement contre les pays ayant une importance stratégique pour elles. Nous soulignons que les prochaines élections européennes en 2023 et en 2024 pourraient être une cible importante pour la Russie en raison de l’importance de l’aide militaire et économique de l’Europe à l’Ukraine.

Tendance no 3 : La majorité des activités de cybermenace visant les élections demeurent non attribuées

Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 », l’origine de plus de la moitié des activités de cybermenace visant les élections nationales est inconnue. En 2022, 85 % des activités de cybermenace ciblant les élections n’étaient pas attribuées, c’est-à-dire que ces cyberincidents n’étaient pas imputés à une ou un auteur de cybermenace parrainé par un État. Nous sommes d’avis qu’il est fort probable que les auteures et auteurs de cybermenace utilisent plus de techniques de camouflage et/ou l’externalisation des cyberactivités dans le but de masquer leur identité ou leurs liens avec un gouvernement étranger.

Le fait d’externaliser les activités de cybermenace malveillantes permet aux adversaires étrangers d’éviter de se les voir attribuer publiquement et d’éviter les conséquences diplomatiques subséquentes. Les adversaires étrangers utilisent davantage les groupes de cybermenace non étatiques afin d’éviter que les cyberactivités soient attribuées à leur gouvernement. Ces groupes font moins l’objet d’une surveillance par les gouvernements, ne respectent pas les mêmes conventions et normes et peuvent organiser des cyberactivités rapidement et sans préavis, comme des attaques par DDoS. Les adversaires étrangers utilisent aussi les services d’entreprise d’influence onéreuse pour mener des opérations d’influence qui passent inaperçues. Depuis 2011, au moins 27 opérations d’information en ligne ont été partiellement et entièrement attribuées à des services commerciaux de relations publiques ou à des entreprises de marketingNote de bas de page 6. Les services liés à l’ingérence électorale représentent un marché en pleine croissance, et, si l’utilisation de mandataires tiers se poursuit, nous estimons que, dans les deux prochaines années, les gouvernements auront probablement de la difficulté à associer les activités de cybermenace visant les processus électoraux aux adversaires étrangers qui en sont responsablesNote de bas de page 7.

Tendance no 4 : L’IA générative toujours plus utilisée pour influencer des élections

Les auteures et auteurs de cybermenace utilisent les technologies d’IA générative pour influencer l’avenir des débats démocratiques en ligne. En août 2019, des chercheuses et chercheurs ont découvert une augmentation des activités sur le Web clandestin, ainsi qu’une augmentation de la publicité d’offres personnalisées de services d’hypertrucageNote de bas de page 8. Depuis la publication de notre rapport « Cybermenaces contre le processus démocratique du Canada : Mise à jour de juillet 2021 », nous avons détecté une augmentation du contenu synthétique (p. ex. hypertrucages) en lien avec les élections, presque certainement en raison de l’accès accru à un grand nombre de ces technologies. Toutefois, nous avons noté que le nombre de cas signalés quant à du contenu synthétique utilisé à des fins de désinformation au sujet d’élections demeure relativement bas, comparativement à la quantité de contenu synthétique détecté en ligne. Nous croyons que la production de contenu synthétique par l’IA en lien avec des élections nationales augmentera presque certainement au cours des deux prochaines années, alors que cette technologie deviendra accessible à un public plus large. Comme la génération de contenu synthétique augmente et devient plus répandue, il sera certainement de plus en plus difficile de détecter ce type de contenu, et les Canadiennes et Canadiens auront plus de difficultés à se fier à l’information sur les politiciennes, les politiciens et les élections disponible en ligne.

Activités de cybermenace contre les infrastructures électorales

Partout dans le monde, les processus électoraux dépendent de plus en plus des technologies numériques, c’est-à-dire que les cyberattaques contre les infrastructures électorales sont une menace croissante. Les auteures et auteurs de cybermenace ciblent les infrastructures électorales dans le but d’influencer directement le processus électoral. Par exemple, ils peuvent mener des attaques par DDoS, couper l’accès au site Web d’une commission électorale, obtenir l’accès non autorisé à des bases de données électorales par l’entremise d’un courriel d’hameçonnage ou s’en prendre aux infrastructures électorales, comme les machines à voter.

Figure 3 : Infrastructures électorales

Description détaillée - Figure 3

Une représentation graphique des différentes parties des infrastructures électorales. Les mots « Infrastructures électorales » sont écrits dans un cercle au centre, lequel est lié à sept autres cercles plus petits représentant les différentes parties des infrastructures électorales : sites Web des élections, comptes de médias sociaux, réseaux électoraux, courriels utilisés par les organes de gestion électorale et le personnel électoral, machines à voter, machines à lecture optique et systèmes d’inscription des électrices et électeurs.

Contrairement aux campagnes d’influence qui visent à influencer le comportement de l’électorat, les auteures et auteurs de cybermenace ciblant les infrastructures électorales cherchent à s’en prendre directement aux processus électoraux, à modifier les résultats ou à restreindre l’accès au vote. Les auteures et auteurs de cybermenace peuvent cibler les infrastructures électorales à trois moments : lors de l’inscription des électrices et électeurs, lors du vote et lors de la comptabilisation des votes. Une compromission qui survient à l’une de ces périodes du processus électoral peut mettre en péril l’intégrité d’une élection.

Inscription des électrices et électeurs

Dans presque tous les pays, les électrices et les électeurs doivent s’inscrire. Au Canada, une personne peut s’inscrire pour voter aux élections nationales au bureau de vote ou en ligneNote de bas de page 9. L’inscription en ligne peut accélérer le processus électoral, et des mesures de sécurité protègent les registres des électrices et électeurs, comme le contrôle de l’accès aux registres, la protection physique du matériel connexe et la fourniture de mesures de sécurité des technologies de l’information (TI) additionnelles. Ces registres contiennent toutefois des données précieuses que les auteures et auteurs de cybermenace malveillants pourraient vouloir cibler. Par exemple, ils pourraient tenter de modifier les dossiers d’électrices et électeurs, d’effacer ou de chiffrer des données, de rendre inaccessible l’inscription ou d’afficher de l’information trompeuse au sujet de l’inscription. Ils pourraient également tenter de contourner les mesures de sécurité pour accéder aux bases de données électorales et utiliser les renseignements personnels qui s’y trouvent pour cibler les électrices et électeurs. Par exemple, le 22 octobre 2022, le Federal Bureau of Investigation (FBI) et la Cybersecurity and Infrastructure Security Agency (CISA) ont dénoncé publiquement une campagne iranienne ayant pour but d’obtenir l’information de l’électorat américain et d’envoyer des messages menaçants afin d’intimider les électrices et les électeurs et de propager de la désinformation sur l’électionNote de bas de page 10.

Dépôt du bulletin de vote

Une fois que leur identité est confirmée, les électrices et électeurs peuvent inscrire leur vote sur papier ou en sélectionnant une option sur un écran. Au Canada, les élections fédérales n’acceptent que les bulletins de vote papier. Dans d’autres pays, comme les États-Unis, la France et le Brésil, se servent de machines de vote direct par voie électronique (machines DRE pour

Comptabilisation des votes et trace écrite

La plupart des pays utilisent une quelconque forme de technologie pour traiter et comptabiliser les votes. Une des technologies les plus courantes pour comptabiliser les votes est une machine à lecture optique. Au Canada, certaines élections municipales ou provinciales se servent de ces machines, mais, au fédéral, le comptage des voix se fait à la mainNote de bas de page 15. Les machines à lecture optique analysent les bulletins de vote papier, enregistrent la marque laissée par l’électrice ou l’électeur et stockent les résultats par voie électronique. Ce système permet de comptabiliser rapidement les votes, tout en veillant à ce que les bulletins papier puissent être comparés au dépouillement de la machine. Comme tout autre type de technologie informatique, les lecteurs optiques ne sont pas immunisés contre les compromissions, c’est pourquoi l’accès physique à ces machines doit être protégé de sorte à garantir l’intégrité du logicielNote de bas de page 16. Sans trace écrite de secours, il devient difficile de détecter les erreurs ou les compromissions des logiciels ou du matériel des machines à voter.

Activités de cybermenace et campagnes d’influence

Les activités de cybermenace peuvent produire de la désinformation qui influence les électrices et les électeurs avant les élections. Cette désinformation est un des éléments d’une campagne d’influence électorale de plus grande envergure, dans le cadre de laquelle des auteures et auteurs de cybermenace utilisent des tactiques et des techniques de piratage psychologique pour manipuler les émotions et les comportements de l’électoratNote de bas de page 17. L’accès non autorisé à des informations privilégiées peut influencer le discours public en ligne et, possiblement, affecter l’opinion et les choix électoraux du public. Ce type d’activité de cybermenace peut comprendre le piratage et la divulgation d’information sensible obtenue dans la base de données d’un parti, le piratage d’un compte de média social d’une figure politique afin de publier de la désinformation ou la défiguration du site Web d’un parti politique en y apposant de la désinformation. Au lieu de cibler les infrastructures électorales directement, les auteures et auteurs de cybermenace se serviront de leurs cybercapacités pour influencer ou manipuler l’électorat.

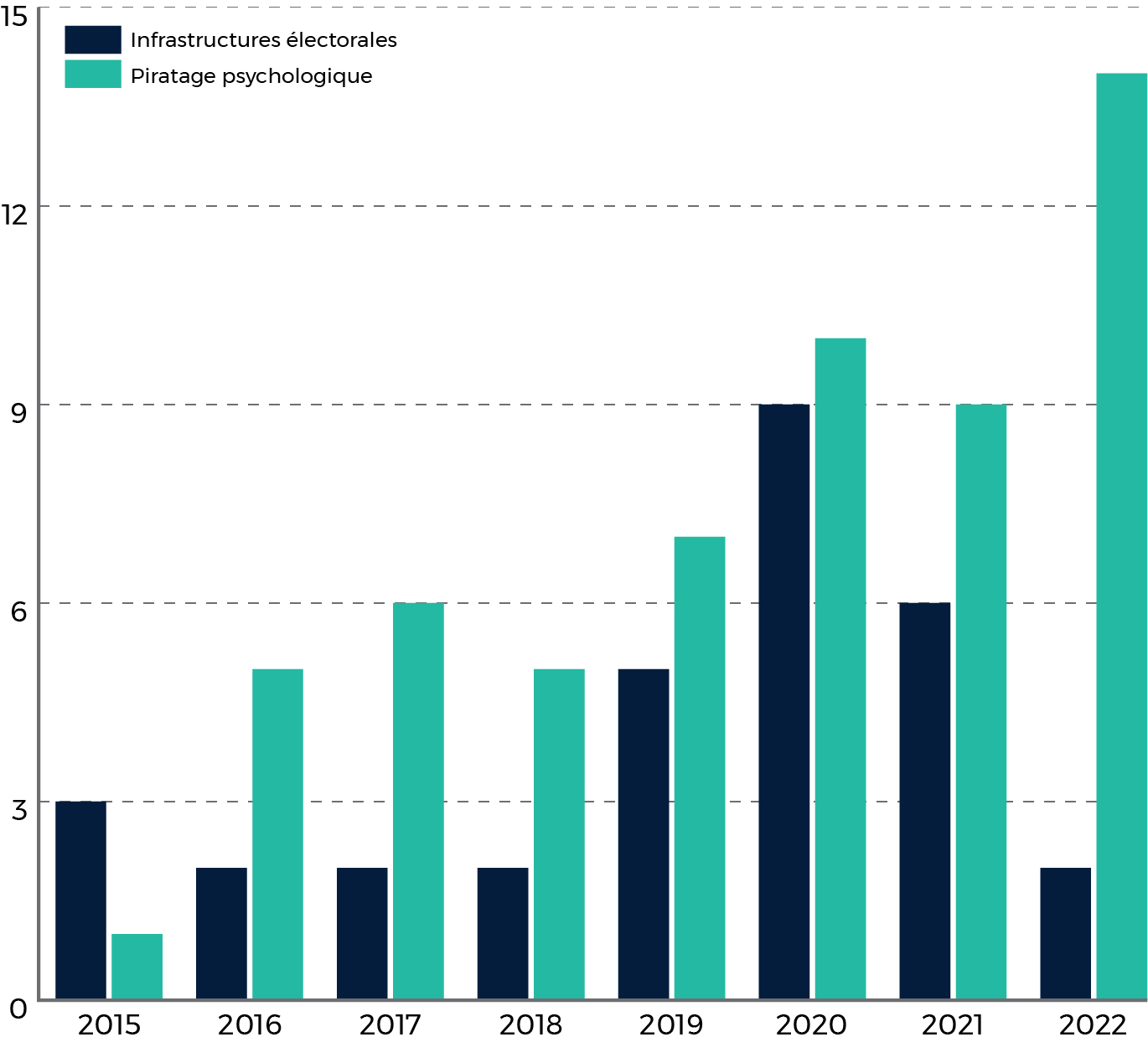

Les cyberactivités ciblant les processus démocratiques dans le monde visent plus souvent à influencer l’électorat avant des élections qu’à s’attaquer aux infrastructures électorales (figure 4). Selon ces constations, nous évaluons que les auteures et auteurs de cybermenace visant les élections préfèrent, en moyenne, manipuler l’environnement d’information plutôt que de tenter d’avoir un impact direct sur le processus électoral.

Figure 4 : Nombre d’incidents observés ciblant des élections nationales par l’entremise des infrastructures électorales et du piratage psychologique par année

Description détaillée - Figure 4

Un graphique à barres montre le nombre d’incidents visant les infrastructures électorales ou ayant eu recours au piratage psychologique. Pour chaque année de 2015 à 2022, il y a deux barres verticales de différentes couleurs, dont la hauteur indique le nombre d’incidents.

Les données de ce graphique sont les suivantes :

| Année électorale | Incidents ayant eu recours au piratage psychologique | Incidents visant les infrastructures électorales |

|---|---|---|

| 2015 | 1 | 3 |

| 2016 | 5 | 2 |

| 2017 | 6 | 2 |

| 2018 | 5 | 2 |

| 2019 | 7 | 5 |

| 2020 | 10 | 9 |

| 2021 | 9 | 6 |

| 2022 | 14 | 2 |

Il y a plusieurs raisons qui expliquent la préférence de passer par le piratage psychologique au lieu de cibler des infrastructures électorales, notamment :

- choisir parmi un plus grand ensemble de cibles;

- avoir besoin de moins de tactiques, de techniques et de procédures (TTP) sur mesure pour accéder à de l’information privilégiée;

- cibler de sources d’information qui ne sont pas protégées par une équipe de TI (par exemple, obtenir de l’information en accédant au compte de courriel personnel d’une ou d’un membre du personnel politique);

- justifier le piratage et la divulgation comme geste altruiste qui fournit au public de l’information importante qu’il « devrait connaître »;

- faire en sorte qu’une firme de marketing ou de relations publiques prenne en charge des activités d’influence;

- pouvoir nier de façon plausible, c’est-à-dire que le fait de cibler l’électorat est moins direct et plus difficile à retracer.

Adversaires étrangers menant des campagnes d’influence

Les activités de cybermenace des adversaires étrangers tenteront d’influencer les élections en créant de la désinformation, en la faisant circuler ou en l’amplifiant dans les espaces publics en ligne. L’objectif des adversaires est de manipuler la population d’un pays secrètement, en espérant que le résultat des élections correspondra à leurs objectifs stratégiques à l’étranger. Il est possible également que les adversaires considèrent que le fait de cibler l’électorat risque de moins faire escalader les tensions que le fait de cibler les infrastructures électorales d’un pays. Les adversaires étrangers tenteront tout de même de masquer leur implication dans les campagnes d’influence et les cyberactivités qui alimentent ces campagnes d’influence. La géomystification et les plateformes de messagerie chiffrée complexifient l’identification de l’origine de la désinformationNote de bas de page 18. Dans certains cas, c’est une partie tierce qui effectuera les campagnes d’influence visant les élections. Ces parties tierces, aussi appelées « entreprises d’influence onéreuses », font partie d’une industrie florissante en pleine croissance depuis 2019Note de bas de page 19. Des chercheuses et chercheurs à l’Oxford Internet Institute ont découvert 48 situations où des États ont travaillé avec des entreprises d’influence onéreuses de 2019 à 2020, une augmentation de 128 % depuis la période entre 2017 et 2018Note de bas de page 19. Les adversaires étrangers utiliseront également des réseaux de zombies afin d’amplifier certains messages en ligne et d’acheminer du contenu aux électrices et électeurs ayant les mêmes opinions politiques, ce qui a pour effet d’accentuer les répercussions des chambres d’écho politiques et la polarisation politique avant des électionsNote de bas de page 20. Selon nos observations, ces campagnes d’influence propagées par des auteures et auteurs de cybermenace parrainés par des États représentent presque certainement une menace constante et persistante pour la population canadienne.

Environnement de nouvelles en ligne

La Loi sur les nouvelles en ligne exige que les entreprises de technologie rémunèrent les médias canadiens pour le contenu de nouvelles qui apparaît sur leurs plateformes en ligne.

Certaines entreprises de technologie refusent de se conformer à la Loi et bloqueront les nouvelles de source canadienne de leurs plateformes. En 2019, près de 50 % de la population canadienne âgée de 18 à 24 ans utilisait les médias sociaux comme principale source de nouvellesNote de bas de page 21.

Nous estimons que, en l’absence de nouvelles de sources canadiennes, les jeunes Canadiennes et Canadiens risquent probablement beaucoup plus d’être exposés à du contenu de nouvelles trompeur, qui pourrait faire partie de campagnes de désinformation ou d’influence plus générales.

L’IA générative menace les processus démocratiques

L’IA générative peut produire divers types de contenus, dont des textes, des images, du contenu audio et des vidéos, parfois appelés « hypertrucages ». Ce contenu synthétique peut servir dans le cadre de campagnes d’influence pour manipuler secrètement l’information en ligne et, du même coup, influencer les opinions et les comportements des électrices et des électeurs. Malgré les avantages possibles sur le plan créatif, la capacité de l’IA générative à polluer l’écosystème d’information par la désinformation menace les processus démocratiques partout dans le monde.

L’apprentissage automatique

L’IA générative est une forme de mise en application de l’apprentissage automatique. L’apprentissage automatique permet aux ordinateurs d’apprendre comment effectuer une tâche à partir des données fournies sans avoir à programmer explicitement une solution étape par étape. Les programmes d’apprentissage automatique ont tellement progressé qu’il est souvent presque impossible de discerner le contenu qu’ils produisent du contenu créé par un humainNote de bas de page 22.

Récemment, l’IA générative a gagné en popularité, car sa capacité de production de contenu synthétique (textes, images ou vidéos) est rendue accessible par l’entremise de grandes entreprises de technologie telles que Meta, Google et OpenAI. Malheureusement, les auteures et auteurs de cybermenace se servent aussi de ces capacités afin de générer ou d’amplifier la désinformation en ligne. Entre août 2019 et janvier 2021, la surveillance de parties tierces a relevé une augmentation des activités sur le Web clandestin liées à l’hypertrucage, de même qu’une augmentation de la publicité d’offres personnalisées de services d’hypertrucageNote de bas de page 23. Nous estimons qu’il est très probable que les auteures et auteurs de cybermenace se serviront de plus en plus de l’IA générative dans le cadre de campagnes d’influence visant les processus électoraux.

Figure 5 : Types de contenu synthétique créé par IA générative

Description détaillée - Figure 5

Trois cercles distincts représentent les différents types de contenus synthétiques que l’IA générative peut créer : 1) Textes, 2) Images, 3) Vidéos

Dans la plupart des cas, la source de désinformation générée par IA est inconnue. Cependant, nous estimons qu’il est très probable que les adversaires étrangers ou les hacktivistes se serviront de l’IA générative pour influencer le vote lors des prochaines élections fédérales du Canada. Nous avons observé que les auteures et auteurs de cybermenace utilisent déjà cette technologie dans le but de faire avancer leurs objectifs politiques à l’étranger. Par exemple, des auteures et auteurs de cybermenace prorusses ont utilisé l’IA générative pour créer un hypertrucage qui met en scène le président ukrainien Zelensky annonçant la reddition de l’Ukraine à la suite de l’invasion du pays par la RussieNote de bas de page 24. Nous évaluons que les adversaires étrangers et les hacktivistes utiliseront probablement l’IA générative comme d’une arme au cours des deux prochaines années, et ce, dans le but de créer des vidéos et des images hypertruquées où figurent des politiciennes et politiciens et des représentantes et représentants du gouvernement, en plus d’amplifier et d’automatiser les réseaux de zombies non authentiques au moyen de générateurs de textes et d’images.

Vidéos hypertruquées influençant les élections

Le terme « hypertrucage » fait référence à des modèles d’apprentissage automatique qui utilisent des techniques de synthèse d’images et de contenu audio pour générer de fausses vidéos qui semblent réalistes et authentiques. L’IA générative utilise la rétro-ingénierie de véritables contenus vidéo ou audio d’une personne pour imiter de manière convaincante son image et sa façon de s’exprimer et produire une vidéo d’événements qui n’ont jamais eu lieuNote de bas de page 25. Les vidéos hypertruquées de figures politiques risquent de tromper l’électorat et de susciter une polarisation politique accrue. Par exemple, en février 2023, un hypertrucage a circulé sur les médias sociaux dans lequel le Joe Biden faisait des remarques désobligeantes contre les personnes transgenres, en dépit de l’appui public de son administration pour la communauté LGBTQNote de bas de page 26. Cet exemple, et les milliers d’autres qui circulent sur les médias sociaux, rend difficile la tâche de l’électorat de distinguer les messages politiques réels des fauxNote de bas de page 27. La compréhension du public quant à la prévalence des vidéos hypertruquées en ligne peut également faire en sorte qu’il remette en question les sources d’information légitimes. Par exemple, les débats politiques sont une source d’information décisive pour l’électorat dans la période qui précède les jours de scrutin, car ils présentent les plateformes électorales des partis et ont tendance à faire changer les préférences de candidates et candidats des électrices et électeursNote de bas de page 28. Si des auteures ou auteurs de cybermenace font circuler des hypertrucages modifiant le contenu des débats, il est possible de tromper les électrices et électeurs. Même si la vérité est rétablie par après, le dommage est fait et l’électorat peut remettre en question la légitimité des débats politiques à l’avenir. Bien que les plateformes de médias sociaux, telles qu’Instagram, Facebook et YouTube, fassent l’effort de signaler et de supprimer les hypertrucages de leur plateforme, elles ne sont pas toujours en mesure de détecter et de retirer ce contenu avant qu’il ne soit largement circulé.

La capacité des entreprises de médias sociaux à détecter et à retirer les hypertrucages est complexifiée par les considérations en matière de créativité et de liberté d’expression. Les partis politiques eux-mêmes utilisent des capacités d’IA générative dans le cadre de leurs campagnes, par exemple, pour créer des vidéos illustrant des « scénarios futurs » si leur adversaire politique remporte les électionsNote de bas de page 29. Même si des mentions indiquent qu’une vidéo est un hypertrucage, il existe actuellement très peu de réglementations au Canada et aux États-Unis qui établissent la mesure dans laquelle l’IA générative peut être utilisée dans la publicité politiqueNote de bas de page 30.

Réseaux de zombies accentués par les capacités d’IA

Les auteures et auteurs de cybermenace utilisent de faux profils de médias sociaux pour propager ou amplifier la désinformation en prévision des électionsNote de bas de page 31. Un groupe de faux profils exploités par des robots logiciels, ou un « réseau de zombies », peut contrôler des comptes de médias sociaux et imiter les actions de véritables utilisatrices et utilisateursNote de bas de page 32. Les réseaux de zombies peuvent influencer ou mal représenter l’opinion populaire, et les chercheuses et chercheurs concluent que les robots représentent jusqu’à 10 % des comptes participant à des conversations portant sur certains sujets, comme les crisesNote de bas de page 33. Il est également connu que les réseaux de zombies amplifient les faussetés sur le plan national ou la désinformation afin d’attiser la polarisation politique au sein du pays. Par conséquent, ils font souvent partie de campagnes d’influence de plus grande envergure, et plusieurs entreprises d’influence onéreuses indiquent offrir ces servicesNote de bas de page 34.

Nous estimons que l’IA générative servira presque certainement de plus en plus à automatiser et à accroître les fonctions des réseaux de zombies au cours des deux prochaines années. Les générateurs de texte par IA, tels que ChatGPT et Bard, sont capables de produire des paragraphes de texte cohérent qu’il est presque impossible de distinguer d’une rédaction humaineNote de bas de page 35. Ces capacités d’IA générative peuvent se transposer aux réseaux de zombie afin d’améliorer les publications et de faire en sorte qu’elles aient l’air d’être écrites par une personneNote de bas de page 36. De plus, les générateurs d’image par IA, tels que GAN Lab, Midjourney ou DALL-E, peuvent fabriquer de fausses images qui sont, dans certains cas, impossibles à distinguer de véritables imagesNote de bas de page 37. Ces capacités peuvent servir à générer de fausses images de profil pour les comptes de médias sociaux ou du contenu trompeur à publier. Par exemple, en mars 2023, une campagne d’influence gouvernementale prochinoise a utilisé plusieurs images générées par IA pour appuyer des messages qui représentaient négativement des dirigeantes et dirigeants aux États-UnisNote de bas de page 38. Au fur et à mesure que les réseaux de zombies évoluent et que les capacités d’IA générative deviennent plus largement accessibles, il sera plus difficile pour les électrices et électeurs de distinguer la vérité du contenu généré par l’IA.

Nous évaluons qu’il est très probable que la capacité de générer des hypertrucages surpasse notre capacité à les détecter. Les modèles actuels de détection accessibles au public ont du mal à distinguer les hypertrucages du contenu réel. Étant donné l’inefficacité des modèles de détection des hypertrucages et la disponibilité accrue de l’IA générative, il est probable que les campagnes d’influence se servant de l’IA générative pour cibler l’électorat passeront de plus en plus inaperçues dans le grand public. Nous estimons également qu’il est très probable que la technologie, en évoluant, sera mieux en mesure de tromper les modèles de détection, ce qui aura pour effet d’entraver la capacité des entreprises de médias sociaux à détecter et à retirer automatiquement le contenu synthétique avant que l’électorat en prenne connaissance.

Conséquences pour le Canada

Selon nos observations, nous évaluons que de la désinformation à propos des prochaines élections fédérales circulera presque certainement en ligne et que les adversaires étrangers utiliseront probablement l’IA générative pour cibler les élections fédérales canadiennes dans les deux prochaines années. Nous estimons que, dans l’ensemble, le Canada représente une cible d’activités de cybermenace de plus faible priorité que certains de ses alliés, comme les États-Unis et le Royaume-Uni. Cependant, le Canada ne se trouve pas en vase clos, et les cyberactivités qui touchent les processus démocratiques de ses alliés entraîneront probablement des répercussions au Canada aussi. Par exemple, un grand pourcentage de la population canadienne utilise des plateformes américaines de médias sociaux et est souvent exposé aux mêmes hypertrucages et campagnes d’influence étrangère qui ciblent la population américaineNote de bas de page 39.

Nous notons également que les quatre tendances mondiales que nous avons relevées auront des conséquences pour le Canada. Le pourcentage de processus électoraux ciblés par des activités de cybermenace a augmenté dans le monde, et, selon cette tendance, nous évaluons que les cyberincidents risquent plus probablement de survenir lors des prochaines élections fédérales canadiennes qu’auparavant. Comme il est indiqué dans l’Évaluation des cybermenaces nationales 2023-2024, les activités de cybermenace sont maintenant un outil important pour les États qui souhaitent influencer des événements tout en restant sous le seuil du conflit. Nous jugeons que les activités de cybermenace ciblant les processus démocratiques sont probablement perçues par les adversaires étrangers, tels que la Chine et la Russie, comme une façon obscure et peu risquée d’influencer les résultats politiques au Canada. Nous notons également que l’identification de l’origine des activités de cybermenace visant les élections est de plus en plus difficile, puisque les techniques de camouflage et l’externalisation des activités chez des tiers sont plus répandues. En conséquence, nous estimons qu’il est probable qu’il sera de plus en plus difficile pour le Canada d’attribuer les activités de cybermenace visant ses processus démocratiques à leur origine.

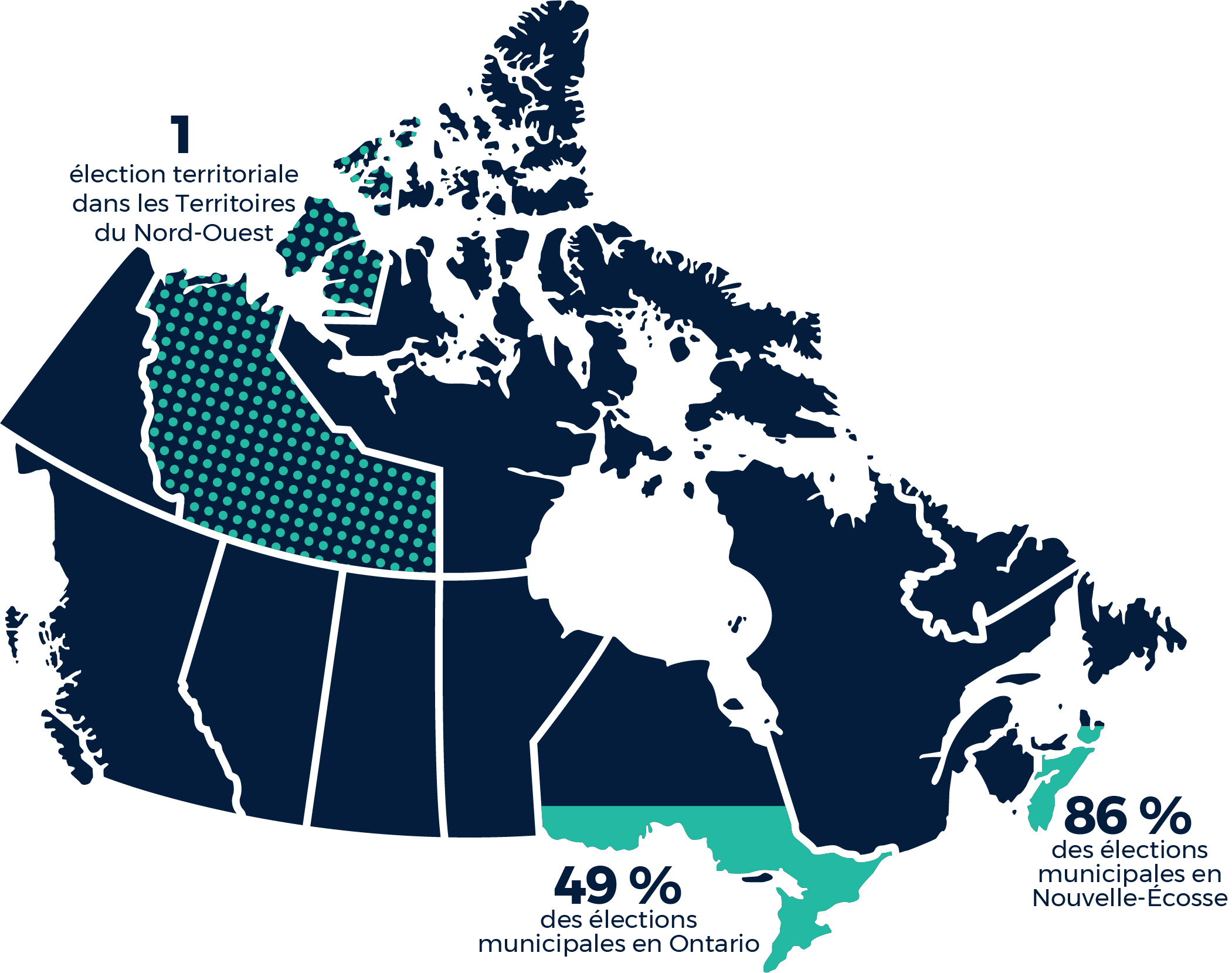

Au Canada, la technologie est utilisée dans tout le processus électoral national et est importante pour assurer l’efficacité et la précision du processus; toutefois, l’absence de bulletins de vote papier comporte des risques. Se fier uniquement aux équipes de criminalistique numérique pour évaluer l’ingérence électorale présente des défis, notamment le signalement d’anomalies comme fraudes dans le vote non frauduleux sans être en mesure de distinguer les cybercompromissions des défectuosités du système. À l’heure actuelle, les élections nationales canadiennes exigent toujours l’utilisation de bulletins papier; toutefois, certaines administrations municipales et certains gouvernements autochtones, provinciaux et territoriaux réfléchissent aux avantages et aux inconvénients du vote électroniqueNote de bas de page 40. Les Territoires du Nord-Ouest ont utilisé le vote électronique lors des élections territoriales de 2019 et une forte proportion de municipalités en Ontario et en Nouvelle-Écosse adoptent des pratiques de vote électronique. En date du 15 septembre 2023, nous avons relevé que 217 des 444 municipalités de l’Ontario (49 %) et 42 des 49 municipalités de la Nouvelle-Écosse (86 %) ont utilisé le vote électronique lors d’au moins une élection passée. (Figure 6)

Figure 6 : Carte représentant l’utilisation du vote électronique au Canada

Description détaillée - Figure 6

Une carte du Canada sur laquelle les provinces et les territoires sont légèrement séparés. Ceux-ci sont de la même couleur, à l’exception des Territoire du Nord-Ouest, de l’Ontario et de la Nouvelle-Écosse. Les Territoires du Nord-Ouest ont un motif en pointillé, qui indique qu’il y a eu une élection territoriale avec l’option de vote électronique. L’Ontario et la Nouvelle-Écosse ont chacune deux couleurs, lesquelles représentent la proportion du nombre de municipalités ayant recours au vote électronique. Pour l’Ontario, cette proportion s’élève à 49 %, tandis que la proportion en Nouvelle-Écosse est de 86 %.

Une potentielle ingérence électorale et la suspicion du trafiquage des résultats d’une élection peut venir semer le doute sur la légitimité d’une élection et déclencher des enquêtes sur le processus électoral. Il est difficile d’infirmer les faux messages sur l’ingérence électorale : les aspects techniques des activités de cybermenace ne sont pas toujours faciles à comprendre pour les électrices et électeurs et la portée des cybercompromissions peut être mécomprise ou mésinterprétée.

À l’avenir...

Les activités de cybermenace continuent de cibler les processus démocratiques partout dans le monde, et le gouvernement du Canada, le CST et le Centre pour la cybersécurité fournissent des avis et des conseils pour renseigner les Canadiennes et les Canadiens à propos des cybermenaces qui visent les élections canadiennes.

Le Centre pour la cybersécurité offre des avis et des conseils en matière de cybersécurité à tous les partis politiques majeurs, entre autres au moyen de publications comme le Guide de cybersécurité à l’intention des équipes chargées des campagnes électorales et les Conseils en matière de cybersécurité pour les intervenants politiques.

Voici d’autres publications du Centre pour la cybersécurité :

- Conseils en matière de cybersécurité à l’intention des organismes électoraux

- Conseils en matière de cybersécurité sur l’intelligence artificielle générative

- Guide sur les facteurs à considérer lors de l’utilisation des médias sociaux dans votre organisation

De plus, le Centre pour la cybersécurité collabore étroitement avec Élections Canada afin de protéger les infrastructures de l’organisme, y compris par la publication du rapport « Facteurs à considérer en matière de sécurité pour les systèmes de registre électronique du scrutin ».

Nous encourageons les Canadiennes et les Canadiens à consulter les ressources du Centre pour la cybersécurité, dont les publications « Évaluation des cybermenaces nationales 2023-2024 », « Repérer les cas de mésinformation, désinformation et malinformation », ainsi que « Fiche de renseignements à l’intention des électeurs canadiens ». Dans le cadre de sa campagne Pensez cybersécurité, le CST continuera de publier des avis et des conseils pertinents pour sensibiliser les Canadiennes et les Canadiens à la cybersécurité et leur montrer les mesures qu’ils peuvent prendre pour optimiser leur sécurité en ligne.