Format de rechange : Zones de sécurité de réseau en nuage – ITSP.80.023 (PDF, 3.2 Mo)

Avant-propos

Le présent document non classifié est publié avec l’autorisation du dirigeant principal du Centre canadien pour la cybersécurité (Centre pour la cybersécurité).

Il fait partie d’une série de documents élaborés par le Centre pour la cybersécurité dans le but de sécuriser les services fondés sur l’infonuagique. Il appuie l’approche de gestion des risques liés à la sécurité infonuagique définie dans l’ITSM.50.062, Gestion des risques liés à la sécurité infonuagiqueNotes de bas de page 1. Pour obtenir plus d’information ou suggérer des modifications, veuillez communiquer avec le Centre pour la cybersécurité :

courrielcontact@cyber.gc.ca |téléphone 613-949-7048 or 1‑833‑CYBER‑88

Date d’entrée en vigueur

Le présent document entre en vigueur le 12 juin 2023.

Historique des révisions

- Première version : 12 juin 2023

Table des matières

- Vue d'ensemble

- 1 Introduction

- 2 Facteurs à considérer en ce qui concerne le nuage

- 3 Point d’interface de zone (PIZ)

- 4 Conseils sur l’établissement de zones dans le nuage

- 5 Conseils sur la périphérie et le périmètre du nuage

- 6 Topologie de connectivité

- 7 Contenu complémentaire

Liste des figures

- Figure 1 : Conteneurs

- Figure 2 : Architecture conceptuelle

- Figure 3 : Architecture conceptuelle dans

- Figure 4 : Topologie de connectivité du réseau en étoile

- Figure 5 : Topologie de connectivité hybride

- Figure 6 : Topologie de connectivité intermédiaire

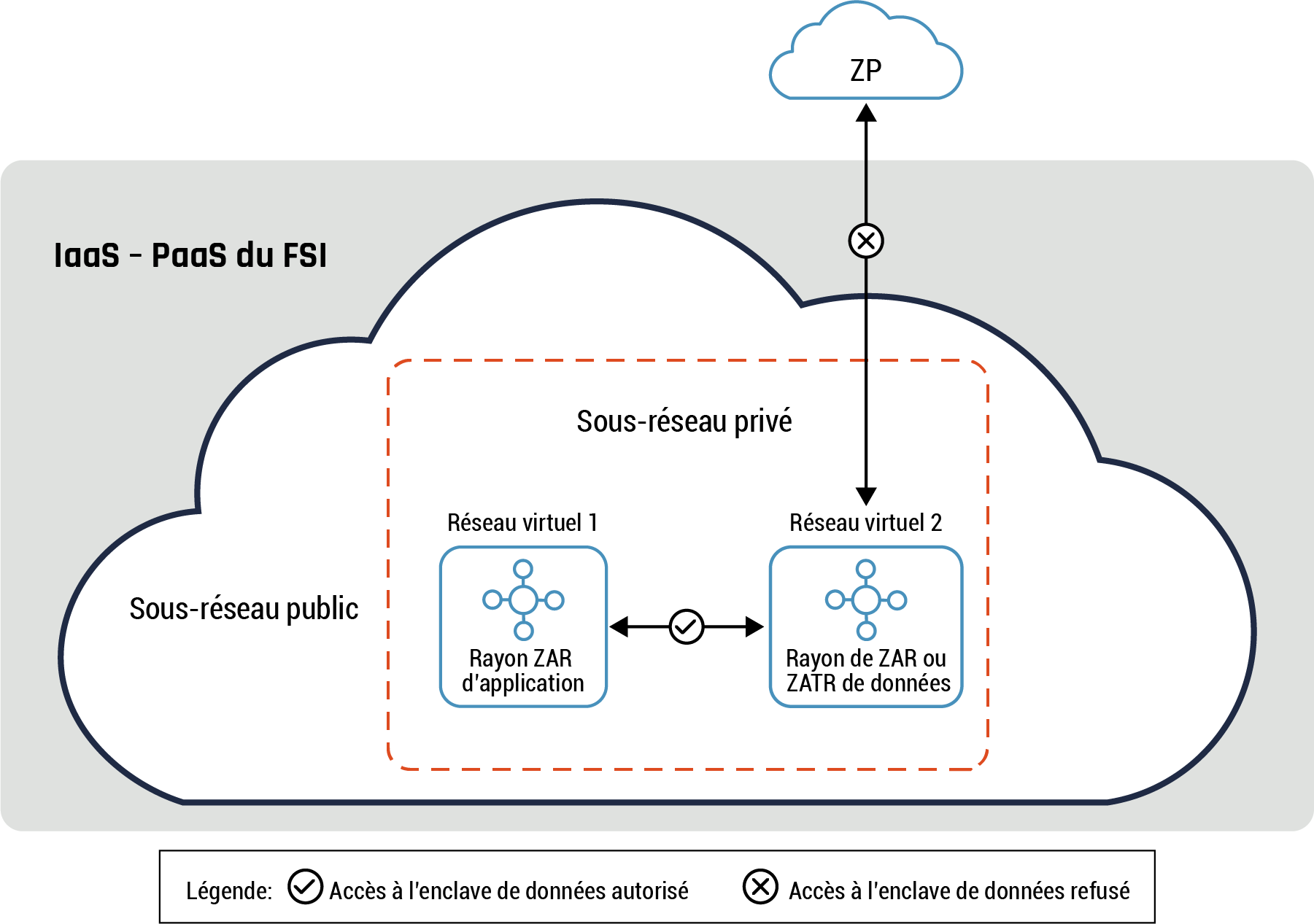

- Figure 7 : Topologie de connectivité avec enclave de données

- Figure 8 : Modèle side-car

- Figure 9 : Modèle ambassadeur

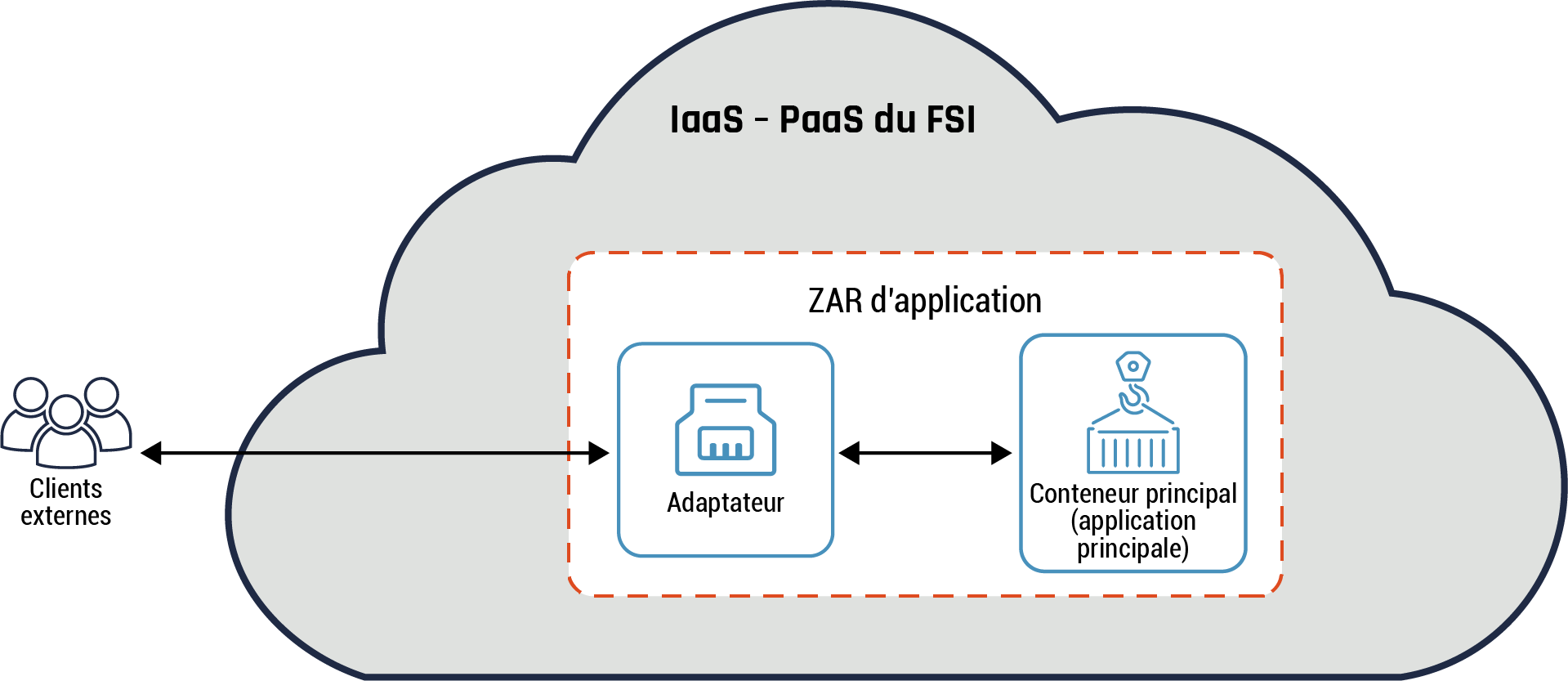

- Figure 10 : Modèle avec adaptateur

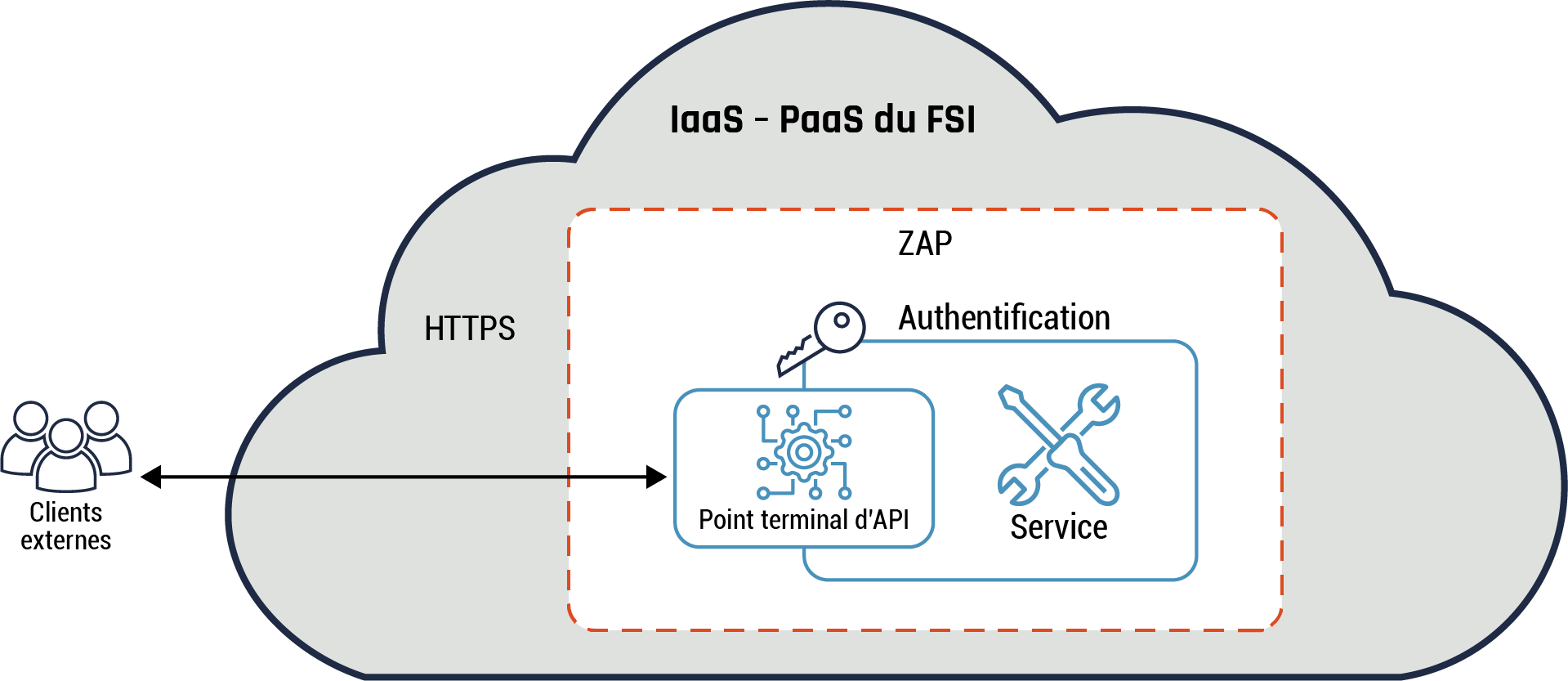

- Figure 11 : Modèle avec API

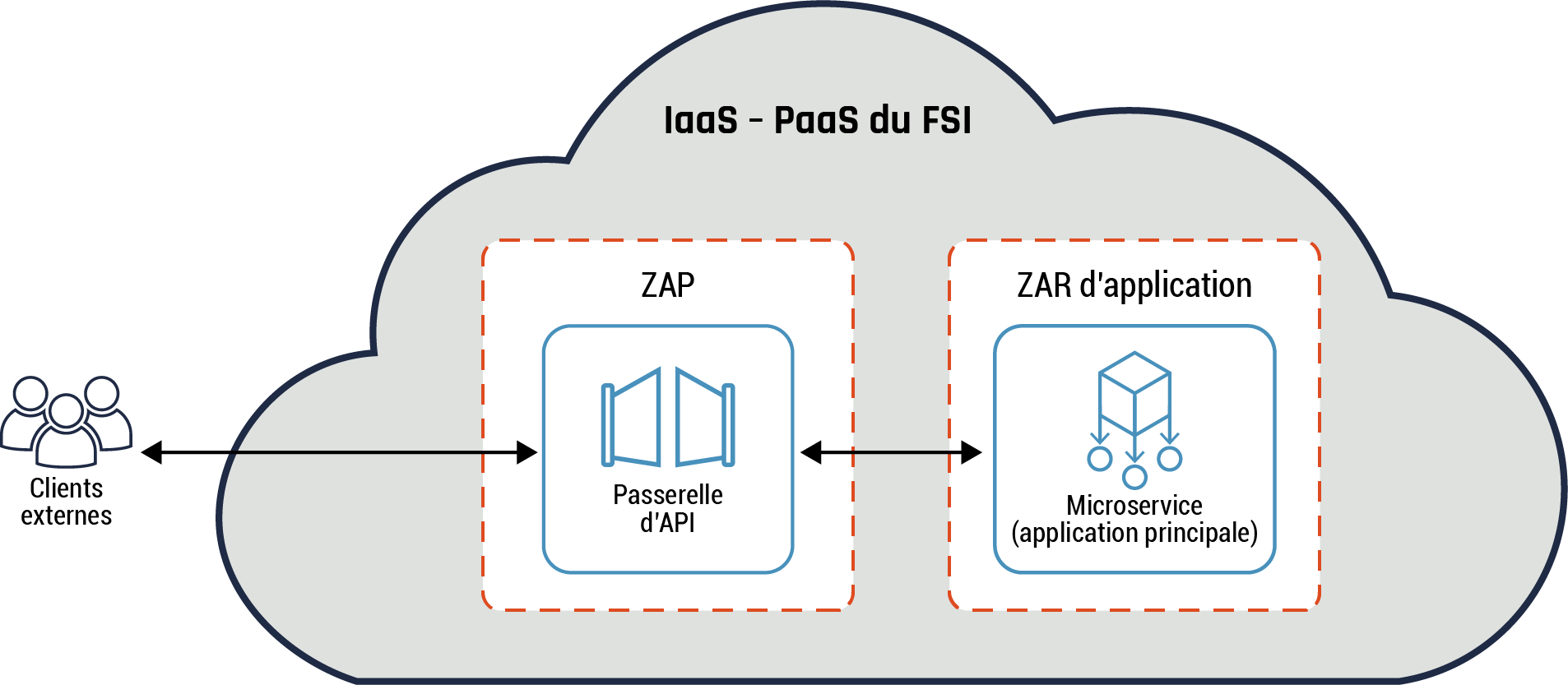

- Figure 12 : Modèle avec passerelle d’API monolithique

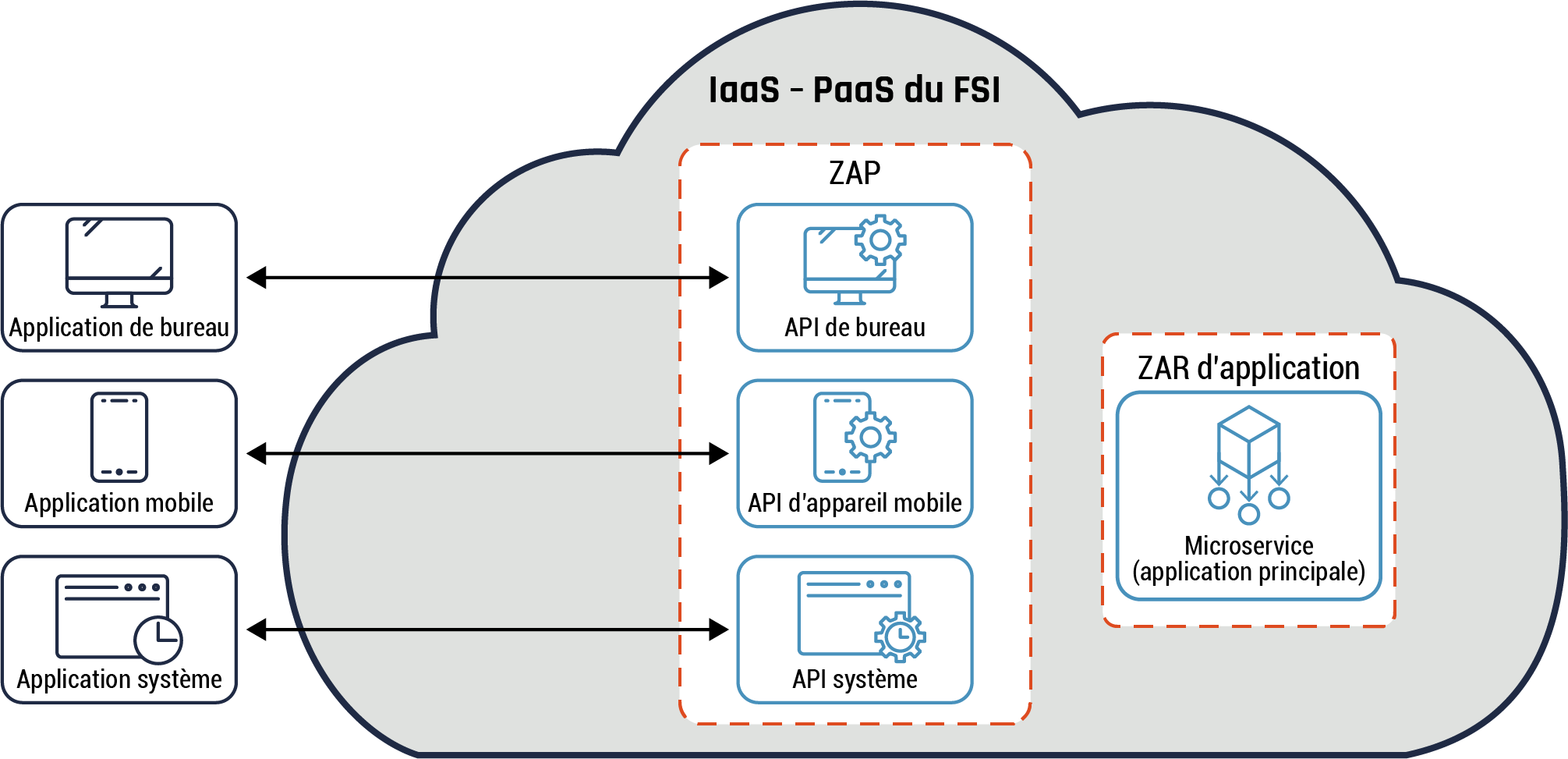

- Figure 13 : Modèle avec passerelle d’API spécialisée

- Figure 14 : Antimodèle avec API (exemple 1)

- Figure 15 : Antimodèle avec API (exemple 2)

- Figure 16 : Accès aux charges de travail du nuage et cas d’utilisation

- Figure 17 : Un exemple de modèle de réseau en étoile

- Figure 18 : Deuxième exemple de modèle de réseau en étoile

- Figure 19 : Troisième exemple de modèle de réseau en étoile

- Figure 20 : Exemple de passerelles d’API, de services API et de conteneurs

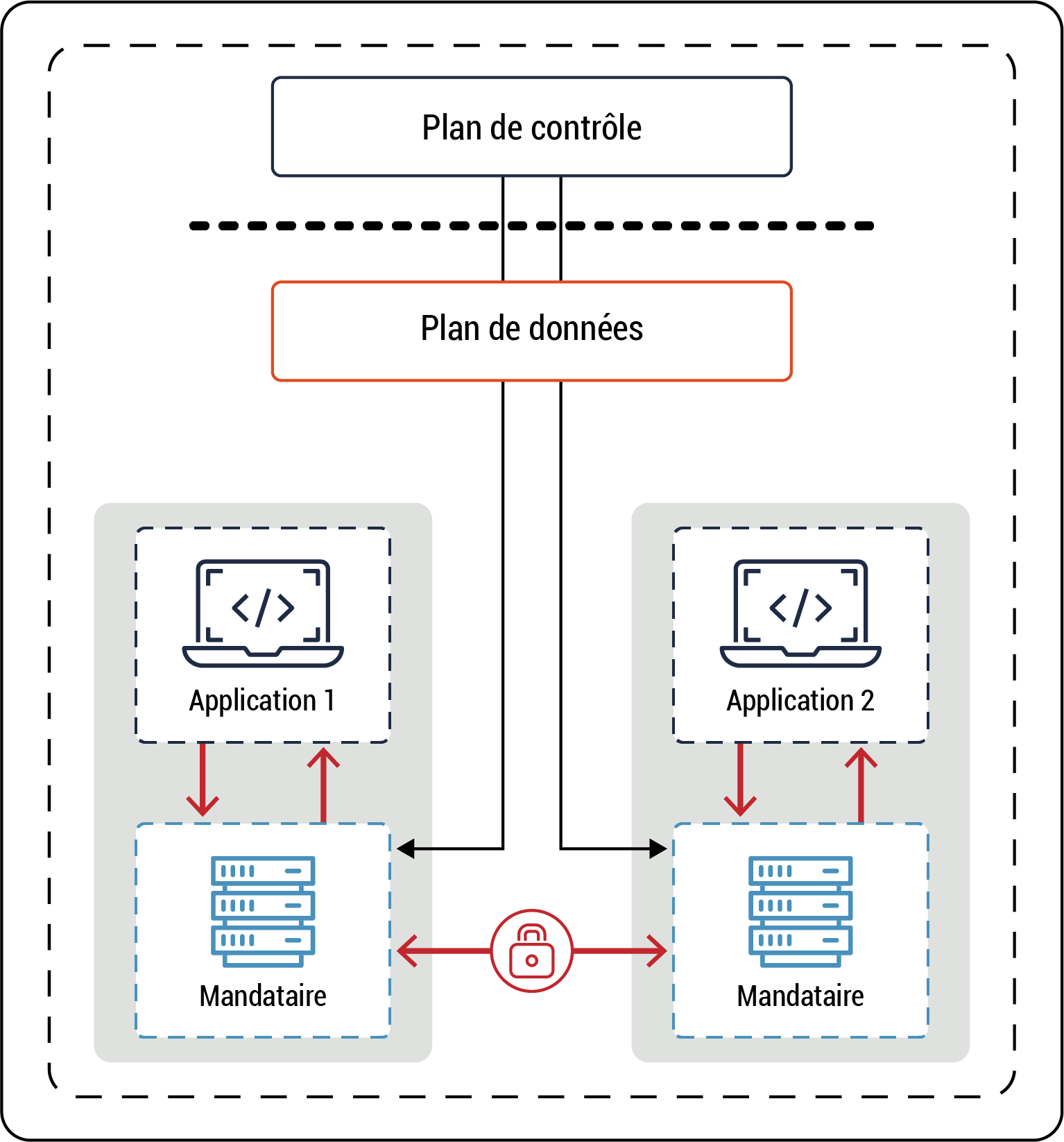

- Figure 21 : Relation entre les plans de contrôle et de données

Liste des tableaux

- Tableau 1 : Mise en correspondance des zones

- Tableau 2 : Fonctions de sécurité des PIZ

- Tableau 3 : Mise en correspondance des exigences de base et des PIZ en nuage

- Tableau 4 : Accès aux charges de travail du nuage et cas d’utilisation

Liste des annexes

Vue d'ensemble

Le présent document décrit les modèles et les architectures de zones de sécurité de réseau en nuage et offre des conseils techniques sur la mise en œuvre des zones de sécurité de réseau en nuage.

L’orientation qu’il fournit est destinée aux solutions de technologie de l’information (TI) au sein du gouvernement du Canada s’exécutant au niveau NON CLASSIFIÉ, PROTÉGÉ A et PROTÉGÉ B (c'est-à-dire, dont le niveau de sensibilité est faible ou partiel). Il convient de noter que les systèmes utilisés dans les domaines PROTÉGÉ C ou classifiés (c'est-à-dire, hautement sensibles) pourraient nécessiter d’autres considérations de conception qui dépassent la portée du présent document. Pour les organisations non gouvernementales, les conseils fournis dans le présent document sont destinés aux solutions de TI dont les ressources sont faiblement ou partiellement sensibles. Les systèmes traitant des niveaux de classification des données plus élevés nécessitent des considérations de conception supplémentaires qui dépassent la portée du présent document. Vous pouvez communiquer avec le Centre d’appel par courriel ou par téléphone pour obtenir des conseils sur les solutions cryptographiques pour les domaines PROTÉGÉ C ou classifiés.

Il incombe à votre organisation de définir les objectifs en matière de sécurité qu’il convient de fixer pour protéger ses services et ses données. Suivre les conseils formulés dans le présent document ne suffit pas pour sécuriser adéquatement un environnement informatique.

Ce document est destiné aux praticiens des TI qui sont familiers avec les principes, les normes et la terminologie de l’ingénierie des réseaux.

1 Introduction

Ce document présente des détails et des concepts ayant trait à la segmentation réseau et à l’établissement de zones qui s’appliquent aux environnements en nuages. Il s’agit d’un complément à l’ITSP.80.022, Exigences de base en matière de sécurité pour les zones de sécurité de réseauNotes de bas de page 2 du Centre pour la cybersécurité, et à ses annexes. Vous devriez vous familiariser avec les concepts présentés dans l’ITSP.80.022 avant de lire et de mettre en œuvre les conseils de la présente publication.

L’établissement de zones réseau pose les bases d’une stratégie et d’une architecture de sécurité réseau reposant sur une défense en profondeur qui peut prendre en charge toute une gamme de solutions de sécurité répondant aux exigences opérationnelles de votre organisation. Pour de plus amples renseignements sur l’approche de sécurité réseau reposant sur une défense en profondeur, consultez l’l’ITSG-38, Établissement des zones de sécurité dans un réseau – Considérations de conception relatives au positionnement des services dans les zonesNotes de bas de page 3 et l’ITSP.80.022Notes de bas de page 2 publiés par le Centre pour la cybersécurité. Ces zones proposent également une infrastructure réseau commune pour assurer la prise en charge de la prestation électronique de services, de l’interconnectivité et de l’interopérabilité. Si votre organisation partage une infrastructure commune pour la prestation électronique de services ou d’autres fins, vous devez vous conformer à toutes les normes de sécurité établies pour l’infrastructure en question.

Le présent document décrit les principes de conception d’architecture et de mise en œuvre de la segmentation d’un environnement en nuage en différentes zones de sécurité réseau. De plus, il explique en détail la façon dont ces principes sont adaptés et leur pertinence pour l’établissement de zones réseau sur site traditionnelles. Les conseils s’appliquent principalement à l’utilisation d’une infrastructure-service (IaaS pour Infrastructure as a Service) et d’une plateforme-service (PaaS pour Platform as a Service). Ce document offre, par exemple, des conseils sur l’utilisation des microservices et des modèles d’interface de programmation d’applications (API pour Application Programming Interface).

Il incombe au fournisseur de services infonuagiques (FSI) d’établir les zones réseau de l’environnement en nuage d’un logiciel-service (SaaS pour Software as a Service). Un environnement PaaS est une plateforme multilocataire pouvant être sujette à l’établissement de zones réseau par le FSI. Votre organisation est responsable de s’assurer que les applications SaaS et PaaS respectent la stratégie de sécurité établie, en particulier en ce qui concerne l’établissement de zones réseau. Les exigences de sécurité devant être respectées par les applications d’entreprise sont tirées de la stratégie de sécurité ou du cadre de gestion des risques de votre organisation. On peut également utiliser l’ITSG-33, Gestion des risques liés à la sécurité : Une méthode axée sur le cycle de vieNotes de bas de page 4 du Centre pour la cybersécurité à titre de cadre de gestion des risques afin de déterminer les contrôles de sécurité devant être mis en œuvre par votre organisation. La modélisation des menaces, ce qui comprend l’identification de menaces particulières, doit faire partie du cadre de gestion des risques de votre organisation.

Remarque : Les conseils formulés dans le présent document évolueront au fil du temps en fonction des changements technologiques. Par exemple, les conseils mentionnés à la section 6 sur les différents modèles d’utilisation suivront l’évolution des technologies infonuagiques.

Si vous mettez en œuvre des solutions de TI et que votre organisation est un ministère ou un organisme du Gouvernement du Canada (GC), vous devez respecter toutes les politiques du Conseil du Trésor (SCT), dont les suivantes :

- Politique sur les services et le numériqueNotes de bas de page 5

- Politique sur la sécurité du gouvernementNotes de bas de page 6

- Directive sur la gestion de la sécuritéNotes de bas de page 7

Les ministères et les organismes du GC doivent également consulter l’orientation relative à la résidence des données électroniquesNotes de bas de page 8 du SCT pour des détails sur les exigences présentées dans le Livre blanc : Directive sur les services et le numérique (PDF)Notes de bas de page 9. Si votre organisation n’est pas un ministère ou organisme du GC, vous pouvez vous reporter à ces politiques pour obtenir de plus amples renseignements.

2 Facteurs à considérer en ce qui concerne le nuage

Les charges de travail des organisations migrent de plus en plus vers le nuage et le périmètre dépasse désormais l’environnement sur site. Votre organisation doit donc repenser la façon dont elle protège et surveille les environnements en nuages. Il est également essentiel de comprendre comment les principes de zone de sécurité réseau, comme ceux définis dans l’ITSP.80.022Notes de bas de page 2, se transposent dans l’établissement des zones de sécurité de vos réseaux en nuage.

Les principes présentés dans l’ITSP.80.022Notes de bas de page 2 sont pertinents tant pour les centres de données traditionnels que pour les environnements en nuages. Dans un environnement en nuage, la réseautique a évolué et utilise désormais des réseaux à définition logicielle (SDN pour Software-Defined Network). Comparativement à un réseau traditionnel, un réseau SDN présente différentes caractéristiques et capacités qu’il faut prendre en considération lors de la segmentation d’un environnement en nuage en différentes zones de sécurité réseau.

Voici certaines des différences importantes par rapport à un réseau traditionnel :

- dissociation du plan de contrôle du plan de données des appareils physiques;

- point de provisionnement et de gestion centralisé et unique des configurations;

- point de contrôle centralisé pour une réglementation rigoureuse de l’information relative à la sécurité et aux politiques.

Vous devez savoir que même si le FSI offre un accès à la gestion et au plan de contrôle de son réseau SDN, cet accès est offert en faisant appel à l’abstraction des ressources et à une couche de contrôle similaire à celle employée dans le modèle SaaS. Le FSI ne fournit pas un accès direct à ses réseaux SDN ni à leur mise en œuvre, peu importe s’il est question de composants logiciels, de matériel ou d’une partie de la structure informatique du FSI.

Les environnements de centres de données traditionnels et en nuage partagent tous deux les mêmes principes de base pour ce qui est de contrôler et de restreindre les accès et le trafic des communications de données à certains composants ou utilisateurs. Ces deux types d’environnements établissent les périmètres du réseau et la défense en profondeur des frontières connexes au moyen des fonctions suivantes :

- définir les entités qui occupent les zones;

- déterminer les points d’entrée et de sortie distincts;

- filtrer le trafic réseau aux points d’entrée et de sortie;

- surveiller l’état du réseau;

- authentifier l’identité des dispositifs réseau, des utilisatrices et des utilisateurs;

- surveiller le trafic réseau aux points d’entrée et de sortie.

L’ITSP.80.022Notes de bas de page 2 définit plusieurs types de zones. Votre organisation doit comprendre comment convertir ces zones dans un environnement en nuage. Le tableau ci-dessous présente une mise en correspondance qui sera abordée en détail dans les sections suivantes.

Tableau 1 : Mise en correspondance des zones

Zone publique (ZP)

ITSP.80.022 Environnement réseau traditionnel

- Entièrement ouverte, elle comprend les réseaux publics comme Internet.

Environnement en nuage

- Entièrement ouverte, elle comprend les réseaux publics.

Zone d’accès public (ZAP)

ITSP.80.022 Environnement réseau traditionnel

- Une ZAP négocie les accès entre les systèmes opérationnels et la ZP et protège le réseau interne. En ce qui a trait à la confiance accordée par les partenaires, les extranets qui se connectent par l’intermédiaire d’une ZAP diffèrent de ceux qui traversent une zone extranet d’accès restreint (ZEAR).

Environnement en nuage

- Une ZAP mise en place dans un environnement en nuage sert à atteindre les mêmes objectifs. Dans un modèle IaaS ou PaaS, la ZAP est plus décentralisée et dispose de plusieurs points terminaux publics. Le trafic qui entre dans une ZAP n’emprunte pas nécessairement un seul chemin de périmètre en périphérie. Le FSI peut fournir plusieurs options de connectivité réseau pour les extranets et les ZEAR.

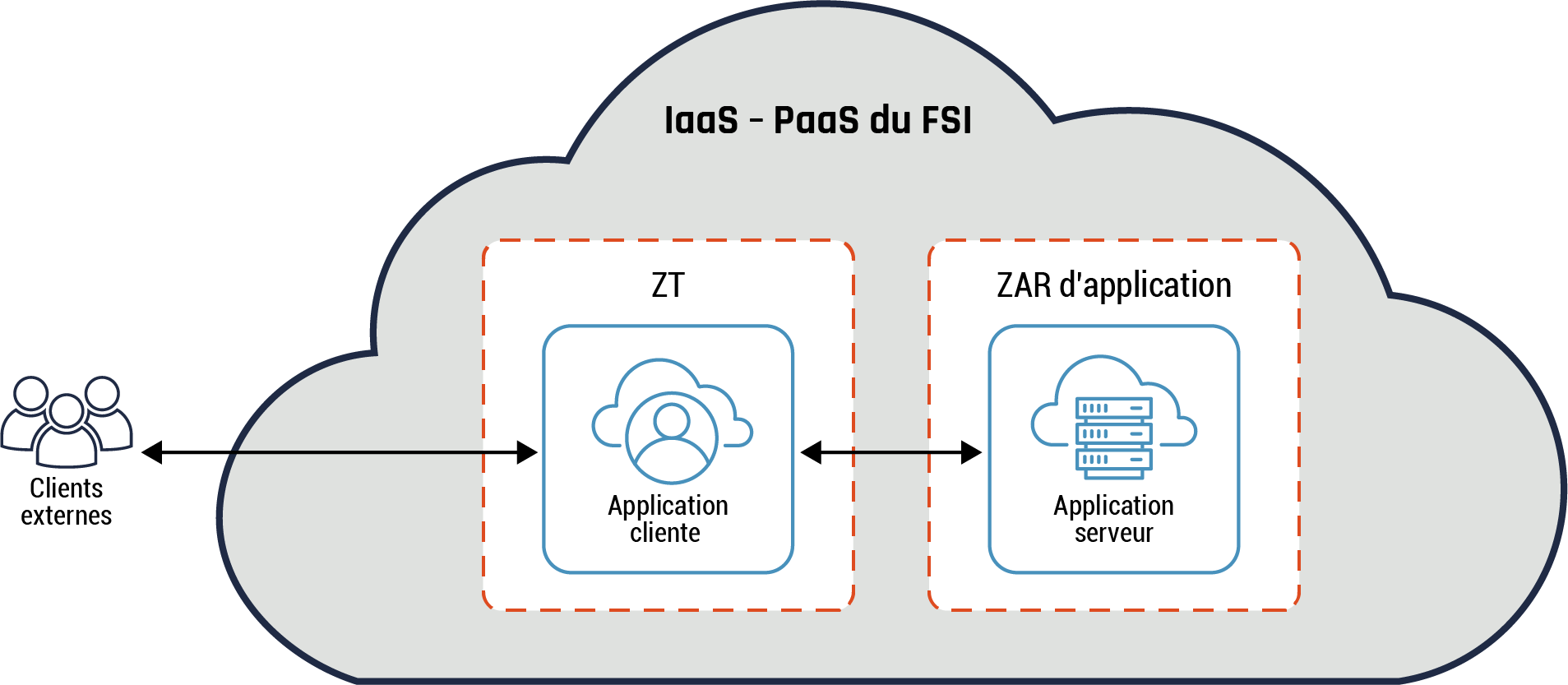

Zone de travail (ZT)

ITSP.80.022 Environnement réseau traditionnel

- Une ZT est l’environnement standard pour les activités courantes d’une organisation. Dans une ZT, le trafic n’est généralement pas restreint et peut provenir de sources internes ou de sources externes autorisées.

Environnement en nuage

- Il existe des similitudes et des différences entre les ZT des environnements sur site et en nuage. Une des principales différences est que les utilisatrices et utilisateurs se trouvent toujours à l’extérieur de l’environnement en nuage. Ils accèdent aux zones du nuage à partir d’une ZT sur site ou d’une ZP.

- Il est possible que des utilisatrices ou utilisateurs avec et sans accès privilégié se trouvent dans la même ZT réseau sur site et qu’ils accèdent à différentes zones de l’environnement en nuage, comme dans le cas dans une conception réseau traditionnelle.

- Des postes de travail virtuels peuvent être mis en place dans l’environnement en nuage pour répondre à différentes exigences organisationnelles et opérationnelles, ce qui est similaire au fait de fournir des stations de travail et d’autres dispositifs dans une ZT sur site.

Zone d’accès restreint (ZAR)

ITSP.80.022 Environnement réseau traditionnel

- Une ZAR offre un environnement réseau contrôlé qui convient généralement aux services informatiques essentiels aux activités. La ZAR convient également aux très grands dépôts de données0 sensibles.

- La dernière version de l’ITSP.80.022Notes de bas de page 2 conseille que tous les accès à une ZAR à partir d’une ZP passent par une ZAP et une ZT.

Environnement en nuage

- Dans un environnement en nuage, la ZAR est configurée de manière à répondre aux contrôles de sécurité de base définis par l’organisation, selon les exigences opérationnelles et la fonction de la ZAR.

- Dans un tel cas, les utilisatrices et utilisateurs avec et sans accès privilégié se connectent à la ZAR à partir d’une ZP en passant d’une ZAP à une ZT et, au besoin, à une ZATR.

- On peut également utiliser un agent de sécurité d’accès au nuage (CASB pour Cloud Access Security Broker) dans le cadre des services de périmètre ou en périphérie. Dans un tel cas, la ZAR de l’environnement en nuage est accessible par l’intermédiaire du CASB et la ZAP depuis la ZP ou sur site.

Zone d’accès très restreint (ZATR)

ITSP.80.022 Environnement réseau traditionnel

- La ZATR offre un environnement en réseau avec des contrôles rigoureux. Elle est conçue pour les services de plateforme d’entreprise et d’applications ainsi que pour les enclaves de client nécessitant les plus hauts niveaux de protection. Par exemple, une telle zone peut servir à l’information hautement sensible ou à l’information classifiée. La ZATR convient aux très grands dépôts de données sensibles.

Environnement en nuage

- À l’heure actuelle, l’environnement en nuage ne convient pas aux ZATR. Il peut toutefois être utilisé pour les grands dépôts de données sensibles, tel qu’il est énoncé dans la stratégie de sécurité de l’organisation. Prière de consulter la topologie de connectivité des enclaves de données (section 6.5) pour plus de détails.

Zone extranet d’accès restreint (ZEAR)

ITSP.80.022 Environnement réseau traditionnel

- La ZEAR peut prendre en charge les services extranets en connexion directe avec des partenaires de confiance.

Environnement en nuage

- Le FSI fournit généralement plusieurs options de connectivité réseau pour les ZEAR. Il peut s’agir, par exemple, d’une passerelle de réseau privé virtuel (RPV) ou de liens vers un réseau privé prenant en charge des services extranets avec connexion directe aux partenaires de confiance, comme un appairage de réseaux virtuels et des points terminaux de réseaux privés.

Zone de gestion (ZG)

ITSP.80.022 Environnement réseau traditionnel

- La ZG est une zone isolée dont la robustesse est similaire à celle d’une ZAR. Elle offre aux administratrices et administrateurs réseau un réseau d’administration dédié et isolé au moyen duquel ils peuvent configurer et surveiller les infrastructures du réseau. Sur le plan de la sécurité, cette zone permet aux administratrices et administrateurs d’exécuter des opérations de commande et de contrôle tout en minimisant le risque d’interception ou de compromission.

- Deux approches peuvent être adoptées au moment de déployer une telle zone : la ZG isolée ou la ZG consolidée. On conseille à l’heure actuelle de privilégier l’approche de la ZG isolée.

- Prière de consulter l’ITSP.80.022, Annexe ENotes de bas de page 2, pour plus de détails.

Environnement en nuage

- L’environnement en nuage comporte des relations univoques, ce qui modifie sa posture de sécurité. C’est particulièrement vrai si on fait adopte l’approche de la ZG consolidée.

- Pour configurer la ZG native en nuage, le FSI offre à l’organisation des services de gestion en mode natif à partir d’un SaaS. Il incombe à l’organisation de s’assurer que les paramètres de sécurité de la ZG offrent la posture de sécurité souhaitée.

- La ZG native en nuage fournit des services spécialisés, comme la gestion de machines virtuelles (VM pour Virtual Machine). La ZG étant intégrée à la structure informatique du FSI, il n’est pas nécessaire d’avoir recours à des interfaces réseau distinctes pour assurer la gestion des ressources natives en nuage.

- Plusieurs des avantages offerts par cette zone en matière de sécurité seront abordés en détail à la section 4.

3 Point d’interface de zone (PIZ)

L’ITSP.80.022Notes de bas de page 2 définit un point d’interface de zone (PIZ) comme étant un système bidirectionnel entre deux zones. La différenciation entre les zones se nomme la frontière. La frontière contient des PIZ qui représentent les seuls points de connexion entre les zones. Toutes les données doivent être transmises d’une zone à une autre par un PIZ, lequel connecte exclusivement ces deux zones et crée un chemin de communication distinct.

Le PIZ en nuage est le concept logique servant à décrire l’interface contrôlée qui relie deux zones. D’autres mécanismes de séparation logiques peuvent être employés dans un environnement en nuage. Même s’ils ne répondent pas nécessairement à toutes les exigences fonctionnelles de sécurité (voir le tableau 2) d’un PIZ, ces mécanismes peuvent jouer un rôle dans l’établissement de zones dans les réseaux.

Remarque : On compte deux types de PIZ : les PIZ connectés à une ZG et les PIZ de chemin de données. Prière de consulter l’ITSP.80.022, Annexe FNotes de bas de page 2, pour plus de détails sur ces deux types de PIZ. Le glossaire (section 7.2) fournit également la définition des deux types de PIZ.

Certains concepts de la présente section s’appliquent à la façon dont les FSI mettent en œuvre la sécurité comparativement aux méthodes sur site patrimoniales. Ces concepts font toutefois partie d’une stratégie de défense en profondeur qui est typiquement non disponible dans un environnement réseau traditionnel ou décrite dans l’ITSP.80.022Notes de bas de page 2. Dans les environnements natifs en nuage, une posture de sécurité forte est étroitement liée à la gestion des identités et de l’accès (GIdA). Le service de GIdA d’une ZG en nuage exige que les organisations mettent en œuvre un contrôle d’accès basé sur les rôles (RBAC pour Role-Based Access Control) pour contrôler les autorisations des utilisatrices, des utilisateurs et des ressources. Le contrôle d’accès basé sur les rôles devrait être structuré de façon à appliquer le principe du droit d’accès minimal. S’il est appliqué adéquatement, le principe du droit d’accès minimal permet d’améliorer grandement la sécurité et de réduire les risques. L’objectif du droit d’accès minimal est de s’assurer que toutes les utilisatrices et tous les utilisateurs se connectent au moyen de leur compte d’utilisateur avec les autorisations minimales absolues nécessaires à la réalisation de leurs tâches, et rien de plus.

Dans un environnement en nuage, le service de GIdA de la ZG offre le niveau le plus élevé de séparation logique sous la forme d’un compte de niveau supérieur. Un compte de niveau supérieur est semblable au concept d’administrateur de domaine ou à un compte de niveau racine dans un environnement sur site. Le compte de niveau supérieur peut ensuite fournir les sous-comptes nécessaires pour organiser les RBAC du nuage en une hiérarchie similaire à celle utilisée pour les groupes dans un service d’annuaire. La structure peut servir à faire respecter la stratégie en fonction des sous-comptes ou des groupes de sous-comptes dans la hiérarchie. Elle peut fournir des fonctions de sécurité de base, comme le contrôle de l’accès, l’authentification et les filtres de trafic.

Dans un compte de niveau supérieur (construction d’un réseau en nuage de base), l’établissement de zones logiques est assuré par le réseau virtuel. Ces réseaux virtuels exigeront des services de sécurité, comme l’appairage de réseaux virtuels et les passerelles réseau, pour ce qui est du filtrage du trafic et du contrôle de l’accès.

Le tableau suivant présente les définitions des fonctions de sécurité associées à un PIZ, tel qu’il est stipulé dans l’ITSP.80.022Notes de bas de page 2.

Tableau 2 : Fonctions de sécurité des PIZ

- Fonction de sécurité

- Description

- Contrôle d’accès

- Contrôle le trafic en fonction des adresses sources et de destination et le type de service.

- Authentification de l’entité

- Valide l’authenticité des entités (comptes d’entité, qu’il s’agisse d’une personne ou non) et établit une association de sécurité entre elles.

- Authentification de l’origine des données

- Valide l’authenticité des entités prenant part à l’association de sécurité.

- Vérification de l’intégrité des données

- Vérifie que le trafic réseau n’a pas été modifié ou retransmis.

- Filtres de trafic

- Filtre ou blocage du trafic basé sur des propriétés des flux de données de communication, dont les suivantes :

- état du protocole TCP (Transmission Control Protocol);

- source et destination, conformité avec les protocoles de communication autorisés;

- types de données intégrés aux flux de données de communication;

- contenu des flux de données de communication.

- Soutien à la détection des intrusions et à la vérification

- Fournit les services et les attributs nécessaires pour soutenir la mise en œuvre de fonctions de sécurité comme la détection des intrusions, la vérification et l’intervention en cas d’incident. Comme les FSI fournissent cette capacité dans leur environnement en nuage, elle ne se limite pas au PIZ.

- Encapsulation des ressources

- Désigne les mécanismes permettant à la zone de masquer sa structure interne. Ces mécanismes comprennent la traduction d’adresses réseau, la traduction d’adresses de port et le mappage des services. L’encapsulation des ressources prend en charge le contrôle de l’accès et la survivance.

Dans un environnement en nuage, il existe plusieurs constructions de sécurité qui répondent à certaines ou à toutes les fonctions et exigences de sécurité. Selon le FSI choisi, on peut s’attendre à ce que les constructions et les capacités varient. Votre organisation doit consulter la documentation technique du FSI. Voici quelques exemples courants de services de sécurité natifs en nuage que l’on peut intégrer aux règles de politique du FSI :

- frontières géographiques;

- authentification multifacteur (AMF);

- emplacements autorisés ou bloqués;

- contrôles de la confiance des partenaires;

- détection avancée des risques liés à l’identité et protection;

- appareils autorisés ou bloqués;

- logiciels autorisés ou bloqués;

- systèmes d’exploitation autorisés ou bloqués;

- points d’entrée définis pour le nuage.

Une instance virtualisée de PIZ ne devrait pas contenir à la fois les PIZ connectés à la ZG et les PIZ des chemins de données Toute instance virtualisée d’un PIZ connecté à la ZG et tout PIZ de chemins de données doit répondre aux exigences d’assurance dérivées de la stratégie de sécurité et du cadre de gestion des risques de votre organisation. Prière de consulter le tableau 1, Mise en correspondance des zones, à la section 2 pour plus de détails sur la ZG et les autres zones.

L’établissement des zones permet de subdiviser un réseau en sous-réseaux ou en zones qui ont les mêmes stratégies et exigences de sécurité. Les organisations doivent mettre en œuvre un zonage de sécurité de réseau pour appliquer leur stratégie de sécurité réseau. Elles pourront ainsi empêcher un auteur de menace de se déplacer latéralement sur le réseau ou de nuire aux activités de tout le réseau. L’établissement de zones regroupe logiquement les données, les logiciels ou le matériel qui font l’objet de stratégies ou d’exigences de sécurité similaires.

Remarque : Par segmentation réseau, on entend une technique de réseautique qui consiste à diviser un réseau en sous-réseaux plus petits et distincts. Les organisations peuvent ainsi cloisonner les sous-réseaux et mettre en place des contrôles de sécurité et des services uniques à chacun. Les zones de sécurité de réseau sont des regroupements logiques qui sont basés sur la mise en œuvre sous-jacente de la segmentation réseau. Les contrôles de sécurité uniques qui protègent une zone sont définis dans le PIZ.

Les ressources infonuagiques sont déployées dans ces zones précises. Dans un environnement réseau traditionnel, on s’attend à trouver un PIZ à la frontière d’une zone. Dans un environnement en nuage, des capacités supplémentaires font en sorte qu’un PIZ puisse se trouver à la frontière d’une zone ou dans une zone associée à des interfaces réseau de ressources infonuagiques précises, comme une machine virtuelle ou un hôte.

Dans le présent document, un PIZ en périphérie d’une zone sera appelé une liste de contrôle d’accès réseau (NACL pour Network Access Control List) et un PIZ dans une zone sera appelé un groupe de sécurité réseau (NSG pour Network Security Group). Ces deux types de PIZ sont des constructions natives en nuage. En ce qui concerne le contrôle d’accès réseau, la NACL est considérée sans état, alors que le NSG est avec état.

Dans les déploiements en nuage, nous tenons compte des pare-feu de prochaine génération (NGFW pour Next Generation Firewall) natifs en nuage et des pare-feu de tiers qui se trouvent à la frontière d’une zone. Les organisations qui utilisent actuellement un NGFW sur site peuvent choisir de déployer la même solution NGFW au sein de l’infrastructure infonuagique afin de mettre à profit les connaissances opérationnelles, de réutiliser les outils existants et d’assurer une meilleure soutenabilité. Dans le présent document, on suppose que le NGFW peut être configuré de manière à fournir toutes les fonctions de sécurité d’un PIZ. Le NGFW se distingue du pare-feu traditionnel d’un NGFW de diverses façons. Un pare-feu traditionnel permet généralement d’effectuer une inspection dynamique de toute le trafic réseau, alors qu’un NGFW offre des fonctionnalités supplémentaires, comme la prise en compte et le contrôle des applications, la prévention intégrée des intrusions, une protection contre les menaces liées au nuage et le renseignement sur les menaces. Par exemple, un pare-feu d’applications Web (WAF) devrait servir à filtrer le trafic malveillant en direction de l’application et être placé en amont du serveur Web ou de la ZAR d’applications. Le PIZ d’une ZAR de base de données devrait inclure un dispositif d’audit et de protection de base de données (DAP pour Database Audit and Protection) afin de filtrer les requêtes SQL (Structured Query Language) malveillantes et de surveiller les activités de la base de données.

Une tendance générale veut que plusieurs fonctions de sécurité traditionnelles et exigences associées à un PIZ, comme la détection des intrusions, les audits, le contrôle des accès et les filtres de trafic, soient intégrées en mode natif dans la structure informatique du FSI et qu’elles ne soient pas simplement réservées ou associées aux PIZ. Les capacités de gestion des identités et de l’accès du FSI sont intégrées à la structure informatique et offrent une fonction de sécurité en mode natif, comme la détection des intrusions (détection des menaces) et les audits (journaux d’audit). Les fonctions de sécurité, telles l’intégrité de l’origine des données et la vérification de l’intégrité des données, sont aussi intégrées à la structure informatique du FSI dans l’ensemble de l’environnement en nuage.

Prière de consulter l’annexe A pour plus de détails sur la mise en correspondance des objectifs de sécurité des PIZ et les exigences de base en matière de sécurité des PIZ en nuage. L’annexe contient également des renseignements supplémentaires sur l’utilisation des PIZ en fonction des exigences de sécurité de votre organisation.

4 Conseils sur l’établissement de zones dans le nuage

Cette section présente des conseils sur l’établissement de zones dans le nuage, qui portent sur la zone de gestion, les conteneurs et les API d’applications.

L’établissement de zones dans le nuage doit faire appel à une stratégie globale visant à assurer un accès et une gestion sécurisés des ressources infonuagiques. La segmentation logique permet de mettre en œuvre la stratégie. Elle consiste à utiliser le zonage pour segmenter l’environnement en nuage en zones logiques distinctes, avec la possibilité qu’il soit nécessaire d’avoir recours à une segmentation physique à un niveau supérieur de sensibilité. La gestion infonuagique fait partie du plan de contrôle infonuagique. Elle vise à assurer le provisionnement et à fournir un soutien continu aux ressources du nuage, ce qui comprend la configuration des réseaux virtuels et l’établissement de zones dans ces réseaux. On peut avoir recours à des API pour réaliser les tâches de gestion dans le cadre du plan de contrôle.

La segmentation du réseau en nuage doit faire partie d’une stratégie de défense en profondeur. Prière de consulter le tableau 1, Mise en correspondance des zones, à la section 2 pour obtenir plus de détails sur les différents types de zones. Il convient d’appliquer le principe de droit d’accès minimal afin de réduire la surface d’attaque du nuage et de empêcher les auteurs de menace de se déplacer latéralement vers les autres zones.

Les communications entre les ressources infonuagiques de différentes zones doivent être limitées au trafic autorisé et être négociées par un PIZ, ce qui réduit la surface d’attaque du nuage et la zone de souffle. Une ZAP devrait être désignée comme point d’accès externe pour le trafic réseau en provenance et en direction des ressources infonuagiques. Prière de consulter la section 6, Topologies de connectivité, pour plus de détails sur les topologies qu’il est possible d’utiliser.

4.1 Segmentation

Cette section offre des conseils sur la segmentation des déploiements en nuage, dont l’établissement de zones internes et la connectivité. La segmentation des réseaux de centres de données traditionnels est une technique qui consiste à diviser un réseau en sous-réseaux distincts de plus petite taille. Les organisations peuvent ainsi compartimenter les données, les systèmes et le trafic qui y circule. L’établissement de zones de sécurité dans un réseau permet de réduire le risque associé à un réseau ouvert en segmentant les services d’infrastructure en regroupements logiques assujettis aux mêmes stratégies de sécurité et aux mêmes exigences de sécurité en matière de communication. La segmentation, que l’on appliquait jadis aux centres de données traditionnels, a évolué avec l’adoption grandissante de l’informatique en nuage. Les outils d’automatisation logiciels, comme les outils d’orchestration et les réseaux SDN, peuvent servir à mettre en œuvre une segmentation dans le cadre d’une gestion infonuagique.

La segmentation empêche les auteurs de menace de se déplacer latéralement entre les différentes zones de l’environnement en nuage. Par exemple, la compromission d’une charge de travail par un auteur de menace dans une zone donnée ne peut pas mener à la compromission d’autres charges de travail dans les autres zones de l’environnement en nuage. Il est ainsi possible de réduire la zone de souffle d’une attaque fructueuse dans le nuage.

La zone de souffle est réduite, car des zones plus granulaires sont définies et mises en œuvre. Il convient donc d’en tenir compte dans la stratégie de segmentation de votre organisation. Des ressources de calcul, de réseau et de stockage distinctes doivent être allouées à chaque zone d’un environnement en nuage. En l’occurrence, les plans de contrôle et de données doivent résider dans des zones différentes et des ressources distinctes doivent leur être allouées. Dans le cadre de la segmentation en nuage, le plan de contrôle doit faire partie d’une ZG, alors que le plan de données doit faire partie d’une ZAR liée aux données ou aux applications.

Dans le cadre d’une stratégie de défense en profondeur, la segmentation sert à restreindre l’accès aux zones infonuagiques internes de la zone publique. Une ZAP devrait être désignée comme point d’accès externe unique pour tous les flux de trafic et ces flux devraient être négociés par un PIZ. Les contrôles relatifs au flux de trafic à l’intérieur d’une zone et entre les zones sont mis en œuvre selon la stratégie de sécurité de votre organisation. Il se peut que la politique de sécurité de votre organisation fasse partie de la conception de la sécurité d’entreprise et des stratégies de sécurité de flux de données de votre organisation.

Il convient de plus d’appliquer le principe de droit d’accès minimal à la segmentation réseau. Les communications de charges de travail à l’intérieur d’une même zone et entre différentes zones doivent se limiter aux flux de trafic et aux chemins autorisés. Il est important d’appliquer ce principe au moment d’accorder les autorisations d’accès réseau aux utilisatrices et utilisateurs avec et sans accès privilégié. Par exemple, ce principe de segmentation s’applique lorsqu’on permet aux utilisatrices et utilisateurs avec accès privilégié d’accéder aux interfaces de gestion sur le plan de contrôle et que l’on permet aux utilisatrices et utilisateurs sans accès privilégié d’accéder aux charges de travail sur le plan des données.

Le réseau SDN permet de procéder à l’abstraction des ressources infonuagique et au découplage du plan de contrôle du nuage à partir du plan de données. Il est intégré à l’environnement en nuage et est invisible aux utilisatrices et utilisateurs, peu importe s’ils disposent ou non d’un accès privilégié. Sur le plan de la taille, le plan des données est beaucoup plus gros que le plan de contrôle, souvent par plusieurs ordres de grandeur. Le modèle avec adaptateur peut être utilisé dans le cadre de la segmentation pour gérer les flux de trafic entre deux plans (voir la section 6.7, Modèle avec adaptateur).

4.2 Gestion du nuage

Dans les environnements en nuage, le FSI fournit les services de gestion en mode natif à partir d’un portail SaaS. L’organisation peut ainsi configurer la ZG native en nuage de manière à ce que les paramètres de sécurité de la ZG offrent la posture de sécurité souhaitée.

La ZG traditionnelle est remplacée et intégrée à la structure informatique du FSI. De plus, les risques liés à l’utilisation d’une ZG sont atténués par des contrôles de sécurité généralement offerts par le FSI. Votre organisation devra donc configurer les contrôles de sécurité de façon à assurer la posture de sécurité souhaitée. Le fait d’accéder aux tâches de gestion par l’entremise d’une ressource du nuage permet de réduire davantage la surface d’attaque et la zone de souffre, ce qui n’est pas le cas lorsqu’on utilise une ZG pour accéder à toutes les ressources en nuage à partir d’une zone particulière.

Selon la tendance actuelle, l’accès à la gestion n’est pas fourni à partir des points terminaux publics et des ports de gestion traditionnels, ce qui permet, dans une certaine mesure, de garder l’environnement en nuage hors de la mire des auteurs de menace. À la place, une connectivité sécurisée est d’abord établie dans l’environnement du FSI vers le point terminal de gestion autorisé. Ce dernier peut alors faire appel à la connectivité réseau sécurisée précédemment établie pour exécuter des tâches de gestion sur une ressource du nuage en particulier. Il s’agit de la procédure recommandée dans un environnement en nuage.

Il est également recommandé d’avoir recours à une solution d’identité et d’accès privilégié pour sécuriser les comptes de gestion servant à la réalisation de tâches privilégiées. La solution devrait être sécurisée en ayant recours, par exemple, à l’authentification multifacteur.

4.3 Conteneurs

Dans une architecture d’applications à trois niveaux traditionnelle, une application est divisée en fonction des niveaux suivants : Web, application et base de données. Chaque niveau dispose de ses propres ressources de calcul, de réseau et de stockage dans chacune des zones distinctes. Prière de consulter l’ITSG-38Notes de bas de page 3 pour des conseils supplémentaires.

Dans une architecture avec microservices, une application est divisée en plusieurs sous-composants. Chaque sous-composant comporte généralement une seule fonction bien définie, qui consiste en un processus unique exécuté dans un conteneur dédié et séparé. Un processus exécuté dans un conteneur unique permet d’assurer l’isolation du processus. Par défaut, les flux de trafic entre les conteneurs ne sont pas restreints. Des conseils sur la façon de restreindre ces flux de trafic seront fournis dans la présente section.

Une des différences importantes entre les conteneurs et les machines virtuelles est que les premiers sont constitués d’un processus unique, vraisemblablement exécutés sur une machine virtuelle, alors que les seconds exécutent une application et ses dépendances (le cas échéant). En l’occurrence, un ou plusieurs conteneurs peuvent être exécutés sur une seule machine virtuelle ou dans le noyau d’un seul système d’exploitation (SE). Un conteneur qui contient des données dont le niveau de classification est élevé peut, par exemple, s’exécuter sur une machine virtuelle dédiée lorsque les zones sont établies adéquatement et que d’autres contrôles de sécurité appropriés sont mis en place, alors que plusieurs conteneurs avec des données dont le niveau de classification est peu élevé peuvent résider dans le noyau d’un système d’exploitation.

Les conteneurs isolent le noyau du SE et les ressources matérielles. Ils disposent de la logique applicative, des configurations et des dépendances nécessaires pour permettre leur exécution.

Le diagramme ci-dessous (figure 1) illustre trois conteneurs, leurs dépendances et le plan de contrôle.

Figure 1 : Conteneurs

Description détaillée - Conteneurs

La figure 1 se compose de quatre segments, chacun contenant des encadrés distincts pour représenter le traitement des conteneurs. L’image illustre trois conteneurs, leurs dépendances et le plan de contrôle. Il y a trois conteneurs étiquetés A, B et C. Chaque conteneur est relié à une bibliothèque ou un binaire distinct. Chaque conteneur est utilisé pour exécuter un processus unique, généré à partir d’une fonction bien définie.

Les conteneurs extrairont les ressources du noyau du système d’exploitation et du matériel et les exécuteront pendant l’exécution. Cela est illustré dans le diagramme du troisième segment présenté dans un encadré intitulé « Plan de contrôle – Moteur d’exécution du conteneur (outil d’orchestration) ».

Le dernier segment de l’image représente le processus dans lequel une application est divisée en niveaux Web, application et base de données. Chaque niveau dispose de ses propres ressources réseau, de calcul et de stockage dans des zones distinctes.

Les conteneurs servant à différentes fonctions doivent être répartis dans différentes ZAR en fonction de la classification et du niveau de sensibilité des données. Par exemple, les conteneurs qui hébergent une application et une base de données faisant partie intégrante d’une solution devraient être placés dans des ZAR différentes. Il est important de souligner que le présent guide ne permet pas d’assurer une sécurité à plusieurs niveaux. Un outil d’orchestration de conteneurs peut être utilisé pour gérer le déploiement des conteneurs et s’assurer que le principe de droit d’accès minimal est appliqué aux flux des trafics entrant et sortant entre les conteneurs. Considéré comme faisant partie du plan de contrôle infonuagique, cet outil sert également, en pareil cas, à renforcer les zones ayant été établies. Prière de consulter la figure 21 à l’annexe D, pour une représentation de la relation entre les plans de contrôle et de données.

Le principe de droit d’accès minimal devrait être appliqué aux flux de trafic entre les conteneurs d’un même noyau, d’une même zone réseau et de zones différentes. Par défaut, une règle explicite interdisant tout trafic devrait être mise en place et l’accès devrait être accordé en fonction des exceptions. Par exemple, les communications connues entre différents conteneurs formant un microservice devraient être autorisées.

Des zones devraient être établies pour restreindre l’accès aux conteneurs et au microservice en utilisant des contrôles d’accès granulaires. Les communications entre les conteneurs d’une même zone (ne faisant pas partie d’un même microservice) ou de zones différentes devraient être restreintes et n’autoriser que celles qui sont nécessaires. Prière de consulter la section 4.5 pour plus de détails sur le contrôle d’accès granulaire.

Il est important d’établir des zones pour les flux des trafics entrant et sortant. Il convient de limiter ces deux types de trafic en utilisant les mécanismes appropriés, comme des PIZ pour l’application des zones.

Voici trois (3) cas d’utilisation qui surviennent dans la segmentation et le zonage en conteneurs :

- Les conteneurs devraient être segmentés en fonction de leur contexte de sécurité relatif pour veiller à ce qu’un noyau système particulier ne puisse exécuter que des conteneurs ayant le même niveau de sensibilité des données et les mêmes fonctionnalités. Par exemple, les conteneurs qui constituent un microservice unique peuvent partager les mêmes ressources de calcul, de réseau et de stockage.

- Les conteneurs avec des fonctionnalités différentes, mais partageant un même contexte de sécurité ou une même classification de données, doivent être isolés. Dans un tel cas, les différents conteneurs devraient être regroupés dans la même zone et segmentés les uns des autres en leur allouant des ressources différentes. Par exemple, les applications publiques et internes devraient être placées dans des réseaux virtuels différents, et les communications entre les deux réseaux devraient s’effectuer à partir d’un petit nombre d’interfaces bien définies selon la stratégie de sécurité de votre organisation.

- Vous devriez séparer les conteneurs ayant des classifications de données différentes dans des zones distinctes et utiliser des ressources de calcul, de réseau et de stockage différentes. Les conteneurs dont le niveau de classification des données est plus élevé devraient être placés dans des ZAR différentes avec des ressources différentes, comparativement aux conteneurs dont le niveau de classification des données est inférieur. Par exemple, vous pouvez utiliser un outil d’orchestration pour isoler des conteneurs dans des ensembles d’hôtes en fonction du niveau de sensibilité.

Dans la plupart des cas, vous pouvez définir des règles qui empêchent les charges de travail hautement sensibles de votre organisation de se trouver sur un hôte dont le niveau de sensibilité est inférieur. Il est possible de le faire en mettant en place des grappes distinctes et gérées individuellement pour chaque niveau de sensibilité. Vous pouvez également utiliser un outil d’orchestration pour « associer » un conteneur à un hôte, lorsque celui-ci est affecté à un hôte particulier. Il convient de savoir que l’« association » à un hôte fera en sorte de rendre le conteneur indisponible si l’hôte est aussi indisponible.

Les cas d’utilisation des conteneurs sont en constante évolution. Par exemple, le déploiement d’une base de données conteneurisée est un cas d’utilisation qui n’est pas encore tout à fait au point. Dans certains exemples particuliers, il s’agit toutefois d’une pratique acceptable. Par exemple, cette pratique peut être utilisée dans les environnements en nuage hors production, comme les environnements de tests et de développement. Dans tous les cas d’utilisation, il est nécessaire d’adopter des principes d’établissement de zones rigoureux, comme l’utilisation de conteneurs dans des ZAR de données.

4.4 Interface de programmation d’applications (API)

Le passage à un environnement en nuage et, plus particulièrement, à une architecture de microservices, fait en sorte que les microservices communiquent par l’intermédiaire d’interfaces de programmation d’applications (API pour Application Programming Interface) bien définies. La plupart, voire la totalité des composants logiciels des environnements en nuage offerts par les FSI sont basés sur des API. Ces dernières font partie des outils d’automatisation du nuage, comme les outils d’orchestration et les réseaux SDN. Vous pouvez utiliser des API pour exposer vos données et services organisationnels à des entités et à des utilisatrices et utilisateurs externes. De plus, l’accès aux API doit être sécurisé et restreint à des zones et à des charges de travail particulières.

Au sein d’un environnement en nuage, les API peuvent être déployées dans différentes zones du réseau, selon les exigences opérationnelles de votre organisation. Par exemple, des API peuvent être déployées comme services en périphérie dans la ZAP, le plan de contrôle infonuagique et le plan de données d’un environnement en nuage. Les API peuvent également être déployées dans la même zone que le microservice ou sur un réseau sur site. On peut avoir recours à des consoles Web et des outils natifs en nuage pour effectuer des appels d’API en vue de gérer les ressources de l’environnement en nuage et de soumettre des demandes à un microservice. Dans un centre de données traditionnel, les stations de travail sont parfois utilisées pour réaliser, entre autres choses, des tâches administratives sur des serveurs et des plateformes de gestion du matériel.

Vous trouverez ci-dessous quelques cas d’utilisation et de positionnement d’API visant à assurer la segmentation :

- Les API peuvent servir à négocier les flux de trafic entre le plan de contrôle, le plan de données et l’application dorsale, comme une application patrimoniale ou une base de données en fin de vie. Dans un tel cas, l’API doit être placée dans le plan de données, aussi près que possible de la charge de travail. Prière de consulter la section 6.6, Modèle avec conteneur, pour plus de détails.

- Les API peuvent servir à négocier les flux de trafic entre l’environnement en nuage et un réseau sur site ou la zone publique. L’API est placée dans la ZAP de l’environnement en nuage dans le cadre des services en périphérie. Il s’agit du seul point d’entrée des microservices pour toutes les demandes qui proviennent de sources externes. Prière de consulter la section 6.9, Modèle avec API, pour plus de détails.

- Les API servent à réaliser les tâches de gestion dans le cadre du plan de contrôle. Par exemple, les utilisatrices et utilisateurs avec accès privilégié utilisent une API pour gérer les ressources de calcul, de réseau et de stockage. Prière de consulter la section 6.9.1, Modèle avec passerelle d’API, pour plus de détails.

- Vous pouvez utiliser des API pour fournir une connectivité réseau au plan de données et une connectivité entre des composants différents sur ce plan. Par exemple, une API, en tant que mandataire, peut fournir la connectivité entre des microservices de la ZAR d’application et donner l’état opérationnel du plan de contrôle. Prière de consulter la section 6.6.2, Modèle ambassadeur, pour plus de détails.

En outre, les API peuvent être utilisées pour mettre en œuvre la stratégie de sécurité de l’organisation. Par exemple, l’API d’une stratégie de contrôle d’accès peut être utilisée afin de restreindre l’accès aux microservices. Dans un tel cas, l’API de la stratégie permet d’appliquer le contrôle d’accès aux flux des trafics entrant et sortant des microservices. Pour ce qui est du trafic entrant, l’API restreint les flux de trafic à l’intérieur du conteneur. Quant au trafic sortant, l’API est déployée en périphérie de l’environnement en nuage pour appliquer un contrôle d’accès en fonction des demandes de client. Prière de consulter la section 6.6, Modèle avec conteneur, pour plus de détails sur le contrôle d’accès du trafic entrant. On peut également consulter la section 6.6.2, Modèle ambassadeur et la section 6.9.1, Modèle avec passerelle d’API, pour plus de détails sur le contrôle d’accès du trafic sortant.

4.5 Contrôle de l’accès

L’accès aux microservices et aux API doit être restreint aux ressources, aux utilisatrices et aux utilisateurs autorisés au moyen de contrôles d’accès très précis. Les exemples de ces contrôles d’accès comprennent le recours à la segmentation, à l’authentification et à l’autorisation. Toutes les communications au sein d’une zone et entre les zones doivent être sécurisées au moyen du protocole TLS 1.2 ou une version plus récente, conformément aux directives du Centre pour la cybersécurité.

Pour sécuriser le trafic entrant entre les microservices, il convient d’utiliser l’authentification de l’entité homologue et l’authentification de demandes. L’authentification de l’entité homologue sert à assurer l’authentification entre services et à confirmer que le client a bien établi une connexion. Le client et le serveur doivent utiliser une certification TLS pour s’identifier entre eux. Ce faisant, il est également possible de protéger les communications entre les deux parties en assurant la confidentialité et l’intégrité des données. L’authentification de demandes vise à vérifier les justificatifs d’identité associés à la demande. On l’utilise lorsqu’une demande est soumise à partir du client sur le serveur au nom d’une utilisatrice finale ou d’un utilisateur final.

Toutes les demandes de service doivent être authentifiées et autorisées avant d’accorder un accès. Il convient d’utiliser des clés d’API et des normes ouvertes, comme Open Authorization 2.0 (OAuth 2.0), pour sécuriser les demandes de service. Les clés d’API devraient être stockées de manière sécurisée et leur accès devrait être restreint. Prière de consulter la Normes du gouvernement du Canada sur les APINotes de bas de page 9 du SCT pour plus de détails sur la façon de sécuriser les API et les services infonuagiques. Pour de plus amples renseignements, consultez l’ITSP.40.062, Conseils sur la configuration sécurisée des protocoles réseauNotes de bas de page 10.

5 Conseils sur la périphérie et le périmètre du nuage

L’environnement en nuage est en train de transformer la définition traditionnelle et le rôle joué par la périphérie de réseau ou le périmètre. Il est plus décentralisé et, par extension, sa périphérie est également plus décentralisée. Par exemple, l’environnement en nuage présente plusieurs points terminaux publics associés à différents services IaaS et PaaS du FSI. On retrouve généralement plusieurs points terminaux privés qui permettent d’utiliser les services infonuagiques dans un réseau virtuel, tout en continuant d’adhérer aux principes d’établissement de zones de réseau.

Pour cette raison, la sécurisation de la périphérie ou du périmètre d’un environnement en nuage peut poser plusieurs défis et il est d’autant plus important d’établir les zones pour ce qui est des flux des trafics entrant et sortant. Ces deux types de trafic devraient être limités au moyen de mécanismes appropriés, comme des PIZ, de manière à renforcer l’établissement des zones. En outre, il est possible de tirer avantage des outils d’orchestration de conteneurs et de la technologie de réseau virtuel pour assurer l’application des stratégies de sécurité d’un ministère pour les deux flux de trafic.

Selon la topologie de connectivité utilisée, le FSI gérera la périphérie du nuage. D’autres intermédiaires (section 6.4), comme les fournisseurs de services de sécurité gérés (FSSG), peuvent également offrir des services de sécurité ou des CASB afin d’étendre davantage la périphérie ou le périmètre.

5.1 Cas d’utilisation et conseils

Dans le nuage, l’environnement est un réseau virtuel en soi. La présente section examinera la façon de tirer avantage des topologies de connectivité et d’étendre un réseau virtuel en l’intégrant à d’autres réseaux virtuels. La section suivante abordera la façon d’utiliser les topologies de connectivité dans un réseau virtuel au moment d’établir les zones du nuage.

Vous trouverez ci-dessous quelques cas d’utilisation et conseils à ce sujet :

- Cas d’utilisation : Un autre réseau virtuel dans un même compte de niveau supérieur

- Conseils : En ce qui a trait à la connectivité réseau, il est possible d’intégrer deux réseaux virtuels appartenant au même compte de niveau supérieur de manière à tirer parti des services réseau du FSI, comme l’appairage de réseaux virtuels ou les passerelles réseau. Certains de ces services réseau proposent des fonctions de sécurité pour le filtrage du trafic réseau et le contrôle de l’accès.

- Dans la plupart des cas, ces services réseau ne respectent pas les fonctions et les exigences de sécurité d’un PIZ et devraient être renforcés par l’intégration d’un PIZ. Le PIZ doit être associé à une ZAP sur les deux réseaux virtuels pour les flux des trafics entrant et sortant.

- On conseille de faire appel au modèle de réseau en étoile où chaque réseau virtuel d’application se trouve dans un rayon. Le PIZ peut être mis en œuvre dans chaque réseau virtuel des rayons et le concentrateur peut reposer sur les exigences et les stratégies de sécurité de l’organisation. Prière de consulter la section 6.2, Modèle de réseau en étoile, et la figure 2 : Architecture conceptuelle, pour plus de détails sur le modèle de réseau en étoile.

- Cas d’utilisation : Un autre réseau virtuel dans un compte de niveau supérieur différent au sein d’une même région du nuage

- Conseils : La plupart des FSI fournissent des services interrégionaux auxquels on peut avoir recours pour intégrer les réseaux virtuels qui se trouvent dans différents comptes de niveau supérieur. Par conséquent, les directives fournies dans le scénario précédent s’appliquent également à ce cas d’utilisation, notamment pour ce qui est de l’utilisation du modèle de réseau en étoile.

- Cas d’utilisation : Un autre réseau virtuel dans un compte de niveau supérieur différent au sein d’une région différente du nuage

- Conseils : La plupart des FSI fournissent des services intrarégionaux auxquels on peut avoir recours pour intégrer les réseaux virtuels qui se trouvent dans différents comptes de niveau supérieur de régions différentes. Par conséquent, les directives fournies dans le scénario précédent s’appliquent également à ce cas d’utilisation, notamment pour ce qui est de l’utilisation du modèle de réseau en étoile.

- Cas d’utilisation : Un autre réseau virtuel dans un compte de niveau supérieur différent relevant d’un autre FSI

- Conseils : Pour le moment, les FSI n’offrent aucune connectivité réseau aux autres FSI par l’intermédiaire de leur fond de panier. Il ne reste que deux options de réseau : utiliser un réseau avec ZP ou un réseau sur site.

- Zone publique. Il est possible de faire appel à une connectivité directe, d’Internet à Internet, ou encore à un RPV site à site. Dans ces deux cas d’utilisation, la connexion devrait s’effectuer dans la ZAP. Vous pouvez tirer avantage des conseils formulés à la section 6.2, Modèle de réseau en étoile, et à la section 6.4, Topologie de connectivité intermédiaire, et interrompre la connectivité dans la ZAP du concentrateur qui fait office de PIZ.

- Sur site. On suppose que l’organisation a établi une connexion réseau dédiée entre son réseau sur site et deux centres de données régionaux du FSI au moyen d’un fournisseur d’accès Internet (FAI). Cette connexion réseau dédiée doit avoir recours à des fonctions de sécurité, comme un RPV IPsec, le chiffrement OSI de couche 2 et le chiffrement TLS. Il s’agit d’un élément de référence. De plus amples recherches sur les protections supplémentaires à ajouter aux systèmes de niveau supérieur pourraient s’avérer nécessaires. Prière de consulter les conseils formulés à la section 6.3, Topologie de connectivité hybride. Si le même FAI est utilisé pour les deux FSI, il pourrait être possible d’acheminer le trafic réseau directement du FAI, sans avoir d’abord à passer par le site du premier FSI (du nuage au site), puis transmettre le trafic du réseau sur site vers le deuxième FSI (du site au nuage).

- Conseils : Pour le moment, les FSI n’offrent aucune connectivité réseau aux autres FSI par l’intermédiaire de leur fond de panier. Il ne reste que deux options de réseau : utiliser un réseau avec ZP ou un réseau sur site.

- Cas d’utilisation : Réseau sur site

- Guidance: On suppose que l’organisation a établi une connexion réseau dédiée entre son réseau sur site et deux centres de données régionaux du FSI au moyen d’un fournisseur d’accès Internet (FAI). Cette connexion réseau dédiée peut utiliser des fonctions de sécurité supplémentaires, comme IPsec, MACsec et le protocole TLS. Prière de consulter les conseils formulés à la section 6.3, Topologie de connectivité hybride.

6 Topologie de connectivité

La présente section traitera des modèles de conception infonuagique liés à la sélection et la mise en œuvre de zones auxquels on fera référence dans les sections subséquentes. Un modèle est une collection de solutions réutilisables et d’idées de conception misant sur l’utilisation des technologies pour résoudre des problèmes de conception de système courants. Il présente un flux de données de bout en bout entre les composants ou les zones d’un système.

Les modèles de conception sont utiles, puisqu’ils proposent des solutions établies à des problèmes de conception courants et sont généralement faciles à répéter. Ils sont organisés dans un format de référence normalisé et permettent d’assurer une cohérence en ce qui a trait à la conception et à la mise en œuvre des systèmes. Leur utilisation ne garantit pas que les problèmes de conception seront toujours résolus, car plusieurs facteurs peuvent entrer en ligne de compte, dont les exigences et les contraintes de sécurité des clients.

Les topologies de connectivité au nuage qui seront examinées dans la présente conviennent à tous les FSI. Les modèles couverts dans la présente section sont documentés, le cas échéant, de la façon suivante :

- Nom et brève description du modèle;

- Brève explication des difficultés pouvant être résolues au moyen de la mise en œuvre du modèle. Il peut s’agir d’une exigence;

- Visualisation de la structure du modèle, dont la solution de conception proposée par le modèle afin de résoudre le problème et de répondre aux exigences;

- Conseils sur la façon dont le modèle peut être appliqué, ce qui comprend les directives, les cas d’utilisation, les avantages et les inconvénients.

La présente section portera sur les modèles suivants :

- Modèle de réseau en étoile;

- Modèle hybride;

- Modèle intermédiaire;

- Modèle avec enclave de données;

- Modèle avec conteneur;

- Modèle avec adaptateur;

- Modèle avec API ou anti-API.

6.1 Présentation conceptuelle

Avant d’aborder les modèles individuels et d’y faire référence, il convient d’examiner les diagrammes ci-dessous, qui offre une présentation conceptuelle de certains des modèles importants et explique comment on peut les utiliser. Prière de consulter l’annexe B pour plus de détails.

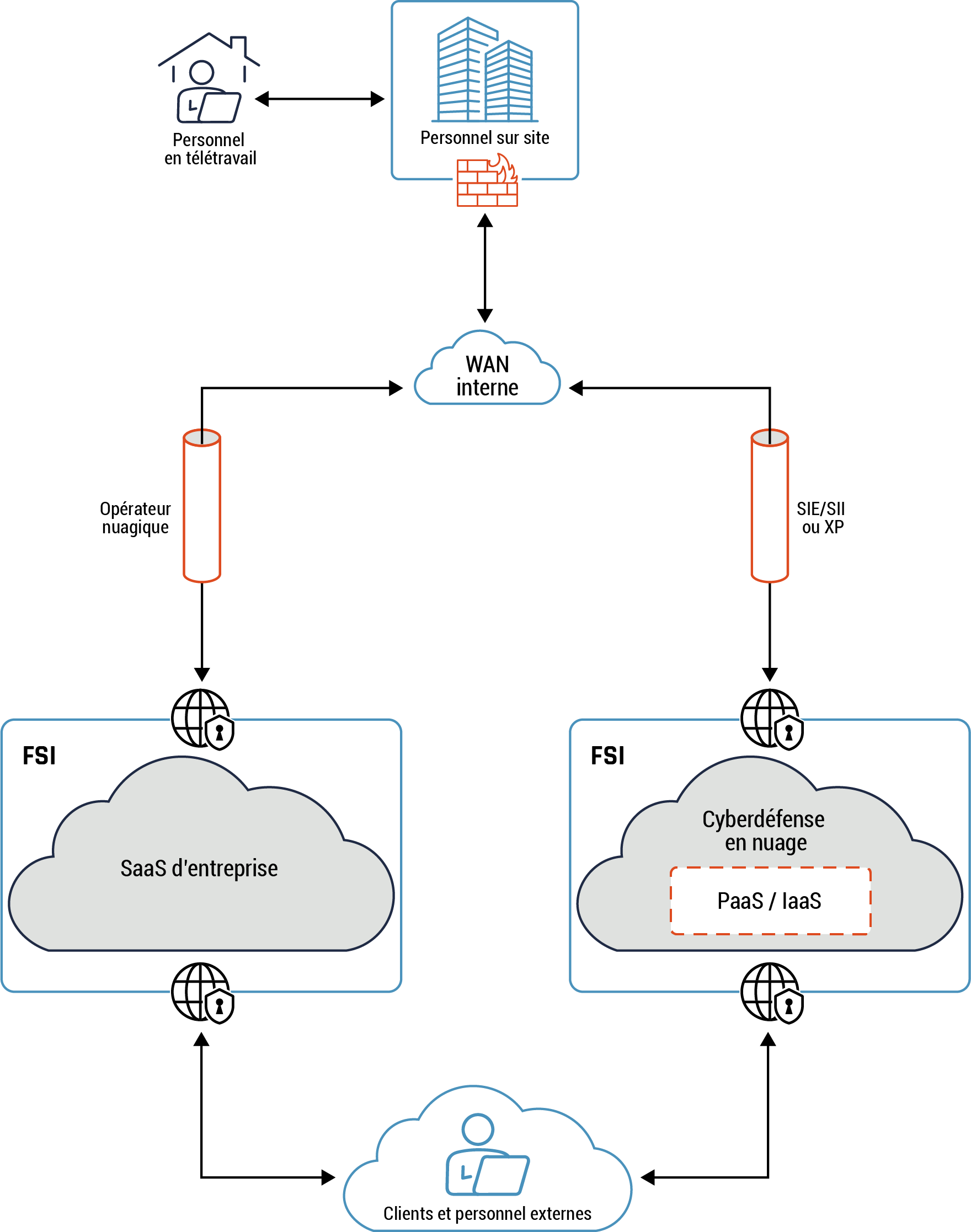

Figure 2 : Architecture conceptuelle

Description détaillée - Architecture conceptuelle

La figure 2 donne une vue d’ensemble de l’architecture conceptuelle. Le diagramme montre un utilisateur en télétravail qui se connecte au lieu de travail sur site au moyen d’un réseau privé virtuel (RPV). L’icône Pare-feu se trouve sous l’icône représentant le lieu de travail sur site pour mettre en évidence le fait que le trafic passe par le pare-feu jusqu’au WAN interne qui est représenté par une icône Nuage.

Deux tubes sont connectés à l’icône Nuage WAN pour représenter le flux de trafic et de données qui transite du WAN à l’opérateur nuagique par l’intermédiaire d’un SIE/SII ou d’un point d’interconnexion Internet. Le trafic et les données continuent de circuler de l’opérateur nuagique vers le nuage SaaS d’entreprise fourni par le FSI, représenté par une icône Nuage avec un point d’entrée et de sortie sécurisé dans le diagramme. Le trafic et les données circulent du SIE/SII ou XP vers le PaaS ou l’IaaS par l’intermédiaire d’une cyberdéfense en nuage hébergée par le FSI, le tout représenté par un point d’entrée et de sortie sécurisé dans le diagramme. Le trafic provenant des plateformes nuagiques, SaaS, PaaS ou IaaS, est ensuite acheminé aux clients ou au personnel externes, qui sont représentés par l’icône d’une personne travaillant devant un ordinateur portable.

Figure 3 : Architecture conceptuelle pour le GC

Description détaillée - Architecture conceptuelle pour le GC

La figure 3 donne un aperçu de l’architecture conceptuelle au sein du GC. Le diagramme montre un utilisateur en télétravail qui se connecte au lieu de travail sur site au moyen d’un réseau privé virtuel (RPV). L’icône Pare-feu se trouve sous l’icône représentant le lieu de travail sur site pour mettre en évidence que le trafic passe par le pare-feu jusqu’au WAN interne du GC, qui est représenté par une icône Nuage.

Deux tubes sont connectés à l’icône Nuage WAN du GC pour représenter le flux de trafic et de données qui transite du WAN à l’opérateur nuagique par l’intermédiaire d’un SIE/SII ou d’un point d’interconnexion Internet. Le trafic et les données continuent de circuler de l’opérateur nuagique vers le nuage SaaS du ministère ou du GC fourni par le FSI, le tout représenté par l’icône Nuage avec un point d’entrée et de sortie sécurisé dans le diagramme. Le trafic et les données circulent du SIE/SII ou point d’interconnexion Internet vers le PAI du GC (PaaS ou IaaS) par l’intermédiaire d’une cyberdéfense en nuage hébergée par le FSI, le tout représenté par un point d’entrée et de sortie sécurisé dans le diagramme. Le trafic provenant des plateformes nuagiques, SaaS, PaaS ou IaaS, est ensuite acheminé aux clients ou au personnel externes, qui sont représentés par l’icône d’une personne travaillant devant un ordinateur portable.

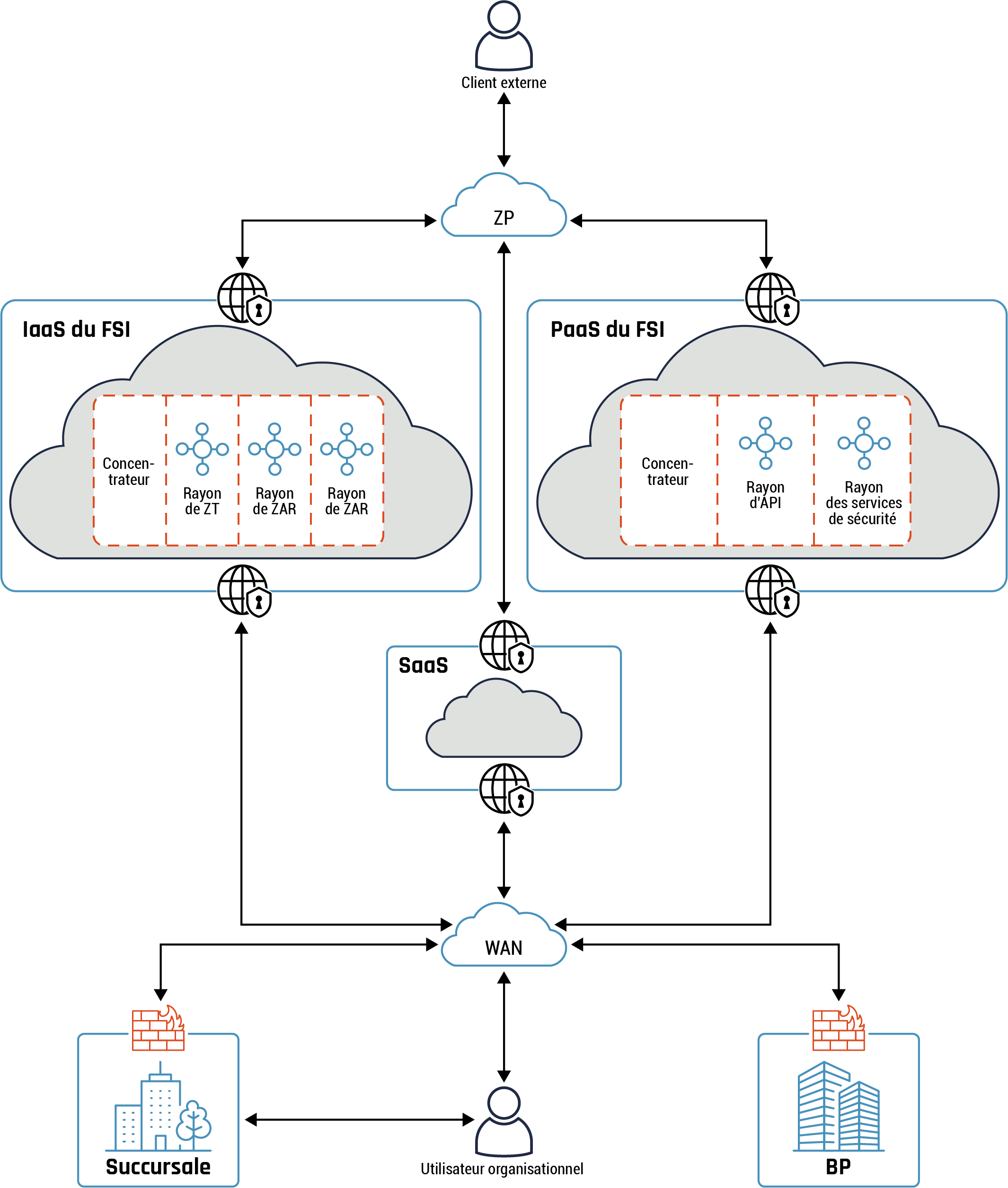

La vue de l’architecture conceptuelle offre une perspective de haut niveau de certaines topologies de connectivité clés les plus courantes, comme les réseaux hybrides, intermédiaires et en étoile. Le trafic entrant et sortant de l’environnement en nuage provient des nombreux points terminaux publics du FSI. Un modèle de réseau en étoile est au cœur de l’architecture du réseau et de l’établissement de ses zones. Le concentrateur héberge les services communs ou partagés, comme la surveillance, le routage et l’inspection. Ces services peuvent être consommés par différentes charges de travail hébergées dans les rayons. De plus, le concentrateur agit à titre d’intermédiaire et inspecte tout le trafic entre la ZP, votre réseau sur site et votre environnement en nuage.

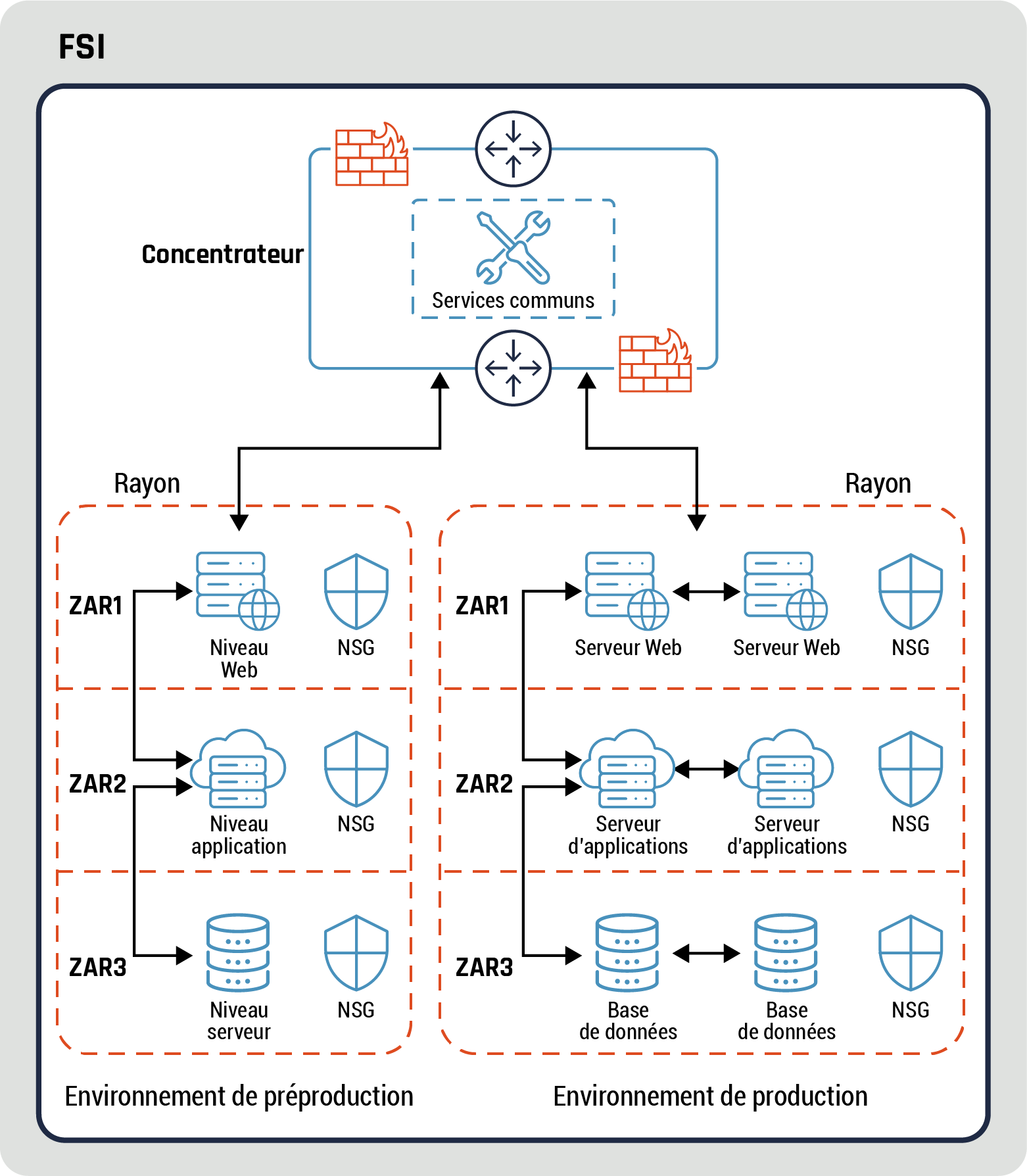

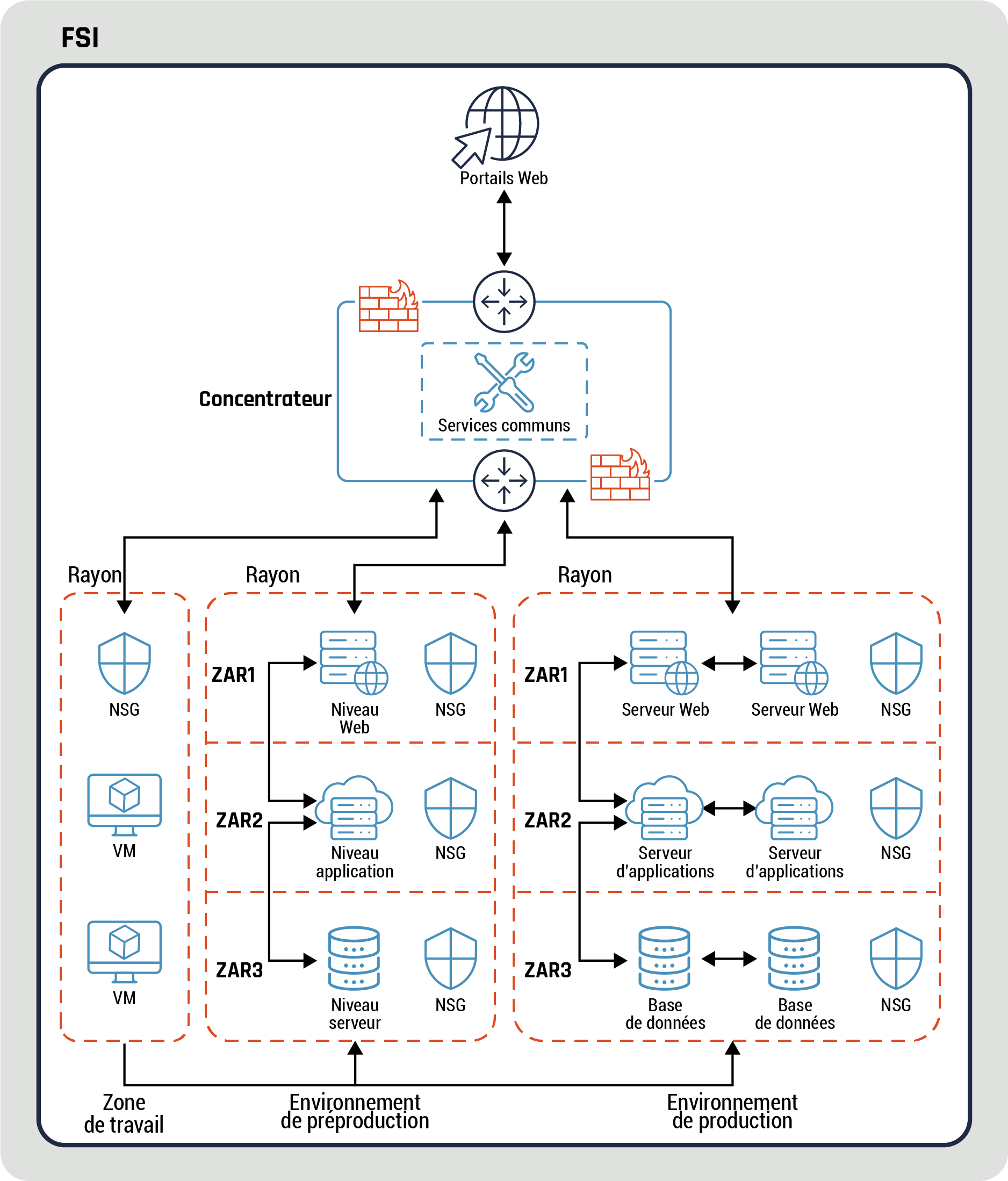

Les charges de travail du nuage de votre organisation sont déployées dans les rayons. Un rayon peut être segmenté en différentes zones, comme les niveaux s’appliquant au Web, aux applications et aux bases de données au sein des groupes de sécurité réseau (NSG) utilisés pour restreindre l’accès.

Vous trouverez ci-dessous quelques avantages découlant de l’utilisation d’un modèle de réseau en étoile :

- Vous pouvez isoler les charges de travail dans les différents rayons. Par exemple, les charges de travail présentant différentes classifications de données doivent se trouver dans des modèles différents et utiliser des ressources différentes.

- Il n’y a qu’un seul point pour le trafic entrant et sortant, le concentrateur, ce qui permet de réduire la surface d’attaque.

Voici ce que vous devez garder à l’esprit lors de la mise en œuvre d’un modèle de réseau en étoile dans votre environnement en nuage :

- Les environnements en nuages ont des implications en matière de coûts, en particulier si des frais sont imputables au trafic rayon-concentrateur-rayon. Par exemple, vous pourriez devoir payer des frais pour les flux des trafics entrant et sortant, notamment dans les cas d’utilisation à fort trafic. Votre organisation peut réduire les frais en faisant preuve d’une diligence raisonnable.

Le trafic peut provenir des installations sur site, où on retrouve un modèle hybride, ou de la ZP, où on retrouve un modèle intermédiaire. Il existe différentes formes d’intermédiaires, comme les FSSG et les CASB. Un bon exemple de FSSG est le service de connectivité hybride du GC. De plus, les services CASB peuvent être utilisés en tant que mandataire inverse pour l’application des stratégies, comme l’authentification, l’authentification unique, l’autorisation et le chiffrement. Prière de consulter le glossaire pour de plus amples renseignements sur les FSSG, les CASB et le service de connectivité hybride du GC.

Dans le contexte du gouvernement du Canada, le service de connectivité hybride du GC intègre un PIZ qui négocie tout le trafic réseau entre les installations sur site et la NACL du nuage. On peut également utiliser le PIZ pour négocier et inspecter tout le trafic réseau depuis la ZP. Certaines capacités du service de connectivité hybride du GC incluent des CASB, des NGFW, le déchiffrement TLS et des inspections approfondies des paquets.

Le modèle de réseau en étoile dans un environnement en nuage a été abordé à la section 5. La section 6 traitera des différents modèles retrouvés dans un réseau virtuel en étoile, comme les modèles avec enclave de données, avec conteneur et avec API.

6.2 Modèle de réseau en étoile

Points essentiels de ce modèle

Le modèle de réseau en étoile permet d’assurer une gestion efficace des exigences de communication et de sécurité courantes. Le concentrateur est une zone de sécurité de réseau qui contrôle et inspecte le trafic entrant ou sortant qui circule entre les zones suivantes : Internet, sur site et rayons. Par exemple, une passerelle RPV peut être déployée à titre de service commun pour fournir une connectivité sécurisée entre votre centre de données sur site et votre environnement en nuage au moyen de ce modèle. Prière de consulter la figure 4 – Topologie de connectivité du réseau en étoile pour plus de détails.

Remarque : Par défaut, les flux de trafic sont autorisés entre les rayons. Ces flux de trafic dépendent de la stratégie de sécurité et du cadre de gestion des risques de votre organisation. Prière de consulter la section 4 − Conseils sur l’établissement de zones dans le nuage pour plus de détails sur certaines des mesures d’atténuation que l’on peut appliquer à ces flux de trafic.

Le modèle de réseau en étoile propose les avantages suivants à votre organisation :

- Réseau : On peut utiliser le concentrateur pour contrôler le trafic entrant et sortant, ce qui permet d’isoler votre réseau et de réduire la zone de souffle;

- Conformité :

- Un nouveau rayon hérite des contrôles et des exigences de sécurité de référence du concentrateur et de l’environnement dans son ensemble;

- La séparation des rayons est basée sur des exigences environnementales différentes, comme dans le cas des environnements de production et de non-production, ou de la séparation des secteurs d’activité;

- Extensibilité : Des rayons supplémentaires peuvent être ajoutés facilement, sans incidence sur les rayons actuels. Le FSI pourrait imposer des limites selon votre mise en œuvre, notamment pour l’appairage de réseaux virtuels ou la passerelle réseau.

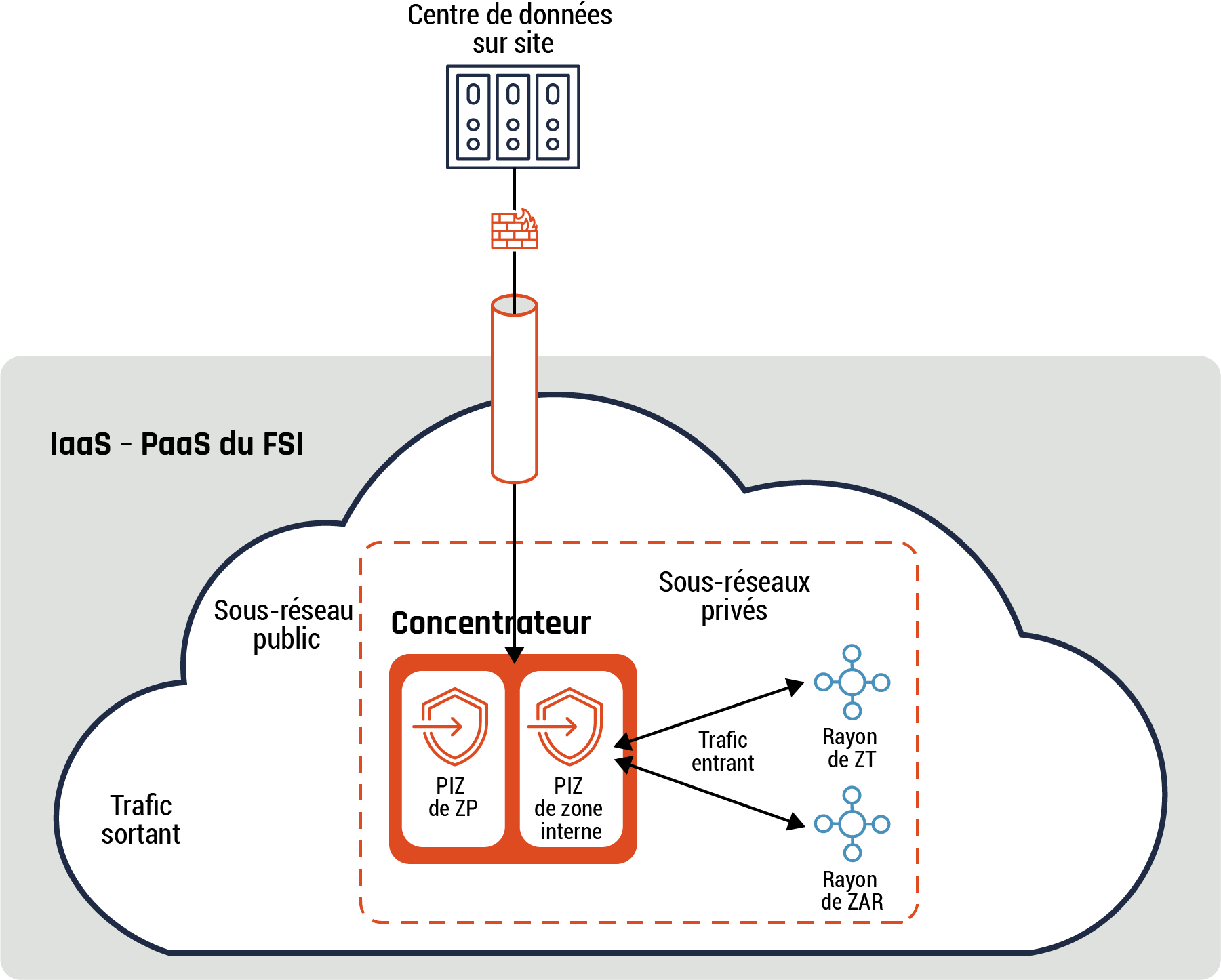

Figure 4 : Topologie de connectivité du réseau en étoile

Description détaillée - Topologie de connectivité du réseau en étoile

La figure 4 illustre la topologie du réseau en étoile. Il s’agit d’un diagramme avec l’icône d’un gros nuage et l’icône d’un nuage plus petit portant la mention « ZP ». Ce nuage plus petit représente la zone publique et comporte une flèche allant de la ZP à l’environnement nuagique interne IaaS ou PaaS du FSI. Il y a un rectangle entouré d’une ligne pointillée et deux rectangles supplémentaires portant les mentions « PIZ de ZP » et « PIZ de zone interne » sous le mot « Concentrateur ». Les PIZ de ZP et PIZ de zone interne relient le trafic entrant dans les sous-réseaux privés au rayon de ZAR d’application et au rayon de ZAR ou ZATR de données. On trouve du côté gauche de l’icône du gros nuage les mots « Sous-réseau public » et « Trafic sortant ».

Remarque : L’interface privée du PIZ de la zone interne et le sous-réseau privé du PIZ peuvent se trouver sur les mêmes flux des trafics entrant et sortant ou il peut s’agir d’interfaces privées et de sous-réseaux privés différents. Ce modèle s’applique également à tous les diagrammes présentés jusqu’à la fin du présent document, qui illustrent des flux des trafics entrant et sortant.

Comme l’indique le diagramme précédent, il existe une séparation logique entre les flux des trafics sortant et entrant. Le concentrateur joue ainsi une double fonction sans nécessiter une séparation entre les deux flux; il est composé d’un sous-réseau privé et d’un sous-réseau public. Les rayons sont hébergés sur des sous-réseaux privés.

Conseils

Le PIZ de la ZP devrait être utilisé pour filtrer les paquets selon les caractéristiques définies par votre organisation et ne devrait avoir recours qu’aux services nécessaires pour communiquer avec la ZP. Le ou les PIZ de la zone interne du concentrateur peuvent faire office de PIZ pour les rayons s’ils respectent toutes les fonctions de sécurité et les exigences présentées à l’annexe A. Par exemple, votre organisation peut déployer un pare-feu infonuagique en mode natif, l’appliance NGFW d’une tierce partie ou un équilibreur de charge dans le concentrateur et y intégrer un module de gestion unifiée des menaces (UTM pour Unified Threat Management) pour le trafic sortant entre la ZP et le concentrateur.

Dans le cas du trafic entrant, le concentrateur peut servir de PIZ si les rayons ne comportent aucun PIZ. Si un PIZ est intégré à chaque rayon, le concentrateur peut fournir des capacités de routage réseau, dont le contrôle d’accès. Dans un tel cas, toutes les ressources du concentrateur portent la même classification de données et sont gérées concurremment.

Prière de consulter les modèles hybride et intermédiaire pour obtenir des renseignements supplémentaires sur l’intégration de ces modèles.

Vous trouverez ci-dessous trois cas d’utilisations liés au trafic entrant dans un modèle de réseau en étoile selon la stratégie de sécurité et le cadre de gestion des risques de votre organisation :

- Les rayons d’un même concentrateur peuvent communiquer entre eux par l’intermédiaire du PIZ du concentrateur, ainsi qu’au moyen d’autres contrôles d’accès plus détaillés, ce qui peut servir à restreindre les flux de trafic, le cas échéant. Par exemple, une utilisatrice ou un utilisateur interne a accès à un portail Web qui extrait des données à propos d’un client à partir de sources différentes. Le client possède un compte personnel et un compte d’entreprise, et les données d’applications sont accessibles à partir de différentes interfaces sur des rayons différents. Chaque application a une connectivité directe aux autres applications aux fins de mise à jour, comme la modification du nom d’un client. Prière de consulter la figure 20, Exemples de passerelles d’API, de services API et de conteneurs pour plus de détails;

- Selon les exigences de sécurité de votre organisation, iI ne doit y avoir aucune connectivité directe entre les rayons. Tout le trafic qui transite entre les rayons passe par le concentrateur. Par exemple, les rayons hébergent les charges de travail des environnements de test, de développement, de préproduction et de production de votre organisation. Prière de consulter la figure 17, Exemple de modèle de réseau en étoile à l’annexe C pour plus de détails;

- Selon les exigences de sécurité de votre organisation, on doit retrouver une connectivité directe et non directe entre les rayons. Par exemple, un des rayons héberge la zone de travail de votre organisation, tandis que les autres hébergent les charges de travail des environnements de test, de développement, de préproduction et de production. Les environnements de production et de préproduction présentent des configurations matérielles et logicielles similaires, à part le fait que le premier soit entièrement redondant (tous les composants sont déployés en paires). La ZT dispose d’une connectivité directe aux quatre environnements et héberge les postes de travail virtuels. Il n’y a toutefois aucune connectivité directe entre les quatre environnements.

Par exemple, une demande d’assistance est soumise relativement à un bogue rencontré par une utilisatrice ou un utilisateur dans l’environnement de production et est affecté à une développeuse ou un développeur. Le développeur confirmera le bogue en utilisant un ordinateur virtuel dans la ZT pour accéder à l’environnement de production. Il utilisera ensuite l’environnement de préproduction pour déboguer le problème soulevé dans la demande en ouvrant une session d’utilisateur dans la ZT. Prière de consulter la Figure 19, Troisième exemple de modèle de réseau en étoile à l’annexe C pour plus de détails.

6.3 Modèle hybride

Points essentiels de ce modèle

Le modèle hybride est un modèle de conception réseau permettant de gérer efficacement les exigences de sécurité et les communications entre un concentrateur infonuagique, les charges de travail d’un centre de données sur site et les utilisatrices et utilisateurs. Les systèmes, comme les API, et les utilisatrices ou utilisateurs peuvent accéder aux services nécessaires à partir du réseau sur site de votre organisation ou depuis l’environnement en nuage.

Le modèle hybride propose les avantages suivants à votre organisation :

- Réseau : Permet d’assurer une connectivité réseau entre le centre de données sur site de votre organisation et l’environnement en nuage;

- Conformité : Le trafic réseau passera par un réseau privé dédié;

- Extensibilité : Une bande passante dédiée supplémentaire peut être mise en place en collaboration avec votre FSI et un fournisseur d’accès Internet (FAI) intermédiaire pour ce qui est des communications.

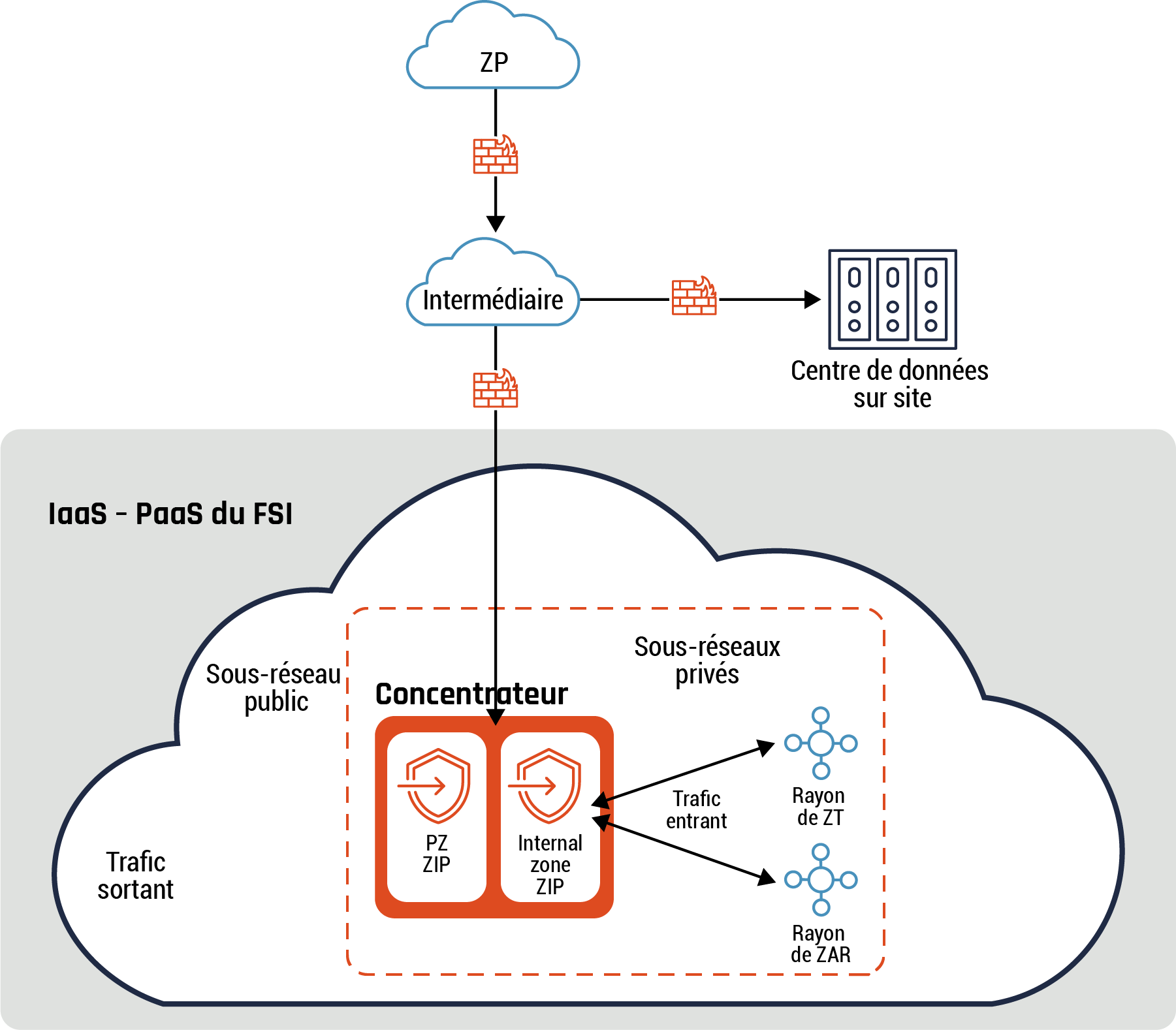

Figure 5 : Topologie de connectivité hybride

Description détaillée - Topologie de connectivité hybride

La figure 5 est un diagramme illustrant la topologie de connectivité hybride. On trouve une icône avec trois piliers dans le haut du diagramme pour représenter le centre de données sur site. Les données circulent du centre de données sur site vers l’icône Pare-feu et l’icône de tube qui représente une connexion ou un canal sécurisé pénétrant dans l’image d’un nuage pour illustrer l’environnement IaaS ou PaaS des FSI. On trouve dans l’icône du gros nuage un rectangle avec des lignes pointillées. Celui-ci se compose de deux rectangles supplémentaires avec un badge de sécurité et une flèche pour représenter les PIZ de ZP et PIZ de zone interne. Ces deux PIZ relient le trafic entrant aux rayons de ZAR et de ZT. Les mots « Sous-réseau public » et « Trafic sortant » se trouvent à l’intérieur de l’icône Nuage, à l’extérieur du rectangle avec des lignes pointillées.

Dans le diagramme précédent, une connectivité réseau directe est établie entre le centre de données sur site de votre organisation et l’environnement en nuage.

Tout le trafic qui transite entre le centre de données sur site de votre organisation et l’environnement en nuage doit passer par le PIZ. De plus, le PIZ comprend un mandataire inverse permettant de négocier et de vérifier tout le trafic qui transite entre la ZP et vos charges de travail (hébergées dans votre centre de données sur site et l’environnement en nuage). Selon la stratégie de sécurité de votre organisation, le trafic de la ZP peut être restreint de manière à limiter l’accès aux charges de travail de votre environnement en nuage.

Conseils

Le concentrateur peut faire office de PIZ s’il répond à toutes les fonctions de sécurité et aux exigences mentionnées à l’annexe A. Par exemple, vous pouvez déployer un pare-feu infonuagique en mode natif ou l’appliance NGFW d’une tierce partie dans le concentrateur et y intégrer un module d’UTM pour le trafic réseau sortant entre le concentrateur et le centre de données sur site. Si un PIZ a été mis en œuvre sur un compte de rayon, le concentrateur peut également fournir des capacités de routage réseau, dont le contrôle d’accès.