Format de rechange : Gestion des risques liés à la sécurité infonuagique (ITSM.50.062) (PDF, 1.36 Mo)

Avant-Propos

La présente publication intitulée Gestion des risques liés à la sécurité infonuagique est un document NON CLASSIFIÉ publié avec l’autorisation du chef du Centre de la sécurité des télécommunications (CST). Pour de plus amples renseignements ou pour des suggestions de modifications, prière de communiquer avec l’équipe des Services à la clientèle du Centre canadien pour la cybersécurité (CCC) :

Centre d’appels

contact@cyber.gc.ca

613-949-7048 ou 1-833-CYBER-88

Date d'entrée en vigueur

La présente publication entre en vigueur le 8 Mars 2019.

1 Introduction

L’infonuagique a le potentiel de fournir des services de système d’information adaptables, souples et abordables. Sous le paradigme de l’infonuagique, les organismes cèdent tout contrôle direct sur plusieurs aspects de la sécurité et de la protection des renseignements personnels, et accordent ainsi une certaine confiance au fournisseur de services infonuagiques (FSI). En revanche, les organismes utilisant des services infonuagiques demeurent responsables de la confidentialité, de l’intégrité et de la disponibilité des systèmes d’information ainsi que de l’information connexe hébergée par le FSI.

Par conséquent, les organismes doivent intégrer les environnements infonuagiques à leurs pratiques de gestion des risques liés à la sécurité des systèmes d’information. La nature partagée de l’exploitation et de l’utilisation d’un environnement infonuagique modifie à qui incombe la responsabilité de mettre en œuvre, d’exploiter et de tenir à jour les contrôles de sécurité. Il est donc nécessaire que les organismes comprennent bien la sécurité infonuagique en vue d’atténuer efficacement les risques.

Afin de permettre l’adoption de l’infonuagique, le gouvernement du Canada (GC) a élaboré une approche intégrée de gestion des risques pour établir des services fondés sur l’infonuagique. L’ITSM.50.062 définit cette approche qui peut être appliquée à tous les services fondés sur l’infonuagique, quels que soient le modèle de déploiement infonuagique et le modèle de services infonuagiques.

2 Contexte

2.1 Modèles de services infonuagiques

La publication spéciale 500-292 du NIST intitulée Cloud Computing Reference Architecture [9] définit les différents types de modèles de services. De manière générale, les modèles de services décrivent le type de services que le FSI fournit aux clients : une application, une plateforme de programmation ou des ressources informatiques brutes. Dans des scénarios d’informatique en nuage, les clients de services infonuagiques peuvent choisir parmi trois modèles de services :

- infrastructure en tant que service (IaaS);

- plateforme en tant que service (PaaS);

- logiciel en tant que service (SaaS).

Dans le modèle de services IaaS, la capacité fournie au client consiste à lui offrir le traitement, le stockage, les réseaux ainsi que d’autres ressources informatiques fondamentales, grâce auxquels le client peut déployer et exécuter des logiciels arbitraires, dont des systèmes d’exploitation et des applications.

Dans le modèle de services PaaS, la capacité fournie au client consiste à déployer sur son infrastructure en nuage des applications qu’il a acquises ou créées à l’aide de langages, de bibliothèques, de services et d’outils de programmation pris en charge par le fournisseur.

Dans le modèle de services SaaS, la capacité fournie au client consiste à utiliser les applications du fournisseur qui sont exécutées dans une infrastructure en nuage. Ces applications sont accessibles à partir de divers dispositifs clients par l’intermédiaire d’une interface client léger comme un navigateur Web (p. ex. services de courrier Web) ou d’une interface de programmation (p. ex. application locale).

2.2 Modèles de déploiement infonuagique

Les modèles de déploiement décrivent le rapport entre le fournisseur de services infonuagiques et le client. Le NIST définit quatre modèles de déploiement infonuagique :

- public;

- privé;

- communautaire;

- hybride.

Dans un nuage public, l’infrastructure infonuagique est mise en place aux fins d’utilisation ouverte à tous.

Dans un nuage privé, l’infrastructure infonuagique est mise en place aux fins d’utilisation exclusive par un seul organisme formé de plusieurs clients (p. ex. unités opérationnelles).

Dans un nuage communautaire, l’infrastructure infonuagique est mise en place aux fins d’utilisation exclusive par une communauté particulière de clients provenant d’organismes partageant des enjeux communs (p. ex. mission, exigences de sécurité, politiques et considérations liées à la conformité).

Le nuage hybride est composé d’au moins deux infrastructures infonuagiques distinctes (nuage privé, communautaire ou public) qui demeurent des entités uniques, tout en étant liées par des technologies normalisées ou propriétaires permettant la portabilité des données et des applications.

2.3 Intervenants

Pour être efficace, l’approche de gestion des risques liés à la sécurité infonuagique repose sur les activités de plusieurs intervenants, dont certains travaillent de façon indépendante de l’organisme. Ces intervenants sont les suivants :

- FSI : Fournisseur commercial de services infonuagiques qui souhaite offrir ses services à des clients. Un FSI peut détenir (ou non) une attestationNote de bas de page 1 pour ses services infonuagiques dans le cadre du processus initial de gestion des risques.

- Courtier de services infonuagiques : Organisme agissant à titre d’intermédiaire entre les FSI et les clients en offrant différents types de services de courtage, y compris des marchés infonuagiquesNote de bas de page 2.

- Organisme client : Organisme souhaitant faire appel à un FSI pour mettre en œuvre des services fondés sur l’infonuagique.

- Évaluateur de la sécurité de tierce partie : Organisme travaillant indépendamment des FSI et de l’organisme client qui réalise des évaluations de la sécurité en vertu d’un ou de plusieurs programmes d’attestation de la sécurité.

- Évaluateur de la sécurité infonuagique : Organisme (ou personne agissant en son mon) qui réalise des évaluations de la sécurité des services infonuagiques.

- Agent d’autorisation : Organisme (ou personne agissant en son nom) responsable de la sécurité de services infonuagiques qui doit autoriser leur exploitation en fonction des résultats des évaluations de la sécurité.

3 Approche de gestion des risques liés à la sécurité infonuagique

3.1 Facteurs politiques

Les organismes doivent bien comprendre les politiques, normes et lignes directrices en matière de sécurité qui définissent les exigences relatives à la sécurité infonuagique. Comme l’infonuagique pose également des défis supplémentaires en matière de protection des renseignements personnels pour les organismes utilisant des services infonuagiques, ceux-ci doivent comprendre leurs obligations en vertu des lois canadiennes sur la protection des renseignements personnels [5] :

- Loi sur la protection des renseignements personnels [6]Note de bas de page 3;

- Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) [7]Note de bas de page 4;

- lois provinciales sur la protection des renseignements personnels;

- lois sur la protection des renseignements personnels s’appliquant à des secteurs particuliers.

3.2 Rapport avec le processus de gestion des risques liés aux TI

L’approche présentée dans le présent document est une adaptation des normes relatives à la sécurité infonuagique et à la gestion des risques des établissements suivants :

- National Institute of Standards and Technology (NIST) des États-Unis;

- Centre canadien pour la cybersécurité (CCC);

- Secrétariat du Conseil du Trésor du Canada (SCT).

Conformément à leur cadre de gestion des risques respectif, les organismes doivent définir les objectifs de sécurité qui permettront de protéger leur information et leurs services.

Les lignes directrices du document intitulé Gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) [8] du CCC proposent un ensemble d’activités pour chacun des deux niveaux organisationnels suivants : niveau du ministère et niveau du système d’information.

Les activitésNote de bas de page 5 au niveau du ministère sont intégrées au programme de sécurité de l’organisme pour planifier, gérer, évaluer et améliorer la gestion des risques liés à la sécurité des TI.

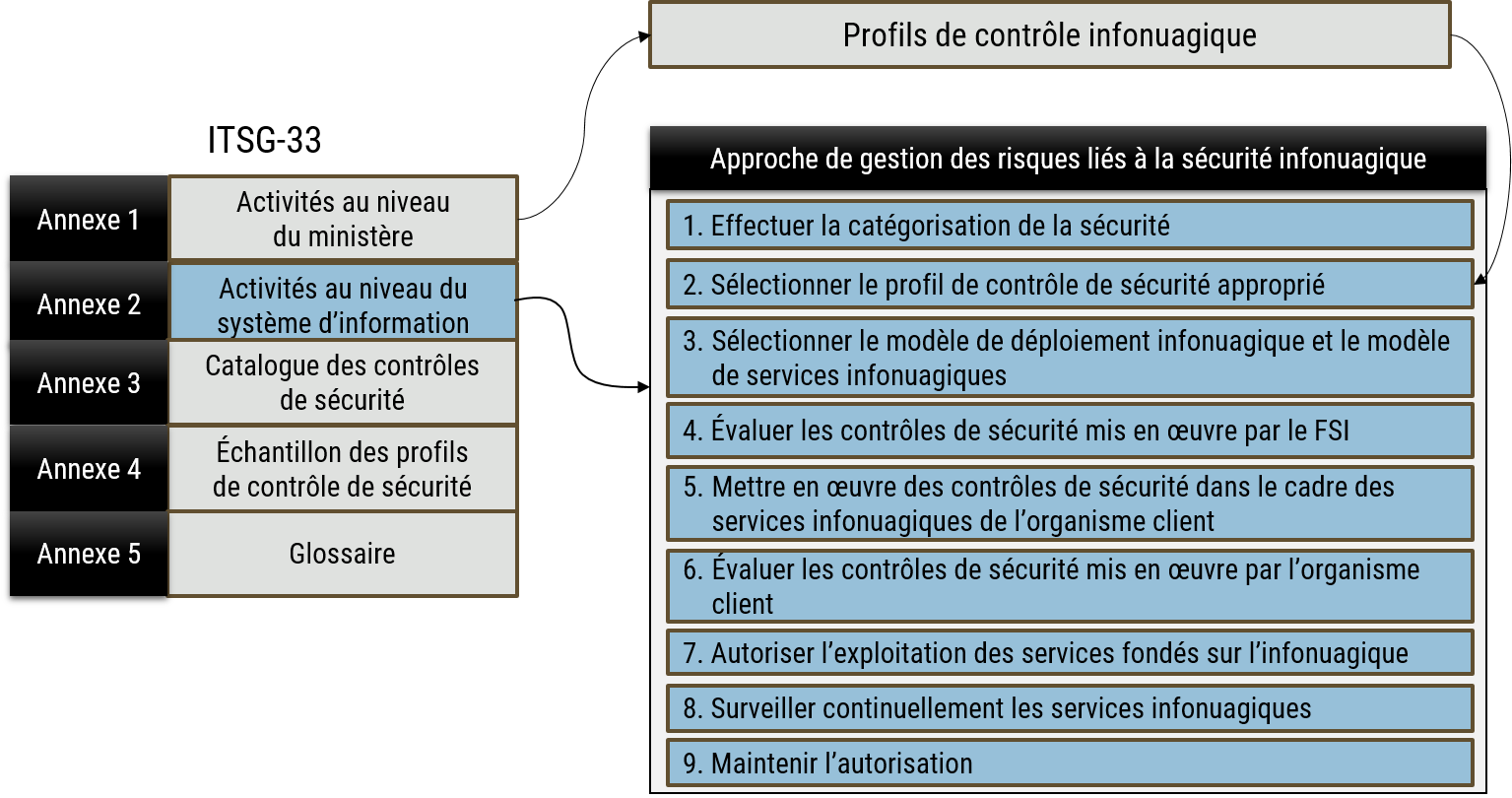

Les activités au niveau du système d’information sont intégrées à un cycle de développement des systèmes (CDS).Note de bas de page 6 Ces activités comprennent l’ingénierie de sécurité, l’évaluation des menaces et des risques, l’évaluation de la sécurité et l’autorisation du système d’information. Tel qu’il est illustré à la figure 1, l’approche de gestion des risques liés à la sécurité infonuagique appuie les activités au niveau du système d’information.

Les gestionnaires de la sécurité de l’information sont responsables d’intégrer les environnements en nuage à leurs pratiques de gestion des risques liés à la sécurité des systèmes d’information. La responsabilité concernant l’évaluation de la sécurité et l’autorisation revient aux responsables des opérations de l’organisme client souhaitant faire appel à des services infonuagiques.

Figure 1 : Rapport entre l’approche de gestion des risques liés à la sécurité infonuagique et le processus de gestion des risques liés aux TI

Description détaillée - Rapport entre l’approche de gestion des risques liés à la sécurité infonuagique et le processus de gestion des risques liés aux TI

La figure 1 illustre les liens entre les activités au niveau du système d’information établies dans l’annexe 2 de l’ITSG-33 et les activités associées à la gestion des risques liés à la sécurité infonuagique, c’est à dire :

- Effectuer la catégorisation de la sécurité

- Sélectionner le profil de contrôle de sécurité approprié

- Sélectionner le modèle de déploiement en nuage et le modèle de services infonuagiques

- Évaluer les contrôles de sécurité mis en œuvre par le FSI

- Mettre en œuvre des contrôles de sécurité dans le cadre des services infonuagiques de l’organisme client

- Évaluer les contrôles de sécurité mis en œuvre par l’organisme client

- Autoriser l’exploitation des services fondés sur l’infonuagique

- Surveiller continuellement les services infonuagiques

- Maintenir l’autorisation

La figure 1 illustre également les liens entre les activités au niveau du ministère établies dans l’annexe 1 de l’ITSG 33 et la sélection des profils de contrôle de sécurité dans le cadre de l’approche de gestion des risques liés à la sécurité infonuagique.

3.3 Cadres principaux

Cette approche de gestion des risques liés à la sécurité infonuagique découle des normes, des recommandations et des directives suivantes en matière d’infonuagique et de gestion des risques liés à la sécurité des systèmes d’information :

- conseils du CCC sur la gestion des risques liés à la sécurité des systèmes d’information, ITSG-33 [8];

- normes du NIST sur la gestion des risques liés à la sécurité des systèmes d’information, lesquelles sont définies dans la série 800 de publications spéciales [9];

- l’architecture de référence en nuage du NIST, laquelle est définie dans la publication spéciale 500-292 [10];

- l’architecture de référence liée à la sécurité infonuagique du NIST, laquelle est définie dans la publication spéciale 500-299 [11];

- le Federal Risk and Authorization Management Program (FedRAMP) [12];

- la procédure et l’approche de gestion des risques liés à la sécurité [13] du SCT.

3.4 Vue d’ensemble du processus de gestion des risques

Les organismes sont les ultimes responsables des risques de sécurité liés à l’utilisation des services de système d’information offerts par les fournisseurs externes, y compris les services infonuagiques fournis par les FSI et les courtiers de services infonuagiques. Par conséquent, les organismes doivent adopter une approche structurée pour gérer les risques relatifs à l’intégration de services infonuagiques pour appuyer les objectifs et résultats de leurs programmes.

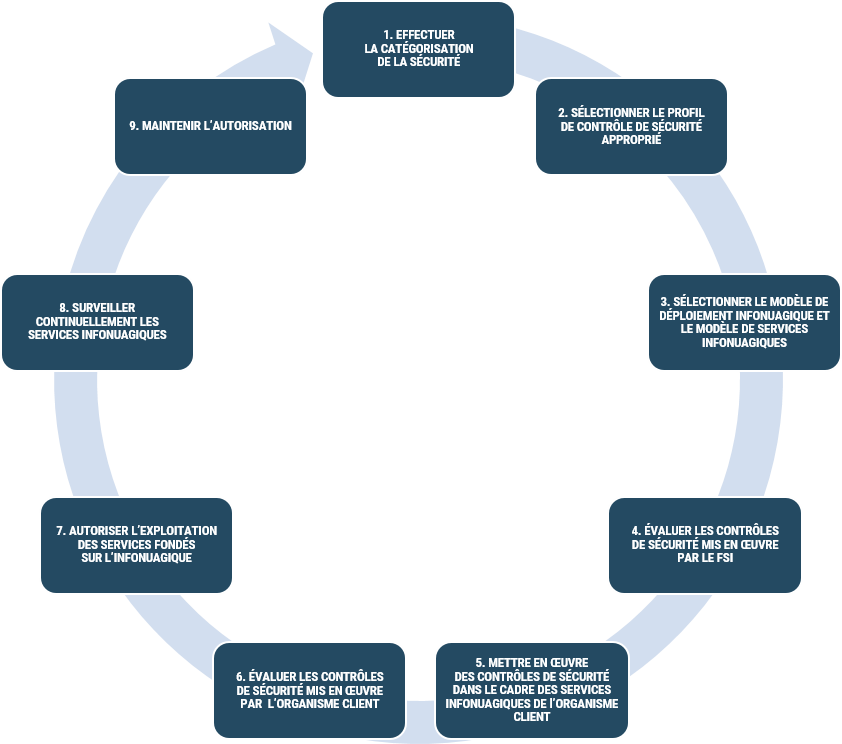

Tel qu’il est illustré à la figure 2, le processus de gestion des risques liés à la sécurité infonuagique consiste en une série de procédures mises en œuvre par un FSI et l’organisme client. Ces procédures sont décrites ci-dessous.

Figure 2 : Processus de gestion des risques liés à la sécurité infonuagique

Description détaillée - Processus de gestion des risques liés à la sécurité infonuagique

La figure 2 est un diagramme constitué d’une série de cases reliées par des flèches qui représentent visuellement le processus de gestion des risques liés à la sécurité infonuagique.

- Effectuer la catégorisation de la sécurité

- Sélectionner le profil de contrôle de sécurité approprié

- Sélectionner le modèle de déploiement en nuage et le modèle de services infonuagiques

- Évaluer les contrôles de sécurité mis en œuvre par le FSI

- Mettre en œuvre des contrôles de sécurité dans le cadre des services infonuagiques de l’organisme client

- Évaluer les contrôles de sécurité mis en œuvre par l’organisme client

- Autoriser l’exploitation des services fondés sur l’infonuagique

- Surveiller continuellement les services infonuagiques

- Maintenir l’autorisation

Étape 1 – Effectuer la catégorisation de la sécurité

La catégorisation de la sécurité est une activité essentielle de l’approche de gestion des risques liés à la sécurité infonuagique puisqu’elle sert de fondement afin de déterminer le niveau de préjudice prévu résultant de la compromission des systèmes d’information causée par des menaces. Dans le cadre de ce processus, les activités opérationnelles qui seront appuyées par les services fondés sur l’infonuagique sont établies et classées par catégorie, et le service hérite de la catégorie de sécurité attribuée. Les organismes clients choisissent ensuite un profil de contrôle de sécurité convenable en fonction de la catégorie de sécurité et de leur tolérance aux risques.

Étape 2 – Sélectionner le profil de contrôle de sécurité approprié

Des profils de contrôle de sécurité ont été élaborés pour les services fondés sur l’infonuagique. Ces profils découlent des profils de base définis à l’annexe 4 de l’ITSG-33 [2]. Les profils de contrôle de sécurité associés à l’infonuagique établissent les contrôles de sécurité recommandés que les FSI et les organismes clients devraient mettre en œuvre pour la catégorie de sécurité évaluée. Le profil de contrôle sélectionné sert aussi de base pour évaluer les contrôles de sécurité.

Étape 3 – Sélectionner le modèle de déploiement infonuagique et le modèle de services infonuagiques

Lors de l’adoption de services infonuagiques, les organismes clients doivent déterminer le modèle de déploiement infonuagique et le modèle de services infonuagiques qui conviennent à leurs services TI. Ce choix sera fondé sur la nature des services, le niveau de contrôle que l’organisme client veut conserver ainsi que le degré d’expertise et de maturité de l’organisme client dans le cadre de l’exploitation et de la maintenance des environnements des systèmes d’information fondés sur l’infonuagique.

Étape 4 – Évaluer les contrôles de sécurité mis en œuvre par le FSI

L’organisme client ne contrôle pas ou ne voit pas toujours la conception, l’installation et l’évaluation des contrôles de sécurité du FSI. Il doit alors adopter une approche d’évaluation de la sécurité différente, notamment en faisant appel à d’autres évaluations de la sécurité fiables. Les résultats de ces évaluations de la sécurité, s’ils sont fiables et applicables, peuvent être intégrés aux évaluations de la sécurité de l’organisme.

Dans le contexte de l’approche de gestion des risques liés à la sécurité infonuagique, ces évaluations de la sécurité fiables consistent en des attestations de tierces parties qui sont beaucoup plus valables que les autoévaluations. Ces attestations devraient avoir été réalisées par une tierce partie indépendante qui est tenue d’être objective et d’appliquer les normes professionnelles aux pièces justificatives qu’elle examine et produit. Cependant, les attestations de tierces parties ne couvrent généralement pas toutes les exigences de sécurité dans le profil de contrôle de sécurité sélectionné. Des exigences de sécurité et des clauses contractuelles supplémentaires pourraient être requises pour veiller à ce que les FSI fournissent les pièces justificatives nécessaires aux activités d’évaluation de la sécurité.

Étape 5 – Mettre en œuvre des contrôles de sécurité dans le cadre des services infonuagiques de l’organisme client

Lors de la mise en œuvre d’un profil infonuagique, l’organisme client et le FSI sont respectivement responsables de mettre en œuvre un grand nombre de contrôles de sécurité recommandés. Par ailleurs, certains contrôles de sécurité doivent être mis en œuvre à la fois par le FSI et l’organisme client.

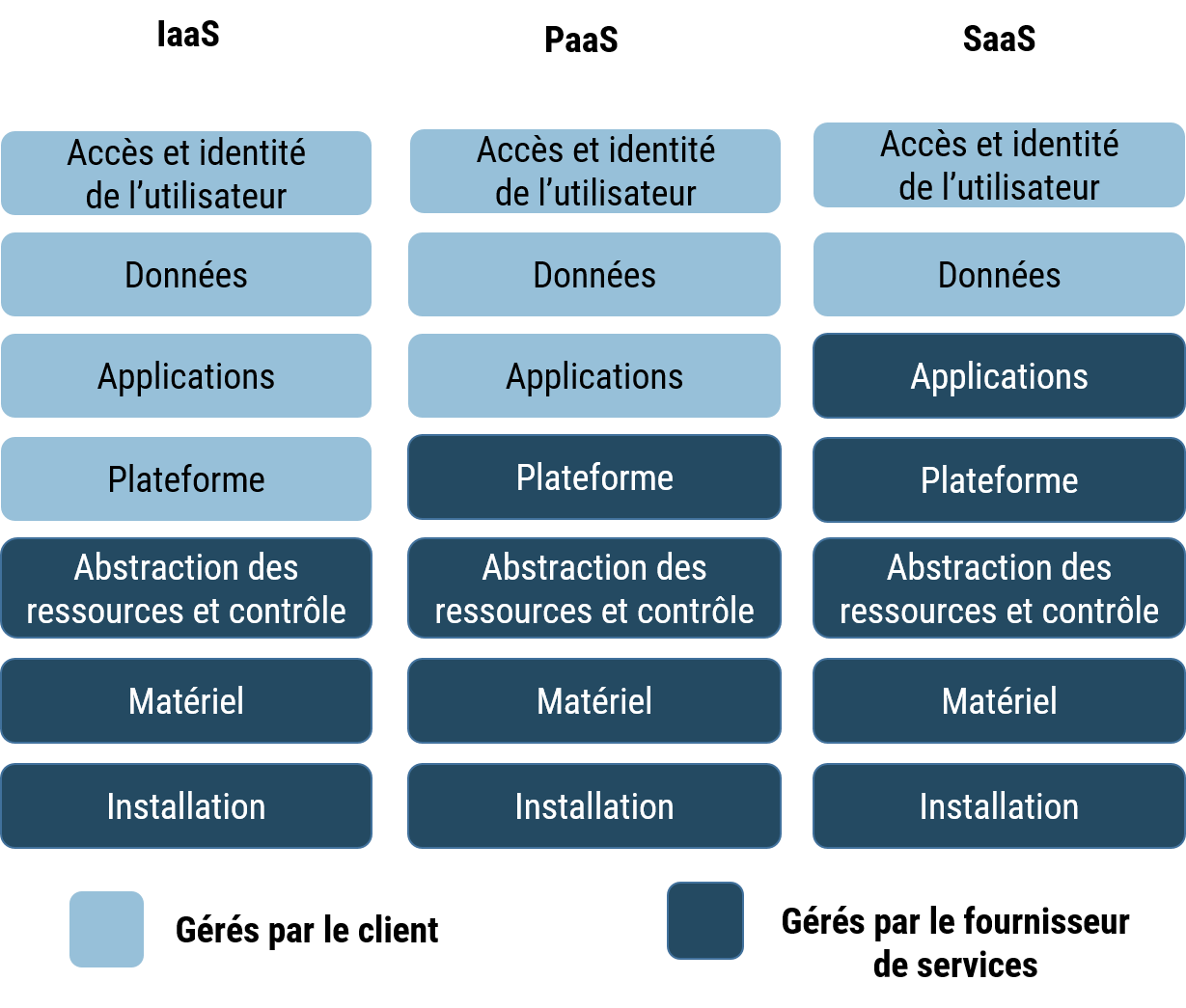

La nature des contrôles de sécurité qu’un organisme client doit mettre en œuvre dans les services fondés sur l’infonuagique dépend du modèle de services selon lequel les services sont choisis. La figure 3 illustre la division des responsabilités entre le FSI et l’organisme client pour la mise en œuvre des contrôles de sécurité. Dans le modèle de services IaaS, les organismes clients mettent en œuvre plus de contrôles de sécurité que dans le modèle de services SaaS.

Étape 6 – Évaluer les contrôles de sécurité mis en œuvre par l’organisme client

Les organismes clients sont responsables de l’évaluation de la sécurité en ce qui a trait aux contrôles de sécurité qui leur sont attribués dans les profils de contrôle liés à l’infonuagique. Tel qu’il est illustré dans la figure 3, la portée des profils de contrôle infonuagique comprend toutes les composantes du FSI et de l’organisme client servant à fournir et à utiliser les services fondés sur l’infonuagique. Les organismes clients doivent donc bien comprendre l’efficacité globale des contrôles de sécurité mis en œuvre par le FSI et leur propre organisme. Cette compréhension est essentielle à l’établissement et à la gestion des risques résiduels en vertu desquels les services fondés sur l’infonuagique seront exploités.

Figure 3 : Responsabilité partagée

Description détaillée - Responsabilité partagée

La figure 3 est un diagramme illustrant les responsabilités des organismes clients et des fournisseurs de services infonuagiques en ce qui concerne la mise en œuvre des contrôles de sécurité. Ces responsabilités sont classées dans trois catégories : l’infrastructure-service (IaaS), la plateforme-service (PaaS) et le logiciel-service (SaaS).

- Dans le modèle IaaS, l’organisme client est responsable de l’accès et de l’identité de l’utilisateur, des données, des applications et de la plateforme. Le FSI est responsable de l’abstraction des ressources et du contrôle, du matériel et des installations.

- Dans le modèle PaaS, l’organisme client est responsable de l’accès et de l’identité de l’utilisateur, des données et des applications. Le FSI est responsable de la plateforme, de l’abstraction des ressources et du contrôle, du matériel et des installations.

- Dans le modèle SaaS, l’organisme client est responsable de l’accès et de l’identité de l’utilisateur et des données. Le FSI est responsable des applications, de la plateforme, de l’abstraction des ressources et du contrôle, du matériel et des installations.

Étape 7 – Autoriser l’exploitation des services fondés sur l’infonuagique

L’autorisation est le processus continu qui consiste à obtenir et à maintenir des décisions de gestion officielles prises par un cadre supérieur, qui autorisent à exploiter un système d’information pour mener un ensemble d’activités opérationnelles. La décision d’autoriser ou non l’exploitation en fonction des risques est prise selon le contenu de la trousse d’autorisation.

Lorsqu’il accorde une autorisation, l’organisme client doit autoriser l’utilisation des services complets fondés sur l’infonuagique, lesquels consistent en les services infonuagiques du FSI et les services de l’organisme client qui sont hébergés dans les services infonuagiques du FSI. À cet effet, les résultats des évaluations de la sécurité des services infonuagiques du FSI et du client font partie intégrante de la trousse de documentation dont les agents d’autorisation ont besoin pour décider s’ils devraient autoriser l’exploitation des services fondés sur l’infonuagique et accepter les risques résiduels.

Étape 8 – Surveiller continuellement les services infonuagiques

La gestion des risques liés à la sécurité infonuagique va au-delà de la mise en œuvre : elle intègre des activités de surveillance continue au cours de la phase opérationnelle des services infonuagiques. La surveillance continue définit la façon dont les contrôles de sécurité des services infonuagiques seront surveillés au fil du temps et la façon dont les données de surveillance sont utilisées afin de déterminer si ces services fonctionnent toujours selon leurs paramètres d’autorisation.

La surveillance continue permet aux organismes clients de trouver les déviations sur le plan de la sécurité par rapport à l’état d’autorisation dans la partie des services infonuagiques du FSI et dans celle de l’organisme client.

Étape 9 – Maintenir l’autorisation

Le maintien de l’autorisation permet aux organismes clients de réagir de manière opportune et efficace aux déviations par rapport à l’état d’autorisation. Conformément aux conseils de l’ITSG-33 [8], lorsqu’il a été déterminé que les services infonuagiques ne fonctionnent pas selon leurs paramètres d’autorisation, les organismes clients devraient envisager les étapes suivantes :

- mettre en place des mesures temporaires pour protéger les activités opérationnelles prises en charge;

- mettre à jour les contrôles de sécurité existants pour corriger les lacunes en matière de sécurité;

- accepter le nouveau niveau de risque résiduel.

4 Superposition des évaluations

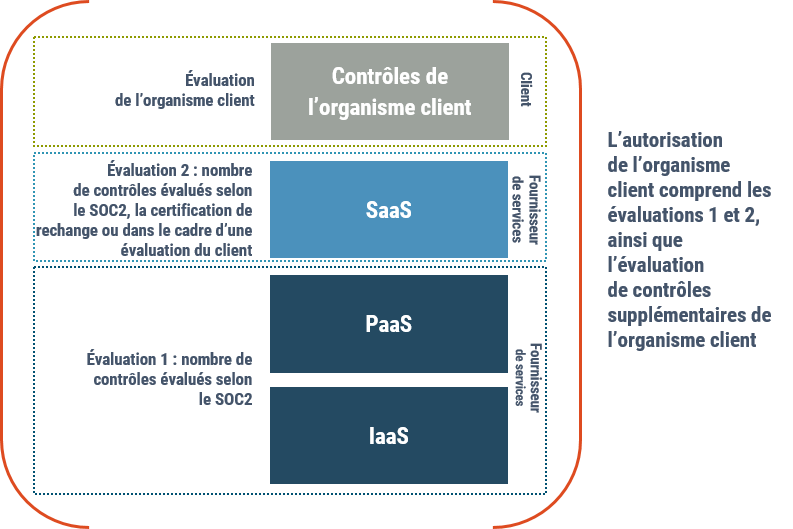

Dans le nuage, de nombreux systèmes infonuagiques dépendent d’autres fournisseurs de services infonuagiques pour fournir un ensemble complet de services aux clients. Par exemple, un fournisseur de logiciels fait appel à un fournisseur d’infrastructure pour offrir une solution SaaS. Dans ce cas, le fournisseur de logiciels héritera des contrôles de sécurité du fournisseur d’infrastructure.

La gestion des risques liés à la sécurité infonuagique permet de superposer les évaluations, comme des éléments constitutifs. Dans ce modèle, l’évaluation de chaque système infonuagique doit seulement couvrir la mise en œuvre de ce système précis. Par exemple, un fournisseur de SaaS ne serait pas tenu de présenter des pièces justificatives pour l’évaluation de la sécurité des systèmes IaaS et PaaS dont il se sert. Des évaluations de la sécurité séparées devraient plutôt être réalisées et pourraient ensuite être réutilisées pour les systèmes IaaS et PaaS employés. Cette approche permettrait de réduire le nombre d’attestations ou d’évaluations de la sécurité, d’éliminer la redondance des trousses d’autorisation et de limiter la portée des évaluations aux systèmes d’information précis.

Figure 4 : Superposition des évaluations

Description détaillée - Superposition des évaluations

Le diagramme à la figure 4 est composé de trois cases placées l’une au-dessus de l’autre pour représenter des évaluations de sécurité distinctes. Une case correspond à l’évaluation des systèmes IaaS et PaaS, alors qu’une autre case représente l’évaluation du système SaaS. Dans cet exemple, le fournisseur SaaS peut réutiliser et mettre à profit les évaluations de sécurité qui ont déjà été effectuées pour les systèmes IaaS et PaaS.

5 Réutilisation des évaluations

Les évaluations des services infonuagiques des FSI et des services fondés sur l’infonuagique des clients peuvent souvent être réutilisées. Par exemple, les organismes clients peuvent employer les solutions IaaS et PaaS du même FSI pour la mise en œuvre de leurs services fondés sur l’infonuagique. Il pourrait être indiqué pour l’organisme client de réutiliser une évaluation existante du FSI. Avant la réutilisation, cependant, les organismes clients doivent confirmer que la portée de l’évaluation du FSI couvre chaque modèle de services infonuagiques et chaque modèle de déploiement applicables.

6 Résumé

Pour adopter des services fondés sur l’infonuagique, les organismes clients doivent intégrer les environnements en nuage à leurs pratiques de gestion des risques liés à la sécurité des systèmes d’information. Le présent document aidera les organismes faisant appel à des services infonuagiques à comprendre les activités de gestion des risques à réaliser.

7 Aide et renseignements

Si les représentants de votre organisme ont déterminé que l’ITSM.50.062, Gestion des risques liés à la sécurité infonuagique, répond à leurs besoins opérationnels et souhaitent obtenir de plus amples renseignements, veuillez communiquer avec le centre d’appels du CCC.

Centre d’appels

contact@cyber.gc.ca

613-949-7048 ou 1-833-CYBER-88

8 Contenu complémentaire

8.1 Liste d’abréviations, d’acronymes et de sigles

- Forme abrégée

- Expression au long

- CCC

- Centre canadien pour la cybersécurité

- CDS

- Cycle de développement des systèmes

- CST

- Centre de la sécurité des télécommunications

- FedRAMP

- Federal Risk and Authorization Management Program

- FSI

- Fournisseur de services infonuagiques

- GC

- Gouvernement du Canada

- IaaS

- Infrastructure en tant que service (Infrastructure as a Service)

- ISO/CEI

- Organisation internationale de normalisation/Commission électrotechnique internationale

- ITSG

- Conseils en matière de sécurité des technologies de l’information (Information Technology Security Guidance)

- NIST

- National Institute of Standards and Technology

- PaaS

- Plateforme en tant que service (Platform as a Service)

- SaaS

- Logiciel en tant que service (Software as a Service)

- SCT

- Secrétariat du Conseil du Trésor du Canada

- SOC

- Service Organization Control

- SSAE

- Statements on Standards for Attestation Engagements

- STI

- Sécurité des technologies de l’information

- TI

- Technologies de l’information

8.2 Glossaire

- Terme

- Définition

- Catégorie de sécurité

- Caractérisation d’une activité opérationnelle selon la gravité des préjudices possibles (niveau de préjudice) résultant de la compromission des objectifs de sécurité (confidentialité, intégrité et disponibilité).

- Profil de contrôle de sécurité

- Description, aux fins de mise en œuvre, d’un ensemble de contrôles de sécurité visant à protéger les systèmes d’information appuyant des activités opérationnelles précises dans des contextes techniques et de menace particuliers, en suivant des approches de sécurité précises.

- Risque résiduel

- Partie restante du risque après l’application de mesures de sécurité.

8.3 Références

| Numéro | Référence |

|---|---|

| 1 | Secrétariat du Conseil du Trésor du Canada, Stratégie d’adoption de l’informatique en nuage du gouvernement du Canada, non daté. |

| 2 | Secrétariat du Conseil du Trésor du Canada, Politique sur la gestion des technologies de l’information, 1er juillet 2007. |

| 3 | Secrétariat du Conseil du Trésor du Canada, Politique sur la sécurité du gouvernement, 1er juillet 2009. |

| 4 | Secrétariat du Conseil du Trésor du Canada, Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l’information, non daté. |

| 5 | Commissariat à la protection de la vie privée du Canada, Aperçu des lois sur la protection des renseignements personnels au Canada, janvier 2018. |

| 6 | Ministère de la Justice du Canada, Loi sur la protection des renseignements personnels, 1985. |

| 7 | Ministère de la Justice du Canada, Loi sur la protection des renseignements personnels et les documents électroniques, 2015. |

| 8 | Centre canadien pour la cybersécurité, La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33), décembre 2014. |

| 9 | National Institute of Standards and Technology, NIST Special Publications, SP800s - Computer Security. |

| 10 | National Institute of Standards and Technology, NIST Cloud Computing Reference Architecture (Special Publication 500-292), septembre 2011. |

| 11 | National Institute of Standards and Technology, NIST Cloud Computing Security Reference Architecture (Special Publication 500-299), ÉBAUCHE. |

| 12 | Gouvernement des États-Unis, Federal Risk and Authorization Program (FedRAMP). |

| 13 | Secrétariat du Conseil du Trésor du Canada, Approche et procédures de gestion du risque en matière de sécurité de l’informatique en nuage, non daté. |

| 14 | National Institute of Standards and Technology, Managing Risk in a Cloud Ecosystem, non daté. |