Alternate format: Bulletin sur les cybermenaces : Incidence de la COVID-19 sur les cybermenaces pesant sur le secteur de la santé (PDF, 921 Ko)

À propos du présent document

Auditoire

Le présent bulletin sur les cybermenaces est destiné à la collectivité de la cybersécurité. Tout en étant soumis aux règles standard de droit d’auteur, l’information TLP:WHITE peut être distribuée sans aucune restriction. Pour obtenir de plus amples renseignements sur le protocole TLP (Traffic Light Protocol), prière de consulter la page Web https://www.first.org/tlp/.

Coordonnées

Prière de transmettre toute question ou tout enjeu relatif au présent document au Centre canadien pour la cybersécurité (CCC ou Centre pour la cybersécurité) à contact@cyber.gc.ca.

Méthodologie et fondement de l’évaluation

Les principaux jugements dans cette évaluation reposent sur des rapports provenant de diverses sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise du CCC en matière de cybersécurité. En défendant les systèmes d’information du gouvernement du Canada, le Centre pour la cybersécurité bénéficie d’une perspective unique lui permettant d’observer les tendances dans l’environnement de cybermenaces et d’appuyer ses évaluations. Dans le cadre du volet du mandat du CST relatif au renseignement étranger, le CCC tire parti d’information précieuse sur les habitudes des adversaires dans le cyberespace. Bien que le CCC soit tenu de toujours protéger ses sources et méthodes classifiées, il s’efforce de justifier le plus possible ses jugements.

Les principaux jugements du CCC sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude d’autres explications possibles, la réduction de biais et l’utilisation d’un langage probabiliste. Le Centre pour la cybersécurité utilise des formulations telles que « nous évaluons » ou « nous estimons » pour présenter une évaluation analytique. Les qualificatifs tels que « possiblement », « probablement », « très probable » et « fort possible » servent à évoquer la probabilité.

Le contenu de ce document est fondé sur l’information disponible en date du 8 juin 2020.

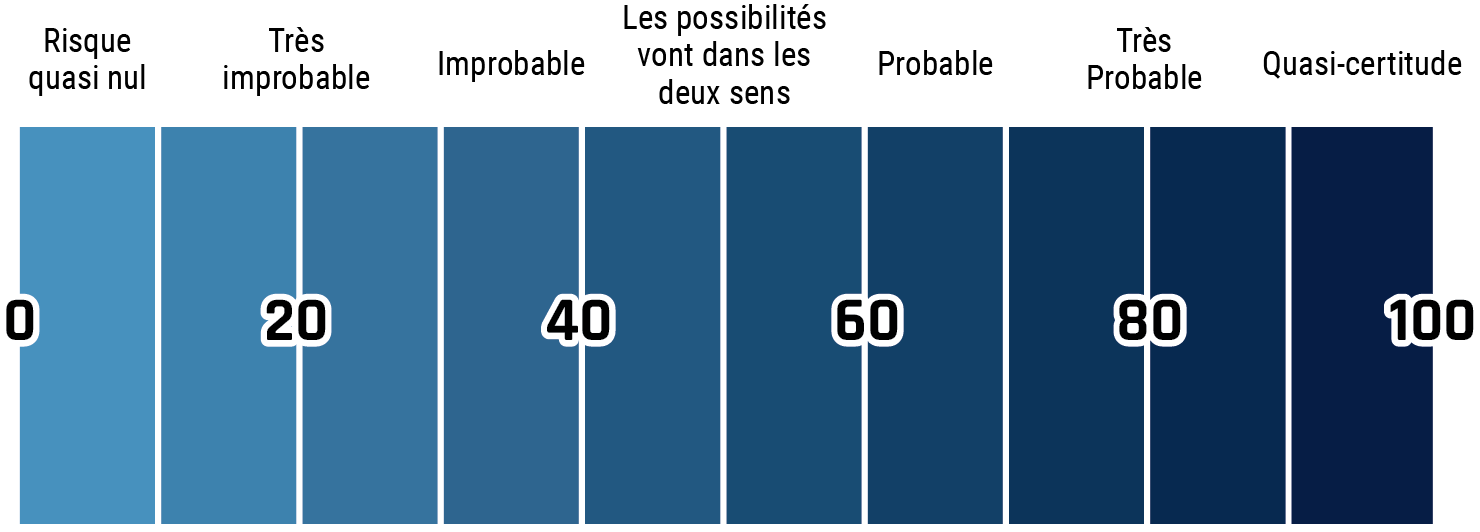

Lexique des estimations

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- Risque quasi nul (0%)

- Très improbable (20%)

- Improbable (40%)

- Les possibilités vont dans les deux sens (50%)

- Probable (60%)

- Très probable (80%)

- Quasi-certitude (100%)

Principaux jugements

- Nous estimons que les organismes de santé publique nationaux et internationaux continueront presque assurément d’être la cible d’activités de cybermenaces, comme des attaques par rançongiciel ou par déni de service distribué (DDoS pour Distributed Denial of Service), ou encore des attaques visant à soutirer de l’argent ou de l’information.

- Nous jugeons que les auteurs de cybermenaces risquent fort probablement de persévérer dans leurs efforts de ciblage axés sur les hôpitaux, les cliniques et d’autres services de première ligne prenant part aux activités d’intervention à la COVID-19 à travers le monde. Bien que de nombreuses attaques par rançongiciel visant des hôpitaux aient été observées à l’étranger, le Centre pour la cybersécurité n’a pas été sollicité pour porter assistance lors d’un événement majeur de rançongiciel contre un hôpital canadien durant la pandémie. Les incidents ont probablement été localisés et gérés par des équipes de cybersécurité au sein des hôpitaux. Nous estimons toutefois que les hôpitaux canadiens représentent des cibles aussi attrayantes pour les auteurs de menaces que d’autres hôpitaux dans le monde, surtout s’ils sont au coeur d’une flambée épidémique locale.

- Selon nos estimations, les services de renseignement étrangers continueront presque certainement d’utiliser leurs cybercapacités pour recueillir du renseignement sur la recherche médicale et la propriété intellectuelle liées à la COVID-19. En effet, la propriété intellectuelle, notamment en ce qui concerne le développement de vaccins et de traitements, le dépistage de la COVID-19 et les dispositifs médicaux comme les respirateurs ou l’équipement de protection individuelle (EPI), apporterait presque certainement des avantages sur le plan de la santé publique, de l’économie et de la sécurité nationale.

- Nous estimons que les campagnes d’influence en ligne continueront presque certainement à répandre des mensonges et à susciter du scepticisme à l’égard des statistiques et des déclarations officielles concernant la pandémie de COVID-19.

- Bien que le Canada ne semble pas constituer une cible prioritaire pour les activités d’influence en ligne, il pourrait le devenir rapidement, surtout en réaction aux tensions politiques croissantes avec certains États. Par ailleurs, bon nombre de campagnes d’influence en ligne visent des pays alliés du Canada dont les écosystèmes d’information sont étroitement liés à ceux du Canada.

- Nous estimons que les efforts d’intervention déployés dans le cadre de la pandémie continueront d’être minés par des activités de fraude en ligne liées à la COVID-19 en raison du détournement de ressources et de la distribution de produits contrefaits de qualité inférieure.

Ciblage du secteur de la santé lors de la pandémie de COVID-19

Le 11 mars 2020, l’Organisation mondiale de la santé (OMS) a déclaré officiellement que la nouvelle maladie à coronavirus 2019 (COVID-19) constituait une pandémie mondiale. Dans un bulletin antérieur, nous avons évalué que des auteurs de cybermenaces ont profité de ce contexte pour réaliser toute une gamme d’activités de cybermenaces.Note de bas de page 4 Les cybercriminels et les auteurs de cybermenaces parrainés par un État s’en prennent tous deux au secteur de la santé – que nous définissons comme étant les établissements de soins de santé, hôpitaux et autres fournisseurs de soins de santé de première ligne, les organisations de recherche, les sociétés pharmaceutiques et les entreprises qui vendent de l’équipement médical. Le Centre pour la cybersécurité estime qu’au Canada et que dans de nombreux autres pays, les organisations oeuvrant dans le secteur de la santé font face à des menaces accrues pour leur cybersécurité en raison de la pandémie de COVID-19.Note de bas de page 5

Le télétravail présente des vulnérabilités

Les organisations oeuvrant dans le secteur de la santé sont davantage exposées aux menaces lorsque leurs employés travaillent à distance.Note de bas de page 1 En mars 2020, Microsoft a découvert que l’infrastructure de télétravail de plusieurs douzaines d’hôpitaux était vulnérable, notamment les passerelles réseaux et les réseaux privés virtuels (RPV).Note de bas de page 2Le Centre pour la cybersécurité a publié des alertes concernant les vulnérabilités touchant les logiciels de travail à distance fournis par des entreprises telles que Citrix, Fortinet, Palo Alto et Pulse, lesquels sont ciblés activement par des cybercriminels et auteurs de menace parrainés par un État.Note de bas de page 3

Établissements de santé publique

Nous jugeons que les organismes de santé publique nationaux et internationaux continueront presque assurément d’être la cible d’activités de cybermenaces, comme des attaques par rançongiciel ou par déni de service distribué (DDoS), ou encore des attaques visant à soutirer de l’argent ou de l’information. Les auteurs de menace étatiques s’intéressent à l’information portant sur les mesures d’intervention adoptées par les établissements de santé publique nationaux et internationaux en réponse à la pandémie. Les cybercriminels reconnaissent que ces établissements sont soumis à des pressions dues au fait qu’ils doivent sans cesse coordonner les efforts d’intervention et tenir la population informée, ce qui signifie qu’ils sont prêts à verser une rançon pour que leurs systèmes soient rétablis. À la fin mars, des auteurs de menace ont diffusé des courriels malveillants portant sur la COVID-19 pour tenter de transmettre un rançongiciel à un organisme de santé du gouvernement canadien prenant part aux activités d’intervention à la pandémie.Note de bas de page 6 Au début du mois de mars, le responsable de la sécurité des systèmes d’information de l’OMS a déclaré que l’organisation avait enregistré une augmentation des activités de cybermenaces durant la pandémie de COVID-19.Note de bas de page 7 Les courriels reçus par l’OMS visaient à recueillir des justificatifs d’identité en vue d’accéder à de l’information sensible ou de cibler d’autres victimes.

Lorsque les cybercriminels parviennent à compromettre les établissements de santé publique dans le cadre de leurs attaques par rançongiciel ou par DDoS, ils peuvent nuire aux efforts visant à ralentir la propagation de la COVID-19 en freinant la coordination et la diffusion de l’information. Par exemple, une attaque par DDoS contre un site Web du gouvernement néerlandais a mis temporairement hors service la page Web qui fournissait de l’information sur la COVID-19 au public.Note de bas de page 8 Les cybercriminels peuvent orchestrer des attaques par DDoS pour commettre de l’extorsion, tandis que les auteurs de menaces parrainés par un État peuvent y avoir recours dans le cadre d’une campagne d’influence en ligne pour mettre leurs cibles dans l’embarras ou pour retirer des sources légitimes d’information.

Fournisseurs de soins de santé de première ligne

Nous évaluons que les auteurs de cybermenaces risquent fort probablement de persévérer dans leurs efforts de ciblage axés sur les hôpitaux, les cliniques et d’autres services de première ligne prenant part aux activités d’intervention à la COVID-19 à travers le monde. Bien que plusieurs opérateurs de rançongiciels aient promis de s’abstenir de cibler les fournisseurs de soins de santé de première ligne durant la pandémie,Note de bas de page 10 de mars à avril 2020, des hôpitaux et centres de santé en République tchèque,Note de bas de page 11 aux États-Unis,Note de bas de page 12 en Espagne,Note de bas de page 13 et en AllemagneNote de bas de page 14 ont été victimes d’attaques par rançongiciel. Le Centre pour la cybersécurité n’a pas été sollicité pour porter assistance lors d’un événement majeur de rançongiciel contre un hôpital canadien durant la pandémie. Les incidents ont probablement été localisés et gérés par des équipes de cybersécurité au sein des hôpitaux. Nous estimons toutefois que les hôpitaux canadiens représentent très certainement des cibles aussi attrayantes pour les auteurs de menaces que d’autres hôpitaux dans le monde, surtout s’ils sont au coeur d’une flambée épidémique locale. Une campagne de rançongiciel a ciblé onze fournisseurs de soins de santé de première ligne aux États-Unis.Note de bas de page 15 Le 11 mars, l’hôpital de l’université Brno en République tchèque, où l’on effectue notamment des tests de COVID-19, a été forcé de déconnecter ses systèmes à la suite d’une cyberintrusion et les activités à l’hôpital ont été interrompues.Note de bas de page 16 Le 21 avril, un centre de santé au Colorado a été contraint d’utiliser des dossiers papier et manuels en raison d’une attaque par rançongiciel.Note de bas de page 17

Vulnérabilités liées aux dispositifs médicaux

Les hôpitaux et autres fournisseurs de soins de santé sont confrontés à d’uniques défis en matière de cybersécurité en raison de la grande variété de dispositifs médicaux connectés à leurs réseaux, surtout les dispositifs médicaux de l’internet des objets (IdO). D’après un sondage publié en mars 2020 par Palo Alto Networks, 83 % des imageurs médicaux aux États-Unis exécutent des systèmes d’exploitation qui ne sont plus pris en charge.Note de bas de page 9 Les auteurs de cybermenaces peuvent se servir de dispositifs non corrigés ou de systèmes patrimoniaux pour compromettre des réseaux hospitaliers et voler des données ou lancer une attaque par rançongiciel.

Les fournisseurs de soins de santé de première ligne sont particulièrement susceptibles d’être la cible de rançongiciels, puisqu’ils disposent de ressources financières considérables et qu’une interruption réseau peut mettre en péril la vie des patients. Pour ces raisons, les cybercriminels savent qu’ils ont de bonnes chances de recevoir de fortes rançons. En plus des interruptions immédiates, les organisations victimes de rançongiciels peuvent également se heurter à des brèches de donnée, une menace employée par de nombreux opérateurs de rançongiciels pour forcer leurs victimes à payer. Depuis novembre 2019, le Centre pour la cybersécurité a observé plusieurs cas d’exfiltration et de fuite de données découlant du refus de certaines victimes de payer une rançon. Cette menace est grave et bien réelle pour les fournisseurs de soins de santé de première ligne qui possèdent des renseignements personnels sensibles sur la santé. La divulgation de ceux-ci aurait des effets négatifs sur leur réputation ainsi que des conséquences juridiques importantes.

Propriété intellectuelle et chaînes d’approvisionnement

Selon nos estimations, les services de renseignement étrangers continueront presque certainement d’utiliser leurs cybercapacités pour recueillir du renseignement sur la recherche médicale et la propriété intellectuelle liées à la COVID-19. Étant donné le degré inattendu de propagation et de sévérité du virus, on peut supposer que les gouvernements estiment qu’ils ne disposent pas de l’information adéquate pour mettre en place des mesures d’intervention efficaces sur le plan de la santé publique et de l’économie en vue de lutter contre la pandémie de COVID-19. C’est pourquoi on a presque certainement confié aux services de renseignement étrangers le mandat d’obtenir du renseignement concernant la pandémie de COVID-19. Il est également probable que les cybercriminels associés aux gouvernements touchés ciblent le secteur de la santé pour appuyer les efforts de collecte de renseignement menés par les organismes de renseignement officiels. La propriété intellectuelle, notamment en ce qui concerne le développement de vaccins et de traitements, le dépistage de la COVID-19 et les dispositifs médicaux comme les respirateurs ou l’équipement de protection individuelle (EPI), apporterait presque certainement des avantages sur le plan de la santé publique, de l’économie et de la sécurité nationale. Par exemple, la propriété intellectuelle volée pourrait permettre à un pays d’accélérer la vaccination à grande échelle et ainsi augmenter sa croissance économique, ce qui favoriserait la stabilité à l’échelle nationale et lui vaudrait des éloges à l’échelle internationale.

Le Centre pour la cybersécurité est au courant d’activités de cybermenaces ciblant le Canada, ce qui est presque certainement attribuable à sa réputation de chef de file mondial dans le secteur de la santé et de la biotechnologie. Plusieurs entreprises et universités de recherche du Canada sont des cibles attrayantes, car elles dirigent les efforts menés à l’échelle mondiale pour mettre au point des tests de dépistage de la COVID-19, des traitements et des vaccins.

À la mi-avril 2020, les systèmes d’une société biopharmaceutique canadienne ont été compromis par un auteur de cybermenaces étranger qui cherchait presque certainement à voler sa propriété intellectuelle. Des auteurs de menaces parrainés par un État ont également ciblé des entreprises médicales et des universités de recherche en Corée du SudNote de bas de page 19, en ChineNote de bas de page 20 , aux États-UnisNote de bas de page 21 et au Royaume-UniNote de bas de page 22 Uni22. Le 13 mai 2020, le Federal Bureau of Investigation (FBI) et la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis ont publié un avis dans lequel ils avertissaient les organismes de soins de santé, les entreprises pharmaceutiques et les organisations de recherche qui contribuent aux mesures d’intervention liées à la pandémie de COVID-19 qu’ils sont des cibles de choix pour les auteurs de cybermenaces parrainés par un ÉtatNote de bas de page 23.

Des sociétés pharmaceutiques, des entreprises qui vendent de l’équipement médical et des organisations de recherche médicale ont également été victimes d’attaques par rançongiciel. Comme les fournisseurs de soins de santé de première ligne, ces organisations sont des cibles attrayantes pour les cybercriminels, car leur travail est tout aussi critique et qu’elles sont en mesure de payer la rançon. En mars et avril 2020, des attaques par rançongiciel ont touché de telles organisations au CanadaNote de bas de page 24 , aux États-UnisNote de bas de page 25 , au Royaume-UniNote de bas de page 26 , en BelgiqueNote de bas de page 27 et en AllemagneNote de bas de page 28.

Compromission de superordinateurs

Des cybercriminels ont pris le contrôle de superordinateurs à plusieurs endroits en Europe pour miner de la cryptomonnaie. Un certain nombre de ces superordinateurs étaient utilisés dans le cadre de la recherche sur la COVID-19, notamment la modélisation de la propagation du virus et le soutien du développement de traitements et de vaccins. Il a fallu mettre les systèmes hors ligne pour les réparer, ce qui a interrompu les efforts de rechercheNote de bas de page 18.

Influence et fraude en ligne

Nous estimons que les campagnes d’influence en ligne continueront presque certainement de répandre des mensonges et de susciter de plus en plus de scepticisme à l’égard des statistiques et des déclarations officielles concernant la pandémie de COVID-19. Selon nos estimations, le Canada ne constitue pas une cible prioritaire des activités d’influence en ligne, mais la situation pourrait changer rapidement, tout particulièrement en réponse aux tensions politiques accrues avec certains États. De plus, les États-UnisNote de bas de page 29 , le Royaume-UniNote de bas de page 30 et d’autres pays font l’objet de campagnes d’influence en ligne, et leurs écosystèmes d’information sont étroitement liés à celui du Canada. Des organismes canadiens de l’application de la loi mènent actuellement des enquêtes sur des liens possibles entre des attaques lancées sur des tours de téléphonie cellulaire au Canada et une théorie du complot selon laquelle la COVID-19 serait liée à la technologie 5G, théorie qui a mené à des attaques sur des tours cellulaires partout dans le mondeNote de bas de page 31 . En avril 2020, une campagne de désinformation a ciblé un groupement tactique de l’OTAN dirigé par le Canada en Lettonie. Dans le cadre de cette campagne, on affirmait faussement que l’un des contingents était aux prises avec « un nombre élevé » de cas de COVID-19Note de bas de page 32. Cette activité visait presque certainement à accroître l’hostilité entre la population de la Lettonie et les forces dirigées par le Canada stationnées dans ce pays.

Les campagnes d’influence en ligne visent normalement à apaiser les auditoires nationaux mécontents de l’intervention de leur pays à l’égard de la pandémie ou à cibler les auditoires étrangers dans le but d’émousser et de contrer les critiques internationales. Il peut s’agir de propager des faussetés et de l’information faussée ou d’orienter le discours sur les médias sociaux de manière à dépeindre les gouvernements rivaux comme étant peu fiables ou parfaitement inaptes à gérer la pandémie de COVID-19. Selon un rapport publié en avril 2020 par EUvsDisinfo, un projet de l’Union européenne visant à analyser la désinformation, les activités d’influence en ligne comportent notamment la propagation de théories selon lesquelles la COVID-19 serait un canular, des propos qui contredisent les conseils officiels de l’OMS et de l’information erronée sur des traitements possiblesNote de bas de page 33. L’objectif immédiat de ce type d’influence en ligne est de semer la confusion et la colère, de susciter la méfiance et le doute, et de nuire à la capacité des pays ciblés à gérer la pandémie. Par ailleurs, les personnes qui croient ces messages malveillants risquent de mettre leur santé et celle des autres en péril.

Les cybercriminels se sont également servis de la pandémie de COVID-19 pour annoncer la vente de fournitures médicales contrefaitesNote de bas de page 34 et demander frauduleusement des donsNote de bas de page 35. Le Centre antifraude du Canada a publié un avertissement dressant la liste des arnaques liées à la COVID-19, y compris des offres frauduleuses de tests de dépistage rapides de la COVID-19, de produits contrefaits qui traiteraient ou préviendraient présumément la maladie, et de fausses annonces en ligne offrant des produits de nettoyage en forte demandeNote de bas de page 36. Le FBI a signalé plusieurs cas d’organismes gouvernementaux ayant transféré des fonds à des vendeurs frauduleux dans le but d’acheter de l’EPI, de l’équipement médical ou d’autres fournitures médicalesNote de bas de page 37. En une semaine, INTERPOL a saisi plus de 34 000 masques contrefaits de qualité inférieure ainsi que d’autres faux produits, comme un « vaporisateur anti-coronavirus » et des « produits médicinaux contre le coronavirus », un grand nombre desquels étaient vendus en ligneNote de bas de page 38.

La fraude a des répercussions financières immédiates sur les victimes de ces arnaques, en plus de détourner des fonds destinés aux efforts de lutte légitimes contre la COVID-19. Dans plusieurs cas, les victimes n’ont jamais reçu le produit acheté, mais dans d’autres, la distribution de produits contrefaits de qualité inférieure met en péril les efforts déployés par le secteur de la santé pour protéger son personnel et le public contre la COVID-19Note de bas de page 39. Nous estimons que les efforts d’intervention déployés dans le cadre de la pandémie continueront d’être minés par des activités de fraude en ligne liées à la COVID-19 en raison du détournement de ressources et de la distribution de produits contrefaits de qualité inférieure.

Ressources utiles

Pour obtenir de plus amples renseignements sur les mesures d’atténuation des cybermenaces, y compris celles visant les télétravailleurs et les leurres liées à la COVID-19, nous vous recommandons de consulter les pages Web suivantes :

- Cybermenaces pesant sur les organismes de santé canadiens

- Avis et conseils en matière de cybersécurité à l’intention des organismes de recherche et de développement durant la pandémie de la COVID 19

- Bouclier canadien – Le Centre pour la cybersécurité fournit du renseignement sur les menaces afin de protéger les Canadiens pendant la pandémie de COVID-19

- La COVID-19 et les sites web malveillants

- Pratiques exemplaires en cybersécurité

- Reconnaître les courriels malveillants

- La cybersécurité en mode télétravail

- Conseils de cybersécurité pour le télétravail

- Vidéoconférence

- Facteurs à considérer pour l’utilisation de produits et services de vidéoconférence

- Conseils de sécurité pour les organisations dont les employés travaillent à distance

- Les réseaux privés virtuels

- Exploitation active de vulnérabilités dans les réseaux privés virtuels (RPV)

- Comment reconnaître l’information trompeuse en ligne et ce qu’il faut faire pour y remédier

- Rançongiciels : comment les prévenir et s'en remettre

- Protéger l’organisme contre les maliciels

- Sécurité de l’internet des objets pour les petites et moyennes organisations