À propos du présent document

Auditoire

Le présent bulletin sur les cybermenaces est destiné à la collectivité de la cybersécurité. Tout en étant soumis aux règles standard de droit d’auteur, l’information TLP:WHITE peut être distribuée sans aucune restriction. Pour obtenir de plus amples renseignements sur le protocole TLP (Traffic Light Protocol), prière de consulter la page Web https://www.first.org/tlp/. (en anlgais seulement)

Coordonnées

Prière de transmettre toute question ou tout enjeu relatif au présent document au Centre canadien pour la cybersécurité (CCC ou Centre pour la cybersécurité) à contact@cyber.gc.ca.

Méthodologie et fondement de l’évaluation

Les principaux jugements dans cette évaluation reposent sur des rapports provenant de diverses sources classifiées et non classifiées. Ils sont fondés sur les connaissances et l’expertise du CCC en matière de cybersécurité. En défendant les systèmes d’information du gouvernement du Canada, le Centre pour la cybersécurité bénéficie d’une perspective unique lui permettant d’observer les tendances dans l’environnement de cybermenaces et d’appuyer ses évaluations. Dans le cadre du volet du mandat du CST relatif au renseignement étranger, le CCC tire parti d’information précieuse sur les habitudes des adversaires dans le cyberespace. Bien que le CCC soit tenu de toujours protéger ses sources et méthodes classifiées, il s’efforce de justifier le plus possible ses jugements.

Les principaux jugements du CCC sont basés sur un processus d’analyse qui comprend l’évaluation de la qualité de l’information disponible, l’étude d’autres explications possibles, la réduction de biais et l’utilisation d’un langage probabiliste. Le Centre pour la cybersécurité utilise des formulations telles que « nous évaluons » ou « nous estimons » pour présenter une évaluation analytique. Les qualificatifs tels que « possiblement », « probablement », « très probable » et « fort possible » servent à évoquer la probabilité.

Le contenu de ce document est fondé sur l’information disponible en date du 27 avril 2020.

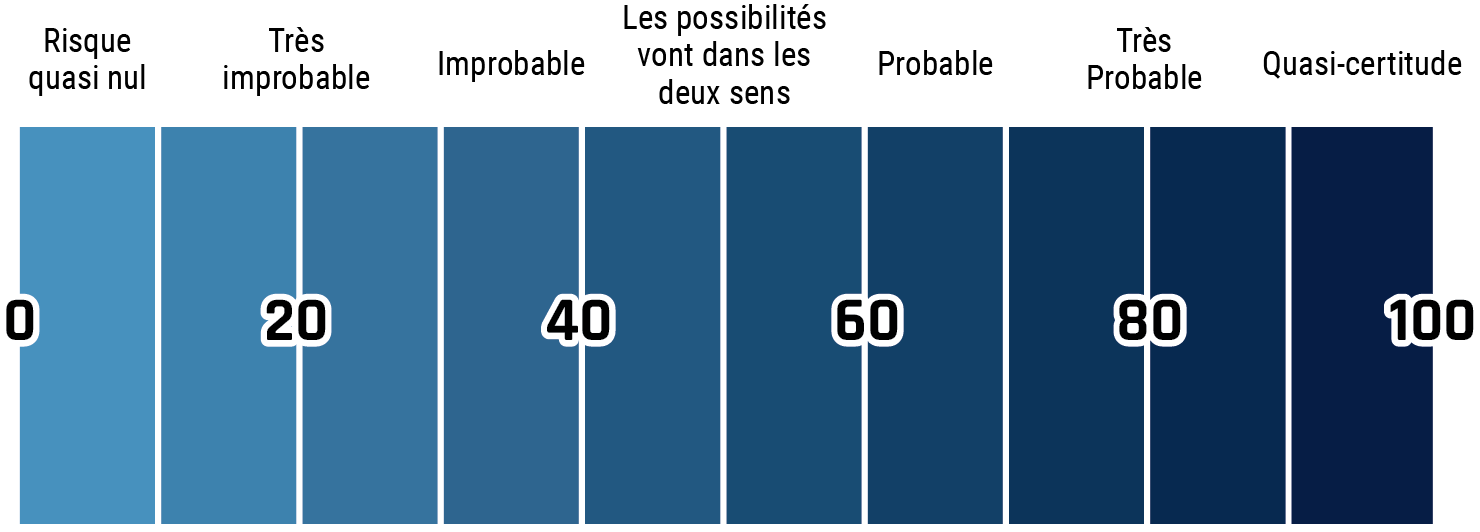

Lexique des estimations

Le tableau ci-dessous fait coïncider le lexique des estimations à une échelle de pourcentage approximative. Ces nombres ne proviennent pas d’analyses statistiques, mais sont plutôt basés sur la logique, les renseignements disponibles, des jugements antérieurs et des méthodes qui accroissent la précision des estimations.

Description détaillée - Lexique des estimations

- Risque quasi nul (0%)

- Très improbable (20%)

- Improbable (40%)

- Les possibilités vont dans les deux sens (50%)

- Probable (60%)

- Très probable (80%)

- Quasi-certitude (100%)

Principaux jugements

- Des auteurs de cybermenaces aux motivations diverses et possédant des capacités de divers degrés de sophistication se servent de la pandémie de COVID-19 pour leurrer ou duper leurs victimes dans le cadre d’activités malveillantes comme le cyberespionnage et la cybercriminalité.

- À l’échelle mondiale, la pandémie de COVID-19 exerce une énorme pression sur le secteur de la santé. Nous estimons que des attaques par rançongiciel continueront presque certainement à cibler des établissements de soins de santé et de recherche médicale, à compromettre la santé des patients et à miner les efforts collectifs en matière de santé publique.

- Des États ont modifié leurs activités de collecte de renseignement en réponse à la pandémie de COVID-19. Nous estimons avec quasi-certitude que le cyberespionnage visant le Canada continuera de comporter des tentatives de vol de propriété intellectuelle canadienne relative à la recherche médicale sur la COVID-19 et d’informations classifiées sur les mesures d’intervention adoptées par le gouvernement du Canada.

- Nous estimons que plusieurs auteurs de menaces parrainés par un État ont très probablement réduit leur effectif et ralenti temporairement le rythme de leurs opérations, mais qu’ils intensifieront leurs opérations en ligne dans le courant de l’année étant donné qu’ils auront de la difficulté à mener leurs activités d’espionnage conventionnelles dans la foulée des restrictions imposées quant aux déplacements et à l’éloignement physique.

- Des campagnes d’influence en ligne continuent de miner la confiance du public à l’égard des déclarations et des statistiques officielles, ce qui a pour effet d’affaiblir les mesures d’intervention en matière de santé publique et d’intensifier l’angoisse et l’incertitude, sur lesquelles repose l’efficacité des cybermenaces portant sur la COVID-19.

- Il est presque certain que les services de renseignement étrangers et les cybercriminels continueront de cibler les télétravailleurs. Les auteurs de cybermenaces tentent déjà de découvrir les employés des secteurs d’intérêt stratégique qui travaillent de la maison et d’exploiter les technologies déployées pour soutenir les télétravailleurs, notamment les réseaux privés virtuels (RPV) ou les plateformes de vidéoconférence.

- Nous estimons qu’il est très probable que des gouvernements autoritaires se servent de la COVID-19 pour justifier l’acquisition et le déploiement de technologies de surveillance visant leurs citoyens et les expatriés qui habitent au Canada, ou encore des Canadiens à l’étranger.

Incidence sur les activités de cybermenaces

Depuis au moins janvier 2020, des auteurs de cybermenaces élaborent du contenu attrayant sur la COVID-19 (p. ex., des statistiques épidémiologiques sur les taux d’infection et la propagation géographique, des mises à jour locales et régionales en matière de santé publique, des renseignements sur de prétendus traitements ou des fournitures médicales en demande) pour inciter leurs victimes à cliquer sur des pièces jointes et des liens malveillants. Les leurres liés à la COVID-19 sont habituellement diffusés lors de campagnes de courriels d’hameçonnage visant à installer, sur des ordinateurs personnels et des appareils mobiles, des maliciels conçus pour voler de l’information et, dans une moindre mesure, des rançongiciels.

La majorité des leurres liés à la COVID-19 observés visent à propager des maliciels associés à des groupes parrainés par un État ou à des cybercriminels connus. Des fraudeurs se servent de plus en plus de leurres liés à la COVID-19 pour vendre des fournitures médicales contrefaites, solliciter frauduleusement des dons et soutenir d’autres activités frauduleuses. Les auteurs de cybermenaces savent que les populations touchées sont angoissées face à l’avenir, ce qui les rend moins prudentes à l’égard des courriels, des messages textes ou des publicités concernant la COVID-19 qu’elles considéreraient comme étant suspects en temps normal.

Les leurres liés à la COVID-19 tentent souvent de reproduire ou d’imiter l’image de marque et le style d’organisations légitimes pour inspirer confiance. Les auteurs de cybermenaces savent que le nom et le logo d’organisations internationales ou d’organismes de santé nationaux sont très présents dans les nouvelles et sur les médias sociaux, mais que la majorité de la population ne connaît pas bien les sites Web ni les communications de ces organisations. Les auteurs de cybermenaces sont capables de reproduire de façon convaincante la correspondance officielle et les sites Web gouvernementaux.

Les auteurs de cybermenaces parrainés par un État et les cybercriminels s’inspirent des mesures d’intervention et des initiatives canadiennes en matière de santé publique pour créer des leurres liés à la COVID-19 dans le but de cibler les Canadiens et des organisations canadiennes. Les leurres liés à la COVID-19 ont été adaptés dernièrement pour tirer profit des prestations d’urgence et des mesures de stimulation économique mises en place par les gouvernements en Amérique du Nord et en Europe.

Voici quelques exemples notables de leurres liés à la COVID-19 :

- En date du 27 avril 2020, le CCC avait connaissance de l’existence de plus de 120 000 nouveaux domaines Internet portant sur la COVID-19, un grand nombre desquels était malveillants ou liés à des activités frauduleuses. Dans le cadre d’une campagne d’hameçonnage par message texte en particulier, on annonçait aux victimes qu’elles pouvaient recevoir leur paiement de la Prestation canadienne d’urgence (PCU) en cliquant sur un lien, mais seulement après avoir divulgué leurs renseignements financiers personnels;

- Le 10 mars 2020, des courriels d’hameçonnage usurpant l’identité de l’administratrice en chef de la santé publique de l’Agence de la santé publique du Canada (ASPC) ont été utilisés pour propager un maliciel intégré dans une pièce jointe qui comportait une prétendue mise à jour importante sur la COVID-19;

- Le 23 mars 2020, un défaut technique sur le site Web du département de la Santé et des Services sociaux des États-Unis a été utilisé pour dissimuler un lien malveillant qui se faisait passer pour une ressource d’auto-évaluation des symptômes de la COVID-19. Les utilisateurs qui ont cliqué sur le lien ont été redirigés vers un site Web malveillant hébergeant un maliciel;

- Le 25 mars 2020, des cybercriminels ont envoyé des messages textes en se faisant passer pour des représentants du gouvernement du Canada dans le but de diriger les destinataires vers le site Web « Canada-alert-covid19[point]com ». Sur le site Web en question, on incitait les victimes à télécharger une application malveillante.

En date du 27 avril 2020, le CCC avait connaissance de l’existence de plus de 1000 sites Web malveillants qui imitaient des sites du gouvernement du Canada (GC) et utilisaient des leurres liés à la COVID-19, et l’organisme avait fourni l’information nécessaire pour en entamer la suppression. La plupart de ces sites frauduleux étaient liés à l’Agence du revenu du Canada (ARC) et à la Prestation canadienne d’urgence (PCU).

Les rançongiciels ciblant les établissements de soins de santé et de recherche médicale

Les auteurs de cybermenaces savent que le secteur de la santé est soumis à une forte pression pour ralentir la propagation de la COVID-19, puisqu’il lui faut traiter les cas existants en plus de mettre au point les traitements médicaux nécessaires pour éviter de nouveaux cas. Les hôpitaux et les autres services médicaux de première ligne sont souvent vulnérables aux cybermenaces en raison de leurs capacités limitées en matière de cybersécurité. En dépit des promesses publiques des principaux groupes de cybercriminels de ne pas cibler les organisations oeuvrant dans le secteur de la santé, des attaques par rançongiciel continuent de compromettre les établissements de soins de santé et de recherche médicale dans certains des pays les plus gravement touchés par la pandémie.

Depuis le 11 mars 2020, des établissements de soins de santé et de recherche médicale du Royaume-Uni, des États-Unis, de la France, de la République tchèque, de l’Espagne et du Portugal ont été ciblés par des rançongiciels. Parmi eux, on retrouve plus de dix hôpitaux américains compromis par le rançongiciel Ryuk, les auteurs de menace derrière ces attaques ayant également ciblé des fournisseurs de soins de santé canadiens à plusieurs reprises depuis octobre 2019. Le 13 mars 2020, une attaque par rançongiciel a interrompu les activités du centre hospitalier universitaire Brno de la République tchèque, un centre de dépistage de la COVID-19, dont des chirurgies.

Les auteurs de cybermenaces menant des attaques par rançongiciel se vengent souvent des victimes qui refusent de payer leurs demandes de rançon en rendant publics leurs documents. Le 13 mars 2020, les auteurs derrière le rançongiciel REvil ont rendu publics des documents internes de 10xGenomics, une société de biotechnologie américaine qui fournit de l’équipement de recherche médicale à des laboratoires mettant au point des traitements pour la COVID-19.

Au début d’avril 2020, des personnes associées à une université canadienne participant à la recherche sur la COVID-19 et un organisme de santé d’un gouvernement provincial canadien ont été ciblés par des attaques par hameçonnage liées à la COVID-19 visant à propager un rançongiciel.

La COVID-19 et la collecte de renseignements étrangers

Étant donné le degré inattendu de propagation et de sévérité du virus, on peut supposer que les gouvernements estiment qu’ils ne disposent pas de l’information adéquate pour mettre en place des mesures d’intervention efficaces sur le plan de la santé publique et de l’économie en vue de lutter contre la pandémie de COVID-19. C’est pourquoi on a fort probablement confié aux organismes de renseignement étranger le mandat d’obtenir du renseignement concernant la pandémie de COVID-19. Les auteurs de cybermenaces parrainés par des États ciblent de plus en plus le secteur de la santé, dont les organismes de santé gouvernementaux, presque certainement dans le but d’obtenir de la propriété intellectuelle et d’autres données sensibles concernant la recherche médicale sur la COVID-19, ainsi que de connaître à l’avance les mesures d’intervention de santé publique (p. ex. les restrictions de voyage) envisagées par les pays étrangers. Il est aussi probable que des cybercriminels affiliés à des gouvernements touchés par le virus ciblent le secteur de la santé en vue de soutenir les efforts officiels qui sont déployés en matière de collecte de renseignement.

On estime qu’il est très probable que les États cherchent de l’information concernant les répercussions de la pandémie sur les capacités d’intervention des forces militaires, en particulier dans les régions aux prises avec des conflits territoriaux ou des frictions géopolitiques.

Selon les observations du CCC, le Canada est presque certainement la cible de cybermenaces du fait de sa réputation de chef de file mondial dans le secteur de la santé et de la biotechnologie. Plusieurs entreprises et universités de recherche du Canada dirigent les efforts menés à l’échelle mondiale pour mettre rapidement au point une trousse de dépistage hautement efficace et développer un vaccin contre la COVID-19.

Exemples notables :

- À la mi-avril 2020, une société biopharmaceutique canadienne a été compromise par un auteur étranger de cybermenaces qui cherchait presque certainement à voler sa propriété intellectuelle;

- En mars 2020, l’OMS a attribué deux campagnes d’hameçonnage contre son personnel à des auteurs de cybermenaces parrainés par deux États distincts;

- Le 31 mars 2020, un fabricant sud-coréen de trousses de dépistage de la COVID-19 a évité une intrusion ciblée attribuée à un auteur étranger de cybermenaces cherchant très probablement à voler sa propriété intellectuelle.

Les cybermenaces ciblant les télétravailleurs canadiens

La pandémie de la COVID-19 s’est traduite par l’abandon des espaces de travail traditionnels pour une grande partie de la main-d’oeuvre mondiale et l’aménagement de stations de travail distantes à domicile. Plusieurs Canadiens, dont les employés des gouvernements fédéral et provinciaux à l’échelle du pays, accèdent à de l’informatique sensible par l’intermédiaire de réseaux privés virtuels (RPV) et de solutions infonuagiques pour une première fois, et bon nombre d’entre eux utilisent des dispositifs personnels et des réseaux domestiques sans fil qui ne sont pas proprement sécurisés comparativement à l’infrastructure informatique de leur organisation.

Les auteurs de cybermenaces cherchent de plus en plus à trouver et à exploiter les dispositifs employés par les télétravailleurs, en particulier ceux qui oeuvrent dans des secteurs d’intérêt stratégique. Depuis janvier 2020, le CCC et ses homologues étrangers ont constaté que de nombreux auteurs de cybermenaces tentaient de tirer parti des vulnérabilités connues dans les RPV populaires (p. ex. Pulse Secure, Fortinet et Palo Alto) et les applications en nuage (p. ex. Citrix) pour établir un accès permanent aux réseaux du Canada et d’autres pays.

Depuis la mi-mars 2020, le CCC a observé qu’on faisait de plus en plus appel au protocole RDP (Remote Desktop Protocol) de Microsoft pour prendre en charge les options de travail à distance. Les serveurs RDP mal sécurisés se trouvent parmi les principaux vecteurs d’infection exploités par les auteurs de cybermenaces, représentant une partie importante des attaques par rançongiciel observées.

De la même façon, la récente hausse du nombre de téléchargements de plateformes de clavardage et de vidéoconférence comme Microsoft Teams, Google Hangouts et Zoom a incité tant les auteurs de cybermenaces que les chercheurs en sécurité à investir leur énergie dans l’identification des vulnérabilités susceptibles d’ouvrir la voie au cyberespionnage. La réputation de Zoom a été entachée par l’examen que des chercheurs en sécurité ont fait de sa plateforme. Par exemple, le Citizen Lab de l’Université de Toronto a signalé que les communications des utilisateurs, dont les clés de chiffrement, pouvaient transiter par des serveurs Zoom chinois même si tous les participants se trouvaient à l’extérieur de la Chine. Par ailleurs, les auteurs de cybermenaces ont tenté de tromper leurs cibles en les incitant à utiliser de fausses plateformes de clavardage et de vidéoconférence.

Campagnes d’influence en ligne liées à la COVID-19

La censure exercée par certains États de même que les campagnes d’influence continuent de répandre des mensonges et de susciter de plus en plus de scepticisme à l’égard des statistiques et des déclarations officielles concernant la pandémie de COVID-19. Alors que de nombreuses campagnes d’influence en ligne visent à apaiser les auditoires nationaux ou à gérer les facteurs qui influent sur la réputation, d’autres servent, au contraire, à dépeindre les gouvernements rivaux comme étant peu fiables ou parfaitement inaptes à gérer la pandémie de COVID-19, et ce, dans le but de porter atteinte à l’ordre public ou d’entraver les efforts des intervenants en santé publique.

D’après nos observations, ni le Canada ni les Canadiens ne semblent constituer des cibles prioritaires pour les campagnes d’influence liées à la COVID-19. Toutefois, la diffusion délibérée d’inexactitudes concernant l’origine, la propagation ou l’atténuation de la COVID-19 ne peut que saper les efforts déployés par les services de santé publique canadiens et mondiaux. Bon nombre de campagnes d’influence visent des pays alliés du Canada, notamment ceux qui accueillent d’importants contingents de personnel diplomatique et militaire canadien. Ces contingents seront très probablement touchés par des flambées de désordre public ou par la perturbation des interventions que ces alliés mettent en oeuvre pour protéger la santé publique.

Exemples dignes de mention :

- Le 20 février 2020, un faux document censément rédigé par le ministère ukrainien de la Santé a été envoyé par courrier électronique dans toute l’Ukraine, affirmant que cinq Ukrainiens avaient reçu un diagnostic de COVID-19. Parallèlement, les médias sociaux ont fait circuler des rumeurs selon lesquelles des Ukrainiens évacués de Chine étaient également atteints de la COVID-19. Malgré les multiples déclarations officielles selon lesquelles aucun cas de COVID-19 n’avait été enregistré en Ukraine et toutes les personnes évacuées étaient en bonne santé, la panique s’est répandue dans tout le pays, ce qui a donné lieu à de multiples manifestations, à des affrontements avec la police et au blocage des hôpitaux où l’on croyait que les Ukrainiens censément infectés avaient été placés en quarantaine.

- Le 16 mars 2020, le site Web du HHS des États-Unis a été perturbé par une attaque par déni de service (DDoS). Les responsables américains ont déclaré qu’un « auteur malveillant étranger » avait lancé l’attaque DDoS, laquelle coïncidait avec une vaste campagne d’influence qui avait saturé divers services américains (SMS, courrier électronique et médias sociaux) avec une profusion de messages annonçant l’imposition imminente d’une quarantaine nationale aux États-Unis.

- Le 22 avril 2020, un rapport publié par le Service européen pour l’action extérieure (SEAE) indiquait que le SEAE constatait une « convergence continue des entreprises de désinformation » menées par plusieurs États. En outre, l’une de ces tentatives de désinformation indiquait que le virus avait été initialement créé par les États-Unis pour servir comme arme bactériologique.

Tendances futures

Intensification du recours à la COVID-19 comme leurre

Selon nos estimations, il est fort probable que l’utilisation de la COVID-19 comme leurre s’accentuera à mesure que la pandémie progressera et suscitera l’intérêt du public. Dans un proche avenir, il est quasi certain que les cybercriminels continueront d’exploiter la mise en oeuvre des programmes de relance économique et de prestations COVID-19, notamment la PCU, pour plagier ces programmes et cibler les particuliers et les entreprises dans le but de divulguer des données financières ou de télécharger des logiciels malveillants. On tentera donc de faire passer ces contenus frauduleux pour de la correspondance ou des sites Web du gouvernement, ce qui rappelle les leurres sur le thème de l’ARC qui sont couramment observés pendant la période de déclaration des revenus. Les cybercriminels semblent de plus en plus aptes à cibler les régions et les municipalités gravement touchées grâce aux leurres censément liés à la COVID-19. Pendant que les efforts de distanciation sociale permettent progressivement « d’aplatir la courbe » et que le grand public semble de plus en plus anxieux de retourner à la vie normale, nous estimons que les cybercriminels vont probablement commencer à fabriquer des leurres d’hameçonnage qui tirent parti du besoin accru d’informations concernant le développement et la production d’un vaccin pour la COVID-19.

Exploitation continue de rançongiciels contre le Canada et le secteur canadien de la santé

À brève échéance, il y a tout lieu de croire que le secteur canadien de la santé continuera d’être la cible de campagnes de rançongiciels dont le degré de sophistication pourrait varier. L’utilisation de rançongiciels contre les prestataires de soins de santé, les établissements de recherche et les fabricants de produits médicaux auront des conséquences négatives sur les soins prodigués aux patients et entraveront le déroulement de la recherche médicale canadienne ainsi que le fonctionnement des chaînes d’approvisionnement nationales.

Adaptation des priorités et des efforts de collecte de renseignements étrangers

Nous sommes d’avis que la plupart des États, en particulier ceux qui auront des taux d’infection élevés ou qui chercheront à améliorer leur position sur l’échiquier international, donneront vraisemblablement la priorité à la collecte de renseignements liés à la COVID-19 au cours des prochains mois. En outre, il est presque certain que les auteurs de cybermenaces multiplieront leurs tentatives de vol de propriété intellectuelle canadienne issue du développement visant à lutter contre la COVID-19, et ce, dans le but de soutenir leurs propres interventions en matière de santé publique nationale ou de tirer profit du plagiat commis par leurs propres entreprises.

Nous estimons que les cyberprogrammes parrainés par un État qui, avant la pandémie, subissaient déjà une forte pression économique en raison de sanctions internationales, tenteront probablement de compenser la décroissance des revenus de l’État par les gains réalisés au moyen de la cybercriminalité. Ainsi, de nombreux gouvernements autoritaires, dont certains sont inadéquatement préparés pour faire face à une récession, aussi courte soit-elle, seront probablement enclins à protéger les budgets consacrés à leurs services de sécurité et de renseignement, puisqu’ils comptent sur ces organismes pour assurer la stabilité du régime. Nous prévoyons donc que l’augmentation de la cybercriminalité parrainée ou tolérée par certains États continuera de poser un risque important pour les institutions financières canadiennes.

Il y a tout lieu de croire que les multiples auteurs de cybermenaces parrainés par des États auraient temporairement freiné leurs opérations à la suite des fermetures attribuables à la COVID-19. Or, nous pensons également qu’au cours des douze prochains mois, la plupart des États dépendront de plus en plus des opérations en ligne pour recueillir du renseignement étranger, à plus forte raison si les moyens plus traditionnels de collecte de renseignement continuent d’être considérablement entravés par les restrictions visant les voyages internationaux et par la perturbation à long terme du commerce mondial ou des activités menées par les agences internationales et les institutions universitaires.

Intensification du recours aux technologies de surveillance par les États étrangers

Il est fort probable que des gouvernements autoritaires tenteront de se procurer et de déployer des technologies de surveillance étrangères en prétextant la lutte contre la pandémie de COVID-19. Dans le passé, des produits de surveillance des télécommunications, notamment ceux de la société de technologie de surveillance NSO Group, ont été commercialisés auprès de gouvernements autoritaires, qui ont ensuite utilisé ces produits pour cibler secrètement des Canadiens au Canada. NSO Group affirme qu’au moins une douzaine de pays testent actuellement leur application mobile, qui est en mesure d’agréger les données provenant d’appareils pour cartographier et analyser la propagation de la COVID-19.

Au chapitre de la santé publique, de nombreux efforts nationaux visant à « aplatir la courbe » de COVID-19 continuent de s’appuyer sur d’importants volumes de données de géolocalisation issus de fournisseurs de télécommunications et d’entreprises tierces. La Corée du Sud, qui a été félicitée pour sa gestion de la crise liée à la COVID-19, a agrégé divers types de données – géolocalisation des téléphones intelligents, vidéo en circuit fermé et transactions par carte de crédit – pour suivre les cas confirmés et cartographier les zones où d’autres personnes auraient pu rencontrer des personnes infectées.

Des entreprises de technologie comme Google (figure 1) et Facebook mettent gratuitement à disposition des données de localisation anonymisées et agrégées permettant de surveiller les efforts de distanciation sociale. D’ailleurs, le 10 avril 2020, Apple et Google ont annoncé un partenariat visant à développer et à déployer, dans le contexte de la COVID-19, une technologie de « recherche des contacts » sur leurs plateformes. En l’occurrence, plutôt que d’agréger et de corréler des données de localisation personnelles, cette technologie a recours à Bluetooth pour échanger et suivre les enregistrements anonymes de personnes avec lesquelles les sujets suivis ont été en contact.

Nous nous attendons à ce que l’utilisation croissante et l’efficacité des technologies de surveillance pour lutter contre la pandémie de COVID-19 suscitent des inquiétudes qui pourraient donner lieu à des débats publics passionnés en matière de protection de la vie privée, y compris au Canada. Au reste, il est fort probable que les campagnes d’influence façonneront les opinions en matière de protection de la vie privée de façon à semer la discorde et à éroder la confiance dans les institutions publiques.

Figure 1 – Les données de géolocalisation

Description detaillée - Les données de géolocalisation

La Figure 1 illustre les tendances des Canadiens en matière de déplacements. Ces dernières sont tirées des données de localisation de Google qui sont accessibles au public (en anglais seulement : google.com/covid19/mobility). Elles démontrent que le nombre de Canadiens qui utilisent le transport public a diminué de 63 % et que le nombre de Canadiens qui se déplacent vers leur lieu de travail a diminué de 47 % depuis la mi-mars 2020.

Ressources utiles

Pour obtenir de plus amples renseignements sur les mesures d’atténuation des cybermenaces, y compris celles visant les télétravailleurs et celles liées aux tactiques de leurre en situation de COVID-19, nous vous recommandons de consulter les pages Web suivantes :

- Cybermenaces pesant sur les organismes de santé canadiens

- Bouclier canadien – Le Centre pour la cybersécurité fournit du renseignement sur les menaces afin de protéger les Canadiens pendant la pandémie de COVID-19

- Pratiques exemplaires en cybersécurité

- Reconnaître les courriels malveillants

- La cybersécurité en mode télétravail

- Conseils de cybersécurité pour le télétravail

- Facteurs à considérer pour l’utilisation de produits et services de vidéoconférence

- Exploitation active de vulnérabilités dans les réseaux privés virtuels (RPV)

- Active Exploitation of Citrix Vulnerabilities

- Vulnérabilités exploitées dans les produits VPN qui sont employés à l’échelle mondiale (Alerte du NCSC)

- Poursuite de l’exploitation des réseaux privés virtuels (RPV) Pulse Secure (CISA) par des auteurs de menace après l’application de correctifs

- Comment reconnaître l’information trompeuse en ligne et ce qu’il faut faire pour y remédier