Format de rechange : Guide sur l’évaluation et l’autorisation de la sécurité infonuagique - ITSP.50.105 (PDF, 1,66 Mo)

Avant-propos

Le Guide sur l’évaluation et l’autorisation de la sécurité infonuagique (ITSP.50.105) est un document NON CLASSIFIÉ publié avec l’autorisation du chef du Centre de la sécurité des télécommunications (CST). Pour en savoir plus ou pour suggérer des modifications, prière de communiquer avec l’équipe des Services à la clientèle du Centre canadien pour la cybersécurité (Centre pour la cybersécurité) :

Centre d’appel du Centre pour la cybersécurité

contact@cyber.gc.ca

613-949-7048 ou 1-833-CYBER-88

Date d’entrée en vigueur

Le présent document entre en vigueur le 25 mai 2020.

Table des matières

- 1 Introduction

- 2 Contexte

- 3 Évaluer les contrôles de sécurité mis en œuvre par le FSI

- 4 Évaluation des contrôles de sécurité mis en œuvre par les organisations

- 4.1 Considérations propres à l’infonuagique

- 4.2 Autres considérations liées à l’évaluation

- 4.3 Description du processus

Liste des figures

- Figure 1 : Relation entre les activités d’évaluation, d’autorisation et de surveillance de la sécurité, les activités associées au niveau du système d’information et l’approche de gestion des risques liés à la sécurité infonuagique

- Figure 2 : Profil de contrôle de la sécurité infonuagique

- Figure 3 : Comparaison entre un examen SOC 2 et un examen SOC 2+ des contrôles provenant de nombreux cadres

- Figure 4 : Cadre de certification ouverte de la CSA

- Figure 5 : Évaluation de la sécurité des services infonuagiques du fournisseur

- Figure 6 : Détermination des attestations, des certifications et des rapports requis provenant d’organismes tiers

- Figure 7 : Superposition des évaluations

- Figure 8 : Activités d’évaluation de la sécurité habituellement automatisées

Liste des annexes

Aperçu

L’infonuagique pourrait permettre aux organisations d’obtenir, sur demande, des services TI polyvalents et adaptables selon un mode libre-service. Pour tirer parti des avantages de l’infonuagique, les organisations doivent s’assurer que les risques de sécurité sont gérés convenablement, que les aspects propres à la sécurité infonuagique sont pris en compte, et que les contrôles de sécurité des services fondés sur infonuagique sont évalués convenablement avant qu’une autorisation ne soit délivrée.

Le présent guide aidera les organisations à procéder à l’évaluation et l’autorisation de la sécurité des services fondés sur l’infonuagique. L’ITSP.50.105 et ses annexes :

- examinent les cadres d’assurance des organismes tiers;

- recommandent des façons d’évaluer les contrôles des fournisseurs de services infonuagiques (FSI);

- recommandent des façons d’évaluer les contrôles des organisations;

- recommandent des façons d’autoriser et de surveiller continuellement les services infonuagiques et de maintenir l’autorisation afférente;

- définissent les considérations relatives à l’évaluation des contrôles de sécurité.

1 Introduction

Les environnements infonuagiques sont beaucoup plus complexes que les environnements informatiques conventionnels. Les FSI ont recours à de nombreuses technologies complexes pour sécuriser l’infrastructure infonuagique et fournir des fonctions de sécurité clés qui permettent aux organisations de protéger leurs charges de travail infonuagiques. Il incombe aux organisations et aux FSI de sécuriser les différents composants dont ils sont responsables. Ce modèle de responsabilités partagées complexifie encore plus l’écosystème infonuagique. De rigoureuses pratiques de surveillance et d’évaluation de la sécurité doivent être suivies pour veiller à ce que les divers intervenants mettent en œuvre les contrôles de sécurité infonuagique appropriés et que ces derniers fonctionnent comme il se doit.

Quoique le modèle d’infonuagique fondé sur le partage des responsabilités permette de déléguer certaines responsabilités aux FSI, les organisations sont responsables de déterminer et de gérer les risques résiduels liés à l’environnement d’exploitation du service fondé sur l’infonuagique. Les organisations doivent donc bien comprendre l’efficacité globale de leurs contrôles de sécurité et de ceux mis en œuvre par le FSI.

L’approche recommandée dans la présente permet de s’assurer que :

- les risques de sécurité sont gérés convenablement;

- les aspects propres à la sécurité infonuagique sont pris en compte;

- les contrôles de sécurité des services fondés sur l’infonuagique sont évalués correctement avant qu’une autorisation ne soit délivrée.

L’ITSP.50.105 fait partie d’une série de documents préparés par le Centre pour la cybersécurité dans le but de sécuriser les services fondés sur l’infonuagique et appuie l’approche établie dans l’ITSM.50.062, Gestion des risques liés à la sécurité infonuagique [1] Note de bas de page 1.

1.1 Politiques déterminantes

La nécessité d’évaluer la sécurité est généralement déterminée en fonction des politiques, des directives, des règles, des normes et des lignes directrices liées à la sécurité des organisations. Les organisations peuvent consulter les documents de référence ci-dessous au moment de créer leur programme d’évaluation de la sécurité des services infonuagiques :

- Centre pour la cybersécurité, La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) [2];

- Cloud Security Alliance, Security Guidance for Critical Areas of Focus in Cloud Computing, version 4.0 [3];

- National Institute of Standards and Technology (NIST), Risk Management Framework for Information Systems and Organizations: A System Life Cycle Approach for Security and Privacy (document de travail) [4];

- Secrétariat du Conseil du Trésor du Canada, Orientation sur l’utilisation sécurisée des services commerciaux d’informatique en nuage : Avis de mise en œuvre de la Politique sur la sécurité (AMOPS) [5].

1.2 Environnements concernés

Les conseils de sécurité contenus dans le présent guide s’appliquent aux organisations des secteurs public et privé. Ils peuvent être appliqués aux services fondés sur l’infonuagique, quels que soient les modèles de déploiement en nuage et de services infonuagiques.

1.3 Rapport avec la gestion des risques liés à l’infonuagique

L’ITSG-33 [2] propose un ensemble d’activités pour chacun des deux niveaux suivants au sein l’organisation : niveau organisationnel et niveau du système d’information.

Les activités associées au niveau organisationnel Note de bas de page 2 sont intégrées au programme de sécurité de l’organisation pour planifier, gérer, évaluer et améliorer la gestion des risques liés à la sécurité des TI.

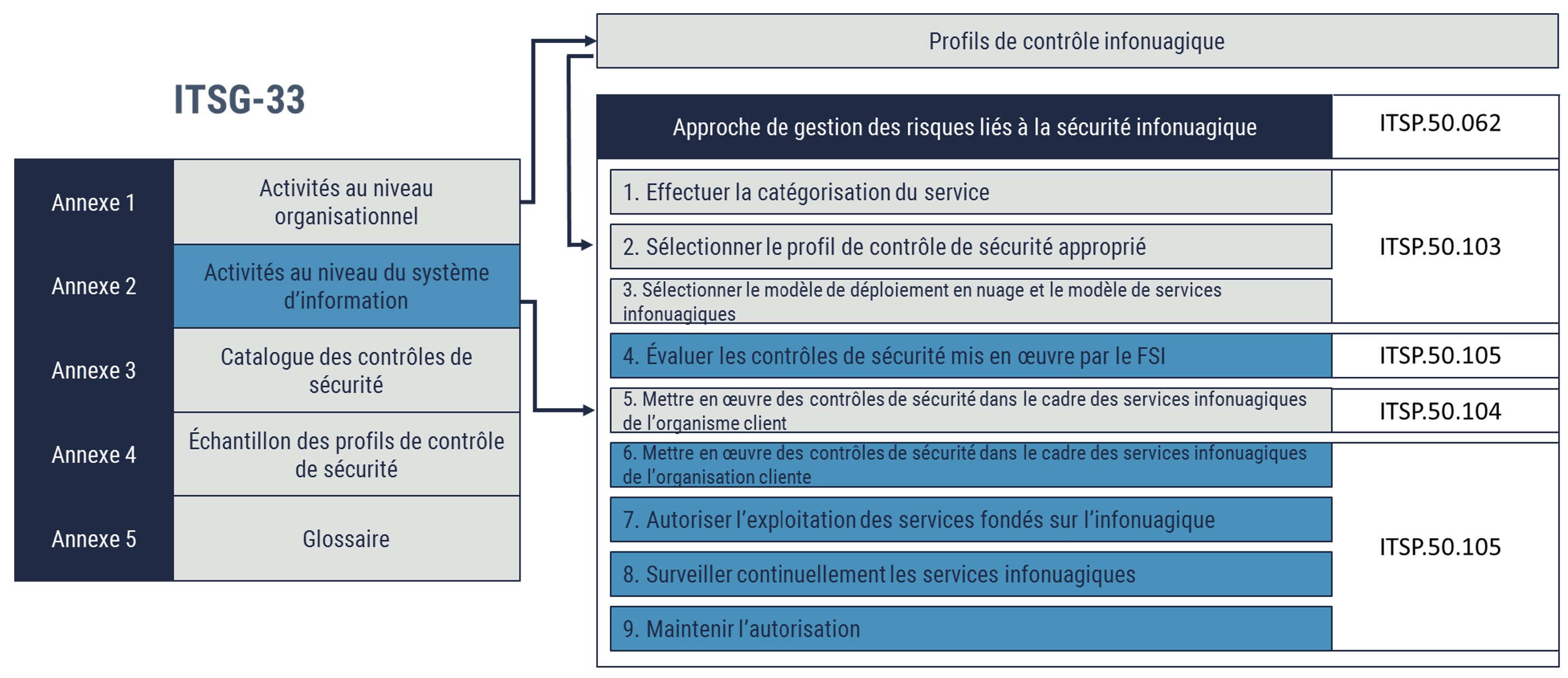

Les activités associées au niveau des systèmes d’information Note de bas de page 3 sont intégrées au cycle de développement des systèmes (CDS). Ces activités comprennent l’ingénierie de sécurité, l’évaluation des menaces et des risques, l’évaluation de la sécurité et l’autorisation des systèmes d’information. L’approche de gestion des risques liés à la sécurité infonuagique du Centre pour la cybersécurité s’aligne sur les activités du niveau des systèmes d’information. Comme l’illustre la figure 1, les activités d’évaluation, d’autorisation et de surveillance continue appuient les étapes quatre, six, sept, huit et neuf de l’approche de gestion des risques liés à la sécurité infonuagique.

Figure 1 : Relation entre les activités d’évaluation, d’autorisation et de surveillance de la sécurité, les activités associées au niveau du système d’information et l’approche de gestion des risques liés à la sécurité infonuagique

Description détaillée - Figure 1

La figure 1 illustre les liens entre les activités au niveau du système d’information établies dans l’annexe 2 de l’ITSG-33 et les activités associées à la gestion des risques liés à la sécurité infonuagique définies dans l’ITSP.50.062, c’est-à-dire :

- Effectuer la catégorisation du service.

- Sélectionner le profil de contrôle de sécurité approprié.

- Sélectionner le modèle de déploiement en nuage et le modèle de services infonuagiques.

- Évaluer les contrôles de sécurité mis en œuvre par le FSI.

- Mettre en œuvre des contrôles de sécurité dans le cadre des services infonuagiques de l’organisme client.

- Évaluer les contrôles de sécurité mis en œuvre par l’organisme client.

- Autoriser l’exploitation des services fondés sur l’infonuagique.

- Surveiller continuellement les services infonuagiques.

- Maintenir l’autorisation.

La figure 1 illustre également les liens entre les activités au niveau du ministère établies dans l’annexe 1 de l’ITSG-33 et la sélection des profils de contrôle de sécurité dans le cadre de l’approche de gestion des risques liés à la sécurité infonuagique.

À titre de référence, les publications suivantes donnent de plus amples renseignements sur les activités mentionnées ci-dessus :

- ITSP.50.103 pour les activités 1, 2 et 3

- ITSP.50.105 pour les activités 4 et 6 à 9

- ITSP.50.104 pour l’activité 5

1.4 En quoi consistent l’évaluation et la surveillance de la sécurité?

Les organisations et les FSP doivent établir et mettre en œuvre des politiques, des normes, des procédures, des lignes directrices et des contrôles pour assurer la sécurité infonuagique. L’évaluation et la surveillance de la sécurité :

- font en sorte que les contrôles de sécurité nécessaires sont pris en compte dans la conception et la mise en œuvre d’un service fondé sur l’infonuagique;

- cernent les écarts entre les exigences liées aux contrôles de sécurité et les contrôles mis en œuvre;

- valident que les contrôles de sécurité infonuagiques fonctionnent comme il se doit;

- éclairent les décisions en matière d’atténuation, d’évitement et d’acceptation des risques.

2 Contexte

2.1 Profils de contrôle de la sécurité infonuagique

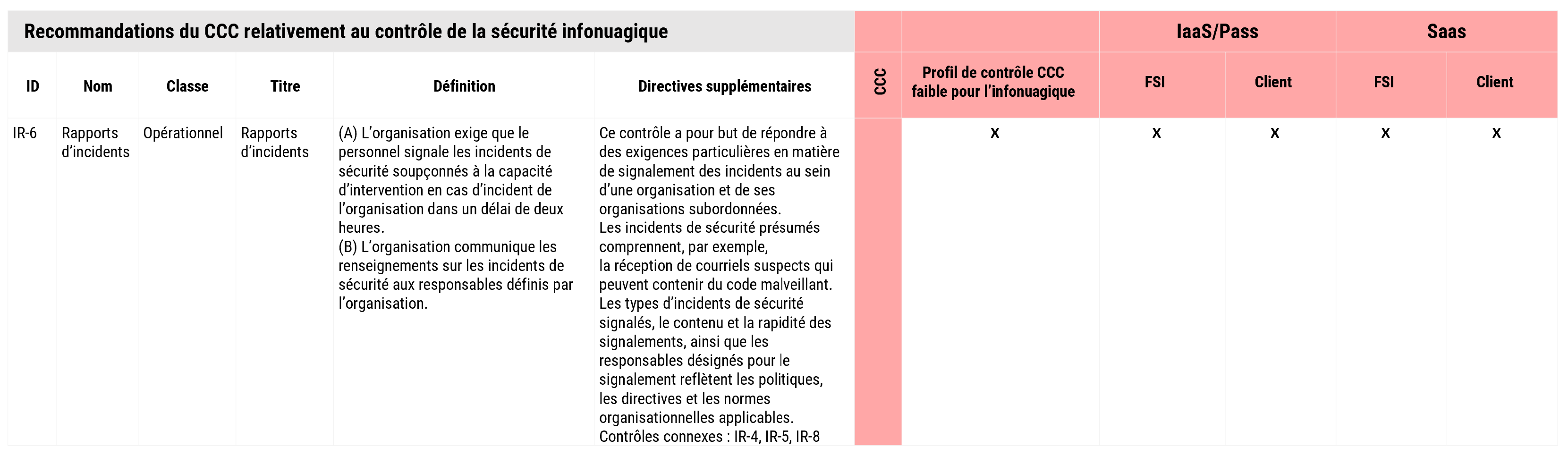

Des profils de contrôle de sécurité ont été établis pour les services fondés sur l’infonuagique à partir des profils de base présentés à l’annexe 4 de l’ITSG-33 [2]. Les profils de contrôle de la sécurité infonuagique établissent les contrôles de sécurité qu’on recommande aux FSI et aux organisations de mettre en œuvre pour la catégorie de sécurité évaluée associée à chacun des domaines opérationnels respectifs Note de bas de page 4. Le profil de contrôle sélectionné sert aussi de base à l’évaluation des contrôles de sécurité. Comme l’illustre la figure 2, les profils de contrôle de la sécurité infonuagique établissent les contrôles recommandés pour chaque modèle de déploiement de services en nuage. Ils indiquent également les responsables des contrôles (soit le FSI ou l’organisation).

Figure 2 : Profil de contrôle de la sécurité infonuagique

Description détaillée - Figure 2

Le tableau à la figure 2 donne de l’information sur l’un des contrôles de sécurité recommandés, c’est-à-dire les rapports d’incident (IR-6), pour le profil de contrôle du CCC faible pour l’infonuagique. L’information sur le contrôle comporte les éléments suivants :

- ID

- nom

- classe

- titre

- définition

- directives supplémentaires

Le tableau indique que le contrôle IR-6 doit être mis en œuvre et par le FSI et par le client pour les modèles de déploiement en nuage IaaS/PaaS et SaaS.

Les organisations ne peuvent évaluer directement les contrôles qui relèvent du FSI puisqu’elles n’exercent aucun contrôle ni aucun droit de regard sur ces derniers. C’est pourquoi les organisations devraient examiner les certifications ou les attestations d’organismes tiers indépendants pour vérifier que le FSI a mis en œuvre les contrôles et que ces derniers fonctionnent comme il se doit. Les organisations devraient évaluer directement les contrôles dont elles sont responsables.

2.2 Partage des responsabilités et évaluation de la sécurité

Les responsabilités de la surveillance et de l’évaluation de la sécurité infonuagique sont partagées. Les responsabilités de l’évaluation des contrôles de sécurité varieront en fonction du modèle de service et de déploiement en nuage sélectionné. Selon le modèle de l’infrastructure en tant que service (IaaS pour Infrastructure as a Service), les organisations sont responsables de l’évaluation directe d’un plus grand nombre de composants et de contrôles, tandis que selon les modèles de plateforme en tant que service (PaaS pour Platform as a Service) et de logiciel en tant que service (SaaS pour Software as a Service), elles doivent obtenir des certifications ou des attestations officielles d’organismes tiers indépendants pour s’assurer que les contrôles de sécurité sont mis en œuvre et fonctionnent comme il se doit.

2.2.1 Responsabilités des clients de services infonuagiques

Au cours de l’évaluation et de la surveillance de la sécurité, les organisations devront s’acquitter des responsabilités suivantes :

- comprendre les contrôles de sécurité dont elles sont responsables et connaître ceux qui relèvent du FSI;

- mener toutes les évaluations des menaces et des risques (EMR) et les évaluations des facteurs relatifs à la vie privée (EFVP) nécessaires;

- obliger leur FSI (par l’entremise de clauses dans le contrat de services infonuagiques) à démontrer qu’il se conforme aux exigences de sécurité en présentant des attestations d’organismes tiers indépendants Note de bas de page 5;

- exiger que toutes les certifications ou attestations officielles soient émises par un organisme tiers indépendant Note de bas de page 6;

- veiller à ce que les fonctions et les contrôles de sécurité du FSI soient clairement définis, mis en œuvre et en place pendant toute la durée du contrat;

- examiner les contrôles de sécurité dont elles sont responsables;

- examiner les certifications ou les attestations officielles (provenant d’un organisme tiers indépendant) qui démontrent que le FSI se conforme aux exigences et aux règlements de l’industrie Note de bas de page 7 ;

- comprendre l’efficacité globale des contrôles de sécurité du FSI et du client de services infonuagiques pour déterminer et gérer les risques résiduels auxquels les services infonuagiques seront exposés;

- procéder aux évaluations et autorisations de sécurité des systèmes d’information et des services avant que ces derniers ne soient approuvés aux fins d’exploitation;

- gérer continuellement les risques liés à la sécurité de son information et de ses biens TI tout au long du cycle de vie des programmes et des services.

2.2.2 Responsabilités du fournisseur de services infonuagiques

Les FSI doivent s’acquitter des responsabilités suivantes en matière d’évaluation et de surveillance de la sécurité :

- consigner les fonctions et les contrôles de sécurité qui s’appliquent à leurs services infonuagiques pour aider les organisations à comprendre les contrôles de sécurité dont elles sont responsables Note de bas de page 8;

- respecter les ententes contractuelles et les accords sur les niveaux de service;

- démontrer qu’ils satisfont aux exigences de sécurité en fournissant une certification ou une attestation officielle d’un organisme tiers indépendant Note de bas de page 9;

- démontrer périodiquement qu’ils répondent aux exigences de sécurité tout au long du contrat pour soutenir les activités de surveillance continues;

- fournir aux clients de l’information qui décrit les services infonuagiques offerts et les contrôles de sécurité mis en œuvre;

- fournir aux clients de services infonuagiques de l’information sur la façon de déployer les services et les applications sur leurs plateformes infonuagiques de manière sécurisée;

- surveiller continuellement leurs services infonuagiques pour détecter les changements dans la posture de sécurité de l’environnement des services et rendre compte de ces changements ainsi que des incidents.

2.3 Vérifications, cadres de production de rapports et certifications d’organismes tiers

Une évaluation complète et indépendante de la sécurité d’un FSI prend du temps, exige d’importantes ressources financières et sollicite plusieurs membres du personnel. Heureusement, la plupart des FSI font l’objet de vérifications par des organismes tiers et de vérifications de la conformité. Ces vérifications (qui respectent divers règlements et exigences de l’industrie Note de bas de page 10)) offrent aux organisations des attestations ou des certifications qui confirment que des contrôles de sécurité sont en place et fonctionnent comme il se doit.

2.3.1 Contrôles au niveau du système et au niveau organisationnel (SOC)

Un comptable public accrédité (CPA) indépendant produit un rapport sur les contrôles au niveau du système et au niveau organisationnel (SOC pour System and Organization Controls) qui donne au fournisseur de services (une organisation qui offre des services à d’autres entités) l’assurance que les services qu’il offre et les contrôles connexes sont exhaustifs. Chaque type de rapport SOC vise à aider les fournisseurs de services à répondre aux besoins particuliers des utilisateursNote de bas de page 11.

L’American Institute of Certified Public Accountants (AICPA) a élaboré trois modèles de rapports SOC pour répondre à différents besoins. Un rapport SOC 1 rend compte des contrôles mis en place par un fournisseur de services, qui s’appliquent aux contrôles internes qu’un utilisateur exercera dans le cadre de la production de rapports. Par exemple, un rapport SOC 1 pourrait donner au vérificateur financier d’une organisation la certitude qu’il peut compter sur les contrôles d’un fournisseur de services, qui s’appliquent à la production de rapports financiers de l’organisation. Les rapports SOC 2 et SOC 3 décrivent les contrôles mis en place par un fournisseur de services, qui se rapportent aux principes des services Trust (sécurité, disponibilité , intégrité du traitement, confidentialité et protection de la vie privée)Note de bas de page 12. Il convient de noter que les rapports SOC 1 et SOC 2 ne sont pas des certifications, mais l’opinion d’un vérificateur sur les pratiques de sécurité et les contrôles internes d’un fournisseur de services. Pour leur part, les rapports SOC 3 sont des rapports généraux qui peuvent servir à émettre une certificationNote de bas de page 13 et à autoriser l’apposition d’un sceau sur le site Web du FSI à des fins publicitaires. Les examens SOC ne fournissent pas une évaluation complète de la gouvernance de la sécurité. Ils sont plutôt axés sur des critères et des principes Trust particuliers.

Un rapport SOC 2 se compose de cinq sections :

- section I : opinion d’un vérificateur de service indépendant;

- section II : assertion de la direction (confirmant que la description du système du fournisseur de services est exacte et que les contrôles compris dans la description sont en mesure de répondre au critère pertinent des services Trust);

- section III : aperçu de la description du système (fourni par le fournisseur de services);

- section IV : description du secteur local du système (fourni par le fournisseur de services) ainsi que les tests et les résultats (fournis par le vérificateur de services);

- section V : autres renseignements fournis par le fournisseur de services.

Contrairement au rapport SOC 3, un rapport SOC 2 présente des opinions restreintes émises par des vérificateurs, une assertion de la direction du FSI et une brève description du système du FSI. Les rapports SOC 3 sont plus courts et ne présentent aucune description des contrôles et des procédures de test. Ils sont destinés à un usage général et ne renferment aucun détail sur les contrôles. Les FSI se servent souvent des rapports SOC 3 à des fins publicitaires. La diffusion des rapports SOC 1 et SOC 2 est généralement restreinte et assujettie à une entente de non-divulgation, tandis que les rapports SOC 3 peuvent être diffusés librement.

Il y a deux types de rapports SOC. Un rapport de type 1 est une attestation des contrôles à un moment précis, tandis qu’un rapport de type 2 présente une attestation des contrôles sur une période d’au moins six mois. Dans les deux types de rapports, le vérificateur émet une opinion sur l’exactitude de la description, fournie par la direction, du système du fournisseur de services. Les deux types de rapports fournissent une opinion sur la capacité des contrôles présentés dans la description à satisfaire au critère pertinent des services Trust). Les rapports de type 2 fournissent une opinion supplémentaire sur le bon fonctionnement des contrôles.

2.3.1.1 Exigences de conformité supplémentaires

Les rapports SOC 2 et SOC 3 sont destinés à un large éventail d’utilisateurs et fournissent une assurance quant aux principes des services Trust de sécurité, de disponibilité, d’intégrité du traitement, de confidentialité ou de protection de la vie privée. Quoique cela soit suffisant pour la plupart des organisations, certaines pourraient avoir besoin d’une assurance concernant des contrôles associés à d’autres secteurs. Par exemple, les organisations des secteurs de la santé et des finances et du gouvernement doivent se conformer à divers (et parfois à de nombreux) cadres de contrôle, notamment pour respecter des règlements particuliers ou satisfaire à des exigences de l’industrie. Il est possible que les SOC 2 des services Trust et les critères connexes ne correspondent pas directement aux contrôles présentés dans d’autres cadres de contrôles Note de bas de page 14. Les organisations et les FSI devront donc déployer plus d’efforts pour répondre aux demandes d’information supplémentaires, préparer des rapports d’assurance additionnels et effectuer des examens en fonction de nombreuses exigences de conformité. Ces efforts plus vastes peuvent accroître les coûts et les risques de non-conformité étant donné la complexité liée à l’examen de divers rapports.

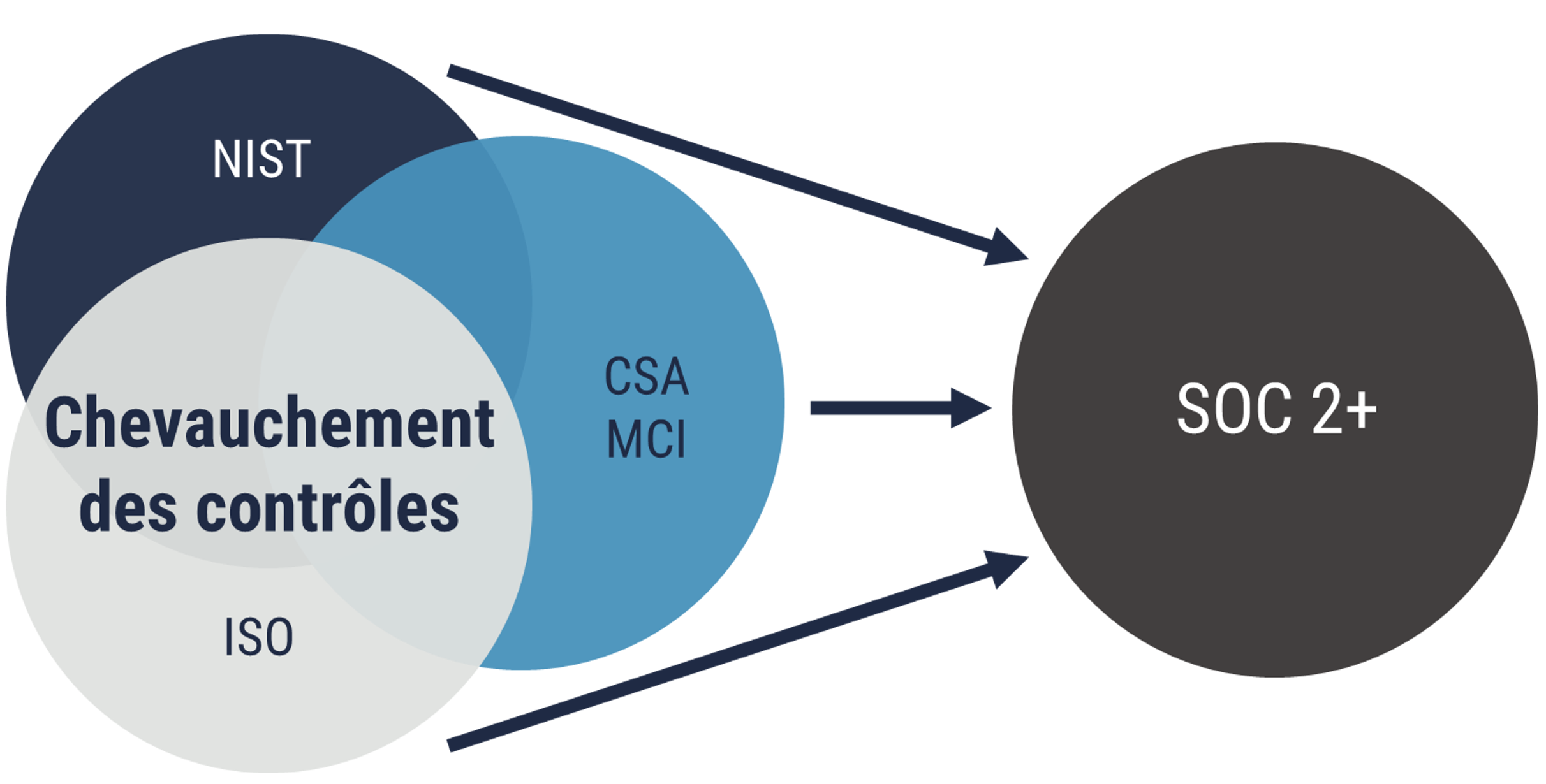

Pour aider à surmonter ces difficultés, les fournisseurs de services peuvent demander à des vérificateurs indépendants d’effectuer des examens SOC 2 qui portent sur des critères et des sujets supplémentairesNote de bas de page 15. Cet examen est couramment appelé examen SOC 2+. Par exemple, un fournisseur de services peut ajouter la norme NIST 800-53 ou la CCM de la CSA comme critères supplémentaires. Le chevauchement des contrôles entre les deux cadres pourrait permettre d’économiser du temps et de l’argent.

On recommande aux organisations de s’informer auprès du FSI de la possibilité d’obtenir un rapport SOC 2+ pour tenir compte des exigences supplémentaires. Le cas échéant, un rapport SOC 2+ peut aider à faciliter les activités d’évaluation du FSI. Lorsqu’il est impossible d’obtenir un rapport SOC 2+, les organisations pourraient devoir obtenir plusieurs rapports d’assurance pour certifier que le fournisseur de services satisfait à toutes les exigences d’assurance et de conformité.

Figure 3 : Comparaison entre un examen SOC 2 et un examen SOC 2+ des contrôles provenant de nombreux cadres

Description détaillée - Figure 3

La figure 3 illustre des cercles qui se chevauchent pour représenter les contrôles de différents cadres, comme le NIST, la CSA et la MCI. L’examen de tels cadres de contrôles additionnels est désigné sous le nom de SOC 2+.

2.3.1.2 Examen des rapports SOC

On recommande aux organisations de déterminer les rapports SOC dont elles ont besoin (soit SOC 1, 2 ou 3). En infonuagique, un rapport SOC 2 de type 2 est généralement recommandé puisqu’il offre un niveau d’assurance accru. Les rapports SOC 3 ne sont pas recommandés puisqu’ils ne sont pas suffisamment détaillés et exhaustifs pour effectuer une évaluation adéquate du FSI.

Il est possible que les FSI externalisent leurs propres services. Par exemple, un FSI qui offre un SaaS pourrait obtenir une IaaS auprès d’un autre FSI. Les organisations devraient revoir le rapport SOC pour déterminer si leur FSI externalise ses services et vérifier que tous les contrôles pertinents des services externalisés y figurent. Si ce n’est pas le cas, les organisations devraient demander des renseignements supplémentaires ou une copie du rapport SOC du fournisseur des services externalisés.

On recommande aux organisations de vérifier que les principes des services Trust, les services infonuagiques, les échéanciers, les dates et les emplacements d’hébergement en nuage pertinents soient pris en compte dans la portée du rapport. Les organisations devraient demander que les rapports SOC 2 de type 2 comprennent une évaluation des contrôles du FSI en fonction des principes des services Trust de sécurité, de disponibilité, d’intégrité du traitement et de confidentialité. Le principe de protection de la vie privée des services Trust pourrait s’appliquer aux organisations qui sont tenues de satisfaire à des exigences de protection de la vie privée.

Après avoir reçu le rapport approprié, les organisations devraient examiner les principales sections du rapport, y compris l’opinion du vérificateur, la section sur les contrôles complémentaires de l’entité utilisatrice (CCEU) et toute exception liée aux tests.

Les organisations devraient vérifier si le rapport SOC indique une opinion non modifiée, une opinion avec réserve, une impossibilité d’exprimer une opinion ou une opinion défavorable. Une opinion non modifiée signifie que le vérificateur appuie l’assertion de la direction dans son intégralité. Une opinion avec réserve est un énoncé dans lequel le vérificateur signale une limite dans la portée ou l’existence d’exceptions importantes en ce qui a trait aux contrôles. Les opinions avec réserve permettent aux organisations de déterminer l’importance que revêt une faiblesse en matière de contrôle. Si cette faiblesse s’avère importante, les organisations devraient déterminer son incidence probable et vérifier si les risques sont atténués. Il convient de noter que la présence d’exceptions ne donne pas toujours lieu à une opinion avec réserve. De ce fait, les organisations devraient examiner toutes les exceptions relevées par le vérificateur concernant les tests pour déterminer si elles posent problème. Le vérificateur peut indiquer une impossibilité d’exprimer une opinion dans un rapport SOC, notamment lorsqu’il n’a pas suffisamment d’information pour se prononcer. Une opinion défavorable indique des problèmes plus graves. On conseille aux organisations de discuter avec le FSI des opinions défavorables exprimées par les vérificateurs avant d’utiliser ses services infonuagiques.

Les CCEU sont des contrôles désignés par le FSI que les organisations doivent mettre en place pour respecter les principes des services Trust. Les organisations doivent déterminer les CCEU qui s’appliquent et, le cas échéant, vérifier que leurs contrôles tiennent compte des recommandations du FSI.

2.3.2 ISO 27001, 27017 et 27018

Les normes ISO 27001 [7] forment un cadre des pratiques exemplaires d’établissement, de mise en œuvre, de mise à jour et d’amélioration continue des systèmes de gestion de la sécurité de l’information (SGSI). Grâce à la norme ISO 27001 [7], les organisations peuvent avoir confiance dans la gouvernance de la sécurité et la gestion des risques d’un FSI. Un FSI qui détient une certification ISO 27001 [7] doit :

- examiner les risques pour la sécurité de l’information des organisations (en prenant en considération les menaces, les vulnérabilités et les répercussions);

- atténuer les risques qui sont jugés inacceptables en concevant et en mettant en œuvre des contrôles de sécurité de l’information (ou d’autres formes de traitement des risques, comme l’évitement ou le transfert);

- adopter un processus de gestion pour veiller à ce que les contrôles de sécurité de l’information continuent dès maintenant à répondre aux besoins des organisations en matière de sécurité de l’information.

La norme ISO 27001 [7] se fonde sur les lignes directrices détaillées de la norme ISO 27002 [8] pour la mise en œuvre des contrôles, et comprend une liste de contrôles obligatoires et facultatifs. Pour recevoir la certification, les organisations doivent mettre en œuvre tous les contrôles obligatoires. Les contrôles facultatifs sont énoncés à l’annexe A de la norme ISO et sont sélectionnés en fonction d’une évaluation des risques. Les contrôles sélectionnés sont consignés dans l’énoncé du champ d’application.

Quoique la norme ISO 27001 [7] offre un cadre de pratiques exemplaires liées aux SGSI, deux codes de pratique offrent une orientation sur la sécurité et la protection de la vie privée en infonuagique. Il s’agit des codes suivants :

- ISO 270017 [9] – Code de pratique pour les contrôles de sécurité fondés sur l’ISO/IEC 27002 pour les services du nuage;

- ISO 27018 [10] – Code de bonnes pratiques pour la protection des informations personnelles identifiables (PII) dans l’informatique en nuage public agissant comme processeur de PII.

Le code ISO 27017 fournit aux FSI une orientation sur la façon de mettre en œuvre les contrôles de la norme ISO 27002 [8] dans un environnement infonuagique et présente de nouveaux contrôles propres à l’infonuagique. Pour sa part, le code ISO 27018 [10] offre aux FSI l’orientation nécessaire pour protéger les renseignements personnels qui leur sont confiés.

2.3.2.1 Examen des rapports et des certifications de l’ISO

Le FSI recevra un certificat après avoir fait l’objet d’une vérification ISO 27001 [7] concluante. Le certificat est habituellement mis à la disposition des organisations et comprend ce qui suit :

- le nom du fournisseur de services;

- la date d’émission;

- la date d’expiration;

- la portée du SGSI;

- les emplacements qui s’inscrivent dans la portée;

- la norme de certification.

Les organisations devraient vérifier le certificat ISO 27001 [7] pour s’assurer que les services infonuagiques offerts par le fournisseur, les échéanciers, et les emplacements d’hébergement en nuage pertinents s’inscrivent dans la portée du certificat.

Quoiqu’un rapport soit produit à la fin d’une vérification ISO 27001 [7], celui-ci est destiné à une utilisation interne et le FSI pourrait ne pas le transmettre aux organisations. Le rapport ISO 27001 [7] renferme normalement la même information que celle qui figure sur le certificat, en plus d’une liste des participants à la vérification et des détails sur les pièces justificatives. Les organisations qui ont accès au rapport ISO 27001 [7] devraient vérifier que les services infonuagiques offerts par le fournisseur, les échéanciers et les emplacements d’hébergement en nuage pertinents s’inscrivent dans la portée du rapport.

Les organisations qui ont accès au rapport ISO aux fins d’examen devraient vérifier que la certification est recommandée en conclusion. Cette recommandation signifie qu’aucun cas de non-conformité n’a été relevé.

Des cas de non-conformité (mineurs et majeurs) peuvent survenir si le FSI ne répond pas aux exigences de la norme ISO, s’il omet de consigner ses pratiques ou s’il ne respecte pas les politiques et les procédures qu’il a consignées. En général, les cas de non-conformité mineurs donnent lieu à une recommandation d’élaboration d’un plan d’action. Dans un tel cas, le fournisseur de services doit préparer un plan d’action pour résoudre les problèmes soulevés lors de la vérification. Après avoir reçu le plan d’action, le vérificateur peut recommander la certification du SGSI.

Les cas de non-conformité majeurs (ou de nombreux cas de non-conformité mineurs), comme l’incapacité d’atteindre les objectifs des contrôles obligatoires, entraînent la non-recommandation de la certification. Le fournisseur de services doit résoudre les problèmes énoncés dans les conclusions avant de pouvoir poursuivre les activités de certification.

2.3.3 Programme d’assurance et de confiance de la sécurité

Le registre Security Trust Assurance and Risk (STAR) de la CSA est un programme d’assurance de la sécurité infonuagique fondé sur les principes clés de transparence, de vérification rigoureuse et d’harmonisation des normes. Le registre est mis à la disposition du public afin d’aider les organisations à évaluer les FSI.

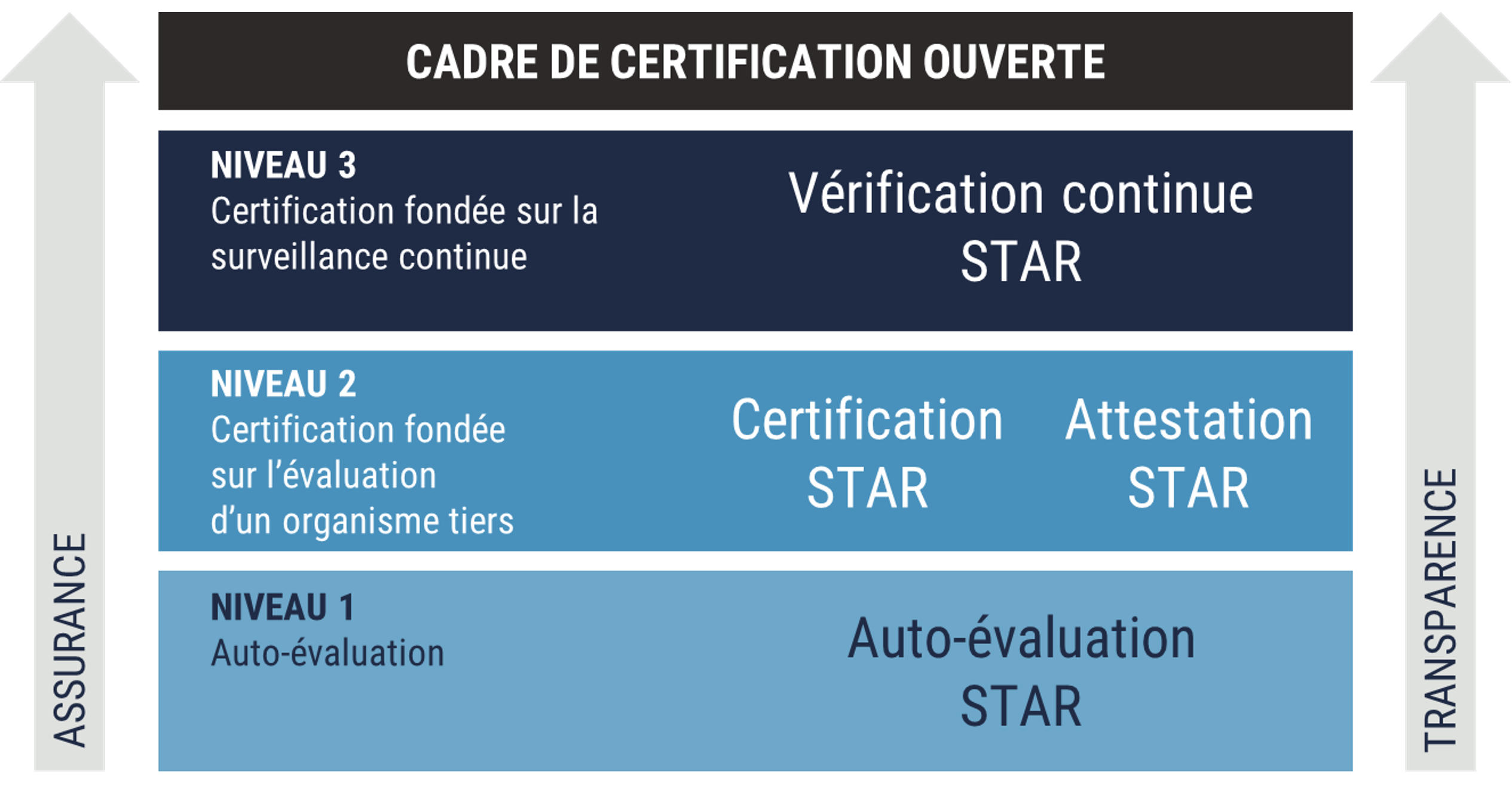

Le programme STAR de la CSA se compose de trois niveaux d’assurance :

- niveau 1 – auto-évaluation;

- niveau 2 – certification ou attestation d’un organisme tiers;

- niveau 3 – vérification continue (en cours d’élaboration).

Les évaluations STAR sont fondées sur la matrice des contrôles infonuagiques (MCI) et le questionnaire de l’initiative d’évaluations de consensus (CAIQ pour Consensus Assessments Initiative Questionnaire) de la CSA. La MCI est un cadre de contrôles qui appuie l’évaluation des risques associés à un FSI. Ce cadre de contrôles porte sur les principes de sécurité fondamentaux qui s’appliquent aux 16 domaines suivants :

- sécurité des applications et des interfaces;

- conformité et assurance de la vérification;

- résilience opérationnelle et gestion de la continuité des activités;

- gestion de la configuration et contrôle des modifications;

- opérations et processus des centres de données;

- gestion du cycle de vie de l’information et de la sécurité des données;

- gestion des clés et chiffrement;

- gestion des risques et gouvernance;

- ressources humaines;

- gestion de l’identité et de l’accès;

- sécurité de la virtualisation et des infrastructures;

- interopérabilité et portabilité;

- sécurité des dispositifs mobiles;

- gestion des incidents de sécurité, découvertes électroniques et criminalistique infonuagique;

- gestion de la chaîne d’approvisionnement, transparence et reddition de comptes;

- gestion des menaces et des vulnérabilités.

Le CAIQ comprend près de 300 questions fondées sur la MCI. Les organisations peuvent s’en servir pour évaluer les FSI. Le questionnaire peut servir à la présélection des fournisseurs lors de l’acquisition de services infonuagiques. Comme l’illustre la figure 4, le niveau d’assurance et de transparence s’accroît avec chaque niveau d’évaluation du programme STAR de la CSA.

Figure 4 : Cadre de certification ouverte de la CSA

Description détaillée - Figure 4

La figure 4 illustre le Cadre de certification ouverte de la CSA qui comporte trois niveaux.

- Pour obtenir le niveau 1, les organisations doivent effectuer une auto-évaluation STAR.

- Le niveau 2 correspond à l’obtention d’une certification ou d’une attestation fondée sur l’évaluation d’un organisme tiers.

- Le niveau 3 correspond à la certification fondée sur la surveillance continue.

Le degré d’assurance et de transparence augmente à chaque niveau.

Le niveau 1 du programme STAR est une auto-évaluation dont les FSI peuvent se servir pour consigner les contrôles de sécurité fournis par leurs services infonuagiques. Lors d’une auto-évaluation de niveau 1, le FSI répond au CAIQ. Il doit répondre au CAIQ tous les ans ou lorsqu’il apporte des changements importants à ses services infonuagiques et à ses contrôles. Quoique les organisations puissent avoir recours à une auto-évaluation de niveau 1 pour effectuer une présélection de haut niveau des FSI, il est recommandé de faire appel à un organisme tiers pour effectuer une vérification plus approfondie.

Les organisations qui souhaitent faire évaluer leur FSI par un organisme tiers indépendant devraient exiger une évaluation de niveau 2 de la CSA. Le programme STAR de la CSA offre trois types de reconnaissance de niveau 2 :

- Les attestations STAR de niveau 2 de la CSA sont fondées sur des attestations SOC 2 ainsi que sur les critères figurant dans la MCINote de bas de page 16;

- Les certifications STAR de niveau 2 de la CSA sont fondées sur les exigences de la norme ISO/IEC 27001:2013 de gestion de la sécurité et de la MCINote de bas de page 17;

- Les évaluations C-STAR de niveau 2 de la CSA sont des évaluations de sécurité des FSI effectuées par des organismes tiers indépendants pour les marchés de la Chine élargie. Les évaluations C-STAR de niveau 2 de la CSA ne sont pas abordées davantage dans le présent guide.

Les attestations de niveau 2 doivent être effectuées par un cabinet de CPA, tandis que les certifications de niveau 2 doivent être effectuées par un organe de certification accrédité par la CSA.

Les attestations STAR de niveau 2 de la CSA renforcent les attestations SOC 2 en rendant compte de la mesure dans laquelle la conception et l’efficacité opérationnelle des contrôles d’un FSI permettent de satisfaire aux critères des 16 domaines de sécurité de la MCI de la CSA. Le rapport d’attestation STAR de niveau 2 de la CSA suit la même structure et la même présentation qu’un rapport SOC 2Note de bas de page 18.

Les certifications STAR de niveau 2 de la CSA renforcent les certifications ISO 27001 en accordant une note à la capacité de gestion liée à chaque domaine de sécurité de la MCI. Chaque domaine est noté en fonction d’un niveau d’évolution particulier et est mesuré selon les cinq principes de gestion suivants :

- communication et mobilisation des intervenants;

- politiques, plans, procédures et approche systématique;

- compétences et savoir-faire;

- droit de propriété, leadership et gestion;

- surveillance et mesure.

Le niveau d’évolution moyen de chaque domaine de sécurité de la MCI permet d’obtenir une note d’évaluation globaleNote de bas de page 19. Le niveau d’évolution sert à désigner le niveau de certification – bronze, argent ou or – dans le rapport de certification du FSI. Le FSI obtient un certificat comme pour la certification ISO 27001.

2.3.3.1 Examen du certificat et du rapport star de la CSA

Les organisations devraient suivre les conseils énoncés à la section 2.2.1.1 pour les attestations SOC 2 lorsqu’elles examinent un rapport d’attestation STAR de niveau 2 de la CSA. La seule différence est que l’attestation STAR doit aussi rendre compte de la mesure dans laquelle la conception et l’efficacité opérationnelle des contrôles d’un FSI permettent de satisfaire aux critères des 16 domaines de sécurité de la MCI de la CSA.

Un certificat est délivré aux FSI qui obtiennent la certification STAR de niveau 2 de la CSA. Comme pour la certification 27001, les organisations clientes des services infonuagiques ne reçoivent pas de rapport aux fins d’examen. Il convient de noter que le niveau d’évolution atteint est indiqué dans le rapport de certification STAR fourni au FSI, mais non sur le certificatNote de bas de page 20.

2.3.4 Federal risk and authorization management program

Le Federal Risk and Authorization Management Program (FedRAMP) est un programme pangouvernemental américain qui établit une approche normalisée de l’évaluation, de l’autorisation et de la surveillance continue de la sécurité des produits et des services infonuagiques. Les FSI qui reçoivent une autorisation dans le cadre de ce programme peuvent offrir des services aux organismes gouvernementaux des États-Unis. Des organismes tiers d’évaluation accrédités effectuent des évaluations initiales et périodiques des systèmes infonuagiques pour confirmer qu’ils répondent aux exigences de sécurité des autorisations du FedRAMP qui sont accordées aux FSI.

Quoique les évaluations du FedRAMP ne portent jamais sur la mise en œuvre et l’exploitation de services infonuagiques à l’extérieur des États-Unis, le plan de sécurité des systèmes du FedRAMP (SSP pour System Security Plan) cadre bien avec les profils de contrôle de la sécurité infonuagique du Centre pour la cybersécurité et offre de précieux renseignements sur la mise en œuvre et le fonctionnement des contrôles des FSI. Les organisations peuvent consulter le SSP du FedRAMP, le cas échéant, pour mieux comprendre la mise en œuvre des contrôles des FSI et orienter la discussion avec ces derniers au cours de l’évaluation.

Dans le cas des services offerts par les FSI au Canada, le FedRAMP peut servir de complément à l’information que fournissent les rapports SOC, les normes de l’ISO et le programme STAR de la CSA pour mieux comprendre la mise en œuvre et le fonctionnement des contrôles des FSI. Toutefois, il ne devrait pas s’agir de la seule évaluation d’un FSI effectuée par un organisme tiers.

3 Évaluer les contrôles de sécurité mis en œuvre par le FSI

Comme l’indique l’ITSM.50.062 [1], les organisations ne contrôlent pas ou ne voient pas toujours la conception, l’installation et l’évaluation des contrôles de sécurité du FSI. Elles doivent alors adopter une différente approche d’évaluation de la sécurité, notamment en faisant appel à d’autres évaluations de la sécurité fiables.

Dans le contexte de la gestion des risques liés à la sécurité infonuagique, ces évaluations de la sécurité fiables consistent principalement en des attestations de tierces parties qui sont plus valables que les auto-évaluations. Les attestations par des organismes tiers portent souvent sur divers règlements et diverses exigences de l’industrieNote de bas de page 21.

Ces attestations doivent être délivrées par un organisme tiers indépendant qui est tenu d’être objectif et d’appliquer les normes professionnelles aux pièces justificatives qu’il examine et produit. Cependant, les attestations d’organismes tiers ne couvrent généralement pas toutes les exigences de sécurité indiquées dans le profil de contrôle de sécurité sélectionné. Des exigences de sécurité et des clauses contractuelles supplémentaires pourraient être requises pour veiller à ce que le FSI fournisse les pièces justificatives nécessaires aux activités d’évaluation de la sécurité.

Souvent, les organisations devront signer une entente de non-divulgation pour obtenir les attestations officielles d’organismes tiers. Comme il s’agit d’évaluations ponctuelles des contrôles de sécurité et des services infonuagiques particuliers du fournisseur, qui visent une période précise, il importe que les organisations surveillent la situation pour relever tout changement dans la portée, l’état et les constatations au fil du temps.

3.1 Comité d’évaluation du FSI

Le comité d’évaluation du FSI est une équipe diversifiée composée d’un évaluateur de la sécurité, d’un architecte de la sécurité infonuagique, d’un praticien des TI et d’un agent de la conformité. Ce comité est chargé de surveiller le processus d’évaluation du FSI.

3.2 Processus

Les organisations doivent prendre les mesures suivantes avant qu’une évaluation de la sécurité des services infonuagiques puisse avoir lieu :

- entériner ou conclure une entente de non-divulgation avec le FSI faisant l’objet de l’évaluation;

- établir les catégories de sécurité ciblées;

- choisir un modèle de services infonuagiques et un profil de contrôle de la sécurité infonuagiqueNote de bas de page 22;

- obtenir les rapports actuels et pertinents produits par un organisme tiers indépendant auprès du FSI (pour les services évalués).

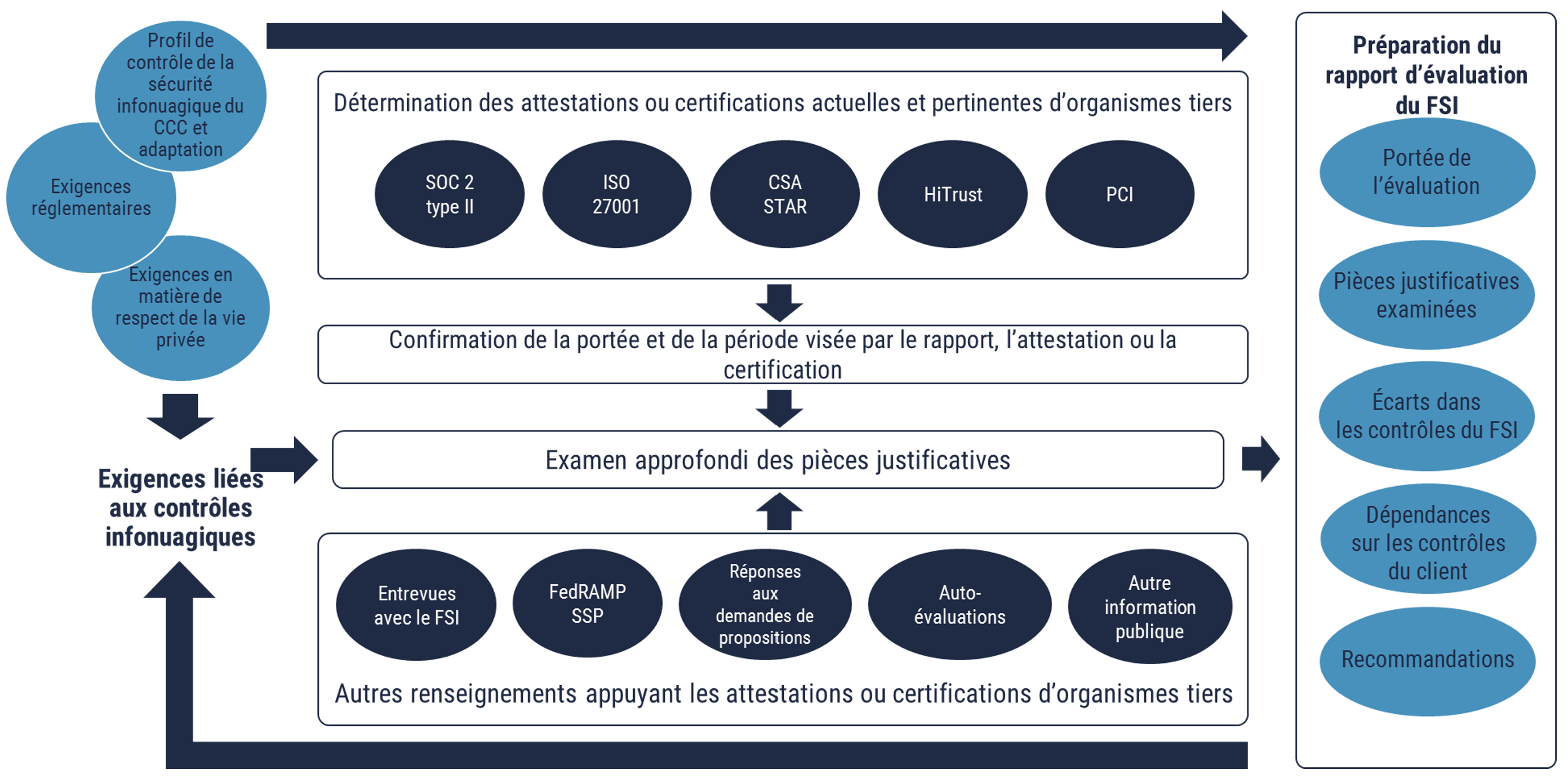

Comme l’illustre la figure 5, l’évaluation de la sécurité des services infonuagiques du fournisseur se déroulera en cinq phases :

- détermination des attestations, des certifications et des rapports actuels et pertinents d’organismes tiers, et d’autres renseignements;

- confirmation de la portée et de la période visée par l’attestation;

- évaluation et examen détaillé des pièces justificatives;

- préparation d’un rapport d’évaluation du FSI;

- rendement de la surveillance continue.

Figure 5 : Évaluation de la sécurité des services infonuagiques du fournisseur

Description détaillée - Figure 5

La figure 5 présente les cinq phases séquentielles de l’évaluation de la sécurité des services informatiques.

- La phase 1 consiste à déterminer les attestations ou certifications actuelles et pertinentes d’organismes tiers, comme SOC 2, type II, ISO 27001, CSA STAR, HiTrust et PCI.

- La phase 2 consiste à confirmer la portée et la période visée par le rapport, l’attestation ou la certification.

- La phase 3 consiste à effectuer un examen approfondi des pièces justificatives associées aux attestations ou aux certifications d’organismes tiers, de même que d’autres renseignements comme des entrevues avec le FSI, le SSP du FedRAMP, les réponses aux demandes de propositions, les auto-évaluations et d’autre information publique.

- La phase 4 consiste à préparer le rapport d’évaluation du FSI, lequel comporte la portée de l’évaluation, les pièces justificatives examinées, les écarts dans les contrôles du FSI, les dépendances sur les contrôles du client et les recommandations.

- La phase 5 consiste à assurer la surveillance continue. Des renseignements tirés de diverses sources (rapport d’évaluation du FSI, profils de contrôle du service infonuagique du CCC et exigences en matière de respect de la vie privée) servent à établir les exigences liées aux contrôles infonuagiques, ce qui permet l’examen approfondi des pièces justificatives et la préparation du rapport d’évaluation du FSI.

L’information sur le profil de contrôle de la sécurité infonuagique du CCC et l’adaptation connexe, les exigences réglementaires et les exigences en matière de respect de la vie privée peuvent s’appliquer directement au rapport d’évaluation du FSI.

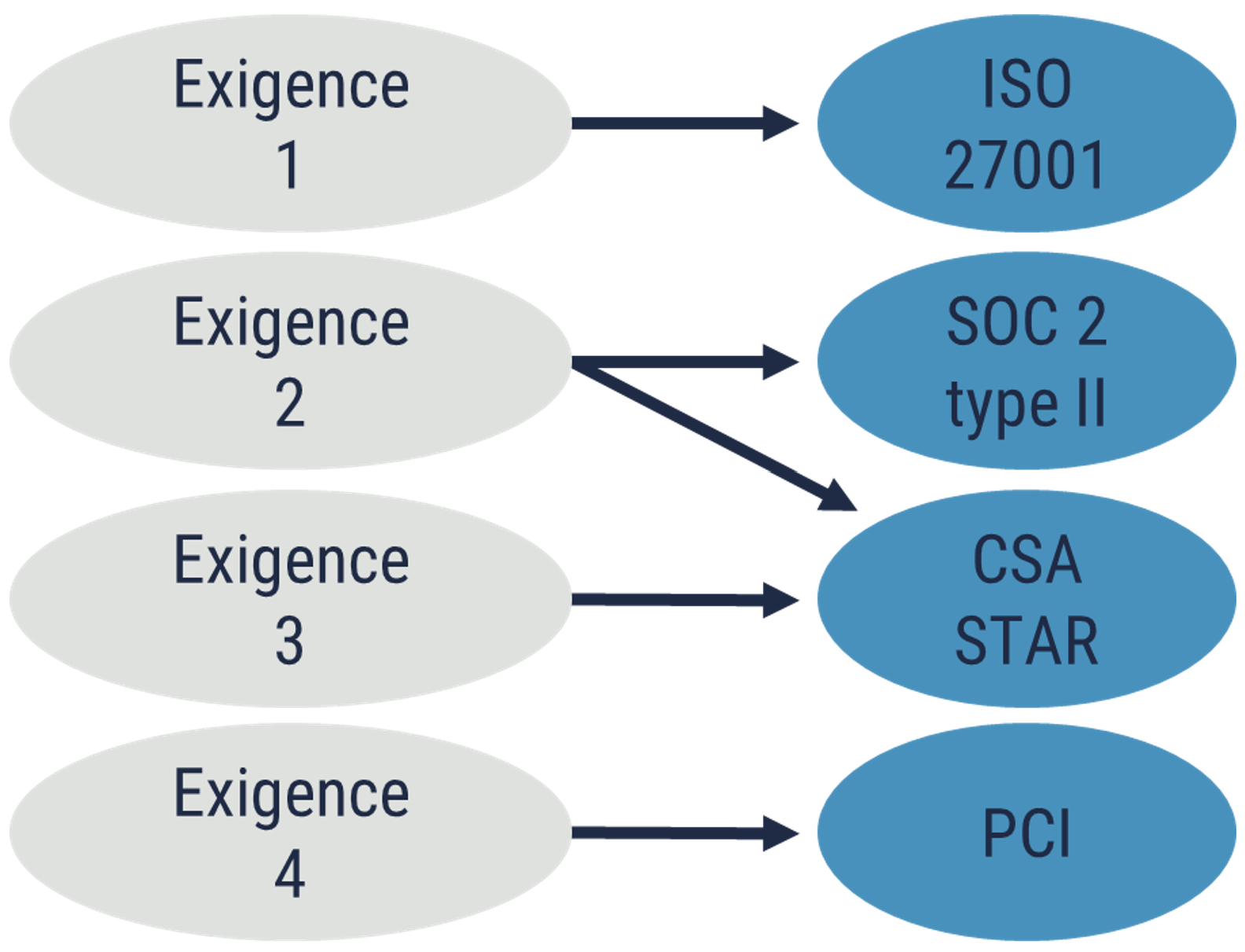

3.2.1 Détermination des rapports requis provenant d’organismes tiers indépendants et autres renseignements

Les profils de contrôle de la sécurité infonuagique du Centre pour la cybersécurité présentent les contrôles de référence nécessaires pour assurer la protection des activités opérationnelles des organisations. Dans bien des cas, il est essentiel d’adapter le profil de contrôle de la sécurité infonuagique en fonction des menaces uniques, des limitations techniques, des exigences opérationnelles, des lois, des règlements ou des politiques. On recommande aux organisations de cerner toutes les obligations en matière de conformité et les exigences de contrôle infonuagique pour déterminer quels sont les rapports, les attestations ou les certifications d’organismes tiers indépendants qui sont nécessaires pour procéder à l’évaluation de la sécurité des services infonuagiques des fournisseurs. Chaque exigence de contrôle ou de conformité devrait faire l’objet d’au moins un rapport d’un organisme tiers. Comme l’illustre la figure 6, le Centre pour la cybersécurité recommande aux organisations d’obtenir des renseignements supplémentaires lorsque les rapports d’évaluation des organismes tiers ne portent pas sur toutes les exigences relatives aux contrôles. Ces renseignements supplémentaires peuvent comprendre les réponses des FSI aux entrevues, des auto-évaluations, des plans de sécurité de système, des réponses aux demandes de propositions et d’autres informations publiques. De nombreux FSI ont affiché des renseignements supplémentaires (en rapport avec les activités d’évaluation) et des rapports consolidés dans des portails auxquels les organismes peuvent accéder directement.

Figure 6 : Détermination des attestations, des certifications et des rapports requis provenant d’organismes tiers

Description détaillée - Figure 6

La figure 6 illustre la manière dont chaque exigence de conformité ou de contrôle est visée par un ou plusieurs rapports ou évaluations d’organismes tiers. Par exemple, les exigences 1, 3 et 4 sont visées par une seule évaluation d’organisme tiers, c’est-à-dire ISO 27001, CSA STAR et PCI respectivement. L’exigence 2, elle, est visée par plusieurs évaluations d’organismes tiers, notamment SOC 2 type II et CSA STAR.

3.2.1.1 Confirmation de la portée de l’attestation et de la période visée

L’information contenue dans les rapports de certification ou d’attestation des organismes tiers diffère selon l’emplacement du FSI. Par exemple, les configurations employées par les FSI situés aux États-Unis peuvent différer considérablement des configurations utilisées ailleurs dans le monde (y compris au Canada). Avant de procéder à un examen détaillé des pièces justificatives fournies par le FSI, on recommande aux organisations de vérifier que les contrôles de sécurité, les services, les fonctions infonuagiques des services du fournisseur, les échéanciers, les dates et les emplacements d’hébergement en nuage pertinents sont pris en compte dans la portée de l’évaluation. Cette information figure dans le rapport, l’attestation ou la certification de l’organisme tiers. Les organisations devraient travailler avec leur FSI pour évaluer la pertinence des autres sources d’information.

Comme les services infonuagiques évoluent rapidement, les rapports actuels pourraient ne pas tenir compte des nouveaux services infonuagiques ainsi que des nouvelles régions et fonctions. En règle générale, ces nouveaux services seront pris en compte dans le prochain cycle de vérification du FSI. Quoique les organisations puissent évaluer ces nouveaux services (en se basant sur des auto-évaluations, des entrevues avec le FSI et d’autres renseignements), elles doivent être conscientes que cette approche n’offre pas le même niveau d’assurance qu’une évaluation effectuée par un organisme tiers. De ce fait, il faut éviter de suivre une telle approche lorsque de nouveaux services infonuagiques ou de nouvelles fonctions sont nécessaires pour soutenir et sécuriser de l’information et des services opérationnels essentiels.

3.3 Examen détaillé des pièces justificatives

Les organisations doivent examiner l’information actuelle et pertinente qu’elles ont recueillie aux fins de l’examen détaillé des pièces justificatives pour repérer les pièces justificatives qui se rapportent à chaque exigence liée aux contrôles. À cette fin, les organisations devraient choisir des évaluateurs de la sécurité qui ont de l’expérience en infonuagique et sont habitués à consulter des évaluations effectuées par des organismes tiers.

Un examen détaillé des pièces justificatives permettra de déterminer si les conditions suivantes ont été respectées :

- les exigences liées aux contrôles de sécurité et aux améliorations (telles qu’elles sont définies dans le profil de contrôle de la sécurité infonuagique du Centre pour la cybersécurité sélectionné) ont été respectées;

- la documentation fournit une assurance suffisante que la conception, l’exploitation et la maintenance des services infonuagiques du fournisseur sont adéquates.

L’évaluateur devrait porter une attention particulière à l’attribution des contrôles lorsqu’il détermine si les exigences liées aux contrôles de sécurité et aux améliorations ont été satisfaitesNote de bas de page 23. Par exemple, l’attribution de certains contrôles peut être importante pour respecter les politiques, les lois, les règlements et le niveau de tolérance au risque de l’organisationNote de bas de page 24.

On recommande aux organisations d’analyser les pièces justificatives recueillies et de cerner les préoccupations et les écarts liés aux contrôles qui se rapportent à ce qui suit :

- sécurité de la structure infonuagique;

- isolation de la structure infonuagique par rapport aux systèmes et réseaux du FSI;

- isolation entre les différents locataires du nuage;

- sécurité du plan de gestion;

- sécurité des interfaces, notamment des interfaces de programmation d’applications (API).

Les organisations doivent cerner les possibles sources de problèmes et comprendre la façon dont les points de contact des clients et du FSI interagiront en cas d’incident et mettront en œuvre leurs pratiques d’intervention respectives. Les organisations peuvent discuter avec le FSI des préoccupations et écarts soulevés avant de les consigner dans un rapport d’évaluation. Lorsque les détails fournis par le FSI ne sont pas suffisants, les organisations peuvent créer et recueillir leurs propres renseignements pour appuyer les activités d’évaluation. Ces renseignements peuvent être tirés des réponses aux demandes de propositions, d’entrevues avec d’autres FSI, d’information publique et des plans de sécurité des systèmes du FSI.

Dans bien des cas, les FSI déterminent les politiques, les pratiques, les services ou les configurations que les organisations doivent avoir mis en place pour assurer la sécurité des services infonuagiques. En examinant les pièces justificatives fournies, les organisations devraient pouvoir déterminer si ces contrôles s’appliquent et, si tel est le cas, vérifier si les contrôles qu’elles ont mis en place répondent aux exigences recommandées relativement aux contrôles de sécurité infonuagique des clients.

L’examen détaillé des pièces justificatives peut aussi permettre aux organisations d’établir des clauses contractuelles supplémentaires à ajouter aux documents d’approvisionnement.

3.3.1 Préparation d’un rapport d’évaluation du FSI

Un rapport est produit à la fin de l’évaluation de sécurité du FSI. Le rapport d’évaluation de la sécurité renferme l’information suivante :

- une description du FSI évalué;

- une description des participants au comité d’évaluation et de leurs rôles;

- une description de la catégorie de sécurité, du service infonuagique et du modèle de déploiement;

- une description des exigences liées aux contrôles;

- une description de la portée de l’évaluation, y compris les emplacements et les services infonuagiques;

- une description des documents examinés et de la période visée par ces derniers;

- une description des écarts relevés dans les contrôles de sécurité du FSI;

- une description des politiques, pratiques, services ou configuration que les organisations doivent mettre en place pour assurer la sécurité des services infonuagiques;

- une description de toutes clauses qu’on recommande d’ajouter au contrat d’approvisionnement;

- un résumé des risques résiduels et des recommandations.

L’évaluateur de la sécurité devrait fournir des recommandations aux organisations lorsque des écarts ont été relevés dans la mise en œuvre des contrôles de sécurité du FSI. Voici des exemples de recommandations :

- combler les écarts au moyen de leurs propres contrôles;

- accepter les risques résiduels;

- choisir un autre FSI.

Il convient de noter qu’il est plus simple pour les organisations de combler les écarts au moyen de leurs propres contrôles dans le cas d’une IaaS que d’un SaaS.

3.3.2 Surveillance continue

Les rapports, les attestations ou les certifications d’organismes tiers comprennent généralement une évaluation des contrôles de sécurité pendant une période précise. Pour s’assurer qu’un FSI s’engage à assurer la protection continue de leurs systèmes d’information (conformément aux profils de contrôle de sécurité selon lesquels il est évalué), les organisations doivent :

- exiger que des évaluations continues des organismes tiers soient incluses dans les contrats des services infonuagiques (habituellement sur une base annuelle);

- exiger que le FSI fournisse des pièces justificatives périodiques de cette évaluation continue (dont des certifications, des rapports d’évaluation et des attestations);

- analyser les pièces justificatives recueillies pour cerner les préoccupations ou les écarts en matière de contrôle.

En règle générale, les FSI mettent les évaluations périodiques à la disposition de leurs clients. Ces évaluations portent aussi souvent sur les nouveaux services infonuagiques offerts par le FSI depuis la dernière période d’évaluation.

La CSA élabore actuellement le programme STAR de niveau 3. Ce nouveau programme offrira une évaluation et une vérification continues des fonctions de sécurité pertinentes. Lorsque le programme sera mis sur pied, les organisations pourront déterminer s’il convient d’avoir recours à ce nouveau niveau d’assurance pour appuyer leurs programmes de surveillance continue.

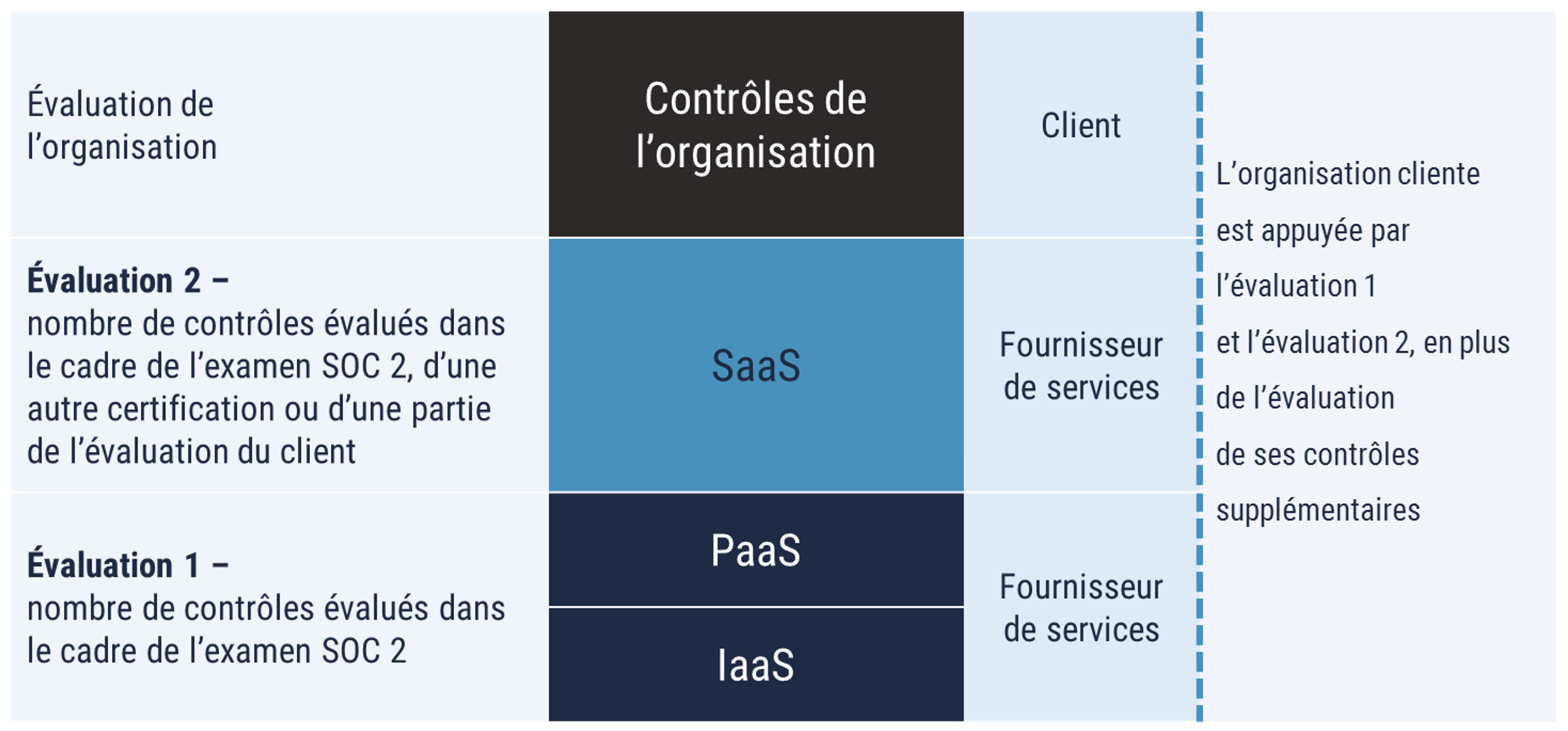

3.3.3 Superposition des évaluations

De nombreux systèmes infonuagiques dépendent d’autres fournisseurs de services infonuagiques pour offrir un ensemble complet de services aux clients. Par exemple, un fournisseur de logiciels pourrait faire appel à un fournisseur d’infrastructure pour offrir une solution SaaS. Dans ce cas, le fournisseur de logiciels héritera des contrôles de sécurité du fournisseur d’infrastructure.

Comme l’illustre la figure 7, l’approche de gestion des risques liés à la sécurité infonuagique permet de superposer les évaluations, comme des éléments constitutifs. Dans ce modèle, l’évaluation de chaque système infonuagique doit seulement couvrir la mise en œuvre de ce système précis. Par exemple, un fournisseur de SaaS ne serait pas tenu de fournir des précisions dans ses propres documents, de fournir des détails de mise en œuvre ou de présenter des pièces justificatives concernant le service d’infrastructure dont il se sert. Cette approche réduit le nombre d’attestations ou d’évaluations de la sécurité, élimine la redondance des trousses d’autorisation et limite la portée des évaluations aux systèmes d’information précis.

Figure 7 : Superposition des évaluations

Description détaillée - Figure 7

La figure 7 présente un modèle de superposition des évaluations de sécurité. Dans le haut, on trouve le client et l’évaluation des contrôles de l’organisation effectuée par cette dernière. Directement en dessous, on trouve le fournisseur du service SaaS et l’évaluation 2, qui correspond au nombre de contrôles évalués dans le cadre de l’examen SOC 2, d’une autre certification ou d’une partie de l’évaluation du client. À la base, on trouve le fournisseur du service PaaS/IaaS et l’évaluation 1, qui correspond au nombre de contrôles évalués dans le cadre de l’examen SOC 2.

L’organisation cliente est appuyée par l’évaluation 1 et l’évaluation 2, en plus de l’évaluation de ses contrôles supplémentaires.

4 Évaluation des contrôles de sécurité mis en œuvre par les organisations

4.1 Considérations propres à l’infonuagique

Les organisations doivent comprendre la différence entre une infrastructure traditionnelle et une infrastructure infonuagique, et adapter leurs architectures de sécurité et leurs contrôles de sécurité en conséquence. Le fait de comprendre ces particularités aidera grandement les organisations dans leurs activités d’évaluation. Les évaluateurs de la sécurité devraient lire le Guide sur la défense en profondeur pour les services fondés sur l’infonuagique (ITSP.50.104) [13] pour mieux comprendre les principales particularités de l’infonuagique sur le plan de la sécurité et les considérations à cet égard. L’annexe A du présent document met en correspondance les principales considérations liées à la sécurité infonuagique, énoncées dans l’ITSP.50.104 [13], avec les contrôles énumérés dans le profil établi par le Centre pour la cybersécurité. Cette mise en correspondance éclaire les évaluateurs sur les aspects importants à prendre en considération dans l’évaluation de chaque secteur de contrôle.

Les organisations auront recours à différents contrôles selon le modèle de service infonuagique sélectionné. Les profils de contrôle établis par le Centre pour la cybersécurité, qui sont décrits à la section 2.1, indiquent les contrôles qui s’appliquent à chaque modèle de déploiement de services. Quoique les organisations soient responsables de l’évaluation directe d’un plus grand nombre de composants et de contrôles dans le cas du modèle IaaS, elles devront également évaluer directement plusieurs contrôles dans le cas des modèles PaaS ou SaaS. Par exemple, la plupart des services offerts selon les modèles PaaS et SaaS comprendront des fonctions, des capacités et des options de sécurité clés qui doivent être activées à partir des paramètres de sécurité. Le chiffrement , l’ouverture de session, l’authentification , le contrôle de l’accès réseau et l’emplacement sont au nombre de ces fonctions. La mise en œuvre de contrôles de sécurité liés au modèle IaaS se ressemble d’un FSI à l’autre. Toutefois, les configurations de sécurité des modèles PaaS et SaaS varient considérablement entre les FSI. En étant au courant de ces particularités, les évaluateurs de la sécurité seront mieux outillés pour mener leurs activités d’évaluation.

4.2 Autres considérations liées à l’évaluation

4.2.1 Automatisation

Les évaluations de sécurité traditionnelles sont généralement fondées sur un examen manuel des pièces justificatives et des artefacts pour vérifier que les contrôles nécessaires ont été pris en compte dans la conception, ont été correctement mis en œuvre et fonctionnent comme il se doit. Ce processus manuel exige beaucoup d’efforts et de temps, et s’adapte mal à la nature souple de l’environnement infonuagique.

Les plateformes infonuagiques modernes offrent de nombreux outils d’automatisation, modèles et langages de script permettant d’appliquer la configuration de sécurité de référence et d’en rendre compte. On consacre ainsi moins d’efforts à assurer la conformité, tout en obtenant des configurations uniformes qui comportent moins d’erreurs. Cette approche assure une évaluation continuelle de la sécurité, ce qui permet aux praticiens de la sécurité de se concentrer sur les aspects moins automatisés de leur travail.

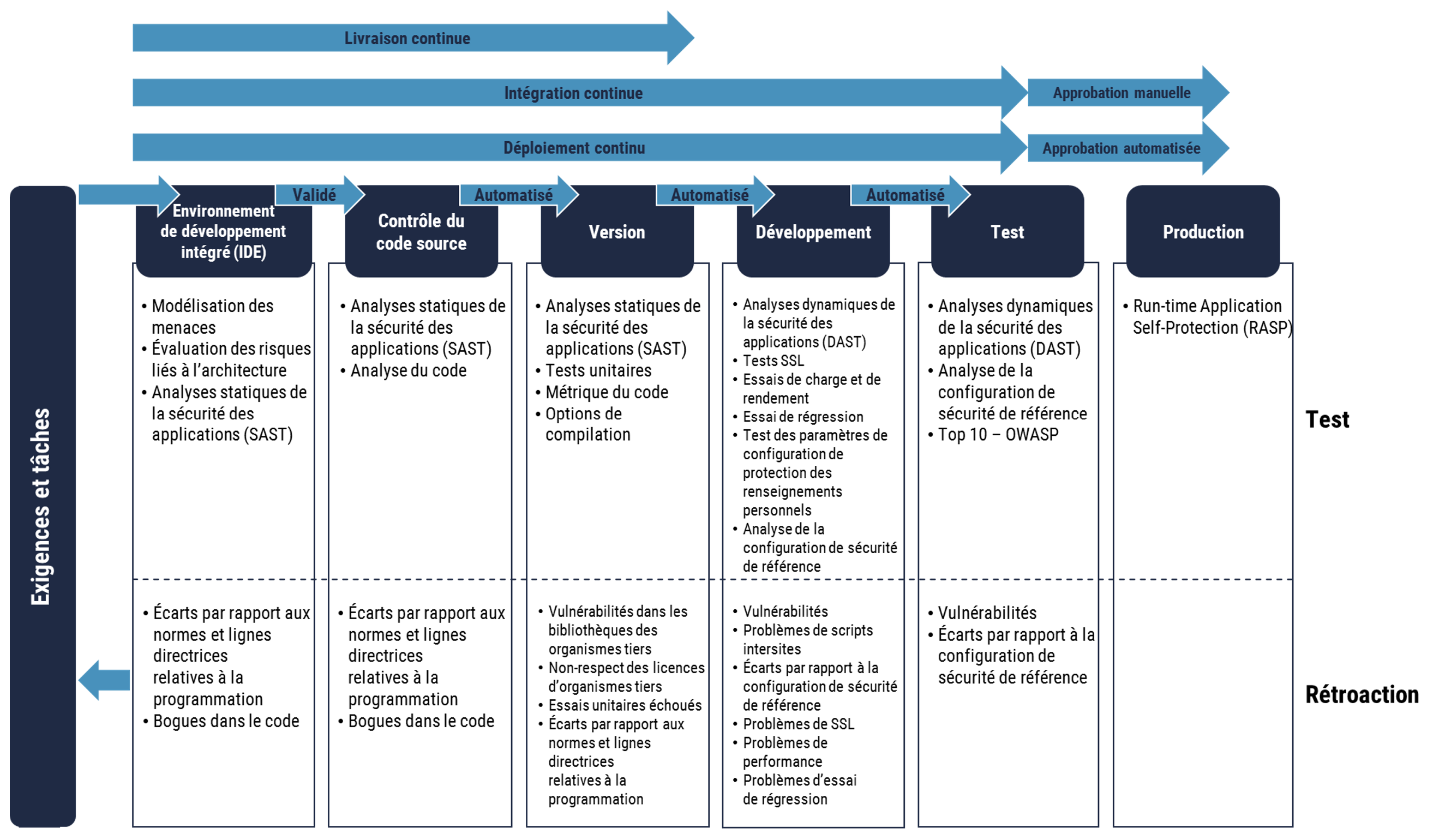

4.2.2 Développement et exploitation intégrant la sécurité (DEVSECOPS)

Pour demeurer concurrentiels, les FSI doivent être en mesure d’accélérer la diffusion de nouveaux produits et fonctions. Le processus de développement et d’exploitation (DevOps pour Development and Operations) combine le développement logiciel (Dev) et les opérations TI (Ops) dans le but d’améliorer la collaboration, la rapidité de la livraison et les aspects de sécurité du flux de travail du développement logiciel. Le processus de développement et d’exploitation intégrant la sécurité (DevSecOps) élargit le flux de travail en y incorporant des processus et des tâches de sécurité automatisés au moyen de divers outils de sécurité. Selon le site devsecops.org, le DevSecOps fait fond sur l’idée selon laquelle « la sécurité est l’affaire de tous ». Son objectif est de communiquer rapidement les décisions en matière de sécurité dont l’ampleur revêt un contexte élevé sans sacrifier le niveau de sécurité nécessaire.

La pratique DevSecOps est fondée sur l’intégration de services de sécurité automatisés dans les modèles d’intégration continue (CI pour Continuous Integration) et de livraison continue (CD pour Continuous Delivery). Selon le modèle d’intégration continue, les développeurs intègrent (quotidiennement) les changements dans un référentiel central. La vérification régulière du code (après y avoir apporté des changements minimes) aide à repérer les bogues et les failles de sécurité dès le début du processus de développement. Les changements enregistrés dans le référentiel central déclenchent des processus automatisés d’essais unitaires et de versions. La livraison continue est fondée sur une intégration constante assurée par le déploiement de divers environnements de test ou de préproduction, ainsi que par des tests des autres aspects des versions. En automatisant les tests de sécurité dans le cadre des processus d’intégration continue et de livraison continue, les organisations peuvent cerner les failles de sécurité et les écarts par rapport aux normes, aux pratiques exemplaires en matière de sécurité et aux contrôles de sécurité. La figure 8 décrit les activités d’évaluation de la sécurité qui peuvent habituellement être automatisées dans le cadre de ce processus d’essais et de versions.

L’automatisation des tests de sécurité (dans le cadre des processus d’intégration continue et de livraison continue) permet d’éviter les erreurs occasionnées par les activités d’évaluation manuelles, de veiller à ce que les tâches liées à l’évaluation de la sécurité soient effectuées continuellement et de diminuer le temps nécessaire pour cerner les problèmes et obtenir une autorisation d’exploiter.

Figure 8 : Activités d’évaluation de la sécurité habituellement automatisées

Description détaillée - Figure 8

La figure 8 illustre un pipeline de livraison continue comportant les processus d’intégration continue (IC) et de déploiement continu (DC). L’intégration continue nécessite une approbation manuelle alors qu’une approbation automatisée est requise pour le déploiement continu.

Des activités d’évaluation de sécurité peuvent être intégrées au pipeline IC/DC, et il est possible d’automatiser plusieurs d’entre elles. Les tests de sécurité peuvent inclure les éléments suivants :

Dans l’environnement de développement intégré (IDE) :

- Modélisation des menaces

- Évaluation des risques liés à l’architecture

- Analyses statiques de la sécurité des applications (SAST)

Pour le contrôle du code source :

- Analyses statiques de la sécurité des applications (SAST)

- Analyse du code

À l’étape de la version :

- Analyses statiques de la sécurité des applications (SAST)

- Tests unitaires

- Métrique du code

- Options de compilation

À l’étape du développement :

- Analyses dynamiques de la sécurité des applications (DAST)

- Tests SSL

- Tests de charge et de performance

- Tests de régression

- Tests de configuration des paramètres de confidentialité

- Analyse de la configuration de sécurité de référence

À l’étape des tests :

- Analyses dynamiques de la sécurité des applications (DAST)

- Analyse de la configuration de sécurité de référence

- Top 10 – OWASP

À l’étape de la production :

- Run-time Application Security Protection (RASP)

Dans l’ensemble du pipeline IC/DC, il est possible de recueillir et de prendre en compte les informations suivantes dans le contexte des exigences et des nouvelles tâches :

Dans le cadre des tests :

- Vulnérabilités

- Écarts par rapport à la configuration de sécurité de référence

Dans le cadre du développement :

- Vulnérabilités

- Problèmes de scripts intersites

- Écarts par rapport à la configuration de sécurité de référence

- Problèmes de SSL

- Problèmes de performance

- Problèmes de tests de régression

Dans le cadre de la version :

- Vulnérabilités dans les bibliothèques des organismes tiers

- Non-respect des licences d’organismes tiers

- Tests unitaires échoués

- Écarts par rapport aux normes et lignes directrices relatives à la programmation

Dans le cadre du contrôle du code source et de l’IDE :

- Écarts par rapport aux normes et lignes directrices relatives à la programmation

- Bogues dans le code

4.2.3 Évaluation des vulnérabilités

Les organisations doivent effectuer fréquemment des évaluations techniques des vulnérabilités de leurs contrôles au moyen de divers outils de balayage. On recommande aux organisations de veiller à ce que ces activités de balayage respectent l’entente de service conclue avec le FSI. Les organisations pourraient devoir aviser le FSI et recevoir son autorisation avant d’entreprendre ce type d’activités. Cette étape permet au FSI de différencier une évaluation justifiée d’une attaque.

4.2.4 Version bêta ou préliminaire des services infonuagiques

Les services et les capacités offerts sur les plateformes infonuagiques évoluent rapidement. De nombreux fournisseurs de services permettent à leurs clients d’utiliser les versions préliminaires ou bêta des nouveaux services infonuagiques qu’ils développent. L’utilisation des versions préliminaires ou bêta des services permet aux organisations de déterminer dans quelle mesure les nouveaux services offerts par un FSI pourraient répondre à leurs besoins futurs. Elles sont ainsi en mesure d’offrir de la rétroaction aux FSI sur les aspects à améliorer. On recommande aux organisations de s’assurer de ne jamais utiliser les versions bêta ou préliminaires des services infonuagiques pour des tâches exécutées dans un environnement de production. La politique de sécurité infonuagique des organisations devrait tenir compte de cette restriction.

Les versions préliminaires ou bêta des services infonuagiques :

- sont assujetties à des ententes de services et des accords sur les niveaux de service particuliers;

- sont offertes sans obligation quant à la conformité de la sécurité ou à la protection de la vie privée;

- peuvent être annulées en tout temps.

Lorsqu’ils évaluent la sécurité des charges de travail infonuagiques des organisations, les évaluateurs de la sécurité doivent vérifier qu’aucune version bêta ou préliminaire des services infonuagiques n’est utilisée pour les tâches exécutées dans un environnement de production.

4.3 Description du processus

4.3.1 Évaluation des contrôles de sécurité mis en œuvre par les organisations

Il incombe aux organisations d’évaluer les contrôles de sécurité dont elles sont responsables selon le profil de contrôle de la sécurité qu’elles ont sélectionné. Comme il est décrit à la section 2.1, la portée des profils de contrôle de la sécurité infonuagique comprend tous les composants du FSI et de l’organisme client servant à la prestation et à l’utilisation des services fondés sur l’infonuagique.

On recommande aux organisations de mener des activités d’évaluation de la sécurité lorsqu’elles mettent en œuvre des services fondés sur l’infonuagique. Ces activités d’évaluation de la sécurité devraient s’inscrire dans le cycle de développement des systèmes (CDS) et être automatisées selon le modèle DevSecOps décrit à la section 4.2.2.

Les tests automatisés sont une partie intégrale du plan d’évaluation de la sécurité. Les scripts et les outils automatisés aideront les organisations à relever les problèmes suivants :

- les écarts par rapport aux normes et lignes directrices relatives à la programmation;

- les bogues dans le code;

- les vulnérabilités dans les bibliothèques des organismes tiers;

- les manquements par rapport aux licences et aux configurations de référence;

- les problèmes liés au protocole de chiffrement;

- les problèmes de conformité.

Cette approche permet de réduire les efforts, les coûts et le temps consacrés à la correction et à l’évaluation des failles de sécurité.

Les organisations peuvent simplifier encore plus leur processus d’évaluation de la sécurité des services fondés sur l’infonuagique en préapprouvant et en réutilisant les éléments suivants :

- les modèles de conception de la sécurité;

- les modèles de conformité;

- les images disque;

- les scripts;

- les documents décrivant la mise en œuvre des contrôles.

En réutilisant les modèles de conception, les architectures et les solutions préapprouvées, les organisations héritent de contrôles qui ont déjà été évalués. Elles pourront ainsi concentrer leurs activités d’évaluation sur les contrôles propres à chaque service fondé sur l’infonuagique.

4.3.2 Autorisation d’exploitation des services fondés sur l’infonuagique

L’autorisation est le processus continu qui consiste à obtenir et à maintenir des décisions de gestion officielles prises par un cadre supérieur concernant l’exploitation d’un système d’information. Ce faisant, le responsable de l’autorisation accepte explicitement le risque inhérent à son utilisation pour mener un ensemble d’activités opérationnelles en s’appuyant sur l’application d’un ensemble convenu de contrôles de sécurité et sur les résultats d’une évaluation de sécurité continue.

Lorsqu’elle accorde une autorisation, l’organisation cliente doit autoriser l’utilisation des services complets fondés sur l’infonuagique, lesquels consistent en les services infonuagiques du FSI et les services de l’organisation cliente qui sont hébergés dans les services infonuagiques du FSI. À cet effet, les résultats des évaluations de la sécurité des services infonuagiques du FSI et du client font partie intégrante de la trousse de documentation dont le responsable de l’autorisation a besoin pour déterminer s’il devrait autoriser l’exploitation des services fondés sur l’infonuagique et accepter les risques résiduels.

4.3.2.1 Définition et documentation des activités d’atténuation requises

Les constatations qui découlent d’une évaluation de sécurité aident à relever les écarts et à trouver des solutions. Il est important de tenir compte du contexte lié aux activités et aux risques de tout écart cerné (les services auront probablement tous des lacunes) pour déterminer lesquels d’entre eux pourraient manifestement causer des dommages à l’organisation. Un Plan d’action et des jalons (PAJ) est élaboré à partir des résultats de l’analyse afin d’établir la façon dont le FSI et l’organisation corrigeront ou atténueront les lacunes tout en respectant l’échéancier convenu. Cette information doit figurer dans la trousse d’autorisation. Selon le modèle DevSecOps, l’état des contrôles de sécurité est mis à jour chaque fois que des tests automatisés sont effectués dans le cadre du processus d’intégration continue et de livraison continue. La rétroaction et les extrants produits par les outils de tests automatisés peuvent servir à alimenter le PAJ.

4.3.2.2 Assemblage et présentation de la trousse d’autorisation

Après avoir élaboré le PAJ, l’équipe de projet assemble la trousse définitive et la soumet en vue d’obtenir une autorisation. Cette trousse définitive comprend tous les documents créés et consultés pendant les activités d’évaluation de la sécurité. Ces documents comprennent les pièces justificatives supplémentaires liées aux services qui ont été étudiées ainsi que les composants dont a hérité le nouveau service de système d’information. Le responsable de l’autorisation examine la trousse d’autorisation et détermine, en se basant sur les risques, s’il convient d’autoriser l’exploitation des services fondés sur l’infonuagique. La trousse comprend une lettre d’autorisation que le responsable de l’autorisation devra signer.

Il est possible d’améliorer ce processus dans un environnement infonuagique en ayant recours à des techniques DevSecOps. Les rapports de sécurité qui, par le passé, étaient élaborés à la main peuvent maintenant être générés automatiquement chaque fois que les contrôles de sécurité sont testés. Les techniques DevSecOps réduisent le nombre d’erreurs et les efforts nécessaires pour produire les documents requis aux fins de l’autorisation. Ces techniques appuient également le maintien de l’autorisation du système d’information.

4.3.2.3 Délivrance d’une autorisation d’exploiter des services fondés sur l’infonuagique

Les documents produits dans le cadre de l’autorisation servent à énoncer et préciser ce qui suit :

- la décision relative à l’autorisation;

- les conditions d’exploitation des services fondés sur l’infonuagique (le cas échéant) qui permettent de satisfaire aux besoins opérationnels de l’organisation;

- les activités d’atténuation nécessaires (le cas échéant) et les plans connexes (ainsi que les échéances);

- la raison pour laquelle la gestion désire exploiter les services.

Selon le modèle DevSecOps, l’équipe de la sécurité travaille avec les responsables des autorisations et les équipes chargées des opérations et du développement afin de définir les critères qui doivent s’inscrire dans le processus d’intégration continue ou de livraison continue. Cette tâche doit être accomplie avant que les services fondés sur l’infonuagique ne puissent être utilisés dans un environnement de production. Les fonctions d’autorisation peuvent ainsi être automatisées dans le cas de certains changements. Voici des exemples des critères d’autorisation qui peuvent être automatisés dans le cadre du processus d’intégration continue ou de livraison continue :

- tous les problèmes de balayage d’un niveau de gravité élevé ou critique ont été résolus;

- tous les correctifs ont été appliqués aux bogues d’un niveau de gravité élevé ou critique;

- toutes les vulnérabilités dans les bibliothèques des tiers ont été compensées et tous les problèmes de licence ont été résolus;

- tous les écarts par rapport aux normes et aux lignes directrices relatives à la programmation ont été comblés;

- tous les écarts par rapport à la configuration de sécurité de référence ont été comblés;

- toutes les vérifications automatisées des contrôles ont donné des résultats satisfaisants;

- aucun changement important n’a été apporté au service fondé sur l’infonuagiqueNote de bas de page 25.

4.3.3 Surveillance continue

L’approche de gestion des risques liés à la sécurité infonuagique va au-delà de la mise en œuvre : elle intègre des activités de surveillance continue au cours de la phase opérationnelle des services fondés sur l’infonuagique. L’approche de surveillance continue définit la façon dont les contrôles de sécurité des services fondés sur l’infonuagique seront surveillés au fil du temps et la façon dont les données de surveillance sont utilisées afin de déterminer si ces services fonctionnent toujours selon leurs paramètres d’autorisation. La surveillance continue comprend généralement l’évaluation périodique (et de préférence automatisée) des contrôles de sécuritéNote de bas de page 26, l’examen périodique des événements de sécurité et des rapports d’incidents, et l’examen périodique des activités de sécurité du personnel opérationnel.

La surveillance continue permet aux organisations clientes de cerner les déviations sur le plan de la sécurité par rapport à l’état d’autorisation dans les composants des services fondés sur l’infonuagique du FSI et dans ceux de l’organisation cliente.

Les organisations doivent surveiller l’utilisation des services infonuagiques, ainsi que les composants de l’infrastructure dont elles se servent pour assurer l’accès à leurs services. Les organisations utilisent ensuite ces données de surveillance, ainsi celles fournies par le FSI, pour prendre des décisions quant au maintien de l’autorisation dans le cadre de leur programme organisationnel de gestion des risques.

En intégrant les tests de sécurité au modèle DevSecOps, les organisations peuvent jeter les bases d’un programme de surveillance continue et ainsi assurer le maintien de la gestion des risques, de la conformité en matière de sécurité et de l’autorisation des services fondés sur l’infonuagique.

4.3.4 Maintien de l’autorisation

Le maintien de l’autorisation permet aux organisations de réagir de manière opportune et efficace aux déviations par rapport à l’état d’autorisation. Conformément à l’ITSG-33 [2], lorsqu’on détermine que les services fondés sur l’infonuagique ne fonctionnent pas selon leurs paramètres d’autorisation, les organisations devraient envisager les mesures suivantes :

- mettre en place des mesures temporaires pour protéger les activités opérationnelles prises en charge;

- mettre à jour les contrôles de sécurité existants pour corriger les lacunes en matière de sécurité;

- accepter le nouveau niveau de risque résiduel.