Format de rechange : Conseils sur la mise en Oeuvre de l’agilité Cryptographique - ITSAP.40.018 (PDF, 326 Ko)

L’agilité cryptographique constitue une pratique exemplaire permettant de changer facilement les algorithmes de chiffrement utilisés dans les applications et les protocoles pour maintenir la sécurité des systèmes malgré la découverte de nouvelles vulnérabilités cryptographiques. Cette pratique repose principalement sur la configuration et ne nécessite pas d’importantes mises à jour logicielles ou matérielles. Les produits agiles doivent être dotés de capacités de mise à niveau logicielle et micrologicielle simplifiées pour gérer les cas où toutes les options de configuration auraient été épuisées. Pour favoriser une transition progressive, les produits agiles doivent maintenir l’interopérabilité avec d’autres systèmes. Ils devraient également conserver la validation des applications et les certifications connexes, en fonction de la configuration. L’agilité repose sur des stratégies et des processus organisationnels qui consistent à tenir un inventaire des emplacements et des cas d’utilisation des algorithmes et produits de chiffrement au sein d’une organisation pour faciliter une transition rapide, simple et complète au besoin.

Pourquoi l’agilité cryptographique est-elle importante?

Les percées dans les domaines de la recherche cryptographique et du calcul peuvent affaiblir les algorithmes de chiffrement existants. Les applications héritées utilisent parfois des mécanismes cryptographiques faibles qu’il est difficile de mettre à niveau. Les fournisseurs titulaires de contrats de soutien existants risquent de ne pas être en mesure de réagir assez rapidement pour mettre en œuvre et déployer de nouveaux algorithmes de chiffrement en réponse aux rapports de vulnérabilités et expositions courantes (CVE pour Common Vulnerabilities and Exposures).

Une importante transition cryptographique est attendue dans un avenir rapproché afin d’atténuer la menace posée par les ordinateurs quantiques. La cryptographie à clé publique utilisée actuellement par les produits d’aujourd’hui serait en grande partie vulnérable à un ordinateur quantique suffisamment puissant. Les produits de cybersécurité qui prennent en charge l’agilité cryptographique peuvent aider votre organisation à traverser cette transition.

En quoi consiste l’agilité cryptographique?

Les produits de cybersécurité axés sur l’agilité cryptographique ont accès à de multiples algorithmes de chiffrement et permettent aux propriétaires de systèmes de les configurer de manière à utiliser certains algorithmes ou à établir des préférences connexes. Si toutes les options de configuration sont épuisées, ces produits de sécurité comportent des processus simplifiés de mise à niveau logicielle et micrologicielle qui offrent de nouvelles options de configuration. Les systèmes agiles sur le plan de la cryptographie mettent en place des stratégies et des processus qui détectent rapidement les changements apportés à la configuration ainsi que les mises à jour logicielles et micrologicielles.

Les protocoles de sécurité réseau déterminent souvent les algorithmes de chiffrement à employer, ce qui permet de configurer les points terminaux autrement. La capacité de paramétrer les préférences liées aux algorithmes de chiffrement dans les produits permet d’adopter une approche progressive de migration de l’équipement et des applications, ce qui maintient l’interopérabilité.

Pour en savoir plus sur la menace quantique, consultez Faire face à la menace que l’informatique quantique fait peser sur la cryptographie (ITSE.00.017) et Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017).

L’agilité cryptographique à l’œuvre

Description détaillée - Figure 1

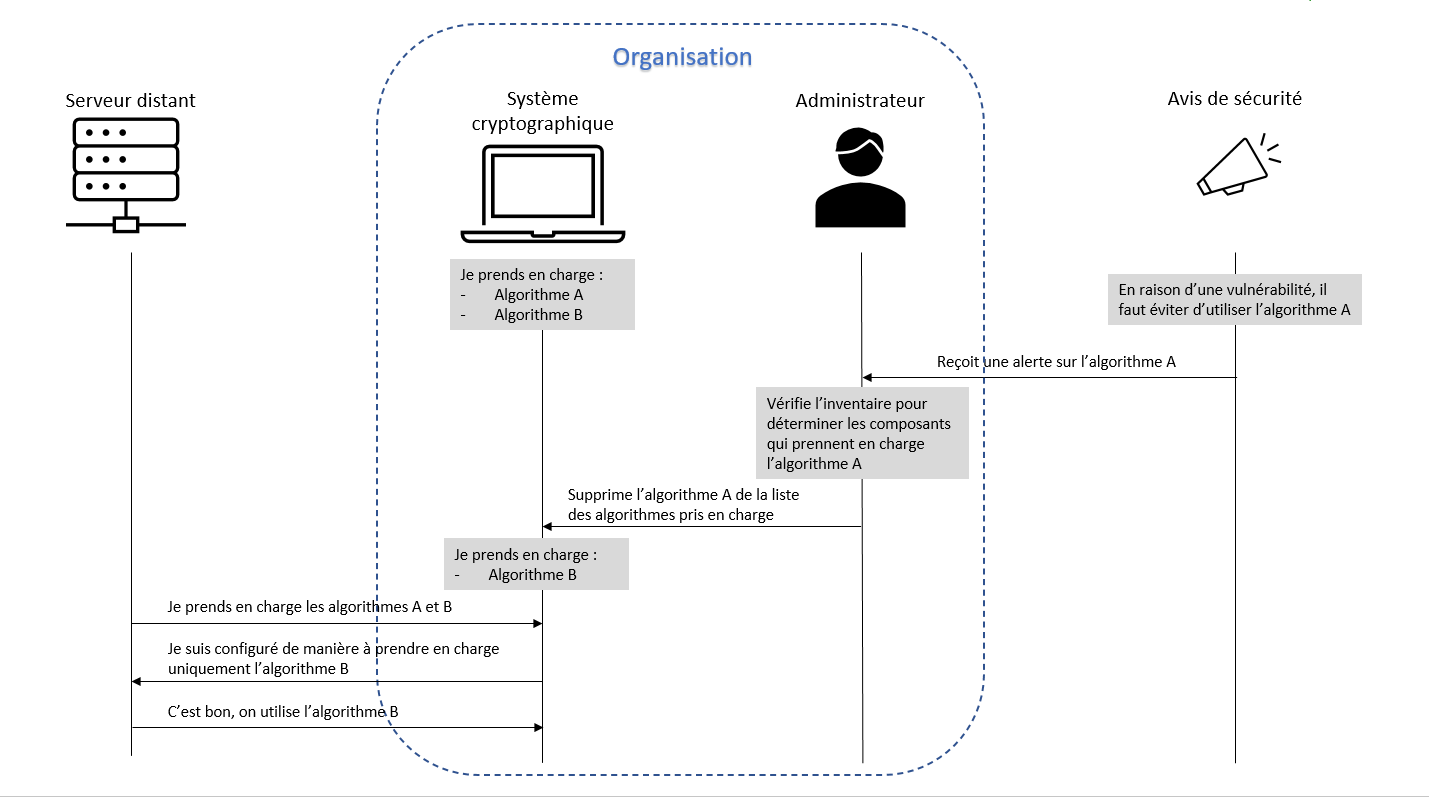

La figure 1 est un diagramme qui donne un exemple de la manière dont un système agile sur le plan cryptographique répond à la découverte d’une nouvelle vulnérabilité dans un algorithme qu’il prend actuellement en charge. Elle démontre la manière dont la détection de la vulnérabilité change la configuration du système agile sur le plan cryptographique et modifie les interactions avec le système par la suite.

Quatre icônes dans le haut du diagramme représentent les éléments suivants :

- Serveur distant

- Système cryptographique

- Administrateur

- Avis de sécurité

Les éléments « administrateur » et « système cryptographique » sont regroupés ensemble pour démonter qu’ils font partie d’une organisation, alors que le serveur distant et les avis de sécurité sont des entités à l’extérieur de l’organisation. Le diagramme suit la progression des événements lorsqu’un système agile sur le plan cryptographique découvre une vulnérabilité dans un algorithme qu’il prend en charge et y réagit rapidement. Voici les étapes :

- Au départ, le système cryptographique inclut la liste des algorithmes de chiffrement qu’il prend en charge actuellement.

- Quelqu’un à l’extérieur de l’organisation découvre une vulnérabilité dans un algorithme particulier, c’est-à-dire l’algorithme A, et une entité externe publie un avis de sécurité à ce sujet.

- L’administrateur du système cryptographique prend connaissance de l’avis de sécurité. L’administrateur est responsable de la maintenance, de la mise à jour et de la configuration appropriée du système cryptographique.

- L’administrateur détermine que le système cryptographique prend en charge l’algorithme A et modifie donc la configuration du système cryptographique pour retirer l’algorithme A de la liste des algorithmes pris en charge.

- Le diagramme présente une série mise à jour d’algorithmes que prendra dorénavant en charge le système cryptographique, ce qui signifie que l’administrateur a réussi à retirer l’algorithme A des algorithmes pris en charge. À cette étape, le système cryptographique a réussi à répondre à la vulnérabilité grâce à un changement de configuration rapide, une capacité rendue possible par son agilité cryptographique. Les prochaines étapes démontrent l’effet de ces changements sur les interactions futures entre ce système cryptographique et un serveur distant.

- Une première interaction entre un serveur distant et le système cryptographique consiste à s’entendre sur l’algorithme de chiffrement à employer lors de leurs communications. Le serveur distant envoie la liste des algorithmes qu’il prend en charge.

- Le système cryptographique répond au serveur distant en lui fournissant une sous-liste des algorithmes qu’il prend lui aussi en charge. Cette sous-liste ne comprend pas l’algorithme A, car le système cryptographique ne le prend plus en charge depuis que l’administrateur a apporté les changements.

- Le serveur distant choisit l’un des algorithmes communs dans la sous-liste qu’il a reçue du système cryptographique et l’utilisera dans toute interaction future.

Quels mécanismes cryptographiques devrais-je maintenant utiliser?

Avant de faire appel à un fournisseur, assurez-vous que ses produits utilisent des mécanismes cryptographiques normalisés et que la mise en œuvre est certifiée dans le cadre d’un programme d’assurance indépendant (p. ex. Programme de validation des modules cryptographiques [CMVP] et Critères communs [CC]). Le Centre pour la cybersécurité a publié des conseils en matière d’algorithmes de chiffrement et de protocoles dans deux documents : Algorithmes cryptographiques pour l’information NON CLASSIFIÉ, PROTÉGÉ A et PROTÉGÉ B (ITSP.40.111) et Conseils sur la configuration sécurisée des protocoles réseau (ITSP.40.062). Ces documents présenteront des conseils sur la transition vers la cryptographie post-quantique une fois que cette dernière sera normalisée.

Mon organisation est-elle conforme à l’agilité cryptographique?

Pour déterminer si les produits actuels déployés au sein de votre organisation sont conformes à l’agilité cryptographique, suivez les étapes ci dessous :

- Dressez l’inventaire des produits qui utilisent des mécanismes cryptographiques.

- Demandez à vos fournisseurs de produits comment ils prennent en charge l’agilité cryptographique. S’ils ne la prennent pas en charge, demandez-leur de fournir des précisions sur leurs plans visant à mettre en œuvre l’agilité cryptographique dans de futures versions.

- Déterminez si les produits agiles actuels et futurs de vos fournisseurs utilisent ou utiliseront des mécanismes cryptographiques normalisés et validés (p. ex. modules validés dans le cadre du Programme de validation des modules cryptographiques).

- Déterminez si les activités de gestion des changements de TI de votre organisation comportent des stratégies et des procédures qui soutiennent l’agilité cryptographique.

Il peut s’avérer difficile de dresser l’inventaire de tous les mécanismes cryptographiques dans une grande organisation. Certains produits comportent sans doute des mécanismes cryptographiques dont vous n’êtes pas au courant.

Certains fournisseurs offrent des produits qui permettent d’analyser les systèmes et réseaux, puis de générer des rapports sur les mécanismes cryptographiques qu’il faudrait peut-être remplacer. Il convient de tenir compte des considérations habituelles liées à la sécurité et de suivre les pratiques de sécurité nécessaires lors du déploiement d’outils qui surveillent des composants sensibles comme ceux qui emploient des mécanismes cryptographiques.

Mettre en œuvre l’agilité cryptographique

Nous recommandons aux organisations de suivre les étapes ci dessous pour commencer à mettre en œuvre l’agilité cryptographique :

- Dresser l’inventaire des produits qui utilisent des mécanismes cryptographiques.

- Mettre en œuvre de nouvelles stratégies et procédures dans le cadre des activités de gestion des changements de TI pour maintenir cet inventaire et gérer tout changement de configuration lié à l’agilité cryptographique.

- Demander à vos fournisseurs de produits de chiffrement comment ils prennent en charge l’agilité cryptographique. Comprendre leurs stratégies et procédures de mise à niveau logicielle et micrologicielle liées à toute importante mise à jour nécessaire aux fins d’agilité cryptographique.

- Élaborer un plan de transition pour tous les produits non agiles, y compris tout mécanisme cryptographique hérité, dans le but de passer à des produits qui prennent en charge l’agilité cryptographique.

- Établir une politique d’approvisionnement qui veillera à ce que l’agilité cryptographique soit prise en compte lors des futurs achats.

- S’assurer que le plan d’agilité prévoit l’utilisation d’algorithmes de chiffrement normalisés conformément aux recommandations de l’ITSP.40.111 et de l’ITSP.40.062, et que la mise en œuvre des algorithmes de chiffrement a été validée dans le cadre du Programme de validation des modules cryptographiques.

Pour en savoir plus

Pour obtenir des précisions sur la cybersécurité, consultez les publications, qui se trouvent sur le site Web du Centre pour la cybersécurité.

- Utiliser le chiffrement pour assurer la sécurité des données sensibles (ITSAP.40.016)

- Préparez votre organisation à la menace que pose l’informatique quantique pour la cryptographie (ITSAP.00.017)

- Les outils de sécurité préventive (ITSAP.00.058)

- Directive de mise en œuvre : protection du domaine de courrier (ITSP.40.065)

- Facteurs à considérer par les clients de services gérés en matière de cybersécurité (ITSM.50.030)