Format de rechange : Nettoyage des supports de TI (ITSP.40.006) (PDF, 2 Mo)

Avant-propos

L'ITSP.40.006 v2 Nettoyage des supports de TI est un document NON CLASSIFIÉ publié avec l’autorisation du chef du Centre de la sécurité des télécommunications (CST).

Il remplace l'ITSG-06 Effacement et déclassification des supports d'information électroniques.

Les propositions de modifications doivent être acheminées aux Services à la clientèle de la Sécurité des TI, du CST, par l’intermédiaire des coordonnateurs de la sécurité des TI du ministère.

Pour obtenir de plus amples renseignements, prière de communiquer avec le CST par courriel, à itsclientservices@cse-cst.gc.ca, ou par téléphone, au 613-991-7654.

Table des matières

Liste des figures

- Figure 1 Processus de gestion des risques à la sécurité des TI

- Figure 2 Processus de nettoyage

- Figure 3 Processus de nettoyage et d’élimination des supports de TI

Liste des tableaux

- Tableau 1 Applicabilité des méthodes de nettoyage

- Tableau 2 Exigences en matière de nettoyage visant l’ensemble des supports de stockage de données

- Tableau 3 Exigences en matière de nettoyage visant les supports optiques

- Tableau 4 Exigences en matière de nettoyage visant les supports magnétiques

- Tableau 5 Exigences en matière de nettoyage visant les disques statiques et les dispositifs Flash

- Tableau 6 Exigences en matière de nettoyage visant les téléphones intelligents et les tablettes

- Tableau 7 Exigences en matière de nettoyage visant les dispositifs réseau

- Tableau 8 Considérations visant la réécriture des HDD

Liset des annexes

Date d'entrée en vigueur

La présente entre en vigueur le 7 juillet 2017.

[Original signé par]

Scott Jones

Chef adjoint, Sécurité des TI

© Gouvernement du Canada

Le présent document est la propriété exclusive du gouvernement du Canada. Toute modification, diffusion à un public autre que celui visé, production, reproduction ou publication, en tout ou en partie, est strictement interdite sans l’autorisation expresse du CST.

Aperçu

L’ITSP.40.006 v2 Nettoyage des supports de TI fournit des conseils aux praticiens et aux divers responsables de la sécurité des TI dans le but d’atténuer les risques posés par l’exploitation des données résiduelles pouvant subsister dans les dispositifs de TI dotés d’une mémoire électronique ou dans les supports de stockage de données. En outre, ces conseils s’appliquent aux données de tous les niveaux de sensibilité. Un support à nettoyer pourrait être un article discret comme un dispositif de stockage; il pourrait également être une composante réseau ou un dispositif mobile de stockage de données.

À la fin de leur vie utile, l’équipement et les systèmes de technologies de l’information du gouvernement du Canada (GC) peuvent continuer de receler des données sensibles. C’est d’ailleurs le cas même après qu’un utilisateur a effacé toutes les données. Les données présentent ainsi une forme de vulnérabilité qui permettrait à des auteurs de menaces d’exploiter les supports de TI périmés et d’en extraire les données sensibles qui auraient pu subsister, donnant ainsi lieu à des incidents de divulgation non autorisée.

En outre, ces conseils prennent en compte les principes de gestion des risques énoncés dans l’ITSG-33 – La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie [1]Note de bas de page 1. Pour ce qui a trait à la protection des supports, l’ITSG-33 décrit six contrôles de sécurité visant divers aspects, de la politique au transport en passant par le nettoyage en tant que tel. Dans le cas des supports de TI, le cycle de vie débute par les politiques ministérielles, lesquelles se prolongent dans les procédures de sélection, d’acquisition et de gestion de l’équipement de traitement et de stockage des données, procédures qui doivent répondre aux exigences et aux besoins en matière de coût, d’utilisabilité et de sécurité. En l’occurrence, il tient compte des exigences en matière de nettoyage et de déclassification visant les données sensibles qui auraient pu subsister dans l’équipement. Suivant les mesures de contrôles du ministère, ce cycle se termine avec l’élimination de l’équipement de TI concerné (ou des restes du processus de destruction) ou par le don à des entités autorisées à recevoir du matériel de surplus du GC.

1 Introduction

L’ITSP 40.006 v2 Nettoyage des supports de TI fournit des conseils sur l’élimination sécurisée des supports discrets ou des composants de supports qui ne peuvent pas être aisément séparés de leurs systèmes respectifs. Ces conseils ont pour objet de prévenir l’exploitation de supports périmés qui pourraient être récupérés. Le nettoyage des supports consiste en un processus de conversion de tout support de l’état « sensible » à l’état « non classifié », de façon à le rendre propre à la réutilisation ou à l’élimination.

Les processus opérationnels courants du gouvernement du Canada (GC) requièrent l’utilisation d’un grand nombre de dispositifs de TI ou de supports de stockage (ci-après désignés sous l’appellation « support »), ce qui comprend tout équipement électronique, électrique ou électromécanique conçu pour stocker ou transmettre des données susceptibles de subsister dans lesdits dispositifs ou supports.

Les présents conseils prennent en compte les principes de gestion des risques énoncés dans l’ITSG-33 [1] qui ont trait à la gestion du cycle de vie des supports. Préparé en consultation avec des intervenants clés du gouvernement, de l’industrie et des universités, l’ITSP 40.006 V2 s’adresse principalement aux gestionnaires et aux praticiens responsables de la sécurité des TI chargés de superviser le cycle de vie des supports qui sont employés, par les organismes du GC, aux fins de traitement ou de stockage de l’information.

1.1 Facteurs politiques

Le Secrétariat du Conseil du Trésor (SCT) publie une série d’instruments de politique conçus pour établir les exigences obligatoires et les pratiques exemplaires à respecter au GC. Les instruments de politique énumérés ci-dessous sont des incontournables qui contribuent au resserrement de la gestion des actifs de TI susceptibles de contenir des données sensibles.

- Politique sur la sécurité du gouvernement (PSG) [2]

- Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l’information (GSTI) [3].

- Loi sur la protection des renseignements personnels [4]

- Loi sur l’accès à l’information [5]

- Directive sur les pratiques relatives à la protection de la vie privée [7]

- Loi sur la gestion des finances publiques [8]

- Ligne directrice sur l’utilisation acceptable des dispositifs et des réseaux [19]

- Politique sur la gestion du matériel [20]

1.2 Environnements concernés

Les conseils énoncés dans la présente visent à protéger la confidentialité des données et concernent les supports en fin de cycle de vie qui pourraient contenir des résidus d’information ministérielle de divers niveaux : faible sensibilité, moyenne sensibilité et haute sensibilité (voir définitions à la section 2.1.1). On y propose notamment des méthodes et des procédures d’élimination de supports ou d’équipement contentant des supports, et ce, en fonction des contextes de menaces ou des niveaux de sensibilité.

Conformément au cadre de gestion des risques, il incombe à un ministère de définir les objectifs de sécurité qui permettront de protéger son information et ses services ministériels.

1.3 Relation avec le processus de gestion des risques liés à la TI

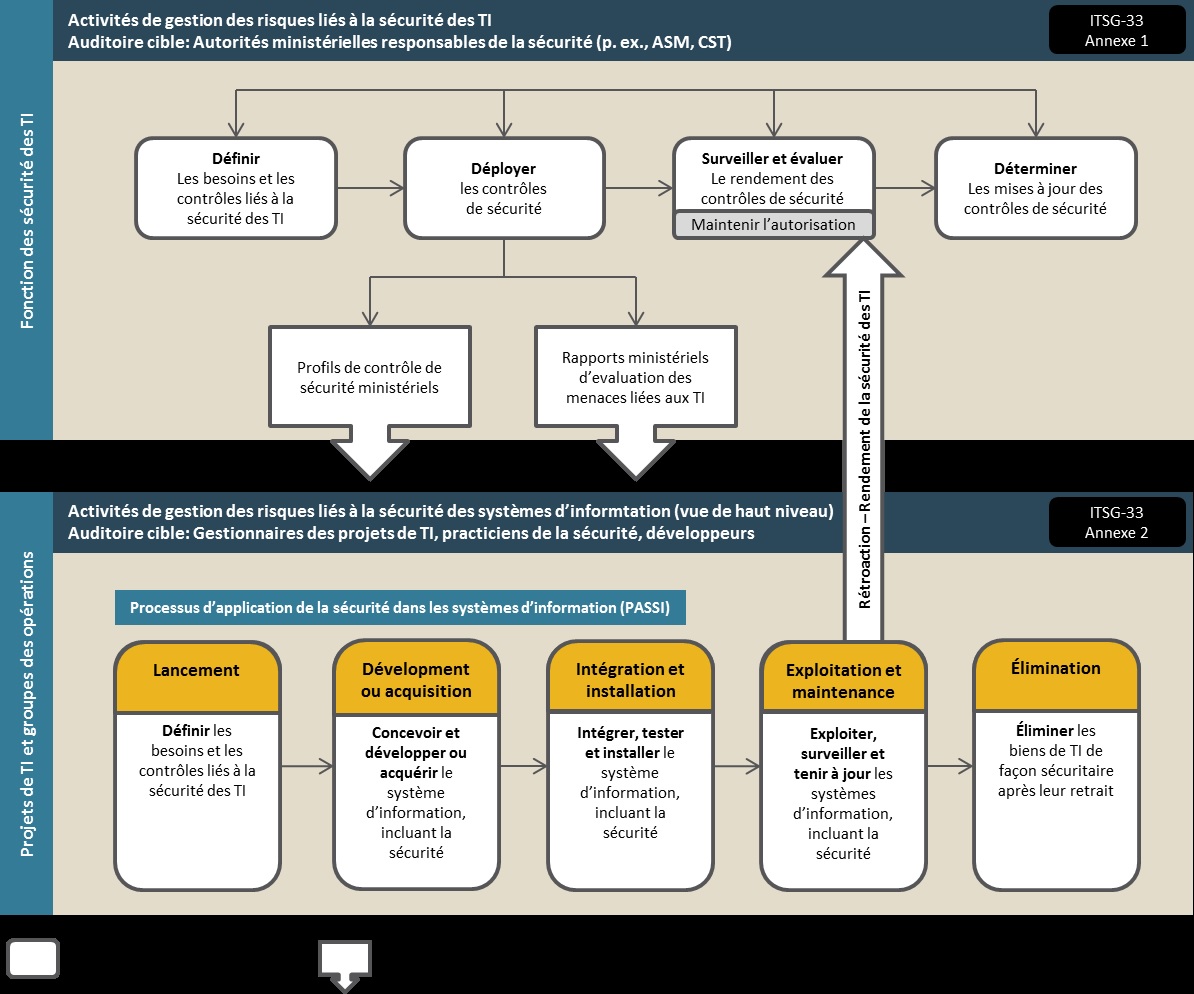

Le présent document prescrit l’application des principes de gestion des risques énoncés dans l’ITSG-33 concernant la gestion de l’ensemble du cycle de vie des supports. Il indique également dans quelle mesure le processus de nettoyage des supports constitue une partie intégrale du programme global d’un ministère. De plus, il propose un processus standardisé en matière de gestion du cycle de vie, lequel doit être intégré aux activités décrites dans l’annexe 2 de l’ITSG-33 – Processus d’application de la sécurité dans les systèmes d’information (PASSI) [1] (figure 1).

Figure 1 : Processus de gestion des risques à la sécurité des TI

Description détaillée

Processus de gestion des risques à la sécurité des TI

La description de l'image se trouve dans le texte

Pour chacun des supports concernés, la gestion des risques à la sécurité va bien au-delà de la durée de vie utile du dispositif, puisqu’il est possible que des données classifiées subsistent dans l’une des mémoires, ce qui oblige le ministère concerné à appliquer des mesures de protection ou d’élimination appropriées.

Au niveau du ministère, les activités sont intégrées au programme de sécurité de l’organisation pour planifier, gérer, évaluer et améliorer la gestion des risques à la sécurité des TI.

Les activités visant l’ensemble du système d’information sont intégrées à un cycle de vie de l’information, permettant ainsi de répondre aux besoins opérationnels en matière de sécurité des TI. Il importe que les contrôles de sécurité appropriés soient mis en œuvre et exploités comme prévu. En outre, le rendement des contrôles en place doit faire régulièrement l’objet d’évaluations ainsi que de rapports et, le cas échéant, donner lieu à l’application de correctifs. L’ITSP.40.006 devra être pris en compte pendant les phases énumérées ci-dessous (voir également la figure 1- Processus de gestion des risques à la sécurité des TI :

- préparation

- développement et acquisition

- intégration et installation

- fonctionnement et maintenance

- élimination

Au reste, ces activités sont décrites en détail à l’annexe 2 de l’ITSG-33 [1].

2 Nettoyage - processus

La présente section donne un aperçu du processus de nettoyage s’appliquant à divers types de supports employés au GC. L’annexe C apporte certains éclaircissements concernant les normes s’appliquant au nettoyage. En outre, les responsables des ministères devraient consulter les normes du SCT en matière de sécurité opérationnelle ainsi que les lignes directrices du CST pour obtenir de plus amples informations sur la classification et le traitement de l’information protégée ou classifiée.

Par souci de protection de la confidentialité des données résiduelles, le cycle de vie de l’équipement de TI prévoit normalement l’application de procédures de nettoyage lorsque ledit équipement doit être réattribué à de nouveaux utilisateurs ou lorsqu’il doit être éliminé.

Qu’est-ce que le nettoyage?

Le nettoyage est une méthode de déclassification non destructive qui vise à rendre des données irrécupérables tout en veillant à ce que leur support soit réutilisable conformément aux politiques du GC et des ministères en matière de sécurité des TI. Cette pratique permet de garantir la confidentialité des données qui pourraient subsister dans les supports et de minimiser les risques de divulgation non autorisée.

Le nettoyage et l’élimination des supports visent ce qui suit :

- protéger la confidentialité des données résiduelles qui subsistent dans les supports;

- répondre aux prescriptions des politiques du GC en matière de gestion et d’élimination des supports de surplus.

Le processus de nettoyage permet la déclassification des supports de stockage de données ou de l’équipement doté de supports de stockage de données, laquelle doit avoir lieu avant toute cessation à des entités autres que le ministère détenteur desdits supports. Habituellement, le nettoyage consistait simplement à effacer les données d’un support ou à détruire ledit support. Avec les technologies actuelles, il est difficile de garantir que l’effacement ou la destruction seront conformes aux politiques ministérielles en matière de sécurité des TI, ce qui se traduit par un alourdissement des procédures et une augmentation du coût de l’équipement requis pour le nettoyage. Pour réduire le coût du nettoyage, on peut désormais avoir recours au chiffrement des supports, particulièrement dans les environnements où les clés cryptographiques peuvent être directement gérées ou sont conservées ailleurs que dans les supports de stockage des données.Note de bas de page 2

Le recours au chiffrement tout au long du cycle de vie d’un support accélère et optimise le processus de nettoyage, et simplifie les exigences visant la destruction des supports en fin de cycle de vie. On conseille aux ministères de chiffrer tous les supports pendant la durée de leur cycle de vie, de façon à protéger la confidentialité des données ministérielles, même après que ces supports ont été déclassés et éliminés.

Certes, on peut continuer de recourir aux méthodes traditionnelles de réécriture ou de destruction, mais celles-ci s’avèrent plus efficaces lorsqu’elles s’accompagnent de fonctions de chiffrement servant à rendre les données irrécupérables.

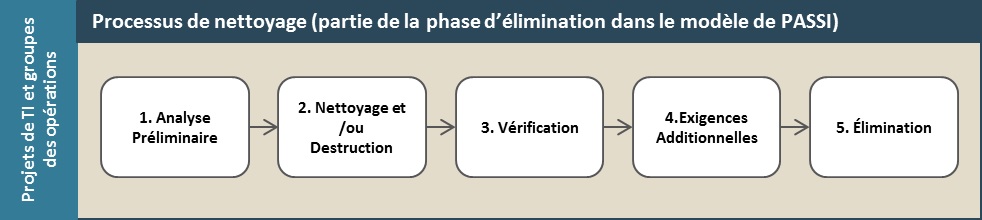

Figure 2 : Processus de nettoyage

Description détaillée

Processus de nettoyage

La description de l'image se trouve dans le texte

La Figure 2 – Processus de nettoyage fait état de cinq étapes, lesquelles peuvent être incorporées au processus de nettoyage prescrit par le ministère. Ces étapes sont au nombre des activités du PASSI, qui sont décrites à l’annexe 2 de l’ITSG-33 [1]. En l’occurrence, elles ont lieu pendant la phase d’élimination.

Le cycle de vie des supports de sécurité des TI débute par l’application des procédures d’approvisionnement en équipement. En outre, il prévoit des mesures visant à garantir la sécurité des supports jusqu’à la fin de leur cycle de vie et comprend des procédures menant à la réutilisation ou à l’élimination desdits supports. Une vérification complète visant le déroulement de ces étapes comprend ce qui suit : la mise hors service, une évaluation du niveau de sensibilité des données, l’exécution des mesures appropriées de nettoyage et enfin, la réutilisation ou l’élimination selon les procédures en vigueur.

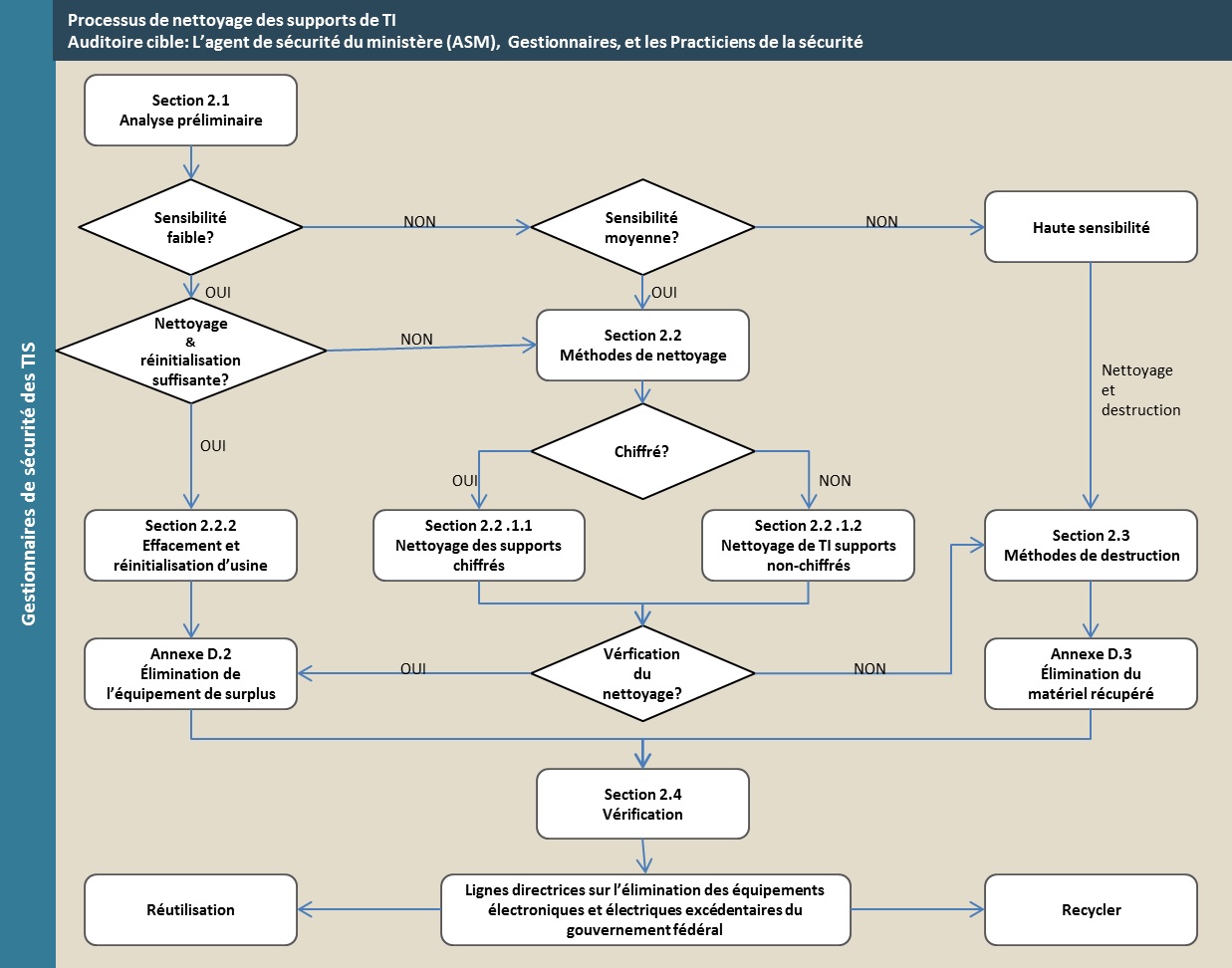

La figure 3 donne un aperçu du processus de nettoyage des supports de TI.

Figure 3 : Processus de nettoyage et d’élimination des supports de TI

Description détaillée

Processus de nettoyage et d’élimination des supports de TI

La description de l'image se trouve dans le texte

2.1 Analyse préliminaire

Les ministères procèdent d’abord à une analyse visant à établir le niveau de sensibilité des données stockées dans les supports du ministère. Ce faisant, il faut prendre en compte la catégorisation de sécurité des données enregistrées dans les supports, les stipulations de l’évaluation des menaces et des risques (EMR) ainsi que les divers renseignements dont on dispose sur les menaces éventuelles. Cette analyse permet aux responsables du ministère de déterminer le type de nettoyage ainsi que les méthodes qu’il conviendra d’appliquer pour respecter les normes en vigueur.

2.1.1 Niveaux de sensibilité

Les processus de vidage et de déclassification s’inscrivent dans une approche de gestion des risques qui envisage trois grandes catégories de sensibilité (c.-à-d. faible, moyenne, haute) pour classer les données qui subsistent dans les supports de stockage. Note de bas de page 3

2.1.1.1 Faible sensibilité

- La sensibilité d’un support est considérée comme étant faible lorsque ce support contient des données non classifiées ou protégées. Ce niveau s’applique à la majorité des ordinateurs réseautés dans des systèmes non classifiés, où les fichiers sont conservés dans des serveurs.

- Les supports à faible sensibilité peuvent être vidés par le recours à diverses méthodes, notamment la réécriture de toutes les données enregistrées. Lorsque le dispositif ne prend pas en charge la fonction de réécriture prévue pour le disque dur (c.-à-d. l’Advanced Technologie Attachment [ATA], effacement sécurisé [SE pour Secure Erase]), le vidage doit se replier sur la fonction intégrée d’effacement et sur la fonction de réinitialisation d’usine.

- Lorsqu’il mise sur des méthodes de vidage pour déclassifier un support à faible sensibilité, un ministère devrait prendre en compte le type et le volume des données qui pourraient être récupérées ainsi que la valeur du dispositif susceptible d’être réutilisé ou cédé.

- La destruction pourrait être désignée dans le cas des supports qui sont non réutilisables ou qui contiennent des volumes importants de données à faible sensibilité qui ne peuvent pas être adéquatement effacées.

- Suivant les mesures de vidage, et le retrait des marquages et des étiquettes ministérielles, un support devrait être éliminé conformément aux procédures en vigueur, tel qu’il est énoncé à l’annexe D – Réutilisation et élimination des supports.

2.1.1.2 Moyenne sensibilité

- La sensibilité d’un support est considérée comme étant moyenne lorsque ce support contient des données Protégé B ou Confidentiel, et ce, même lorsque ledit support contient des données moins sensibles (c.-à-d. faible ou non classifié).

- Cette catégorie pourrait également s’appliquer à un support contenant des données allant jusqu’au niveau Secret (sauf lorsque des données concernent la sécurité nationale ou sont classifiées Secret par une entité étrangère). Elle pourrait également, à la discrétion du ministère et conformément à l’énoncé de sensibilité ou à l’EMR, s’appliquer à un support contenant des données allant jusqu’au niveau Protégé C.

- Lorsque l’on a affaire à un support à moyenne sensibilité qui est chiffré, mais qui ne prend pas en charge un mode admissible de suppression ou dont le nettoyage des données ne peut être acceptablement vérifié, il faut tout de même appliquer la meilleure méthode d’effacement possible puis procéder à l’un des modes de destruction.

- Les supports à moyenne sensibilité peuvent être nettoyés par réécritureNote de bas de page 4, SE numérique ou effacement cryptographique (CE pour Crypto Erase) suivi du retrait des marquages et des étiquettes. Il s’agit là de la méthode à préconiser pour la déclassification des supports susceptibles d’être réutilisés ou recyclés, comme l’indique l’annexe D – Réutilisation et élimination.

2.1.1.3 Haute sensibilité

- La sensibilité d’un support est considérée comme étant haute lorsque ce support contient des donnée Très Secret, Secret (ayant particulièrement trait à la sécurité nationale ainsi qu’à la sécurité et au renseignement étrangers) ou Protégé C, ou encore lorsque le support a déjà été relié ou connecté à un système contenant de telles données.

- Les supports à haute sensibilité peuvent être déclassifiés en procédant à la fois au nettoyage (réécriture, SE ou CE, et retrait des marquages ou des étiquettes) et à la destruction (au moyen de méthodes approuvées par la Gendarmerie royale du Canada [GRC]).

- Le simple recours à « l’effacement » ou à la « destruction » ne suffit pas à garantir que les données ne seront pas récupérées grâce à des technologies de pointe.

- Ce constat tient à nombre de facteurs, notamment l’erreur humaine, les problèmes d’équipement non relevés ou les supports lacunaires qui n’offrent pas de mécanismes fiables de vérification des effacements.

- De plus, l’accroissement de la densité de stockage des données associé à l’utilisation de supports de stockages de plus en plus petits fait en sorte qu’il est plus coûteux de broyer le matériel en particules suffisamment petites.

- Toutefois, lorsqu’elle est combinée à un vidage ou à un nettoyage, une destruction physique, même incomplète, complique grandement la tâche d’un adversaire qui tenterait de récupérer les données subsistant dans le dispositif (voir également la section 2.5.4 – Destruction : mesures intérimaires et procédures d’urgence).

- La destruction des supports devrait être suivie de l’élimination des restes par des mécanismes contrôlés par le ministère (voir l’annexe D – Réutilisation et Élimination des supports).

2.1.2 Niveau de menace

Les processus de vidage et de nettoyage des supports suivent une approche axée sur la gestion des risques qui classe les données résiduelles en trois grandes catégories de sensibilité : faible, moyenne, haute.

Pour ce qui a trait à la déclassification et à l’élimination des supports, le choix des procédures et des méthodes de nettoyage repose sur les facteurs suivants :

- la classification de sécurité attribuée au support (y compris aux données);

- la plus haute valeur de menace intentionnelle (menace intentionnelle ou tout simplement Mi) attribuée au support concerné.

Le CST propose une échelle de sept catégories de Mi, chacune représentant divers niveaux de capacité des agents de menaces (voir l’annexe 2 de l’ITSG-33 [1]).

Habituellement, les méthodes de nettoyage devraient permettre ce qui suit :

- Les supports à faible sensibilité sont sécurisées lorsqu’il s’agit de Mi de catégorie 1 ou 2 (p.ex. les adversaires passifs ou occasionnels comme les « pirates adolescents », lesquels disposent généralement d’outils rudimentaires, notamment des scripts, que l’on peut facilement se procurer dans Internet.

- Les supports à moyenne sensibilité sont sécurisés lorsqu’il s’agit de Mi de catégorie 1 et 2, à quoi s’ajoutent les catégories 3 et 5 (p. ex. les adversaires plus chevronnés qui disposent de ressources modérément dangereuses).

- Les supports à haute sensibilité sont sécurisés lorsqu’il s’agit des Mi de catégorie 1, 2, 3, ou 4 à quoi s’ajoutent les catégories 6 et 7 (p. ex. adversaires redoutablement expérimentés disposant de ressources sophistiquées).

2.2 Méthodes de nettoyage

La présente section aborde la question des méthodes de nettoyage des supports. Le nettoyage est une méthode de déclassification non destructive qui vise à rendre des données irrécupérables tout en veillant à ce que leur support soit réutilisable conformément aux politiques du GC et des ministères en matière de sécurité des TI.

Les ministères devraient recourir au nettoyage aux fins de déclassification dans le cas des supports à sensibilité faible à moyenne qui sont susceptibles d’être réutilisés au sein du ministère ou d’être cédés à des organisations non gouvernementales.

Les principales méthodes de nettoyage sont les suivantes :

- Effacement-réinitialisation : Sans être une méthode de nettoyage en soi, cette solution constitue un équivalent acceptable dans nombre de cas.

- Réécriture et SE : Procédé courant permettant d’effacer toutes les données.

- CE : Procédé permettant d’effacer les clés de chiffrement de façon à rendre illisibles les données chiffrées.

- Démagnétisation : Destruction de la cohérence magnétique des éléments de données enregistrés dans un support magnétique.

Pour obtenir de plus amples informations, prière de consulter l’annexe B – Normes de nettoyage.

Certificat cryptographique

Le nettoyage comprend la révocation ou le remplacement de tout certificat cryptographique pouvant résider dans le support.

2.2.1 Nettoyage de supports de TI chiffrés et non chiffrés

Pendant le nettoyage des supports, on distingue d’abord les données chiffrées de celles qui sont non chiffrées, puisque chacune sera soumise à des procédures particulières en raison de leur nature.

2.2.1.1 Nettoyage des supports chiffrés

Dans le but de protéger les données durant leur cycle de vie, les ministères peuvent instaurer des processus de chiffrement couvrant tout le cycle de vie, tel que le prescrit l’Avis de mise en œuvre de la Politique sur la technologie de l’information (AMPTI) 2014-01 intitulé Utilisation sécurisée des supports de stockage de données portatifs au gouvernement du Canada [9]. Les ministères peuvent opter pour l’instauration du chiffrement pour d’autres supports également; ce chiffrement peut aider les ministères à fournir une protection permanente des données au-delà du cycle de vie des supports.

Un vaste éventail de dispositifs de stockage des données, y compris les disques durs (HDD pour Hard Disk Drive), les disques statiques à semiconducteurs (SSD pour Solid State Drive) et les disques Flash (clés USB, téléphones intelligents ou tablettes), prennent en charge les fonctions de chiffrement des données utilisateur enregistrées en mémoire. Les dispositifs qui, pendant la durée de leur cycle de vie, ont été soumis au chiffrement grâce à des mécanismes recommandés par le CST sont plus facilement nettoyés et déclassés.

La méthode CE exige que la clé de chiffrement ou la clé de chiffrement de clés soient conservées dans un emplacement connu (p. ex. une puce TPM [Trusted Platform Module], un jeton matériel amovible, une carte à puce intelligente) d’où elles pourront être facilement et tangiblement effacées. Même dans les cas où l’effacement des clés ne peut être positivement prouvé (p. ex. parce qu’elles sont conservées avec les données utilisateur, dans un support Flash qui ne dispose pas d’une fonction vérifiable d’effacement des clés), la méthode CE est tout de même employée, mais devrait néanmoins être suivie d’un vidage de toutes les données. Il s’agit là d’une mesure de protection additionnelle permettant de prévenir les risques que les clés soient récupérées par quelque moyen technologique.

Les étapes de nettoyage visant les supports chiffrés sont les suivantes :

- suppression de la clé (ou rechiffrement au moyen d’une clé « forte », puis effacement de cette clé forte);

- vidage du support en guise de mesure de précaution lorsque l’effacement des clés ne peut être vérifié;

- retrait des marquages ou des étiquettes établissant la propriété du gouvernement ou le niveau de sensibilité des données;

- enregistrement des étapes de nettoyages exécutées;

- élimination des supports conformément aux directives et aux normes en vigueur.

2.2.1.2 Nettoyage des supports de TI non chiffrés

Les procédures de déclassement des supports qui sont antérieures à l’actuelle politique ministérielle sur le chiffrement ou qui ne sont pas visées par cette politique sont les suivantes :

- réécriture ou effacement sécurisé d’un support de façon à écraser tous les emplacements de stockage accessibles correspondant à certains motifs;

- vérification des résultats au moyen d’un échantillonnage représentatif réalisé grâce à des outils d’analyse des supports; cette vérification permet de confirmer la présence ou l’absence de données autres que celles correspondant auxdits motifs;

- retrait des marquages ou des étiquettes établissant la propriété du gouvernement ou le niveau de sensibilité des données;

- enregistrement des étapes de nettoyages exécutées;

- élimination des supports en fin de cycle de vie selon les directives et normes en vigueur.

2.2.2 Effacement et réinitialisation d'usine

Les méthodes logiques d’effacement et de réinitialisation peuvent être des fonctions propriétaires de certains dispositifs disposant de fonctions de stockage (p. ex. téléphones cellulaires, tablettes, routeurs). Habituellement, les données ne sont pas exactement supprimées; à tout le moins, il est impossible de vérifier si les données ont été intégralement effacées. L’effacement et la réinitialisation d’usine rendent les données inaccessibles depuis l’interface utilisateur du dispositif, laquelle sert à protéger les données contre les accès passifs ou occasionnels.

Cette méthode peut être adéquate pour le nettoyage de dispositifs comme les routeurs, les téléphones cellulaires de base et les téléphones utilisant le protocole Voix sur IP (VoIP pour Voice over Internet Protocol) qui contiennent un volume restreint de données d’utilisateur ou de configuration à faible sensibilité.

Les étapes de la méthode d’effacement-réinitialisation applicable à certains médias sont les suivantes :

- révocation, retrait ou remplacement des certificats cryptographiques;

- utilisation de la fonction intégrée d’effacement des éléments pointant vers les données utilisateur ou des clés cryptographiques (dans le cas des données chiffrées);

- réinitialisation d’usine d’un dispositif;

- retrait des marquages et des étiquettes identifiant l’organisation;

- élimination selon les directives et normes en vigueur.

2.2.3 Réécriture et effacement sécurité (SE)

La réécriture et le SE numérique sont des méthodes de nettoyage des supports de stockage aux fins de réutilisation ou d’élimination. Elles sont employées pour nettoyer les supports contenant des données de sensibilité faible à moyenne; elles sont également utilisées conjointement à la destruction physique dans le cas de supports contenant des données à haute sensibilité.

La réécriture et le SE sont :

- très efficaces pour les supports magnétiques;

- inefficaces ou inconstants dans le cas de plusieurs supports Flash (mais peuvent tout de même être efficaces dans certains cas);

- inutilisables pour les supports optiques.

Pour ce qui concerne les supports magnétiques, une seule réécriture est suffisante pour les HDD modernes. Toutefois, une procédure comprenant trois réécritures est recommandée pour les disquettes et les HDD moins récents (p. ex. produits avant 2001 ou comptant un volume de moins de 15 gigaoctets [Go]).

Pour ce qui concerne les disques SSD, une double réécriture ou une seule procédure SE est recommandée – si l’une ou l’autre des fonctions est adéquatement prise en charge par le dispositif concerné et pour peu que l’on n’ait pas retiré de ce dispositif des « blocs défectueux » pouvant avoir contenu des données sensibles non chiffrées.

Une vérification positive des résultats est essentielle pour être en mesure de garantir un degré de sécurisation adéquat, particulièrement pour ce qui a trait aux données et aux supports SSD à sensibilité moyenne. Les processus de retrait des données doivent être vérifiés dans chacun des cas, de façon à confirmer la présence ou l’absence des valeurs attendues de nettoyage des données pour l’ensemble d’un large échantillon prélevé dans des zones de stockage réservées aux données. Note de bas de page 5

Les ministères devraient choisir des produits de réécriture qui ont été évalués par une entité indépendante (p. ex. Critères communs) et qui permettent aux utilisateurs de donner de la rétroaction, ce qui permettrait de mieux évaluer le degré d’efficacité des fonctions d’effacement. Des outils distincts devraient être choisis et employés à chacune des étapes de vérification.

2.2.4 Effacement cryptographique (CE)

Le nettoyage au moyen du CE est une pratique d’effacement sécurisé des clés de chiffrement employées pour chiffrer les données enregistrées dans un support. Certes, les données restent dans le support, mais sans les clés de chiffrement, ces données demeurent irrécupérables; le support en est ainsi nettoyé.

Le nettoyage des supports au moyen du CE convient aux HDD chiffrés, aux disques SSD ainsi qu’aux dispositifs de stockage de type Flash – pour peu que le chiffrement ait été utilisé depuis le tout début du cycle de vie du support.Footnote 6

Employée comme suit aux fins de nettoyage, le CE constitue un équivalent au processus de réécriture et SE, qu’il s’agisse d’un support à autochiffrement ou d’un support auquel on a ajouté, après l’acquisition, une fonction de chiffrement global du support :

- emploi d’une cryptographie homologuée FIPS 140-2;

- utilisation de chiffrement tout au long du cycle de vie du support;

- gestion sécurisée du mot de passe et de la clé de chiffrement; Note de bas de page 7

- destruction vérifiable ou effacement sécurisé du mot de passe et de la clé de chiffrement. Note de bas de page 8

Une version améliorée, CE Enhanced, fait appel au rechiffrement de toutes les données dans le support et l’attribution d’une clé forte aléatoire à utilisation unique qui est sécuritairement effacée après utilisation.

Pour veiller à ce que les clés cryptographiques soient assurément effacées, celles-ci doivent être stockées dans la Trusted Platform Module (TPM), laquelle est disponible dans les plateformes fixes comme les ordinateurs de bureau et les ordinateurs portables, ou dans les jetons matériels amovibles et les cartes à puce intelligente que l’on retrouve dans les dispositifs portables, notamment les téléphones intelligents et les tablettes.

Suivant la procédure de CE, une étape additionnelle peut être ajoutée pour vider le support par la réécriture ou l’effacement sécurisé de toutes les zones de stockage accessibles. La combinaison du CE et du vidage est particulièrement efficace pour les supports Flash, puisque ceux-ci sont particulièrement difficiles à analyser aux fins de vérification des résultats de la CE ou de la procédure de vidage.

2.2.5 Particularités du nettoyage des supports SSD Flash

Les processus de réécriture et de SE, ainsi que les outils de vérification connexes, fonctionnent bien pour les HDD, mais ne conviennent pas à la plupart des dispositifs Flash comme les supports SSDNote de bas de page 9. Voici pourquoi :

- Les contrôleurs Flash sont conçus avec une fonctionnalité de répartition de l’usure qui redirige automatiquement toutes les commandes d’écriture de données de façon à sous-utiliser des zones de mémoire, ce qui a pour effet de freiner le processus de nettoyage et de l’empêcher d’atteindre toutes les zones de la mémoireNote de bas de page 10.

- Il conviendra de postuler que les supports SSD ne sont pas conçus pour exécuter des commandes d’effacement Advanced Technology Attachment (ATA) ou qu’ils ne permettent pas aux outils de réécriture de cibler certaines zones de stockage.

- Dès lors qu’ils ont été utilisés pendant un certain temps, les supports SSD peuvent contenir des données récupérables dans des blocs défectueux retirés qui ne sont pas atteignables par les processus d’effacement ou de rechiffrement.

- Les dispositifs Flash ne prennent probablement pas en charge la fonction d’accès direct à la mémoire aux fins de vérification.

Dans le cas des dispositifs non chiffrés, les ministères devraient, dans la mesure du possible, recourir à la réécriture ou au SE pour nettoyer toutes les zones de stockage.

- Il conviendra également d’employer les outils et l’interface livrés avec le dispositif pour vérifier le processus de nettoyage et pour déceler la présence de blocs retirés non nettoyablesNote de bas de page 11 (voir l’annexe C – Outils de nettoyage).

- Avant de réutiliser un dispositif de stockage de données non chiffrées qui n’a pas encore été assurément nettoyé, un ministère devrait envisager les risques d’atteinte à la confidentialité et à la vie privée que posent les données résiduelles.

2.2.6 Démagnétisation

La démagnétisation consiste en l’application d’une force magnétique pour supprimer toutes les données enregistrées sur une bande magnétique, un HDD, une disquette ou une carte à bande magnétique.

Dispositifs SSD

Les dispositifs SSD (y compris les dispositifs Flash ainsi que les composantes Flash des disques magnétiques hybrides) ne sont pas touchés par la démagnétisation et ne peuvent donc pas être nettoyés par cette méthode.

Ainsi, lorsqu’ils sont judicieusement choisis, convenablement utilisés et entretenus conformément aux directives du fabricant, les appareils de démagnétisation approuvés effacent toutes les données des disques magnétiques pour lesquels ils ont été conçus.Note de bas de page 12

Pour l’effacement des données, les bandes magnétiques et les disquettes nécessitent un degré de magnétisation plutôt faible et peuvent être ultérieurement réutilisées. Ainsi, la démagnétisation est considérée comme une forme de nettoyage non destructive des bandes magnétiques.

Pour ce qui a trait aux HDD modernes, le nettoyage exige une force de démagnétisation considérable. En outre, cette méthode endommage les mécanismes du disque au point de rendre ce dernier inutilisable. Par conséquent, la démagnétisation est plutôt considérée comme un mode de destruction dans le cas des HDD.

Pour ce qui concerne les données extrêmement sensibles, il conviendra de procéder à un nettoyage avant la démagnétisation; il conviendra également de procéder à la destruction après ladite démagnétisation. De cette façon, on atténue les risques de compromission attribuables à des incidents qui surviendraient pendant le transport du matériel vers le site de démagnétisation ou à des problèmes de démagnétisation qui pourraient passer inaperçus.

2.3 Méthodes de destruction

Après le nettoyage (par réécriture, SE ou CE) d’un support, un ministère peut conclure à la nécessité de procéder à une destruction physique dudit support, soit en raison d’un échec à l’étape de vérification du nettoyage soit parce que le support avait contenu des données hautement sensibles.

Les méthodes de destruction physique couramment employées par les ministères sont de moins en moins efficaces et doivent être combinées à des mesures complémentaires de nettoyage. En effet, la massification du recours à des supports dotés de mémoires toujours plus denses et sans cesse miniaturisés, de même que les percées technologiques donnant lieu au perfectionnement des méthodes de récupérations des données résiduelles incitent à la plus grande prudence. La destruction devrait être précédée de mesures adéquates de chiffrement ou d’effacement (pour prévenir la lecture de fragments du support) et de mesures de retrait des étiquettes et des identifiants externes (pour éviter d’attirer l’attention sur les restes de supports). L’élimination des supports ne doit être exécutée que selon les directives en vigueur (pour en savoir davantage sur les normes de la GRC en matière de nettoyage des supports, voir l’annexe B – Normes de nettoyage).

La destruction constitue la dernière étape de déclassification des supports répondant aux critères suivants :

- ne se prêtent ni au don ni à la réutilisation commerciale;

- contiennent des données à sensibilité moyenne qui auraient résisté aux mesures de nettoyage ou auraient échoué à l’étape de vérification de nettoyage;

- contiennent des données à haute sensibilité, qu’il y ait eu nettoyage du support ou non.

La nécessité de détruire un support repose sur des facteurs de sécurité des TI, comme l’effacement des données avant la destruction et le niveau de sensibilité résiduelle suivant l’effacement. Il convient également de prendre en compte certains facteurs environnementaux, comme le débit, le bruit et la formation de poussières nocives, qui sont associés à l’utilisation des outils de destruction.

Pour ce qui a trait aux supports sensibles, la destruction devrait être précédée, dans la mesure du possible, par des mesures de nettoyage. Les mesures de destruction sont généralement les suivantes : le déchiquetage, la désintégration, le broyage, l’écrasement, l’incinération et la démagnétisation des supports magnétiques.Note de bas de page 13 Prière de consulter le Guide d’équipement de sécurité (GES) G1-001 [11], de la GRC pour en savoir davantage sur les exigences et sur les produits de destruction approuvés.

Les trois sections suivantes portent sur l’application des méthodes de destruction.

2.3.1 Déchiquetage, désintégration et broyage

Les déchiqueteuses de bureau emploient un mécanisme de coupe qui sert à réduire un matériau en pièces de formes et de tailles diverses. Les déchiqueteuses sont généralement employées pour détruire le papier, mais elles peuvent également servir à déchiqueter les supports minces, notamment les disques compacts (CD pour Compact Disc) et les disques vidéonumériques (DVD pour Digital Video Disc). La GRC approuve diverses déchiqueteuses selon les supports à traiter (en fonction de la taille et de la forme des résidus de déchiquetage). [11]

Les dispositifs de désintégration et de broyage emploient un ensemble de lames ou de marteaux rotatifs qui réduisent le matériel en fragments de formes et de tailles diverses. Au point de sortie, ces dispositifs sont généralement munis d’écrans déviateurs qui ramènent les pièces de trop grande taille pour qu’elles soient traitées de nouveau. La GRC approuve les désintégrateurs, les broyeurs et les broyeurs à marteaux en fonction de facteurs comme la taille de l’écran déviateur, la taille des fragments, le type de support et le niveau de sensibilité des données. La GRC permet également l’utilisation d’autres types d’équipement dotés d’écrans approuvés.

Le broyage de l’équipement consiste en l’application d’une force de compactage dans le but de rendre les composants de mémoire inaccessibles. Les mâchoires de broyage peuvent avoir des pointes ou des « dents » de formes particulières qui servent à appliquer une force de broyage additionnelle aux puces-mémoire électroniques d’un dispositif en cours de destruction.

2.3.2 Incinération et fusion

L’incinération mène à la destruction totale d’un support. On peut y avoir recours pour la destruction de supports de tout niveau de sensibilité.

La fusion est un processus par lequel le matériel est porté à une température inférieure au point d’inflammabilité des matériaux, mais assez élevée pour en causer la fonte. La fusion est une méthode efficace de nettoyage des HDD.

Nota

Compte tenu des règlements en matière d’environnement, il se peut que l’équipement et les services d’incinération ou de fusion des matériaux composés ne soient pas disponibles.

2.3.3 Meulage des surfaces et moletage

Le meulage des surfaces et le moletage sont des procédés de broyage qui ne détruisent pas intégralement les supports.

- Le moletage consiste en l’utilisation de rouleaux de pression pour déformer les CD, les DVD ou les disques Blu-ray de façon à les étirer et à les courber légèrement, ce qui détruit les éléments de données (c.-à-d. les creux et les plats optiques). Ce procédé strie profondément ou endommage irrémédiablement la surface d’un disque, et ce, des deux côtés.

- Le meulage de surface pulvérise la couche porteuse d’informations réduisant ainsi les CD optiques à l’état de simples morceaux de plastique transparent, qu’il s’agira ensuite de recycler ou d’éliminer.

2.4 Vérification

Le nettoyage des supports doit absolument être vérifié de façon à garantir la confidentialité des données ministérielles enregistrées dans ces supports. On compte deux types de vérification :

- vérification de chacun des emplacements de mémoire;

- vérification d’un échantillon représentatif des emplacements de mémoire.

Le degré d’efficacité du nettoyage varie selon les technologies caractérisant les supports. Il arrive que les processus traditionnels de nettoyage s’avèrent inefficaces et que les procédures de vérification du nettoyage soient difficiles, voire impossibles à réaliser.

Il convient alors d’adopter des méthodes de nettoyages qui se prêtent aisément aux procédures de vérification.

2.5 Exigences additionnelles

2.5.1 Retrait des marquages et des étiquettes

Les supports sur lesquels des informations sensibles ont été enregistrées exigent un étiquetage en bonne et due forme, tel que l’indique la PSG. Le retrait de toute étiquette indiquant le niveau de sensibilité des données conservées dans un support donné constitue une part importante du processus de nettoyage. Cette mesure permet de limiter toute attention préjudiciable au support ou aux données pouvant subsister suivant l’élimination.

2.5.2 Exigences en matière de rétention des données et de vérification

Les ministères et les organismes doivent tenir compte des exigences politiques et juridiques concernant la période de rétention des données et la vérification permettant d’approuver, le cas échéant, l’effacement ou la destruction du support. Ces exigences sont les suivantes :

- exigences juridiques relevant des lois fédérales qui régissent l’AIPRP pour ce qui a trait à la rétention des documents publics;

- exigences relevant des politiques du SCT en matière de gestion de l’information pour ce qui a trait à la conservation des documents gouvernementaux (voir l’annexe D – Réutilisation et élimination des supports);

- exigences de sécurité visant la rétention des données admissibles en preuve aux fins d’une enquête ou d’une procédure judiciaire;

- exigences de vérification de sécurité visant la rétention des registres de destruction et d’élimination des supports, de l’information et de l’équipement du gouvernement.

2.5.3 Outils de nettoyage

Prière de consulter l’annexe C – Outils de nettoyage pour obtenir de plus amples détails concernant le nettoyage des supports et la vérification.

2.5.4 Destruction : Mesures intérimaires et procédure d'urgence

Pour ce qui a trait à la destruction, les mesures intérimaires et les procédures d’urgence consistent à endommager un support donné. L’endommagement peut être couramment utilisé soit comme procédures d’urgence ou comme mesure provisoire de sécurité ministérielle visant les supports qui seront ultérieurement expédiés aux installations sécurisées de destruction.

L’endommagement nécessite le recours à des outils (p. ex. étau/presse, marteau, cloueuse, perceuse électrique, dispositif à impact focalisé) pour causer des dommages physiques et ciblés au support de stockage, et ce, dans le but d’entraver, de retarder ou d’empêcher la récupération des données provenant d’un support nettoyé.

Les dispositifs miniatures ou à mémoire Flash peuvent être détruits en les frappant à plusieurs reprises avec un marteau. Même si elle ne garantit pas la destruction de la puce-mémoire, cette méthode peut efficacement entraver les tentatives de récupération. Le fait de mêler les fragments du support endommagé à des restes de supports de TI non sensibles peut entraver davantage les tentatives de récupération des données.

2.5.5 Services commerciaux de destruction et de recyclage

Avant d’être envoyés à un service externe de destruction, les supports devraient être nettoyés ou rendus inopérationnels (voir la section 2.5.4 – Destruction : mesures provisoires et procédures d’urgence). Lorsqu’il ne peut être nettoyé avant l’expédition, le support doit être transporté et entreposé conformément aux exigences correspondant à son niveau de sécurité, après quoi il faut procéder à une destruction authentifiée.

Lorsqu’il s’agit de confier la destruction à un service externe, il convient de suivre les consignes suivantes :

- consulter la Sous-direction de la sécurité ministérielle de la GRC pour obtenir des conseils concernant le choix d’un fournisseur et les exigences s’appliquant à l’équipement de destruction;

- vérifier la validité des habilitations de sécurité du fournisseur et des installations auprès de la Direction de la sécurité industrielle canadienne (DISC) de Services publics et Approvisionnement Canada (SPAC);

- vérifier la validité des clauses contractuelles portant sur la sécurité, y compris sur la façon dont le fournisseur est en mesure de certifier la destruction et l’élimination du matériel concerné.

2.6 Élimination par les mécanismes en vigueur

La préparation et le transport des supports et du matériel sont régis par les politiques ministérielles, lesquelles sont énoncées dans l’annexe D – Réutilisation et élimination des supports.

Prière de consulter les Lignes directrices sur l’élimination des équipements électroniques et électriques excédentaires du gouvernement fédéral ainsi que la Stratégie de gestion des déchets électroniques, de SPAC.

2.7 Chaîne de possession

Les organismes du GC doivent disposer d’une chaîne de possession pour tous les supports provenant d’équipement de TI déclassé et pour tous les supports qui sont arrivés en fin de cycle de vie et qui sont prêts à être nettoyés et éliminés.

Disposer d’une chaîne de possession signifie que les autorités compétentes du ministère doivent toujours tenir un registre chronologique indiquant qui a été en possession de chacun des supports et ce qu’il est advenu de ces supports. Ce processus débute lorsqu’un support est appelé à subir un nettoyage. Il se poursuit pendant le nettoyage, durant le transport vers le récipiendaire du don ou le site d’élimination, et ne se termine qu’une fois l’élimination ou le don accomplis.

3 Résumé

En cours d’utilisation normale, un support peut contenir des données sensibles, et ce, jusqu’à la fin de son cycle de vie. La confidentialité des données s’expose ainsi à certaines vulnérabilités dont les ministères doivent tenir compte lorsqu’il est temps d’éliminer l’équipement comportant des supports de TI.

Le nettoyage des supports est un processus sécurisé et vérifiable servant à garantir la confidentialité des données résiduelles se trouvant sur lesdits supports. Ce processus est régi par voie de politiques du GC et vise la gestion et l’élimination des supports en surplus. Il répond également aux principes de gestion des risques énoncés dans l’ITSG-33 – La gestion des risques liés à la sécurité des TI : une méthode axée sur le cycle de vie, où il est notamment question des contrôles de sécurité qu’il convient d’appliquer.

Certes, certains produits sont déjà dotés de fonctions d’effacement ou de réinitialisation, mais ces outils de nettoyage ne devraient être employés que sur les supports contenant de faibles volumes de données à faible sensibilité.

Pour ce qui a trait aux supports contenant des données dont le niveau de sensibilité est plus élevé, la présente fournit de plus amples détails, pour veiller à la protection permanente des données ministérielles au-delà du cycle de vie desdits supports. Les supports qui ont été chiffrés pendant la durée de leur cycle de vie peuvent être aisément nettoyés.

Les supports non chiffrés nécessitent un traitement plus approfondi de façon à garantir la confidentialité des données résiduelles – les ministères pourraient donc stipuler que la seule façon de garantir la confidentialité des données serait de détruire physiquement lesdits supports.

Les exigences juridiques et politiques visant la rétention des données et la vérification doivent être prises en compte par le ministère concerné; il convient également de tenir un registre faisant état des mesures de nettoyage et d’élimination.

3.1 Coordonnées et assistance

Les ministères qui, dans le cadre de leurs activités opérationnelles, sont appelés à nettoyer des supports peuvent demander conseil auprès des Services à la clientèle de la STI, aux coordonnées suivantes :

Téléphone: 613-991-7654

Courriel : itsclientservices@cse-cst.gc.ca

4 Contenu complémentaire

4.1 Abréviations, acronymes et sigles

Terme - Définition

- AIPRP

- Accès à l’information et protection des renseignements personnels

- ALB

- Adressage logique en bloc

- AMPS

- Avis de mise en œuvre de la politique sur la sécurité

- ASM

- Agent de sécurité du ministère

- ATA

- Advanced Technology Attachment (Integrated Drive Electronics (IDE) /ATA)

- CD

- Disque compact (Compact disk)

- CF

- Carte Flash

- CST

- Centre de la sécurité des télécommunications

- DRAM

- Mémoire vive dynamique (Dynamic Random Access Memory)

- DVD

- Disque vidéonumérique (Digital Video Disc)

- EMR

- Évaluation des menaces et des risques

- GC

- Gouvernement du Canada

- GES

- Guide d’équipement de sécurité (GRC)

- Go

- Gigaoctet

- GPS

- Système mondial de localisation (Global Positioning System)

- GRC

- Gendarmerie royale du Canada

- HDD

- Disque dur (Hard Disc Drive)

- MFD

- Appareil multifonction (Multi-Function Device) [c.-à-d. imprimante, photocopieur, télécopieur]

- Mi

- Menace intentioinnelle

- MMC

- Carte multimédia (Multimedia Card)

- NSA

- National Security Agency [É.-U.]

- NVSL

- Non-Volatile Systems Laboratory [University of California in San Diego –UCSD]

- OPE

- Ordinateurs pour les écoles

- PSG

- Politique sur la sécurité du gouvernement

- RAM

- Mémoire vive (Random Access Memory)

- SATA

- Serial ATA [pour HDD]

- SCSI

- Interface SCSI (Small Computer System Interface)

- SCT

- Secrétariat du Conseil du Trésor

- SD

- Secure Digital

- SE

- Effacement sécurisé (Secure Erase)

- SPAC

- Services publics et Approvisionnement Canada [anciennement TPSGC]

- SRAM

- Mémoire vive statique (Static Random Access Memory)

- SSD

- Disque statique à semiconducteurs (Solid-State Drive)

- TI

- Technologie de l'information

- TPM

- Trusted Platform Module

- TPSGC

- Travaux publics et Services gouvernementaux Canada [voir également SPAC]

- UCSD

- University of California San Diego [É.-U.]

- VoIP

- Protocole Voix sur IP

4.2 Glossaire

| Terme | Définition |

|---|---|

| Agent de menace | Organisation ou individu qui constituent intentionnellement des menaces; entité (naturelle ou autre) pouvant constituer une menace accidentelle. |

| ATA | Advanced Technology Attachment (ATA) : Norme visant les interfaces pour HDD (y compris les anciens Parallel ATA ainsi que la version plus récente, Serial ATA) de même que d’autres dispositifs de stockage de données. |

| ATA Secure Erase (SE) | Méthode servant à effacer le contenu de HDD et de disquettes. Depuis 2001, cette méthode est utilisable moyennant une commande de micrologiciel interne lancée depuis les HDD ATA. Elle permet la réécriture de tous les secteurs de données et de n’y inscrire que des « 0 » binaires. |

| Déclassifier | Étape administrative à laquelle il est établi qu’un support ne contient plus aucune information sensible après avoir été nettoyé conformément aux directives en vigueur. |

| Destruction sécurisée | Destruction de supports ayant contenu des données. Cette destruction est accomplie par au moins une des méthodes approuvées qui – en soi ou combinées à une procédure d’effacement – détruit l’information ou modifie suffisamment un support pour que l’information ne soit plus récupérable. |

| Effacement cryptographique (CE) | Processus de nettoyage consistant à effacer la clé de chiffrement qui est employée sur un support chiffré pour rendre les données illisibles. |

| Effacement cryptographique (CE) amélioré | Processus de nettoyage consistant à rechiffrer des supports au moyen d’une clé de chiffrement aléatoire forte, puis à effacer de toute trace de cette clé, de façon à garantir que les données sont illisibles. |

| Effacement sécurisé | Processus numérique de nettoyage qui fait appel à des commandes et des outils de l’industrie – notamment ATA security erase (SE) – pour effacer adéquatement tous les emplacements accessibles de la mémoire d’un dispositif de stockage de données; le cas échéant, ce processus comprend la réécriture de chacun des secteurs d’un support magnétique ou encore l’effacement des blocs d’un support statique à semiconducteurs. |

| EMR | L’évaluation des risques et des menaces (EMR) est le processus par lequel on identifie et caractérise les risques et les menaces qui pèsent sur les actifs de TI et à la suite duquel on recommande ou met en place des contrôles de sécurité additionnels dans le but d’atténuer les risques trop importants pour être tolérés. |

| ISO | Organisation internationale de normalisation (International Standards Organization). |

| Mémoire flash | Forme de mémoire non volatile qui est couramment employée comme moyen de stockage de données dans les appareils électroniques et l’équipement de TI commerciaux (p. ex. jeton USB, SSD, SD). |

| Mémoire non volatile | Composantes (mémoire ou stockage de données) qui conservent les données indéfiniment (p. ex. HDD, mémoire Flash, etc.). |

| Mémoire volatile | Éléments de la mémoire d’un support qui perdent les données enregistrées dès que ce support n’est plus alimenté en électricité (p. ex. RAM). |

| Menace | Occurrence ou acte intentionnels ou accidentels pouvant s’avérer préjudiciables ou compromettants pour des personnes, des informations, des actifs ou des services. |

| Nettoyage | Le nettoyage est une méthode de déclassification non destructive qui vise à rendre des données irrécupérables tout en veillant à ce que leur support soit réutilisable conformément aux politiques du GC et des ministères en matière de sécurité des TI. Cette pratique permet de garantir la confidentialité des données qui pourraient subsister sur les supports et de minimiser les risques de divulgation non autorisée. |

| Nettoyage sélectif | Type de nettoyage qui ne vise que certains fichiers ou certains éléments de données (à ne pas confondre avec le « nettoyage de support » qui consiste à effacer l’intégralité des données enregistrées dans un support. |

| Réécriture | Processus de nettoyage logique qui consiste à écrire des motifs préétablis de données sur tous les emplacements de stockage adressables d’un support de stockage TI dans le but d’écraser les données déjà enregistrées. |

| Support de TI | Supports et dispositifs à mémoire TI ou à stockage de données |

| TPM | Trusted Platform Module (ISO/IEC 11889) Le sigle TMP désigne « [...] une puce informatique sécurisée pouvant emmagasiner [...] des clés de chiffrement. » (Trusted Computing Group). |

| Vidage | Application de techniques logiques dans le but de nettoyer les données de tous les emplacements de stockage adressables aux fins de protection contre les techniques non invasives de récupération des données. En l’occurrence, il s’agit d’une méthode de remplacement par de nouvelles valeurs (réécriture) ou, lorsque la réécriture n’est pas prise en charge, d’utilisation d’une option de menu permettant de procéder à la réinitialisation d’usine du dispositif concerné. [18] |

4.3 Documents de référence

| Numéro | Titre et auteur |

|---|---|

| 1 | Centre de la sécurité des télécommunications (CST). ITSG-33 – La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie, décembre 2012. |

| 2 | Secrétariat du Conseil du Trésor du Canada. Politique sur la sécurité du gouvernement (PSG), 1er juillet 2009. |

| 3 | Secrétariat du Conseil du Trésor. Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l’information (GSTI), non daté. |

| 4 | Loi sur la protection des renseignements personnels [en ligne]. [Ottawa] : Ministère de la Justice, 10 septembre 2015 [cité le 29 septembre 2015]. Disponible à cette adresse : http://laws-lois.justice.gc.ca/fra/lois/p-21/ |

| 5 | Loi sur l’accès à l’information [en ligne]. Ottawa, Ontario, Canada : Ministère de la Justice, 5 avril 2016 [cité le 1er novembre 2016]. Disponible à cette adresse : http://laws-lois.justice.gc.ca/fra/lois/A-1/ |

| 6 | Secrétariat du Conseil du Trésor. Politique sur les conflits d’intérêts et l’après-mandat, avril 2012. |

| 7 | Secrétariat du Conseil du Trésor du Canada. Directive sur les pratiques relatives à la protection de la vie privée, mai 2014 |

| 8 | Loi sur la gestion des finances publiques [en ligne]. Ottawa, Ontario, Canada : Ministère de la Justice, 11 octobre 2016 [cité le 1er novembre 2016]. Disponible à cette adresse : http://laws-lois.justice.gc.ca/fra/lois/F-11/ |

| 9 | Secrétariat du Conseil du Trésor. Utilisation sécurisée des supports de stockage de données portatifs au gouvernement du Canada (Avis de mise en œuvre de la Politique sur la technologie de l’information [AMPTI] 2014-01), mai 2014 |

| 10 | National Security Agency, gouvernement des États-Unis. Degausser Evaluated Products List, novembre 2015 |

| 11 | Gendarmerie royale du Canada. Guide d’équipement de sécurité (GES) (G1-001), non daté. (Nota : L’accès est réservé aux ministères et organismes du gouvernement du Canada.) |

| 12 | Secrétariat du Conseil du Trésor. Stratégie de gestion des déchets électroniques (2010) et Lignes directrices sur l’élimination des équipements électroniques et électriques excédentaires du gouvernement fédéral (v2.0), non daté. |

| 13 | Centre de la sécurité des télécommunications (CST). ITSB-112. Questions de sécurité relatives à l’utilisation de supports amovibles pour les renseignements Protégé C et classifiés, août 2014. |

| 14 | National Cyber Security Centre (NCSC, Royaume-Uni) Overwriting Tools for Magnetic Media, février 2016. |

| 15 | Secrétariat du Conseil du Trésor. Directive sur l’aliénation du matériel en surplus, novembre 2016. |

| 16 | Ordinateurs pour les écoles, Innovation, Sciences et Développement économique Canada [en ligne]. Ottawa, Ontario, Canada : Innovation, Sciences et Développement économique Canada, 12 mai 2015 [cité le 1er novembre 2016]. Disponible à cette adresse : https://www.ic.gc.ca/eic/site/cfs-ope.nsf/fra/accueil |

| 17 | Non-Volatile Systems Laboratory (University of California in San Diego [UCSD]) Reliably Erasing Data from Flash based Solid-State Drives, 2011. |

| 18 | National Institute of Standards and Technology (NIST) Special Publication (SP) 800-88 revision 1 (SP800-88r1) Guidelines for Media Sanitization, décembre 2014. |

| 19 | Secrétariat du Conseil du Trésor. Ligne directrice sur l’utilisation acceptable des dispositifs et des réseaux, non daté. |

| 20 | Secrétariat du Conseil du Trésor. Politique sur la gestion du matériel, novembre 2006. |

Annexe A Dispositifs à support relatif à la TI

A.1 Supports magnétiques

Les dispositifs suivants stockent les données sur des bandes magnétiques :

- disques durs (HDD pour Hard Disk Drive) – y compris les Integrated Drive Electronics/Advanced Technology Attachment (IDE/ATA) et les interfaces SCSI;

- disquettes;

- bandes magnétiques y compris les bandes magnétiques sur bobines, les cassettes, les cassettes VHS, etc.;

- réseau de stockage (SAN pour Storage Area Network);

- disques Zip;Note de bas de page 14

- cartes magnétiques.

Les dispositifs magnétiques sont couramment utilisés pour le stockage de quantités considérables de données. Ils sont dotés d’un support d’enregistrement consistant en un mince film déposé sur une surface, notamment un disque de plastique ou un ruban. Les données sont stockées sous forme de zones magnétiques miniatures, sur la surface d’un film composé d’alliages spéciaux qui peuvent retenir fermement les zones magnétiques, et ce, pendant de longues périodes. La fermeté avec laquelle le support peut retenir le magnétisme et la petitesse des zones magnétiques contribue à accroître la densité des données.

Les dispositifs à supports magnétiques peuvent être nettoyés par le recours à la réécriture de tous les secteurs contenant des données utilisateur. En l’occurrence, des données non sensibles remplacent les données originales. Une seule réécriture est suffisante, sauf dans le cas des HDD produits avant 2001, lesquels en nécessitent trois. Ils peuvent également être effacés grâce à des produits approuvés pour la démagnétisation.

A.2 Supports optiques

Au nombre des supports de stockage des données, on compte les suivants :

- disques compacts (CD) – ce qui comprend les disques à lecture seulement de même que les variantes inscriptibles ou réinscriptibles;

- disques vidéonumériques (DVD);

- disques Blu-ray.

Les disques optiques sont couramment utilisés pour le stockage des fichiers de données ou des fichiers audio et vidéo. C’est grâce à des technologies laser qu’il est possible d’inscrire des données sur les disques optiques ou de lire les données inscrites. Les CD peuvent être nettoyés par le recours au meulage de la surface. Toutefois la majeure partie des autres types de disques optiques exigent une solution plus dommageable comme le broyage ou la désintégration.

A.3 Supports statiques à semiconducteurs

Les supports qui misent sur les supports statiques (c.-à-d. semiconducteurs électroniques) utilisent des mémoires volatiles (les données enregistrées sont perdues dès que le support n’est plus alimenté en électricité) ou des mémoires non volatiles et conservent les données même lorsque l’alimentation est coupée).

A.3.1 Volatile

Au nombre des dispositifs à mémoire volatile, on compte les suivants :

- mémoire vive (RAM);

- mémoire vive statique (SRAM);

- mémoire vive dynamique (DRAM).

Les dispositifs à mémoire volatile sont couramment employés pour doter l’équipement informatique et réseautique de mémoires à accès rapide. Ces dispositifs misent sur des technologies à semiconducteurs pour enregistrer des données. Ils sont considérés comme étant volatiles dans la mesure où ils ne peuvent conserver les données lorsqu’ils ne sont plus alimentés en électricité. Ils peuvent être nettoyés par la simple interruption du courant d’alimentation et, s’il y a lieu, par le retrait des piles pouvant permettre à la mémoire de conserver les données.

Nota

En cas de doute concernant l’interruption de l’alimentation interne de la mémoire vive dans l’équipement hautement sensible en cours de déclassement, il convient de simplement retirer la mémoire vive.

A.3.2 Non volatile

Au nombre des dispositifs à mémoire non volatile servant au stockage des données, on compte les suivants :

- disques électroniques SSD – en divers facteurs de forme;Note de bas de page 15

- dispositifs USB Flash (c.-à-d. clés USB, cartes mémoire Flash);

- cartes Secure Digital (SD);

- cartes multimédia (MMC);

- cartes Flash (CF);

- dispositifs de communication et de réseau contenant de la mémoire et des espaces de stockage de données.

Les technologies à mémoire non volatile sont fiables lorsqu’il s’agit de conserver toutes les données indéfiniment sans recours à un courant électrique. Elles sont couramment utilisées pour permettre à de nombreux appareils de stocker des données : ordinateurs, imprimantes, routeurs et autres dispositifs réseau, dispositifs portables de stockage de données, téléphones intelligents, tablettes, et autres produits commerciaux allant des appareils photo aux dispositifs GPS.

Flash est la plus utilisée des technologies, dans la mesure où elle peut servir de principal support de stockage. Dans certains cas, elle peut servir à des fins spéciales ou fournir un stockage d’appoint, notamment dans le cas des disques durs hybrides.Note de bas de page 16

D’autres formes de mémoire électronique non volatile ont été mises au point, mais sont peu susceptibles d’être employées dans le contexte du GC. Voici quelques exemples : technologies à mémoire magnéto-optique, magnétorésistante ou nanomagnétique.

Annexe B Normes de nettoyage

B.1 Applicabilité des méthodes de nettoyage

Employées seules (voir 2.2 – Méthodes de nettoyage) ou combinées à des méthodes d’endommagement ou de destruction physiques, les méthodes de nettoyage sont applicables à une grande diversité de supports et de dispositifs.

Tableau 1 Applicabilité des méthodes de nettoyage

| Méthode | Applicabilité |

|---|---|

| Nettoyage | |

| Effaçage et réinitialisation | Routeurs, téléphones VoIP, télécopieurs, téléphones cellulaires, et autres dispositifs |

| Réécriture et SE | HDD, certains disques SSD et certains dispositifs Flash |

| Méthodes CE | HDD, tous les SSD et autres dispositifs Flash |

| Démagnétisation (non destructive)* | Bandes magnétiques, cartes magnétiques et disquettes |

| Destruction | |

| Déchiquetage, désintégration, meulage et déformation | Tous les supports (utilisation d’équipement approuvé par la GRC) |

| Incinération et fusion | Tous les supports (recours à des installations approuvées par Environnement Canada) |

| Meulage des surfaces et moletage | Disques optiques |

| Démagnétisation (destructive)* | HDD (utilisation de produits de démagnétisation approuvés par le CST) |

* La démagnétisation peut être destructive ou non destructive suivant la force de démagnétisation employée et le type de support à démagnétiser.

B.2 Exigences et normes en matière de nettoyage

Dans la section qui suit, un tableau fait état d’exigences tirées de normes homologuées par le CST et la GRC et régissant le nettoyage ou la destruction de supports aux fins de déclassification.

Le nettoyage par réécriture, SE ou CE est généralement suffisant dans le cas de supports à faible ou moyenne sensibilité. Toutefois, une évaluation des menaces et des risques (EMR) ou une politique ministérielle pourraient exiger une destruction (après l’effacement) dans le cas de certains supports à moyenne sensibilité. Pour ce qui a trait aux supports à haute sensibilité, la destruction est généralement requise, mais un nettoyage préalable peut réduire le degré de destruction requis en rendant quasi impossible la tâche de récupération (par un adversaire) de données significatives à partir des fragments résiduels.

Nota : Les procédures de nettoyage et de vérification pourraient s’améliorer si les fabricants de dispositifs de TI arrivaient à développer des produits compatibles avec les méthodes d’effacement sécurisé.

De plus, les spécifications concernant la taille des fragments (voir tableaux) sont appelées à changer en raison de nouveaux développements dans les technologies de stockage des données et dans les produits de destruction. Pour obtenir les plus récentes spécifications, prière de consulter le GES [11] de la GRC.

Retrait des marquages et des étiquettes

Le processus de nettoyage comprend le retrait des marquages et des étiquettes qui se trouvent sur un support et qui pourraient indiquer le niveau de sensibilité (pour le GC) des données stockées antérieurement ou révéler l’identité du propriétaire. Le retrait des étiquettes et des autres indicateurs de sensibilité du GC permet de freiner la curiosité que pourraient susciter les restes de supports.

B.3 Tableaux sur les exigences en matière de nettoyage

La présente section comprend une série de tableaux qui font état des exigences en matière de nettoyage, et ce, pour divers types de supports ou de dispositifs dotés de supports.

Le tableau suivant s’applique à tous les supports de stockage de données.

Tableau 2 Exigences en matière de nettoyage visant l’ensemble des supports de stockage de données

| Sensibilité | Exigence | Nota |

|---|---|---|

| FAIBLE (Non classifié, Officiel, et Protégé B) |

|

A |

| MOYENNE (Protégé B et Confidentiel) |

|

A, C |

| HAUTE (Très secret, Secret et Protégé C) |

|

A, B |

Nota :

- Élimination : Don ou élimination des supports nettoyés ou détruits conformément aux Lignes directrices sur l’élimination des équipements électroniques et électriques excédentaires du gouvernement fédéral [12].

- Supports dont le contenu est Protégé C ou Secret : Les données Protégé C peuvent avoir un niveau moyen de sensibilité pouvant donner lieu, à la discrétion du ministère, à une certaine procédure de sécurité correspondant à un énoncé de sensibilité et une EMR; toutefois, on juge normalement que le niveau de sensibilité est haut sur le plan du stockage et des exigences de sécurité.

Un ministère peut, à sa discrétion, attribuer une sensibilité moyenne à des données Secret qui n’ont pas trait à des intérêts nationaux. Les données Secret qui portent sur des intérêts nationaux (p.ex. défense et renseignement) ou qui sont marquées d’une classification Secret provenant d’un gouvernement étranger ou allié (p. ex. OTAN Secret) ont toujours un haut niveau de sensibilité.

- CE : Le CE peut être utilisé en toute confiance lorsque l’emplacement de la clé de chiffrement est connu (p. ex. enregistrée dans une puce TPM ou dans un jeton matériel amovible) et qu’il peut aisément être l’objet d’un effacement et d’une vérification des résultats de l’effacement.

Lorsque l’effacement de la clé ne peut être vérifié, le CE devrait être suivi d’un vidage de façon à réduire les risques que la clé de chiffrement (et les données) soit récupérée par quelque moyen d’analyse avancée.

B.3.1 Supports optiques

Les exigences suivantes s’appliquent aux CD, aux DVD et aux disques optiques Blu-ray.

Tableau 3 Exigences en matière de nettoyage visant les supports optiques

| Sensibilité | Exigence | Nota |

|---|---|---|

| Tous les niveaux | Lorsque l’intégralité du contenu est chiffrée, supprimer et s’occuper de la clé de chiffrement avant la destruction. | B |

| Destruction – Déchiquetage, désintégration, broyage, fusion et incinération | ||

| FAIBLE | Couper ou casser les disques optiques en morceaux et/ou endommager fortement la couche porteuse d’information en éraflant ou en striant le disque. | C |

| MOYENNE | Réduire les disques en petits morceaux < 40 mm2 (¼ po x ¼ po); ou meuler la surface du disque de façon à éliminer la couche colorée portant les données (CD seulement). |

|

| HAUTE | Réduire les disques en petits morceaux < 10 mm2 (1/8 po x 1/8 po) ou moins, si l’équipement de destruction en est capable; ou Meuler la surface du disque de façon à éliminer la couche colorée portant les données, rendant semi-transparent le disque de plastique (CD seulement). |

|

| Endommagement – Mesures provisoires et procédures d’urgence | ||

| Tous les niveaux | Endommager le support optique en striant la surface et/ou en le cassant en morceaux. | E |

| Exception | ||

| Tous les niveaux | Moletage (utilisation de rouleaux de pression pour étirer et déformer les surfaces de supports optiques) : lorsque des outils approuvés par la GRC sont utilisés, le moletage rendra les disques optiques illisibles, quoique cette méthode n’est par approuvée pour la déclassification des supports optiques contenant des informations hautement sensibles. | s.o. |

Nota :

- Vidage : s.o.

- Nettoyage : Le nettoyage en soi n’est pas idéal dans le cas des supports optiques qui n’ont aucune valeur de réutilisation et qui peuvent être aisément détruits.

- Destruction : Les supports optiques peuvent obstruer ou endommager certains dispositifs de destruction. Les produits qui sont jugés adéquats pour la destruction des supports optiques sont énumérés dans le Guide d’équipement de sécurité (GES) [11], de la GRC.

- Démagnétisation : s.o.

- Endommagement : Causer de profonds dommages à la surface du support (avant de l’envoyer à un centre de destruction approuvé).

- Élimination : s.o.

B.3.2 Support magnétique

Les exigences énoncées ci-dessous s’appliquent aux éléments suivants : HDD, disquettes, cartes magnétiques et bandes magnétiques (p. ex. cassettes DAT, bande de sauvegarde, ruban à bobines, cassettes audio, bandes VHS ou Beta).

Tableau 4 Exigences en matière de nettoyage visant les supports magnétiques

| Sensibilité | Nettoyage et démagnétisation | Nota |

|---|---|---|

| FAIBLE | Nettoyage et vérification | A, B, D, F |

| MOYENNE | Nettoyage et vérification attentive | |

| HAUTE | Nettoyage et destruction | |

| Destruction – Déchiquetage, désintégration, broyage, fusion et incinération | ||

| FAIBLE | Lorsqu’il n’est pas possible de nettoyer ou de vérifier : procéder à la destruction du support.

|

B, C, F |

| MOYENNE | Lorsqu’il n’est pas possible de nettoyer ou de vérifier : procéder à la destruction.

|

|

| HAUTE | Nettoyage et destruction par la réduction en morceaux (disques < 40 mm2 ou bandes < 6 mm); ou Lorsqu’il n’est pas possible de nettoyer ou de vérifier : réduire en morceaux < 10 mm2 (1/8 po x 1/8 po) ou plus petits. |

|

| Endommagement – Mesures provisoires et procédures d’urgence | ||

| Tous les niveaux | Lorsqu’il n’est pas possible de nettoyer ou de vérifier : endommager les disques/les plateaux magnétiques avant d’envoyer le support à un centre de destruction approuvé. | E, F |

Nota :

- Vidage : Les processus de vidage et de nettoyage visant les supports magnétiques constituent des équivalents.

- Nettoyage : Réécriture, SE, CE au moyen d’outils et de processus validés.

- Destruction : Voir les produits de destruction approuvés et les équivalences concernant la taille des écrans de désintégrateurs dans le Guide d’équipement de sécurité (GES) [11], de la GRC.

- Démagnétisation : Vidage et démagnétisation. Éviter de démagnétiser les HDD de sensibilité faible à moyenne qui pourraient être réutilisés. Pour accroître le niveau d’assurance : endommager ou détruire les plateaux des disques durs à haute sensibilité après la démagnétisation.

- Endommagement : Utilisation des outils disponibles pour causer des dommages avant le transport du support vers un centre de destruction approuvé (p. ex. étau, dispositif à impact focalisé, marteau).

- Élimination : Don ou élimination des supports nettoyés ou des restes de destruction conformément aux Lignes directrices sur l’élimination des équipements électroniques et électriques excédentaires du gouvernement fédéral [12].

B.3.3 Disques statiques et dispositifs Flash

Les exigences ci-dessous s’appliquent aux disques statiques (SSD) et aux dispositifs USB Flash.

Tableau 5 Exigences en matière de nettoyage visant les disques statiques et les dispositifs Flash

| Sensibilité | Nettoyage et démagnétisation | Nota |

|---|---|---|

| FAIBLE | Nettoyage si possible ou vidage et réinitialisation | A, B, F |

| MOYENNE | Nettoyage et vérification attentive des résultats. Dispositif USB Flash non chiffré (il n’est pas rentable de nettoyer aux fins de réutilisation) : effacement et destruction. SSD non chiffré : effacement et destruction lorsqu’il n’est pas possible de nettoyer ou de vérifier, ou encore lorsque les outils d’analyse indiquent que le SSD contient des secteurs endommagés ou réaffectés qui sont impossibles à nettoyer. |

|

| HAUTE | Nettoyage et vérification, puis destruction. | |

| Destruction – Déchiquetage, désintégration, broyage, fusion et incinération | ||

| FAIBLE | Si impropre à la réutilisation : vidage, puis broyage ou destruction par réduction en morceaux < 40 mm2 de surface (p. ex. ¼ po x ¼ po). | C, F |

| MOYENNE | Lorsqu’il n’est pas possible de nettoyer ou de vérifier : vidage, puis broyage ou destruction par réduction en morceaux < 40 mm2 de surface (p. ex. ¼ po x ¼ po). | |

| HAUTE | Nettoyage, puis destruction en morceaux < 40 m2 de surface (p. ex. ¼ po x ¼ po); ou, lorsque le nettoyage n’est pas possible, détruire le dispositif ou les composants de stockage en morceaux dont la taille < 2 mm. | |

| Endommagement – Mesures provisoires et procédures d’urgence | ||

| Tous les niveaux | Lorsqu’il n’est pas possible de nettoyer : causer des dommages aux composants de stockage avant d’envoyer le dispositif à un centre de destruction approuvé. | E |

Nota :