La virtualisation est une technologie qui fait appel aux logiciels pour créer des versions logicielles des systèmes et des services de TI qui étaient traditionnellement mis en œuvre sur du matériel physique distinct. Ces versions logicielles (ou instances virtuelles) peuvent accroître considérablement l’efficacité des systèmes et réduire les coûts. Vous pouvez utiliser le matériel au maximum de sa capacité en répartissant ses fonctionnalités entre plusieurs services différents. Avant de mettre en œuvre un logiciel de virtualisation au sein de votre organisation, il est important de comprendre les risques associés à une telle utilisation et d’assurer la protection de votre réseau, de vos systèmes et de votre information.

Avant de mettre en œuvre la virtualisation au sein de votre organisation, il est important de comprendre les risques associés à une telle utilisation et d’assurer la protection de votre réseau, de vos systèmes et de votre information. Ces conseils traitent de la virtualisation de base, expliquent comment votre organisation peut tirer parti de celle-ci ainsi que les risques que cela implique.

Sur cette page

- Comment fonctionne la virtualisation

- Ce que la virtualisation peut faire pour votre organisation

- Types de virtualisation

- Avantages de la virtualisation

- Risques de la virtualisation

- Facteurs à considérer en choisissant un fournisseur d’hyperviseurs

- Comment atténuer les risques liés à la mise en œuvre de la technologie virtuelle

- Pour en savoir plus

Comment fonctionne la virtualisation

Il existe trois principaux composants qui vous permettent d’exécuter virtuellement vos systèmes et services.

Machine virtuelle

La virtualisation permet d’exécuter vos applications tout en utilisant moins de serveurs physiques. Les applications et les logiciels s’exécutent virtuellement sur un système informatique simulé que l’on appelle une machine virtuelle (VM pour Virtual Machine). La VM possède toutes les caractéristiques d’un serveur informatique, sans qu’il ne soit nécessaire d’y connecter du matériel. Un hyperviseur prend en charge la machine virtuelle.

Hyperviseur

L’hyperviseur fournit des couches d’abstraction entre la structure matérielle sous-jacente et les machines virtuelles hébergées. Une couche d’abstraction peut cacher ou montrer autant de détails concernant votre système que vous le souhaitez. L’hyperviseur répartit des ressources, comme l’accès, le stockage et la mémoire d’unité centrale de traitement entre plusieurs VM. Cela leur permet de fonctionner simultanément sur la même structure matérielle sous-jacente, comme si elles avaient chacune leur propre structure matérielle spécialisée.

L’utilisation de la technologie des hyperviseurs permet des publications et des instantanés plus rapides des images de VM. L’administration de l’hyperviseur devrait se faire au moyen d’un poste de travail administratif dédié (DAW pour Dedicated Administrator Workstation). Ces postes sont des postes de travail à usage limité qui ne peuvent être utilisés que par des personnes ayant reçu un accès privilégié pour accomplir des tâches administratives. Ils permettent de renforcer la sécurité de votre réseau.

Il y a deux types d’hyperviseurs :

- hyperviseur matériel nu (aussi appelé hyperviseur de type 1), qui s’installe et s’exécute directement sur le matériel physique;

- hyperviseur hébergé (aussi appelé hyperviseur de type 2), qui s’installe sur le système d’exploitation de la machine hôte où il s’exécute en tant qu’application.

La technologie des hyperviseurs peut également procurer des fonctionnalités supplémentaires comme l’utilisation d’instantanés et de sauvegardes de réseautage virtuel entre les VM, la surveillance de VM et plus encore. Il est à noter que l’utilisation d’un hyperviseur peut entraîner des coûts supplémentaires.

Serveurs matériels

Un seul serveur matériel peut prendre en charge plusieurs VM. Sans virtualisation, les applications inactives ont des ressources qui sont inutilisées, par exemple :

- puissance de traitement

- mémoire RAM

- stockage

La virtualisation permet d’utiliser les serveurs matériels au maximum de leurs capacités et de fournir à l’hyperviseur toutes les ressources nécessaires pour la prise en charge des VM.

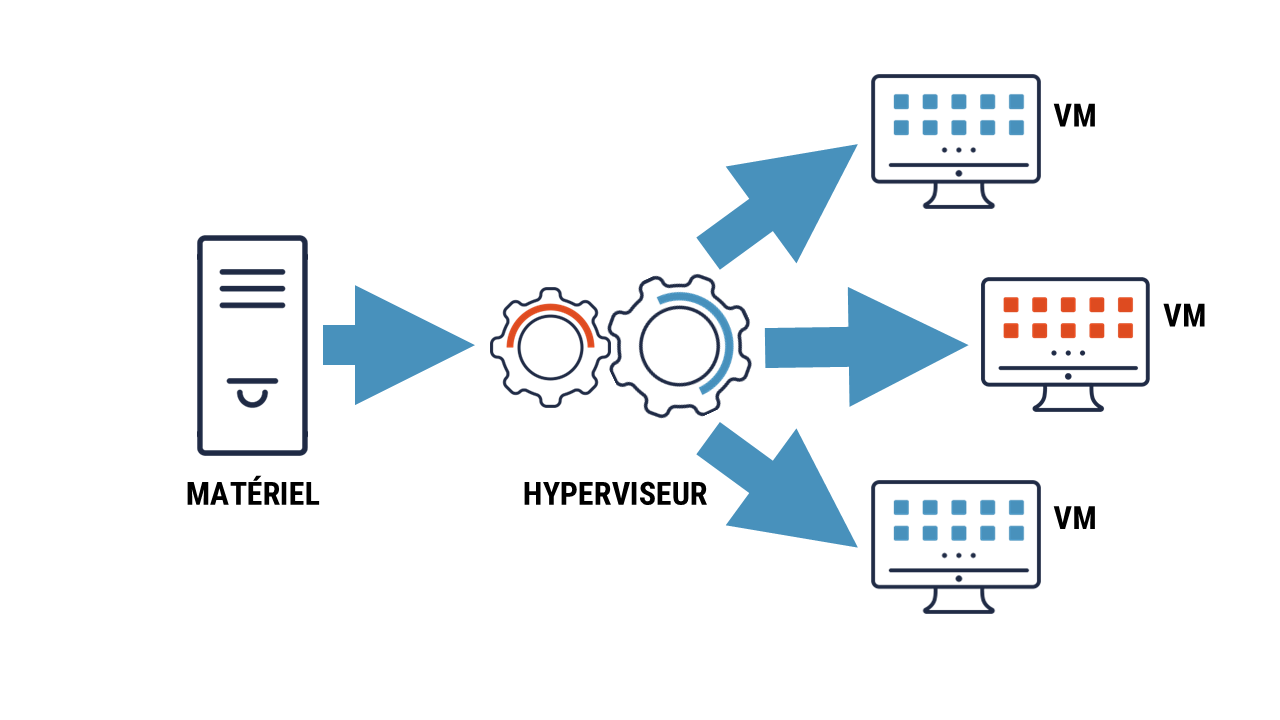

Description longue – Figure 1 : Le serveur matériel prenant en charge une machine virtuelle

La figure 1 démontre comment le serveur matériel prend en charge l’hyperviseur et la machine virtuelle. L’image illustre trois composants, de gauche à droite, le serveur matériel se connecte à l’hyperviseur et ensuite aux machines virtuelles.

Ce que la virtualisation peut faire pour votre organisation

La virtualisation accroîtra les performances de l’infrastructure de votre organisation, puisqu’il lui sera alors possible de faire ce qui suit :

- exécuter plusieurs systèmes d’exploitation sur une machine physique;

- répartir les ressources système entre les VM, c’est ce que l’on appelle aussi l’équilibrage de charge;

- renforcer le contrôle des ressources;

- créer des appliances de sécurité virtuelle, comme un pare-feu;

- déplacer, copier et sauvegarder facilement les VM vers d’autres fichiers ou systèmes;

- exécuter une infrastructure de poste de travail virtuel dans les installations et à distance.

Types de virtualisation

La virtualisation peut être utilisée pour effectuer plusieurs fonctions différentes en réponse à divers besoins. Votre organisation peut décider d’utiliser tous ou certains des types suivants de virtualisation.

Serveur

Un serveur physique est divisé en plusieurs serveurs virtuels. Chaque serveur virtuel peut exécuter son propre système d’exploitation. Ceci s’avère efficace pour le déploiement de services de TI au sein d’une organisation.

Bureau

Un poste de travail est virtualisé pour permettre aux utilisatrices et utilisateurs d’y accéder de n’importe où. Ceci comprend l’accès au réseau de votre organisation à partir d’un appareil intelligent et de travailler à distance. Pour en apprendre davantage sur la virtualisation des postes de travail, consultez notre guide intitulé Utiliser un poste de travail virtuel à la maison et au bureau (ITSAP.70.111).

Stockage

Toutes vos unités de stockage de données physiques sont combinées de manière à créer une vaste unité virtualisée. Il est ainsi possible de rationaliser les capacités de stockage et de créer une console de stockage centrale.

Réseau

Un réseau matériel est transformé en un réseau logiciel. Cela permet de regrouper toutes les ressources du réseau et de simplifier le contrôle administratif.

Application

Les programmes informatiques peuvent être exécutés sur divers systèmes d’exploitation (SE). Une application est installée sur un SE sous-jacent, mais par le biais de la virtualisation, son accès et son exécution sont possibles sur d’autres systèmes, comme l’exécution d’une application Microsoft sur un système d’exploitation Linux. Pour ce faire, une couche de virtualisation doit être insérée entre le SE et l’application.

Infonuagique

Bien que la virtualisation soit étroitement liée à l’informatique en nuage, elles n’ont pas le même concept. Toutefois, l’informatique en nuage se sert de la virtualisation pour prendre en charge beaucoup de ses fonctions. Pour en apprendre davantage sur l’informatique en nuage, consultez le document Vous envisagez de passer au nuage? Voici comment le faire en toute sécurité.

Avantages de la virtualisation

La virtualisation et l’utilisation de VM comportent plusieurs avantages. Les exemples suivants ne sont pas propres à la virtualisation, mais ils peuvent être réalisés selon l’utilisation que vous en faites :

- réduire les coûts associés à l’utilisation de services informatiques à performance élevée;

- augmenter la productivité, l’efficacité et la réactivité;

- accélérer l’installation des applications et les mises en œuvre des ressources;

- diminuer les interruptions de service sur les réseaux;

- réduire le temps nécessaire à la reprise des activités après un sinistre;

- simplifier la gestion des centres de données;

- séparer des applications et des données pour une sécurité et une fiabilité accrues;

- créer des environnements permettant de tester les applications en toute sécurité.

Risques de la virtualisation

Votre organisation peut être touchée par des vulnérabilités de sécurité si la technologie adoptée en matière de virtualisation n’est pas configurée ou sécurisée adéquatement. Les risques pourraient comprendre ce qui suit :

- des vulnérabilités peuvent être introduites par l’intermédiaire des serveurs désuets et non corrigés (c’est ce que l’on appelle un étalement de la virtualisation de VM);

- les données sensibles peuvent être compromises lors du déplacement des VM;

- les points d’entrée, comme un accès externe au dispositif, peuvent être exploités alors que les VM sont hors ligne et inactives;

- le matériel peut être compromis par un maliciel se propageant d’une VM ou d’un hyperviseur à l’autre, comme une évasion de VM;

- un accès non autorisé pourrait survenir si la séparation virtuelle n’offre pas l’isolement nécessaire pour satisfaire aux exigences de sécurité de base, comme un accès privilégié;

- le contrôle et la visibilité peuvent se perdre dans des environnements ou des réseaux virtuels si des dispositifs de sécurité traditionnels sont utilisés;

- les ressources pourraient être épuisées si un hyperviseur est compromis ou si des changements non autorisés sont apportés aux configurations;

- la protection pour chaque VM prend plus de temps avec chaque VM;

- chaque VM nécessite de tenir compte de facteurs et de configurations uniques;

- chaque VM est exécutée individuellement à partir de la structure de base;

- une attaque par déni de service qui touche une VM peut affecter toutes les VM connectées à moins d’être isolée.

Facteurs à considérer en choisissant un fournisseur d’hyperviseurs

Vous devriez choisir un fournisseur d’hyperviseurs qui est en mesure de se conformer aux exigences de votre organisation en matière de sécurité. Avant d’arrêter votre choix, il convient de tenir compte des facteurs suivants :

- savoir si les données sont chiffrées lorsqu’elles sont inactives et en transit;

- les contrôles de sécurité que le fournisseur a mis en place pour protéger les données sensibles;

- savoir si fournisseur utilise des hyperviseurs hébergés ou nus (sans système d’exploitation);

- savoir si fournisseur offre des fonctions de surveillance et de vérification;

- savoir qui peut avoir accès aux données du serveur;

- comment sont contrôlés les privilèges administratifs;

- savoir si fournisseur propose des conseils et des avis sur la façon de configurer l’environnement virtualisé, de le mettre en œuvre et de renforcer sa sécurité.

Comment atténuer les risques liés à la mise en œuvre de la technologie virtuelle

Votre organisation peut atténuer certains risques associés à la mise en œuvre d’une technologie virtuelle en prenant les 15 mesures suivantes :

- sélectionner un fournisseur fiable et digne de confiance;

- appliquer fréquemment les mises à jour et les correctifs sur les serveurs;

- demander à l’équipe de TI de diviser les différentes zones de votre environnement virtualisé (une zone publique, de stockage et de gestion) en zones réseau afin d’assurer un contrôle accru;

- stocker les données hautement sensibles sur des serveurs physiques distincts;

- tester les applications à risque élevé dans des environnements isolés;

- mettre en pratique le principe du droit d’accès minimal pour s’assurer que les utilisateurs ne peuvent accéder qu’aux données dont ils ont besoin dans le cadre de leurs fonctions;

- séparer les processus ou les tâches en séries d’étapes pour réduire les risques d’erreurs ou d’activités malveillantes;

- appliquer l’authentification multifacteur pour tous les comptes;

- former les employés sur les pratiques exemplaires à adopter en matière de cybersécurité et offrir une formation fondée sur les rôles;

- sauvegarder vos données régulièrement;

- utiliser une approche de la gestion des informations et des événements de sécurité à l’égard des activités opérationnelles pour simplifier la sécurité des biens;

- installer un antivirus et des systèmes de détection d’intrusions sur votre infrastructure pour assurer la sécurité de toutes les VM;

- gérer vos biens en dressant l’inventaire de tous les éléments de l’infrastructure utilisés et vérifier et supprimer régulièrement les VM non utilisées;

- chiffrer le trafic réseau et les disques durs partout où des données sensibles sont stockées pour protéger les données en transit et au repos;

- développer et mettre à l’essai un plan d’intervention en cas d’incident.

Nous recommandons fortement à votre organisation d’utiliser des hyperviseurs sans système d’exploitation dans la mesure du possible dans leur environnement virtualisé. Les hyperviseurs nus possèdent moins de couches et ils permettent en général une meilleure utilisation du matériel et des capacités supplémentaires comparativement aux hyperviseurs hébergés.

Pour en savoir plus

- Rapport du Centre pour la cybersécurité sur la virtualisation des centres de données : Pratiques exemplaires en matière de virtualisation des centres de données (ITSP.70.010)

- Facteurs à considérer par les clients de services gérés en matière de cybersécurité (ITSM.50.030)

- Isoler les applications Web (ITSAP.10.099)

- Les 10 mesures de sécurité des TI : No 2, Appliquer les correctifs aux systèmes d’exploitation et aux applications (ITSM.10.096)

- Protéger l’information au niveau organisationnel (ITSAP.10.097)

- Utiliser le chiffrement pour assurer la sécurité des données sensibles (ITSAP.40.016)