Format de rechange : Guide sur l'authentification des utilisateurs dans les systèmes de technologie de l'information - ITSP.30.031 V3 (PDF, 1 Mo)

Avant-propos

La présente est un document NON CLASSIFIÉ publié avec l’autorisation du chef du Centre de la sécurité des télécommunications (CST). Les propositions de modification devraient être envoyées aux représentants des Services à la clientèle de la Sécurité des TI du CST par l’intermédiaire des coordonnateurs de la sécurité des TI du ministère.

Date d'entrée en vigueur

Le présent document entre en vigueur le (04/04/2018).

Vue d'ensemble

Les ministères du gouvernement du Canada (GC) ont recours à des systèmes de technologie de l’information (TI) pour réaliser leurs objectifs opérationnels. Ces systèmes interconnectés sont fréquemment l’objet de menaces susceptibles de perturber sérieusement les opérations du ministère. La compromission des réseaux du GC entraîne des coûts importants et constitue une menace à la disponibilité, à la confidentialité et à l’intégrité des fonds d’information du GC. Certes, les auteurs de menaces sont continuellement à l’affût de nouvelles méthodes d’exploitation des réseaux du GC, mais des mesures d’atténuation peuvent être prises pour protéger efficacement l’infrastructure du GC contre ces modes d’exploitation.

Le document Conseils en matière de sécurité des technologies de l’information pour les praticiens (ITSP.30.031 V3) remplace le Guide sur l’authentification des utilisateurs dans les systèmes de TI (ITSP.30.031 V2). L’ITSP.30.031 V3 fait également partie d’une série de documents préparés par le CST dans le but de promouvoir la sécurisation des réseaux des ministères du GC. L’authentification des utilisateurs est un impératif de la protection des systèmes ministériels contre les auteurs de cybermenaces, et les contrôles de sécurité employés pour préserver les systèmes du GC représentent, pour leur part, des éléments essentiels de l’élaboration de l’infrastructure de TI.

L’ITSP.30.031 V3 a été préparé dans le but d’aider les praticiens à choisir judicieusement les contrôles de sécurité s’appliquant à l’authentification des utilisateurs. De plus, le document constitue un complément à la Ligne directrice sur la définition des exigences en matière d’authentification, du Secrétariat du Conseil du Trésor (SCT) [6].

Liste des Figures

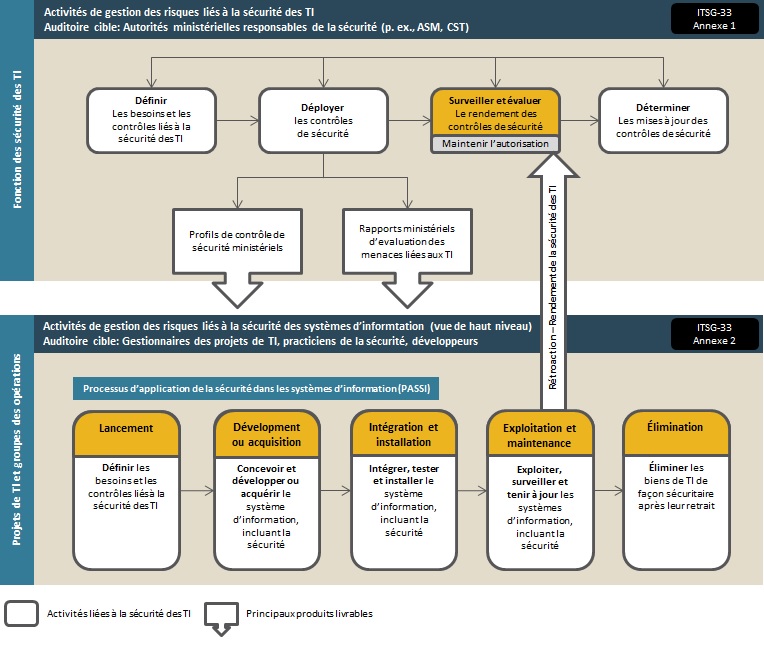

- Figure 1 Processus de gestion des risques à la sécurité des TI

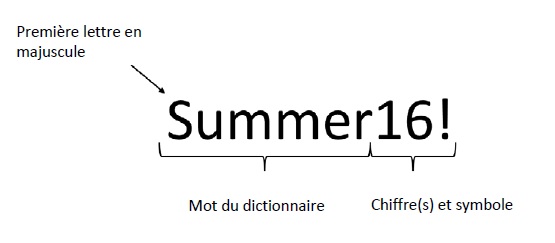

- Figure 2 Mots de passes conformes, mais faciles à deviner

Liste des Tableaux

- Tableau 1 Facteurs d’authentification

- Tableau 2 Jetons d’authentification

- Tableau 3 Menaces pesant sur l’authentification

- Tableau 4 Cadre de niveau d’assurance

- Tableau 5 Jetons : menaces et mesures d’atténuation

- Tableau 6 Jetons et vérificateurs : exigences en fonction des niveaux d’assurance (LoA)

- Tableau 7 Cadre de niveau d’assurance

- Tableau 8 Gestion des jetons et des justificatifs : menaces et mesures d’atténuation

- Tableau 9 Gestion des jetons et des justificatifs : exigences en fonction des niveaux d’assurance

- Tableau 10 Processus d’authentification : menaces et mesures d’atténuation

- Tableau 11 Assertions d’authentification : menaces et mesures d’atténuation

Liste des Annexes

1 Introduction

Le gouvernement du Canada (GC) compte sur ses systèmes d’information pour soutenir adéquatement les fonctions élémentaires et essentielles de ses opérations ainsi que pour prodiguer des programmes et des services à l’ensemble des Canadiens. En outre, les contrôles de sécurité employés pour préserver les systèmes du GC représentent des éléments essentiels de l’élaboration de l’infrastructure de technologie de l’information (TI). Les contrôles de sécurité s’appliquant à l’authentification influent sur les interactions courantes entre les utilisateurs et les systèmes de TI du GC. Tous les utilisateurs autorisés qui accèdent aux systèmes de TI du GC doivent s’authentifier et le processus d’authentification instaure un niveau acceptable de fiabilité et de confiance au moment d’établir l’identité des utilisateurs.

Le document Conseils en matière de sécurité des technologies de l’information pour les praticiens (ITSP.30.031 V3) servira de guide aux praticiens de la sécurité qui seront appelés à choisir les contrôles techniques de sécurité devant s’appliquer aux systèmes exigeant que les utilisateurs soient authentifiés avant d’avoir accès à l’information et aux services leur permettant d’exercer leurs fonctions au sein du gouvernement. Les praticiens des TI responsables du développement d’une solution d’authentification répondant aux exigences de leurs systèmes l’utiliseront conjointement à la Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6].

L’ITSP.30.031 V3 remplace l’ITSP.30.031 V2. La version 3 comprend maintenant l’annexe B, Conseils sur la sécurisation des mots de passe, qui prodigue des conseils pratiques aux concepteurs de systènes, aux opérateurs de systèmes et aux utilisateurs concernant la conception, la mise en œuvre et l’utilisation de systèmes d’authentification à mot de passe.

Pour obtenir de plus amples informations sur les modes d’établissement des contrôles de sécurité visant les architectures sécurisées, prière de consulter le document du Centre de la sécurité des télécommunications (CST) intitulé ITSG-33 – La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vieNote de bas de page 1.

1.1 Facteurs politiques

La sécurisation des réseaux, des données et des actifs du GC passe inévitablement par l’analyse des cybermenaces et des vulnérabilités dont ils font actuellement l’objet et la lutte à celles-ci. Par conséquent, les ministères du GC doivent veiller à ce que les politiques et procédures en matière de sécurité des TI soient mises en œuvre conformément aux politiques du SCT suivantes :

- Politique sur la gestion des technologies de l’information [2];

- Politique sur la sécurité du gouvernement [3];

- Norme opérationnelle de sécurité : Gestion de la sécurité des technologies de l’information [4];

- Ligne directrice sur la définition des exigences en matière d’authentification [6].

Les conseils techniques contenus dans l’ITSP.30.031 V3 constituent un complément à la Ligne directrice sur la définition des exigences en matière d’authentification, du SCT [6], laquelle a pour objet d’assister les responsables de programmes du GC qui sont appelés à établir le niveau approprié d’assurance s’appliquant à l’authentification.

1.2 Environnements concernés

La présente contient des conseils en matière de TI pour les environnements NON CLASSIFIÉ, PROTÉGÉ A et PROTÉGÉ B. Les systèmes utilisés dans les domaines PROTÉGÉ C ou classifiés pourraient nécessiter des mesures additionnelles qui ne sont pas abordées dans le présent documentNote de bas de page 2. Conformément à leurs cadres respectifs de gestion des risques, les ministères sont tenus de définir des objectifs de sécurité qui soient aptes à protéger les informations et les services ministériels.

1.3 Relation avec le processus de gestion des risques liés aux TI

Le document Gestion des risques liés à la sécurité des TI: Une méthode axée sur le cycle de vie (ITSG-33) [1] propose un ensemble d’activités pour chacun des deux niveaux organisationnels suivants : le niveau ministériel et le niveau des systèmes d’information. La figure 1 dresse un portrait global des activités du niveau ministériel et du niveau des systèmes d’information.

Figure 1 Processus de gestion des risques liés à la sécurité des TI

Processus de gestion des risques liés à la sécurité des TI

Le diagramme est expliqué plus bas dans le texte.

Au niveau du ministère, les activités sont intégrées au programme de sécurité de l’organisation pour planifier, gérer, évaluer et améliorer la gestion des risques à la sécurité des TI. En l’occurrence, la teneur de l’ITSP.30.031 V3 devra être prise en compte lors des phases de surveillance et d’évaluation. D’ailleurs, ces activités sont décrites en détail à l’annexe 1 de l’ITSG-33 [1].

Quant aux activités du niveau des systèmes d’information, elles sont intégrées au cycle de vie des systèmes d’information pour s’assurer de répondre aux besoins en matière de sécurité des TI des activités opérationnelles prises en charge et pour veiller à ce que les contrôles de sécurité appropriés soient mis en œuvre et exploités comme prévu, à ce que le rendement des contrôles existants soit évalué en permanence et fasse l’objet de rapports, et à ce que des mesures appropriées soient prises pour corriger toute lacune relevée. En l’occurrence, la teneur de l’ITSP.30.031 V3 devra également être prise en compte lors des phases séquentielles suivantes :

- lancement;

- développement ou acquisition;

- intégration et installation;

- exploitation et maintenance;

- élimination.

Ces activités sont décrites en détail à l’annexe 2 de l’ITSG-33 [1].

2 Conception d'un mécanisme d'authentification des utilisateurs

Le présent document contient des conseils techniques sur la sélection judicieuse des contrôles de sécurité en cours d’élaboration de modalités d’authentification des utilisateurs. L’ITSP.30.031 v3 se fonde essentiellement sur deux documents : La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG 33), du CST [1], et Electronic Authentication Guideline (SP 800-63-1) [5], de la National Institute of Standards and Technology (NIST).

L’ITSG-33 [1] présente un processus permettant de choisir les contrôles de sécurité devant s’appliquer aux systèmes et prodigue des conseils visant à adapter ces contrôles de sécurité aux environnements où ils seront mis en œuvre. Pour sa part, le document SP 800-63-2 [5] énonce les exigences ayant particulièrement trait aux systèmes d’authentification.

Nota : La Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6] fait mention du présent document. Il s’agit du premier document à consulter avant de définir vos besoins opérationnels et de lancer le processus.

2.1 Authentification : Niveau d'assurance et de robustesse

Les conseils prodigués dans l’ITSP.30.031 V3 prennent en compte les quatre niveaux d’assurance (LoA pour Level of Assurance) progressifs (du niveau 1 au niveau 4) qui sont définis dans le document SP 800-63-2 [5], du NIST. Le LoA des mécanismes d’authentification convient à diverses catégories de transactions en ligne. Les transactions dont les préjudices (p. ex. ampleur des pertes ou des dommages) résultant de la défaillance d’un contrôle de sécurité d’authentification sont faibles nécessiteront un LoA moins élevé. Dans la même logique, les transactions dont les éventuels préjudices sont importants nécessiteront des niveaux d’assurance plus élevés.

Nota : La Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6] emploie la terminologie du Cadre de niveau d’assurance, laquelle correspond au Niveau d’assurance ou LoA adoptée dans la présente. Ces deux terminologies prennent en compte les mêmes niveaux, à savoir les niveaux 1 à 4.

Pour être en mesure d’établir les options d’authentification qui maximiseront les chances de réaliser les LoA visés pour un système donné, les propriétaires opérationnels devraient suivre les conseils énoncés à l’annexe 2 de l’ITSG-33 [1], lesquels prônent une approche permettant de définir le niveau de robustesse (NR) optimal des contrôles en fonction de la catégorie de sécurité des activités opérationnelles et des menaces contre lesquelles il conviendra de protéger l’environnement. Ce NR devrait correspondre aux exigences visant les LoA, conformément à ce qui est énoncé à la section 9 de la présente. Selon les prescriptions formulées à l’annexe 2 de l’ITSG-33, deux éléments caractérisent principalement les niveaux de robustesse :

- Force de la sécurité – Caractérisation du potentiel qu’offre un contrôle existant relativement à la protection de la confidentialité, de l’intégrité et de la disponibilité des biens de TI contre les capacités des agents de menace, les risques naturels ou les événements accidentels.

- Assurance de la sécurité – Tâches de mise en confiance qui visent à confirmer qu’un contrôle de sécurité a été conçu et mis en œuvre correctement et qu’il fonctionne tel que prévu.

Dans l’ITSP.30.031 V3, on peut trouver une liste des contrôles d’authentification qui répondent aux exigences s’appliquant à la force de la sécurité de chacun des LoA. On y trouve également une définition des catégories d’assurance de la sécurité pour chaque LoA.

Les mécanismes (types de solutions dans les catégories d’exigences en matière de conception de l’authentification) qui, aux fins d’authentification, sont aptes à fournir les forces de sécurité requises pour chaque LoA sont décrits dans les sections 3 à 8. Les exigences qui s’appliquent aux divers LoA sont décrites à la section 9.

L’étape 2 de la Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6] concerne les exigences relatives à l’assurance du justificatif et les exigences relatives à l’authentification. De plus, la section 4.4 porte sur les exigences relatives à l’assurance de l’identité. Il importe de noter qu’il n’y a pas nécessairement une adéquation entre le présent document et la Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6]. Les deux documents correspondent toutefois sur les points suivants :

- Ligne directrice du SCT, Exigences relatives à l’assurance de l’identité, correspond à la section 4 de la présente;

- Ligne directrice du SCT, Exigences relatives à l’assurance du justificatif, correspond aux sections 4 et 5 de la présente;

- Ligne directrice du SCT, Exigences relatives à l’authentification, correspond aux sections 6, 7, 8 et 9 de la présente.

2.2 Exigences visant les mécanismes d'authentification

La sélection d’un mécanisme d’authentification convenant à un niveau de robustesse donné doit tenir compte des exigences s’appliquant à chacune des sept catégories suivantes, lesquelles s’appliquent à la conception des mécanismes d’authentification :

- exigences visant la confirmation de l’identité, l’enregistrement et le processus d’émission;

- exigences visant les jetons;

- exigences visant la gestion des jetons et des justificatifs;

- exigences visant le processus d’authentification;

- exigences visant les assertions;

- journalisation des événements;

- assurance de la sécurité.

Le LoA qui résulte de tout processus d’authentification des utilisateurs est le plus modeste des LoA qui sont associés aux composantes mentionnées précédemment (plus petit commun dénominateur). Les catégories d’exigences en matière de conception de mécanismes d’authentification (voir ci-dessus) sont décrites dans les sections 3 à 9 et énoncent les exigences s’appliquant à chacun des LoA.

3 Exigences visant la confirmation de l'identité, l'enregistrement et le processus d'émission

Pendant les processus d’enregistrement et d’émissionNote de bas de page 3, un demandeur se soumet à une épreuve de confirmation de l’identité, laquelle est exécutée par une autorité d’enregistrement (AE) désignée pour vérifier l’identité du demandeur en question. Lorsque cette étape est franchie avec succès, un fournisseur de justificatifs d’identité (FJI) qui entretient un lien de confiance avec l’AE peut enregistrer le demandeur et lui remettre un jeton, puis émettre un justificatif qui lie ce jeton à l’identité du demandeur. Le demandeur peut ensuite utiliser le jeton lorsqu’il agit en tant que requérant au titre du protocole d’authentification qui vise à confirmer l’identité du demandeur auprès d’un système de TI que l’on considère généralement, dans un tel contexte, comme la partie de confiance (PC).

Dans certains systèmes, les requérants interagiront directement avec la PC. Dans d’autres, les requérants doivent confirmer leur identité auprès d’une tierce partie, laquelle fera part de la validité de la demande à la PC, au moyen de ce que l’on appelle une assertion.

La confirmation de l’identité et l’enregistrement du jeton ne sont pas l’objet du présent document. Ces deux facteurs sont traités plus explicitement dans la Ligne directrice sur la définition des exigences en matière d’authentification du SCT [6], et les exigences visant leurs LoA sont résumées dans le tableau 1 de l’annexe A.

Pour ce qui concerne le processus global d’authentification, les exigences visant à la fois l’identité et les justificatifs doivent tous être respectées, si l’on tient à réaliser l’intégralité des LoA visés pour un système donné.

4 Exigences visant les jetons

Les systèmes d’authentification ont recours à une diversité de facteurs. Les caractéristiques générales de ceux-ci sont décrites au tableau 1.

Tableau 1 Facteurs d'authentification

| Caractéristique | Description |

|---|---|

| Élément connu de l’utilisateur | Information que seul l’utilisateur légitime devrait savoir (p. ex. un mot de passe) |

| Élément que l’utilisateur possède | Élément matériel que seul l’utilisateur légitime possède et contrôle (p. ex. un jeton matériel) |

| Élément que l’utilisateur produit ou qui le caractérise | Attribut physique unique à chaque utilisateur (p. ex., empreinte digitale, voix, rétine ou signature) |

Plus on ajoute de facteurs d’authentification, plus il est difficile de compromettre les systèmes d’authentification (c’est ce que l’on nomme généralement l’authentification « à deux facteurs » ou « multifactorielle »).

Contrairement aux systèmes d’authentification physique, les systèmes d’authentification électronique ont recours à des facteurs d’authentification qui contiennent un élément secret, dont un requérant se sert pour confirmer auprès d’un « vérificateur » qu’il est bel et bien l’abonné qui est associé au justificatif en question. Dans le présent document, un facteur comportant un tel secret est appelé un « jeton ». Il existe une diversité de jetons d’authentification qui répondent aux différents critères de LoA et de coût, aux exigences de complexité, et aux considérations opérationnelles propres à un système de TI donné.

Pour une utilisation dans un système d’authentification, on a recours à un jeton pour générer des données, lesquelles sont à leur tour soumises à un vérificateur pour confirmer que le requérant possède et contrôle le jeton en question. Les données générées sont également ce que l’on nomme un « authentifiant de jeton ». Certains protocoles permettent le recours à un procédé d’identification (challenge) ou encore à une valeur de défi (ou nonce [nounce]) lorsque l’authentifiant de jeton est généré.

L’authentifiant de jeton se décrit, en quelque sorte, comme l’élément de sortie (output) d’une fonction comportant au moins un élément d’entrée (output) :

- authentifiant de jeton = fonction (<secret du jeton> [, <nounce>], [, <challenge>]).

Dans le cas d’un mot de passe, le jeton constitue « en soi » l’authentifiant de jeton.

La présente section décrit brièvement les types de jetons d’authentification faisant l’objet du présent document. Pour chaque type de jeton, la section présente les menaces courantes et les mesures d’atténuation, la gamme des LoA appropriés, et les exigences auxquelles ces jetons doivent répondre pour être utilisés à un LoA donné (dans les limites de la gamme permise).

4.1 Types de jetons

Les caractéristiques des jetons d’authentification faisant l’objet du présent document sont décrites au tableau 2.

Tableau 2 Jetons d'authentification

| Types | Description |

|---|---|

| Jeton à secret mémorisé | Un secret partagé entre un abonné et un FJI; généralement une suite de caractères ou de chiffres (p. ex. les mots de passe ou les numéros d’identification personnels [NIP]) |

| Jeton à renseignement préenregistré | Série de questions et réponses établie par un utilisateur pendant un processus d’inscription |

| Élément que l’utilisateur produit ou qui le caractérise | Attribut physique unique à chaque utilisateur (p. ex., empreinte digitale, voix, rétine ou signature) |

| Jeton à secret matricielNote de bas de page 4 | Matrice (électronique ou imprimée) permettant de générer des mots de passe au moyen d’un mécanisme de questions-réponses chaque fois qu’une authentification est nécessaire |

| Jeton hors bande | Mécanisme combinant un dispositif physique (p. ex. téléphone mobile, téléphone filaire) et un secret transmis au dispositif par un vérificateur chaque fois qu’une authentification est nécessaire |

| Dispositif de mot de passe à usage unique et à un seul facteur | Dispositif qui génère un mot de passe à usage unique (OTP pour One-Time Password), lequel est partagé entre un utilisateur et un vérificateur chaque fois qu’une authentification est requise et qu’il n’est pas nécessaire de recourir à un second facteur d’activation |

| Dispositif cryptographique multifactoriel | Dispositif qui contient une clé cryptographique protégée et qui ne recourt pas à un second facteur d’activation |

| Jeton cryptographique multifactoriel (MF) | Clé cryptographique qui est généralement enregistrée dans une clé USB ou dans un autre support de stockage et qui nécessite des facteurs d’activation additionnels. Les facteurs additionnels doivent être ou bien des éléments connus de l’utilisateur ou bien des caractéristiques de l’utilisateur même. |

| Dispositif de mot de passe multifactoriel à usage unique | Dispositif qui génère un mot de passe à usage unique, lequel est partagé entre un utilisateur et un vérificateur chaque fois qu’une authentification est tentée et qu’il est nécessaire de recourir à un deuxième facteur d’activation. Le deuxième facteur doit être ou bien un élément connu de l’utilisateur ou bien une caractéristique de l’utilisateur même. |

| Dispositif cryptographique multifactorielNote de bas de page 5 | Dispositif qui contient une clé cryptographique protégée et qui recourt à un deuxième facteur d’activation. Le deuxième facteur doit être ou bien un élément connu de l’utilisateur ou bien une caractéristique de l’utilisateur même. |

4.2 Jetons : Menaces et mesures d'atténuation

Chaque type de jeton d’authentification comporte des vulnérabilités qu’un auteur de cybermenaces pourrait exploiter dans le but d’avoir la mainmise sur un jeton donné.

Il importe de bien comprendre ces vulnérabilités pour être en mesure de mettre en œuvre des mesures d’atténuation qui conviennent aux LoA envisagés. Par exemple, les jetons matériels peuvent être volés (vulnérabilité), certes, mais en revanche, ils devraient être inviolables (atténuation) de telle sorte que le temps requis pour les reproduire soit plus long que le temps s’écoulant entre le vol et le signalement du vol. De la même façon, les jetons logiciels ou les jetons à concepts préenregistrés (tout comme les jetons matériels qui ne sont pas inviolables) peuvent être reproduits et peuvent servir à ceux qui tentent subrepticement de passer pour le propriétaire d’un jeton donné. Pour cette raison, les systèmes d’authentification associés à des LoA plus élevés ne devraient pas compter uniquement sur les jetons logiciels ou sur les jetons à concepts préenregistrés (ou encore sur les jetons qui ne sont pas dotés de mécanismes d’inviolabilité).

Les menaces qui pèsent sur les facteurs d’authentification entrent dans les catégories décrites au tableau 3.

Tableau 3 Menaces pesant sur l'authentification

| Menace | Description |

|---|---|

| Élément connu de l’utilisateur |

Peut être révélé ou encore deviné par un auteur de menaces. L’auteur de menaces pourrait deviner le mot de passe ou le NIP. Un auteur de cybermenace pourrait épier la saisie d’un NIP ou d’un mot de passe, trouver l’inscription d’un NIP ou d’un mot de passe sur une note écrite ou dans un document électronique, ou installer un logiciel malveillant (p. ex. un enregistreur de frappes) conçu pour capter un mot de passe ou un NIP. Dans le cas d’un jeton employé dans le partage d’un secret, un auteur de menaces pourrait se donner accès au FJI ou au vérificateur pour obtenir la valeur dudit secret. De plus, un auteur de menaces pourrait prendre connaissance du secret en captant le trafic de données associé aux demandes confirmées d’authentification et en exécutant des analyses indirectes. Enfin, un auteur de menaces pourrait parvenir à obtenir de l’information sur les renseignements préenregistrés par l’abonné en effectuant des recherches sur celui-ci ou en ayant recours à une diversité de techniques de piratage psychologique. |

| Élément que l’utilisateur possède |

Pourrait être perdu ou encore endommagé, volé ou reproduit par un auteur de menaces. Par exemple, un auteur de menaces qui disposerait d’un accès à l’ordinateur d’un utilisateur pourrait copier un jeton logiciel. Un jeton matériel peut être volé, trafiqué ou reproduit. |

| Élément que l’utilisateur produit ou qui le caractérise |

Peut être reproduit. Un auteur de menaces peut obtenir une copie de l’empreinte digitale du propriétaire d’un jeton et créer une réplique – tout en espérant que le système d’authentification biométrique employé ne soit pas en mesure de bloquer une telle attaque grâce à des techniques robustes de détection du « vivant ». |

Voici quelques considérations à prendre en compte lorsqu’il est question d’atténuer les menaces auxquelles s’exposent les jetons d’authentification :

- Les méthodes multifactorielles affaiblissent considérablement les tentatives d’exploits. Ainsi, un auteur de menaces qui envisage de voler un jeton cryptographique et d’en deviner le mot de passe constate que le cumul des facteurs rend la tâche trop difficile. En outre, la combinaison de facteurs qui ne s’exposent pas aux mêmes menaces constitue une approche particulièrement sûre.

- Les mécanismes de sécurité physique peuvent empêcher la reproduction d’un jeton volé. En l’occurrence, les mécanismes de sécurité physique permettent de relever des preuves de trafiquage, de faire de la détection et d’intervenir.

- Les règles relatives à la complexité des mots de passe réduisent les risques qu’un mot de passe soit deviné. Le recours à un mot de passe long qui n’apparaît dans aucun dictionnaire courant peut forcer les auteurs de menaces à tester tous les mots de passe possibles (approche force brute).

- Les contrôles de sécurité des systèmes et des réseaux peuvent empêcher les auteurs de menaces d’accéder aux systèmes ou d’installer des logiciels malveillants.

- Les séances de formation périodiques permettent aux abonnés de comprendre quand et comment il faut signaler les compromissions, les soupçons de compromission ou les modèles comportementaux qui pourraient être des signes qu’un auteur de menace tente de compromettre un jeton.

- Les techniques hors-bande permettent de vérifier les preuves de possession de dispositifs enregistrés (p. ex. téléphones cellulaires).

Le tableau 5 de l’annexe A dresse une liste des menaces pesant sur les jetons, propose des exemples pour chaque type de menace et recommande des stratégies d’atténuation visant à contrer ces menaces.

4.3 Jetons : Exigences en fonction des LoA

Le tableau 6 de l’annexe A dresse une liste des exigences s’appliquant à chaque LoA, et ce, pour les jetons et les vérificateurs employés dans les processus d’authentification.

Ce tableau présente plusieurs des exigences visant à limiter le nombre de tentatives infructueuses d’authentification en verrouillant les comptes utilisateurs dès lors que la limite a été atteinte. Cette approche est une condition essentielle de l’efficacité des systèmes d’authentification, mais il faut savoir qu’elle ouvre la porte aux attaques par déni de service (DoS) (où un auteur de menaces multiplie sciemment les tentatives infructueuses d’authentification). Il conviendra donc de surveiller les systèmes d’authentification pour permettre la détection de tendances inhabituelles d’échec de l’authentification. Il conviendra également de déployer des contrôles de sécurité, notamment les notifications d’ouverture de séances antérieures (avertit l’utilisateur des tentatives d’accès exécutées sur son compte par d’autres utilisateurs) et le temps de verrouillage croissant au fil des tentatives infructueuses. Les contrôles de sécurité suivant, qui sont présentés dans l’annexe 3 de l’ITSG-33 [1], peuvent être intégrés à des solutions conçues sur mesure pour permettre de répondre adéquatement aux exigences :

- AC-7, Tentatives d’ouverture de session infructueuses;

- AC-9, Notification d’ouverture de session précédente (accès);

- AU-2, Événements vérifiables.

Les éléments du tableau qui ont trait aux mots de passe sont assujettis à plusieurs exigences, lesquelles précisent les degrés minimums d’entropie. En l’occurrence, prière de consulter l’annexe A intitulée Estimating Entropy and Strength, du document 800-63-2 [5], du NIST, pour obtenir des conseils approfondis sur les méthodes de calcul de l’entropie.

L’établissement de la longueur appropriée d’un mot de passe en se basant sur une estimation de l’entropie constitue une méthode efficace pour les mots de passe aléatoires, mais la qualité de cette estimation se dégrade rapidement lorsque les utilisateurs ont la possibilité de choisir des mots de passe courants ou faciles à deviner. Il conviendra d’ajouter des règles de formation des mots de passe, comme les vérifications dans les dictionnaires et les listes noires de mots de passe, pour empêcher l’usage répété de mots de passe courants.

Il existe également des exigences ayant trait à la durée de vie des mots de passe (politique selon laquelle les mots de passe doivent être changés périodiquement). Les politiques portant sur la durée de vie des mots de passe confèrent les principaux avantages suivants :

- Elles réduisent la période dont disposent ceux qui tentent de craquer ou, dans une moindre mesure, de deviner les mots de passe hors ligne.

- Elles limitent le temps dont les auteurs de menaces disposent pour exploiter un système après la compromission d’un mot de passe.

- Elles rendent plus difficile l’utilisation des mêmes mots de passe dans divers systèmes.

En raison du coût élevé des politiques sur la durée de vie des mots de passe et des inconvénients que ces politiques imposent sur les utilisateurs, on aurait avantage à éviter ce type d’approche, pour peu qu’il soit possible d’obtenir un rendement semblable par l’adoption de contrôles de sécurité additionnels. Par exemple :

- Des techniques adéquates de salage et de hachage ou le chiffrement des fichiers de mots de passe peuvent rendre le craquage des mots de passe quasi impossible pendant la durée de vie d’un système donné.

L’imposition de règles forçant les utilisateurs à éviter les mots de passe courants que l’on peut facilement deviner de même que l’adoption de mesures adéquates de surveillance des authentifications réduisent les probabilités que les mots de passe soient devinés.

- La surveillance des authentifications permet de mieux détecter les attaques sur les mots de passe et de sensibiliser les utilisateurs à l’existence et à la prévention des compromissions de comptes.

L’application adéquate de contrôles de sécurité comme l’avis d’ouverture de sessions antérieures (AC-9) et l’examen des événements vérifiables (AU-2), lesquels sont présentés dans l’ITSG-33 [1], permettent de savoir quand les compromissions ont eu lieu et de réagir efficacement, plutôt que d’attendre de longues périodes avant de pouvoir imposer un changement de mot de passe sur un compte ayant été compromis.

- On peut également recourir à la sensibilisation des utilisateurs pour leur faire comprendre que certaines pratiques, comme le recyclage des mots de passe, posent d’importants risques et pour leur faire adopter de nouvelles pratiques exemplaires.

La gestion de la durée de vie des mots de passe constitue un fardeau pour les utilisateurs et peut inciter ceux-ci à adopter des pratiques inadéquates sur le plan de la sécurité (p. ex. le fait de noter les mots de passe sur des bouts de papier que l’on oublie de placer en lieu sûr). Ainsi, la valeur de ces contrôles sur le plan de la sécurité est discutable. En outre, une durée de vie de 90 jours donne aux auteurs de menaces environ 45 jours pour exploiter les systèmes.

Cette période est amplement suffisante pour un grand nombre d’auteurs de menaces. Une base de données de mots de passe volée qui n’avait été ni hachée, ni salée, ni chiffrée risque fort d’être compromise pendant une telle période. Il est donc recommandé d’éviter l’approche axée sur la durée de vie des mots de passe et de privilégier une approche préconisant la sécurisation des bases de données de mots de passe et la mise en œuvre de mesures de surveillance. Dans ce cas, les changements de mots de passe peuvent être réservés aux occasions où une base de données de mots de passe ou des comptes utilisateurs auraient été censément ou réellement compromis.

4.3.1 Jeton : augmentation de LoA à LoA3

Lorsque deux jetons – apparaissant au tableau 6 de l’annexe A – sont combinés, il est possible d’élever le LoA de deux jetons LoA2 au niveau d’un seul jeton LoA3 (noter qu’on ne peut pas atteindre un niveau LoA4 par voie de combinaison). Deux éléments sont à considérer lorsqu’on élève un LoA de cette façon :

- Il faut veiller à ce que les deux jetons choisis ne soient pas sensibles aux mêmes vecteurs de menace.

- Pour atténuer le risque de compromission à distance, la paire doit compter un jeton physique qui soit protégé contre les reproductions et les duplications par des mesures de sécurité mises en œuvre dans l’environnement ou par la nature même du jeton en question.

Par exemple, lorsqu’un utilisateur ouvre une session sur un système doté d’un jeton à renseignement secret mémorisé et qu’il utilise un jeton cryptographique logiciel multifactoriel que l’on peut déverrouiller avec un mot de passe provenant de l’ordinateur où le jeton se trouve, tous les éléments peuvent être ainsi volés par le simple recours à un enregistreur de frappes, ce qui ne justifierait pas l’attribution d’un LoA élevé.

Le tableau 7 de l’annexe A présente les LoA qui sont associés aux jetons d’authentification énumérés dans la présente, ainsi que les cas où ils peuvent être combinés de façon à produire l’équivalent d’un jeton LoA3.

Nota : En raison de leur sensibilité aux enregistreurs de frappes et aux maliciels, les jetons cryptographiques logiciels et multifactoriels ne sont pas considérés par la présente – contrairement au document 800-63-2 [5], du NIST – comme répondant, en soi, aux exigences du niveau LoA3.

5 Jetons : Exigences en matière de gestion des justificatifs

Pour maintenir le LoA d’un processus d’authentification, il faut que les justificatifs qui lient les jetons aux identités soient adéquatement gérés tout au long du cycle de vie des jetons et des justificatifs. La présente section porte sur les activités que les FJI doivent entreprendre de façon à maintenir ce lien.

5.1 Gestion des jetons et des justificatifs

Les FJI sont chargés de générer les justificatifs et de fournir des jetons aux abonnés ou de permettre à ceux-ci d’enregistrer un jeton. Les FJI assument également la gestion de ces jetons et justificatifs.

Les tâches énumérées ci-dessous incombent généralement au FJI :

- Stockage des justificatifs – Une fois que les justificatifs ont été créés, un FJI peut se voir confier la responsabilité de les garder en stockage selon le type de jeton (p. ex., un mot de passe doit être conservé dans une base de données de mots de passe).

- Services de vérification des jetons et des justificatifs – Dans les cas où le vérificateur et le FJI sont des entités distinctes, celui-ci est responsable de fournir au vérificateur les services de vérification des justificatifs.

- Renouvellement et réémission des jetons et des justificatifs – Certains types de jetons et de justificatifs servent aux processus de renouvellement et de réémission. Pendant le renouvellement, l’utilisation ou la période de validité d’un jeton et des justificatifs sont prolongées sans avoir à changer l’identité ou le jeton de l’abonné. Dans le cas d’une réémission, de nouveaux justificatifs sont créés pour l’abonné en même temps qu’une nouvelle identité et qu’un nouveau jeton.

- Révocation et destruction de jetons et de justificatifs – Les FJI sont chargés de maintenir l’état de révocation des justificatifs et de détruire ces justificatifs une fois que ceux-ci ont atteint la fin de leur durée de vie. Cette approche peut impliquer des activités comme la création d’une liste de révocation des certificats, laquelle sert à la révocation des certificats publics ou encore à la collecte et à la destruction (mise à zéro) de jetons cryptographiques matériels.

- Conservation des dossiers – Le FJI ou son représentant doit consigner les inscriptions et maintenir une chronique des événements et des états (y compris les révocations) pour tous les jetons et les justificatifs qu’il a générés.

- Contrôles de sécurité – Les FJI sont chargés de mettre en œuvre et de maintenir les contrôles de sécurité appropriés selon le NR approprié, tel qu’il est indiqué dans l’ITSG-33 [1].

5.2 Gestion des jetons et des justificatifs : menaces et mesures d'atténuation

Les FJI sont chargés de veiller à l’atténuation des menaces pesant sur les activités de gestion des jetons et des justificatifs. Le tableau 5 de l’annexe A fait état des menaces à la confidentialité, à l’intégrité et à la disponibilité des jetons et des justificatifs dont les FJI sont responsables. Il propose également des stratégies d’atténuation qu’il conviendra de mettre en œuvre.

5.3 Gestion des jetons et des justificatifs selon les niveaux d'assurance

Le tableau 9 de l’annexe A énonce les exigences s’appliquant à la gestion des jetons et des justificatifs en fonction des LoA. Les exigences décrites dans le tableau 9 sont progressives, ce qui signifie que les LoA supérieurs comprennent forcément les exigences des LoA inférieurs.

6 Exigences s'appliquant aux processus d'authentification

Les solutions d’authentification doivent être en mesure d’atténuer un ensemble de menaces au processus d’authentification. La présente section décrit brièvement divers types de processus d’authentification, les menaces qui pèsent sur ces processus et les exigences en matière d’atténuation pour chaque LoA.

6.1 Processus d'authentification

Un protocole d’authentification est une séquence définie de messages circulant entre un requérant et un vérificateur qui sert à démontrer que le requérant dispose d’un jeton valide permettant d’établir son identité. Le protocole peut également montrer au requérant qu’il est en communication avec le vérificateur visé.

Un échange de messages entre un requérant et un vérificateur donnant lieu à une authentification (ou à un échec de l’authentification) entre deux parties est considéré comme le « passage d’authentification ». Pendant ou après un passage d’authentification réussi, une session de communication protégée peut être créée entre les deux parties. Une session protégée peut servir à échanger le reste des messages du passage d’authentification ou à échanger des données de session entre les deux parties.

Des mécanismes de sécurité peuvent être appliqués des deux côtés de la connexion (requérant et vérificateur) pour accroître le niveau de sécurité du processus d’authentification. Par exemple, des ancrages sécurisés peuvent être établis du côté des requérants pour permettre l’authentification des vérificateurs au moyen de mécanismes à clé publique comme le protocole TLS. Semblablement, des mécanismes peuvent être appliqués du côté des vérificateurs pour limiter le nombre des craquages de mots de passe perpétrés par des auteurs de menaces qui tentent d’usurper l’identité de requérants légitimes. En outre, la détection de transactions d’authentification provenant d’un lieu ou d’un canal inattendu de la part d’un requérant ou qui indiquent une configuration fortuite sur le plan matériel ou logiciel peut indiquer un accroissement du niveau de risque et inciter à l’ajout de nouveaux éléments de confirmation de l’identité des requérants.

6.2 Processus d'authentification : menaces et mesures d'atténuation

La plupart des menaces décrites dans la présente ont trait à l’exploitation des protocoles d’authentification. Toutefois, les systèmes s’exposent également à des menaces qui n’ont rien à voir avec ces protocoles.

Comme tout autre système, les systèmes d’authentification sont vulnérables aux attaques par déni de service. En plus de s’exposer à d’éventuelles « inondations », les systèmes d’authentification qui utilisent des modalités complexes de chiffrement et de déchiffrement peuvent être submergés par un nombre excessif de demandes d’authentification, et ce, jusqu’à ce que les ressources informatiques visées finissent par flancher. Ce type d’attaque peut être contré en recourant à l’architecture distribuée et aux techniques d’équilibrage des charges.

Les attaques fondées sur le piratage psychologique – lesquelles cherchent à duper les utilisateurs en les incitant à utiliser des protocoles non sécurisés ou à contourner les contrôles de sécurité (p. ex. le fait de tromper un utilisateur en l’incitant à accepter un certificat qui n’est pas validable) – constituent des menaces avec lesquelles il faut composer. Ces menaces peuvent être contrées par la sensibilisation des utilisateurs, la surveillance et la constitution de listes blanches/noires. Cependant, même avec ces mesures d’atténuation en place, il est difficile d’éradiquer la compromission des justificatifs en ayant recours à des mesures de protection contre les attaques issues du piratage psychologique. Pour les systèmes qui sont exploités à des niveaux de LoA supérieurs, il pourrait être envisageable de renoncer à l’utilisation des clients de courrier électronique ou des navigateurs Web.

Le code malveillant qui s’exécute aux points terminaux (qu’il s’agisse de dispositifs mobiles, d’ordinateurs de bureau ou de portables) représente une autre menace qui doit être prise en compte. Peu importe le niveau de robustesse d’un système d’authentification, la compromission d’un point terminal risque fort de compromettre la sécurité du processus d’authentification. Par exemple, des maliciels peuvent être utilisés pour voler ou exfiltrer des mots de passe et des jetons logiciels (ce qui permet à des auteurs de menaces d’usurper à loisir l’identité d’un utilisateur donné). Les maliciels peuvent également être utilisés pour avoir la mainmise sur un système déverrouillé par un jeton cryptographique matériel, et ce, pendant que le jeton est encore connecté au système. Il conviendra donc de se doter de services de prévention des intrusions d’hôte (HIPS pour Host-Based Intrusion Protection Services) et de coupe-feu pour être en mesure d’atténuer les effets de ces menaces.

Le tableau 10 de l’annexe A énumère les menaces à l’authentification de même que les stratégies d’atténuation visant le processus d’authentification.

6.3 Processus d'authentification : exigences selon les niveaux d'assurance

La présente section présente les exigences correspondant aux LoA, aux fins du processus d’authentification. Les exigences correspondant à chaque LoA sont définies selon les types de menaces à atténuer et le nombre des facteurs qui sont requis.

Niveau 1

Le niveau 1 exige que le processus d’authentification soit en mesure d’atténuer l’ensemble des menaces répertoriées, notamment le craquage de mots de passe et la réinsertion (replay).

Tous les jetons à un seul facteur (SF pour Single Factor) qui apparaissent dans le tableau 6 de l’annexe A conviennent au niveau 1. Le contrôle des jetons au moyen d’un protocole sécurisé doit être démontré aux fins d’authentification. Les mots de passe ne doivent pas être envoyés en texte clair par voie de réseau. Un simple protocole de sommation-réponse peut être utilisé pour protéger les mots de passe, et il n’est pas obligatoire de chiffrer les données de la session d’authentification. Les secrets partagés à long terme aux fins d’authentification peuvent être révélés au vérificateur.

Niveau 2

Le niveau 2 exige que le processus d’authentification soit en mesure d’atténuer les menaces abordées au niveau 1. De plus, un système d’authentification de niveau 2 doit être apte à atténuer les attaques par craquage de mot de passe, par réinsertion, par écoute clandestine et par détournement de session. Il doit également être modérément apte à résister aux attaques de l’intercepteur (MitM pour Man-in-the-Middle).

Tous les jetons à un seul facteur (SF pour Single Factor) qui apparaissent dans le tableau 6 de l’annexe A conviennent au niveau 2. Le contrôle des jetons au moyen d’un protocole sécurisé doit être démontré aux fins d’authentification. Les données de session échangées entre le requérant et les PC à la suite d’une authentification réussie au niveau 2 seront protégées par un système conçu selon le contrôle SC 8 Confidentialité et intégrité des transmissions, qui est décrit dans l’ITSG-33 [1].

Niveau 3

Le niveau 3 exige que le processus d’authentification soit en mesure d’atténuer l’ensemble des menaces à l’authentification répertoriées. Un système d’authentification de niveau 3 doit être en mesure d’atténuer les attaques par craquage de mot de passe, par réinsertion, par écoute clandestine, par détournement de session, par personnification du vérificateur, par hameçonnage et MitM. Le niveau 3 doit à tout le moins offrir une résistance aux attaques MitM.

Le niveau 3 exige une authentification multifactorielle avec au moins deux (2) jetons. Aux fins d’authentification, une preuve de possession des jetons doit être fournie au moyen d’un protocole cryptographique. De plus, au niveau 3, des mécanismes de chiffrement fort devront être utilisés pour protéger le secret des jetons et les authentifiants. S’ils sont utilisés, les secrets partagés à long terme aux fins d’authentification ne seront jamais révélés à quelque partie que ce soit, sauf au requérant et au FJI. Toutefois, les secrets partagés aux fins de sessions (temporaires) peuvent être fournis aux vérificateurs par les FJI, possiblement par l’entremise des requérants. Les techniques cryptographiques approuvées devront être utilisées pour toutes les opérations, y compris le transfert des données de session.

Niveau 4

Le niveau 4 exige que le processus d’authentification soit en mesure d’atténuer l’ensemble des menaces à l’authentification répertoriées. Un système d’authentification de niveau 4 doit être en mesure d’atténuer les attaques par craquage de mot de passe, par réinsertion, par écoute clandestine, par détournement de session, par personnification du vérificateur, par hameçonnage, par dévoilement et MitM.

Le niveau 4 exige une authentification à au moins deux facteurs, au moyen d’un dispositif cryptographique multifactoriel ou d’un dispositif multifactoriel à mot de passe à usage unique, que possède un utilisateur.

Le niveau 4 exige une authentification cryptographique forte pour toutes les parties de même que pour tous les transferts de données sensibles entre ces parties. Il conviendra de recourir aux technologies à clé publique ou à clé privée. Conformément à ce qui est énoncé à la section 6.2 de la présente, le secret lié au jeton devra être protégé contre les compromissions résultant de codes malveillants. S’ils sont utilisés, les secrets partagés à long terme aux fins d’authentification ne seront jamais révélés à quelque partie que ce soit, sauf au requérant et au FJI. Toutefois, les secrets partagés aux fins de sessions peuvent être fournis aux vérificateurs ou aux PC par les FJI. Les techniques cryptographiques approuvées par les Federal Information Processing Standards (FIPS) qui sont répertoriées dans le document du CST Algorithmes cryptographiques pour l'information NON CLASSIFIÉ, PROTÉGÉ A et PROTÉGÉ B (ITSP.40.111) [13] devront être employées pour toutes les opérations, y compris les transferts de données de sessions. Tous les transferts de données sensibles devront être authentifiés par voie cryptographique, au moyen de clés produites par le processus d’authentification, et ce, de façon à opposer une forte résistance aux attaques MitM.

7 Assertion d'authentification : les exigences

Dans les systèmes d’authentification dont les vérificateurs et les PC sont des entités distinctes, les assertions d’authentification servent à transférer, entre des parties connectées à un même réseau, les informations d’identité (et parfois à vérifier les attributs) sur les abonnés. Ces assertions peuvent comporter des énoncés portant sur l’identification et l’authentification des abonnés de même que des énoncés sur les attributs. Parmi les exemples d’assertion, notons les témoins de navigateurs Web, les assertions SAML (Security Assertion Markup Language) et les tickets Kerberos.

Les assertions sont essentielles à la fourniture de services comme la signature unique (SSO pour Single-Sign-On) et la fédération des identités. Les assertions fournissent des moyens de partager sécuritairement de l’information sur les abonnés entre les PC, les vérificateurs et les FJI d’un groupe de confiance. L’information contenue dans les énoncés d’attributs d’assertions peut servir à déterminer les privilèges d’accès dans le contrôle d’accès basé sur les attributs (ABAC pour Attribute-Based Access Control) et le contrôle d’accès basé sur les rôles (RBAC pour Role-Based Access Control).

7.1 Types d'assertions d'authentification

L’authentification fondée sur les assertions se manifeste selon deux modèles : direct et indirect.

Dans le modèle direct, après que l’abonné a été authentifié auprès d’un vérificateur, une assertion est renvoyée à l’abonnée, puis est relayée à une PC.

Dans le modèle indirect, c’est une référence à l’assertion (l’assertion demeurant du côté du vérificateur) qui est relayée à la PC par l’intermédiaire de l’abonné. La PC doit se servir de cette référence pour demander l’assertion auprès du vérificateur, au moyen d’un mécanisme de communication qui n’est pas du ressort de l’abonné.

Les assertions contenant une référence à une clé de chiffrement (c.-à-d. symétrique ou publique) détenue par l’abonnée sont appelées des « assertions de détenteur de clé » (Holder-of-Key Assertions). La clé donne lieu à une méthode permettant à la PC de confirmer que le requérant est bel et bien l’objet de l’assertion. Les assertions qui ne recourent pas à cette méthode sont appelées « assertions du porteur » (Bearer Assertions). Pour atténuer les risques d’usurpation d’identité, des contrôles de sécurité additionnels doivent être employés dans le cas des assertions du porteur.

Prière de consulter le document 800-63-2 [5], du NIST, pour prendre connaissance d’une analyse approfondie des assertions d’authentification.

7.2 Assertions d'authentification : menaces et mesures d'atténuation

Dans la présente section, l’on tient pour acquis que les vérificateurs et les PC n’ont pas été compromis. Ainsi, la majorité des menaces viseront un ou plusieurs des éléments suivants :

- la connexion réseau entre un vérificateur, un requérant et une PC;

- la communication du côté du requérant, là où un auteur de menaces peut tenter de modifier les assertions – ou d’en modifier le flux – dans le but d’usurper l’identité d’un abonné ou de rehausser ses propres privilèges.

Le tableau 11 de l’annexe A énumère les menaces qui visent particulièrement les assertions d’authentification et propose des stratégies d’atténuation.

7.3 Assertions d'authentification : exigences selon les niveaux d'assurance

La présente section fait un résumé des exigences concernant les assertions pour chaque LoA. Toutes les assertions recensées dans la présente ligne directrice indiqueront le LoA de l’authentification initiale d’un requérant auprès d’un vérificateur. L’indication du LoA que comprend l’assertion peut être implicite (p. ex. par l’intermédiaire de l’identité du vérificateur qui indique implicitement le LoA résultant) ou explicite (p. ex. par l’intermédiaire d’un champ explicite compris dans l’assertion).

Niveau 1

Au niveau 1, il est essentiel de compliquer la tâche de l’auteur de menaces qui tenterait de falsifier une assertion ou une référence à une assertion pouvant servir à usurper l’identité d’un abonné. Lorsqu’on recourt au modèle direct, l’assertion employée devra être signée par un vérificateur, ou encore, on devra en vérifier l’intégrité grâce à une clé secrète partagée entre le vérificateur et la PC. Lorsqu’on recourt au modèle indirect, la référence à l’assertion qui est employée devra compter au moins 64 bits d’entropie. Quant à l’assertion du porteur, elle ne devra correspondre qu’à une seule transaction. De plus, les références à l’assertion qui sont employées devront être générées sur-le-champ, dès lors qu’une nouvelle assertion est créée par un vérificateur. Autrement dit, les assertions du porteur et les références à l’assertion ne sont générées que pour une seule utilisation.

Dans le but de préserver les assertions contre les modifications pouvant avoir lieu dans un modèle direct, toutes les assertions envoyées depuis le vérificateur vers la PC devront être ou bien signées par le vérificateur ou bien transmises depuis un vérificateur authentifié grâce à une session protégée. Dans un cas comme dans l’autre, un mécanisme fort doit être mis en place et permettre à une PC d’établir une liaison entre la référence à l’assertion et l’assertion en tant que telle, au moyen de communications dont l’intégrité a été protégée ou qui ont été signées par un vérificateur authentifié.

Pour atténuer les répercussions des interceptions d’assertions ou de références à une assertion, il conviendra de faire en sorte que les assertions employées par une PC – une PC qui ne fait pas partie du même domaine Internet que celui du vérificateur – expirent cinq (5) minutes après leur création. Les assertions devant servir dans un seul domaine Internet, y compris les assertions contenues dans les témoins ou faisant référence à ces derniers, peuvent être valides jusqu’à 12 heures.

Niveau 2

Il se peut que les justificatifs implicites indiquent que le nom d’abonné répertorié dans une assertion constitue un pseudonyme, ce qui indique une réalité qui doit se refléter dans l’assertion. Les assertions de niveau 2 devront être protégées contre la falsification/la modification, l’interception, le réacheminement et la réutilisation. Les références à l’assertion devront être protégées, quant à elles, contre la falsification, l’interception et la réutilisation. Chaque assertion devra être visée pour une seule PC et, à son tour, la PC devra confirmer qu’il s’agit bien du destinataire visé de l’assertion entrante.

Toutes les stipulations portant sur le niveau 1 s’appliquent. De plus, les assertions, les références à l’assertion et les témoins de session utilisés par un vérificateur ou une PC aux fins d’authentification devront être transmis à un abonné par une session sécurisée qui est liée au processus initial d’authentification de façon à résister efficacement aux attaques par détournement de session (voir le tableau 10 de l’annexe A pour connaître les méthodes pouvant assurer une protection contre ces attaques par détournement de session).

Tant qu’ils seront valides, les assertions, les références à l’assertion et les témoins de session ne seront ni transmis au moyen d’une session non protégée ni envoyés à une entité non authentifiée. Tous les témoins de session employés aux fins d’authentification devront être marqués comme étant sécurisés. Les réacheminements employés pour envoyer les éléments authentifiants depuis les abonnés jusqu’aux PC indiqueront quel protocole sécurisé (notamment HTTPS) est utilisé.

Pour les protéger contre la falsification, la modification et la divulgation, les assertions qui sont envoyées depuis le vérificateur vers la PC – soit directement soit par l’intermédiaire du dispositif d’un abonné – devront être envoyées au moyen d’une session authentifiée bidirectionnellement et établie entre le vérificateur et la PC, ou seront tout aussi bien signées par le vérificateur et chiffrées pour la PC.

Tous les protocoles d’assertions utilisés à un niveau égal ou supérieur au niveau 2 exigent le recours à des techniques cryptographiques approuvées par FIPS, lesquelles sont énumérées dans le document ITSP.40.111 [13]. Ainsi, l’emploi des clés Kerberos issues de mots de passe générés par un utilisateur n’est permis ni au niveau 2 ni aux niveaux supérieurs.

Niveau 3

Rappelons, en premier lieu, que les exigences relatives au niveau 2 s’appliquent également au niveau 3. De plus, les assertions seront protégées contre la répudiation potentiellement issue des vérificateurs; toutes les assertions employées au niveau 3 devront être signées. Les assertions du niveau 3 devront indiquer les noms vérifiés et non les pseudonymes.

Kerberos a recours à des mécanismes à clé symétrique pour protéger la gestion des clés et les données de session, et n’offre aucune protection contre la répudiation des assertions. Toutefois, compte tenu du degré élevé de confirmation procuré par le protocole Kerberos et de l’étendue de son déploiement, les tickets Kerberos peuvent être utilisés en tant qu’assertions du niveau 3, pour peu que les conditions suivantes soient respectées :

- Tous les vérificateurs (les serveurs d’authentification Kerberos et les serveurs d’attribution des tickets) sont soumis à la gestion d’une seule autorité chargée de veiller à l’exploitation adéquate du protocole Kerberos.

- Tous les abonnés sont authentifiés auprès des vérificateurs au moyen de jetons de niveau 3.

- Toutes les exigences de niveau 3 qui n’ont pas trait à la non-répudiation sont alors respectées.

Au niveau 3, les assertions d’un seul domaine (p. ex. les témoins de navigateurs Web) devront expirer dans les 30 minutes de leur création. Pour leur part, les assertions interdomaines devront expirer dans les cinq (5) minutes de leur création.

Cependant, pour arriver à produire l’effet de la signature unique, les vérificateurs peuvent authentifier les abonnés de nouveau, et ce, avant de produire les assertions à de nouvelles PC, en utilisant une combinaison d’assertions de domaine unique à long et à court terme, pourvu que les conditions suivantes soient respectées :

- L’abonné a été adéquatement authentifié auprès du vérificateur au cours des 12 heures précédentes.

- L’abonné peut montrer qu’il était l’objet de la vérification auprès du vérificateur. Cette confirmation peut se concrétiser, par exemple, par la présence d’un témoin placé par le vérificateur dans le navigateur Web de l’abonné.

- Le vérificateur peut assurément établir si l’abonné a été activement en communication avec la PC depuis la dernière assertion que ce même vérificateur a délivrée. Ce qui signifie que le vérificateur doit obtenir des preuves que l’abonné utilise activement les services de la PC et qu’il n’aurait été inactif que pendant des périodes n’excédant pas 30 minutes. À cet effet, l’assertion d’authentification d’une PC constitue une preuve suffisante.

Niveau 4

Au niveau 4, les assertions de porteur (y compris les témoins) ne devront pas être utilisées pour établir l’identité des requérants auprès des PC. Les assertions issues des vérificateurs pourraient toutefois être utilisées pour lier des clés ou d’autres attributs à une identité. Les assertions de détenteur de clé peuvent être utilisées, pourvu que les trois conditions énoncées ci-dessous soient respectées :

- Le requérant est authentifié auprès du vérificateur au moyen d’un jeton de niveau 4 (tel qu’il est établi à la section 4.1) et d’un protocole d’authentification de niveau 4 (conforme aux exigences énoncées à la section 6.3).

- Le vérificateur génère une assertion de détenteur de clé, laquelle fait référence à une clé qui fait partie du jeton de niveau 4 (utilisé pour l’authentification auprès du vérificateur) ou est liée à ce jeton au moyen d’une chaîne de confiance.

- La PC vérifie si l’abonné possède la clé à laquelle il est fait référence dans l’assertion de détenteur de clé, et ce, au moyen d’un protocole de niveau 4.

Les PC devraient tenir un registre des assertions reçues, de façon à ce que les clés examinées par un vérificateur puissent être comparées à la valeur enregistrée auprès d’un FJI. La tenue d’un registre permet à une PC de détecter toute tentative, par un vérificateur, d’usurper l’identité d’un abonné au moyen d’assertions frauduleuses. Cette méthode permet également d’empêcher un abonné de répudier divers aspects du processus d’authentification.

Kerberos emploie des mécanismes à clés symétriques pour protéger la gestion des clés et les données de session, mais ne fournit aucune protection contre la répudiation des assertions, que celles-ci viennent des abonnés ou des vérificateurs. Compte tenu du degré élevé de confirmation procuré par le protocole Kerberos et de l’étendue de son déploiement, les tickets Kerberos peuvent être utilisés en tant qu’assertions du niveau 4, pour peu que les conditions suivantes soient respectées :

- Tous les vérificateurs (les serveurs d’authentification Kerberos et les serveurs d’attribution des tickets) sont soumis à la gestion d’une seule autorité chargée de veiller à l’exploitation adéquate du protocole Kerberos.

- Tous les abonnés sont authentifiés auprès des vérificateurs au moyen de jetons de niveau 4.

- Toutes les exigences de niveau 4 qui n’ont pas trait à la non-répudiation sont alors respectées.

- Les exigences des niveaux 1 à 3 visant la protection des données d’assertion sont intégralement appliquées au niveau 4.

8 Exigences en matière de journalisation des événements

Il importe non seulement d’authentifier les utilisateurs, mais aussi d’être en mesure de démontrer que l’authentification s'est exécutée avec succès ou qu’elle a échoué pour une raison quelconque. Quoi qu’il en soit, il pourra s’avérer nécessaire de capturer, par quelque moyen, les données transférées entre un utilisateur et un système de TI à des fins probatoires, ces données servant, en quelque sorte, de chaîne de continuité et de preuve de non-répudiabilité. Les ministères et organismes doivent se conformer à toutes les politiques prescrivant la journalisation des événements à des fins d’archivage ou d’accès. En règle générale, il conviendra de suivre les Lignes directrices concernant la conservation des documents administratifs communs du gouvernement du Canada [7] pour les documents courants et la section 4 du Règlement sur la protection des renseignements personnels [8] pour tous les documents contenant des informations personnelles.

Selon l’emploi des justificatifs d’identité électroniques au sein des services d’un ministère ou d’un organisme et selon le niveau de risque associé aux transactions en ligne, il pourrait être nécessaire de noter la date et l’heure exactes des transactions d’authentification. Pour une sécurisation accrue de l’intégrité, les journaux peuvent être signés numériquement.

Selon la méthode d’authentification utilisée, la traçabilité peut être inhérente (p. ex. dans le cas des signatures numériques) ou peut exiger des interventions manuelles. Pour obtenir des conseils concernant la journalisation, prière de consulter la section sur la famille des contrôles ayant trait à la vérification et à la responsabilisation (VR), dans l’ITSG-33.

8.1 Exigences en matière de journalisation pour chaque niveau d'assurance

La journalisation des événements d’authentification doit répondre à des exigences indiquant ce qu’il convient d’enregistrer et les modalités de protection des données.

La présente section fait état des exigences concernant la journalisation des événements en fonction des LoA.

Niveau 1

Au niveau 1, étant donné la faible valeur ou la nature peu sensible des transactions, il n’est pas nécessaire de journaliser les transactions d’authentification.

Niveau 2

Au niveau 2, la journalisation simple des transactions d’authentification est nécessaire. Le mécanisme d’authentification permettra au ministère ou à l’organisme de remonter la procédure d’authentification jusqu’à un utilisateur spécifique et de confirmer les résultats ainsi que l’heure de la procédure. De plus, il conviendra d’instaurer des mécanismes de contrôle permettant de réserver aux seules personnes autorisées l’accès au journal des événements.

Niveau 3

Au niveau 3, il est nécessaire de journaliser les transactions d’authentification et de renforcer la sécurité. Le mécanisme d’authentification permettra au ministère ou à l’organisme de remonter la procédure d’authentification jusqu’à un utilisateur spécifique et de confirmer les résultats ainsi que l’heure de la procédure. De plus, le journal des événements doit être protégé au moyen de contrôles d’accès et d’un mécanisme de détection des tentatives de trafiquage, de manière à détecter les modifications non autorisées apportées aux données du journal des événements (p. ex. à l’aide de signatures numériques).

Niveau 4

Au niveau 4, il est nécessaire de journaliser les transactions d’authentification et de renforcer la sécurité. Le mécanisme d’authentification permettra au ministère ou à l’organisme de remonter la procédure d’authentification jusqu’à un utilisateur spécifique et de confirmer les résultats ainsi que l’heure de la procédure. Le journal des événements est protégé au moyen de contrôles permettant de restreindre les accès, d’un mécanisme de détection des tentatives de trafiquage permettant de détecter les modifications non autorisées apportées aux données du journal des événements, et d’un mécanisme de prévention des tentatives de trafiquage (p. ex. support non réinscriptible, système de stockage distribué multiple) grâce auquel on peut prévenir la modification non autorisée des données du journal des événements; ces mesures de protection visent à assurer un degré élevé d’intégrité et de confidentialité des données.

9 Exigences ralatives à l'assurance de la sécurité

Tel qu’il est indiqué à la section 2.1, l’assurance de sécurité représente le second élément du schéma de robustesse. L’assurance de sécurité de l’authentification constitue, en quelque sorte, l’étalon de mesure de la confiance en la capacité d’un mécanisme d’authentification d’appliquer adéquatement les politiques de sécurité en vigueur (c.-à-d. de remplir ses objectifs de sécurité).

9.1 Assurance de sécurité pour chaque niveau d'assurance

Le niveau d’assurance de la sécurité (NAS) qui est présenté à l’annexe 2 de l’ITSG-33 [1] décrit l’ensemble des tâches qu’il convient d’exécuter pendant les étapes de mise en œuvre et d’exploitation afin de garantir la réalisation des objectifs de sécurité. La présente section énonce les exigences s’appliquant à l’assurance de la sécurité en fonction des divers LoA.

Niveau 1

Au niveau 1, aucun NAS n’est exigé étant donné la faible valeur ou la nature peu sensible des transactions et l’environnement de menaces mineur.

Niveau 2

Au niveau 2, c’est un faible niveau d’assurance de la sécurité qui est exigé, lequel correspond au niveau NAS1 tel qu’il est défini à l’annexe 2 du document Gestion des risques liés à la sécurité des TI– Une méthode axée sur le cycle de vie (ITSG-33) [1].

Niveau 3

Au niveau 3, c’est un niveau modéré d’assurance de la sécurité qui est exigé, lequel correspond au niveau NAS2 tel qu’il est défini à l’annexe 2 du document Gestion des risques liés à la sécurité des TI– Une méthode axée sur le cycle de vie (ITSG-33) [1].

Niveau 4

Au niveau 4, on exige le plus élevé des niveaux d’assurance de la sécurité offerts par les produits commerciaux, lequel correspond au niveau NAS3 tel qu’il est défini à l’annexe 2 du document Gestion des risques liés à la sécurité des TI – Une méthode axée sur le cycle de vie (ITSG-33) [1]. À ce niveau, les développeurs ou les utilisateurs sont prêts à assumer des coûts additionnels de conception de sécurité.

10 Résumé

Les contrôles de sécurité s’appliquant à l’authentification influent sur les interactions courantes entre les utilisateurs et les systèmes de TI du GC. De fait, tous les utilisateurs autorisés à accéder aux systèmes de TI du GC doivent être authentifiés. L’authentification est un processus permettant d’instaurer un niveau acceptable de fiabilité et de confiance au moment d’établir l’identité des utilisateurs.

Le document ITSP.30.031 V3 servira de guide aux praticiens de la sécurité qui seront appelés à choisir les contrôles techniques de sécurité devant s’appliquer aux systèmes qui exigent que les utilisateurs soient authentifiés avant d’avoir accès à l’information et aux services leur permettant d’exercer leurs fonctions au sein du gouvernement. L’ITSP.30.031 V3 décrit également les options offertes à chaque LoA et les exigences qu’il est nécessaire de satisfaire pour atteindre les LoA envisagés.

Pour obtenir de plus amples informations sur les modes d’établissement des contrôles de sécurité visant les architectures sécurisées, prière de consulter le document du CST intitulé La gestion des risques liés à la sécurité des TI: Une méthode axée sur le cycle de vie (ITSG-33) [1].

10.1 Aide et renseignements

Les représentants de votre ministère qui souhaitent obtenir de plus amples renseignements sur l’authentification des utilisateurs pour les systèmes de technologies de l’information peuvent communiquer avec les Services à la clientèle de la STI du CST :

Services à la clientèle de la STI

Téléphone : 613-991-7654

Courriel : itsclientservices@cse-cst.gc.ca

11 Contenu complémentaire

11.1 Liste d'abréviations, d'acronymes et de sigles

| Terme | Définition |

|---|---|

| ABAC | Contrôle d’accès selon les attributs (Attribute Based Access Control) |

| AC | Autorité de certification |

| AE | Autorité d’enregistrement |

| CDC | Centre de distribution de clés |

| CSRF | Falsification de requête intersite (Cross Site Request Forgery) |

| CST | Centre de la sécurité des télécommunications |

| DoS | Déni de servie (Denial of Service) |

| FIPS | Federal Information Processing Standard |

| FJI | Fournisseur de justificatifs d’identité |

| GC | Gouvernement du Canada |

| HIPS | Services de prévention des intrusions d’hôte (Host-Based Intrusion Protection Services) |

| HMAC | Hash Message Authentication Code |

| ICP | Infrastructure à clé publique |

| LCR | Liste des certificats révoqués |

| LoA | Niveau d’assurance (Level of Assurance) |

| MFA | Authentification multifactorielle (Multi-Factor Authentication) |

| MitM | Attaque de l'intercepteur (Man-in-the-Middle) |

| MSM | Module de sécurité matérielle |

| NAS | Niveau d’assurance de la qualité |

| NIP | Numéro d'identification personnel |

| NIST | National Institute of Standards and Technology |

| OTP | Mot de passe à usage unique (One-Time Password) |

| PBKDF2 | Fonction de dérivation de clés extraction puis expansion 2 (Password-Based Key Derivation Function 2) |

| PC | Partie de confiance |

| RBAC | Contrôle d’accès selon les rôles (Role Based Access Control) |

| RL | Niveau de robustesse (Robustness Level) |

| SAML | Langage SAML (Security Assertion Markup Language) |

| SCT | Secrétariat du Conseil du Trésor |

| SF | Facteur simple (Single Factor) |

| SP | Publication spéciale (Special Publication) |

| SRP | Protocole SRP (Secure Remote Password) |

| SSL | Protocole SSL (Secure Socket Layer) |

| SSO | Authentification unique (Single Sign-on)) |

| STI | Sécurité des technologies de l’information |

| TFA | Authentification à deux facteurs (Two-Factor Authentication) |

| TI | Technologies de l’information |

| TLS | Protocole de sécurité de la couche transport; protocole TLS (Transport Layer Security) |

| URL | Localisateur de ressources uniformes (Uniform Resource Locator) |

| XML | Langage de balisage extensible (Extensible Markup Language) |

| XSS | Faille XSS (Cross-Site Scripting) |

11.2 Glossaire

| Terme | Définition |

|---|---|

| Abonné | Partie qui a reçu des justificatifs ou un jeton de la part du FJI. |

| Approuvé | Approuvé selon FIPS ou recommandé par le CST. Algorithme ou technique qui est spécifié dans la norme FIPS/recommandé par le CST, ou qui est homologué dans la norme FIPS/dans une recommandation du CST. |

| Assertion | Instruction d’un vérificateur transmise à la PC. Cette instruction contient l’information d’identité concernant un abonné. Les assertions peuvent également contenir des attributs vérifiés. |

| Assertion de détenteur de clé | Assertion qui contient une référence à des clés symétriques ou à une clé publique (qui correspond à une clé privée) qui sont détenues par un abonné. La PC peut authentifier l’abonné en vérifiant s’il est en mesure de confirmer qu’il est en possession et en contrôle de la clé en question. |

| Assertion du porteur | Assertion qui ne fournit aucun mécanisme permettant à un abonné de confirmer qu’il en est le détenteur légitime. La PC doit tenir pour acquis que l’abonné qui soumet l’assertion ou la référence à l’assertion en est le détenteur légitime. |

| Assurance | Dans le contexte de la présente, l’assurance se définit, dans un premier temps, comme étant le degré de confiance dans le processus de vérification employé pour établir l’identité d’un individu à qui des justificatifs ont été émis et, dans un second temps, comme étant le degré de confiance dans le fait que l’individu qui utilise les justificatifs est bel et bien celui à qui ceux-ci ont été émis en premier lieu. |

| Assurance de base | L’assurance de base correspond aux opérations courantes des réseaux du gouvernement qui sont connectés à Internet. Il s’agit d’une valeur de référence conçue pour assurer la protection des informations sensibles du gouvernement jusqu’au niveau PROTÉGÉ B. Les mesures de sécurité qui sont mises en œuvre dans les pratiques exemplaires et les dispositifs commerciaux, et prescrits dans les conseils sur mesure en matière de sécurité. |

| Assurance de niveau moyen | Les solutions dont le niveau d’assurance est moyen sont approuvées par le CST aux fins de protection d’informations sensibles du gouvernement, dont le niveau de classification peut aller jusqu’à SECRET. Les mesures de sécurité mises en œuvre se fondent sur un principe favorisant le recours à des produits commerciaux, que l’on répartit sur diverses couches au sein d’une architecture de référence intégrée et approuvée. |

| Assurance élevée | Dans le contexte du GC, les solutions d’assurance élevée reçoivent le soutien d’un programme défini et éprouvé, qui prévoit le recours à des dispositifs cryptographiques et à du matériel de chiffrement fiable. Les mesures de sécurité mises en œuvre servent à protéger les informations les plus sensibles, notamment les opérations ayant trait à la sécurité nationale et au renseignement, lesquelles sont classifiées jusqu’au niveau TRÈS SECRET. |

| Attaque |

Tentative, par une entité non autorisée, de tromper un vérificateur ou une PC en se faisant passer pour un abonné légitime. Tentative, par une entité non autorisée, de tromper un vérificateur ou une PC en se faisant passer pour un abonné légitime ou en fournissant des privilèges non autorisés à son propre compte; ou encore tentative, par quelque entité, d’empêcher les utilisateurs légitimes d’accéder au système d’authentification. |

| Attaque de l’intercepteur (MitM) |

Attaque visant le protocole d’authentification. Un auteur de menace s’interpose entre le requérant et le vérificateur dans le but d’intercepter et de trafiquer les données que le requérant et le vérificateur se transmettent. |

| Attaque en ligne | Attaque visant le protocole d’authentification, par laquelle un auteur de menace tient le rôle de requérant auprès d’un vérificateur légitime ou trafique le canal d’authentification. |

| Attaque hors ligne | Attaque par laquelle un auteur de menaces tente d’obtenir des données (p. ex. en se livrant à de l’écoute clandestine sur le passage d’un protocole d’authentification ou en perçant un système pour en subtiliser des fichiers de sécurité) qu’il pourra ensuite analyser dans un système dont il dispose. |

| Attaque par réinsertion | Attaque par laquelle un auteur de menaces tente de réinsérer des messages interceptés antérieurement (entre un requérant légitime et un vérificateur) dans le but de se faire passer pour ledit requérant auprès du vérificateur ou vice versa. |

| Attaque par usurpation de l’identité d’un vérificateur | Scénario où un auteur de menaces se fait passer pour un vérificateur pendant le passage d’un protocole d’authentification, généralement dans le but de capturer de l’information pouvant être ultérieurement utilisée pour usurper l’identité d’un requérant auprès du vérificateur en question. |

| Auteur de cybermenaces | Entité dont les intentions malveillantes l’incitent à compromettre un système d’information. |

| Authentifiant de jeton | Valeur de sortie générée par un jeton. La capacité à générer sur demande des authentifiants de jeton valides prouve que le requérant possède et contrôle bel et bien un jeton. Les messages de protocole envoyés à un vérificateur sont tributaires d’un authentifiant de jeton, mais ne contiennent pas forcément ce dernier. |

| Authentifiant secondaire |

Secret temporaire émis par un vérificateur à un abonné authentifié en cours de passage d’un protocole de confirmation. Ce secret est ensuite utilisé par l’abonné pour être authentifié auprès d’une PC. Au nombre des exemples d’authentifiants secondaires, notons, entre autres, les assertions du porteur, les références à l’assertion et les clés de session de Kerberos. |

| Authentification basée sur la connaissance | Authentification d’un individu fondée sur la connaissance de renseignements associés à l’identité qui lui est attribuée dans une base de données publique. La connaissance d’une telle information est personnelle mais non secrète, puisque celle-ci peut être utilisée dans d’autres contextes – que l’authentification auprès d’un vérificateur –, qui n’exigent pas forcément le niveau global d’assurance requis par le processus d’authentification. |