- La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie | Aperçu

- Annexe 1 - Activités de gestion des risques liés à la sécurité des TI

- Annexe 2 - Activités de gestion des risques liés à la sécurité des systèmes d’information

- Annexe 3A - Catalogue des contrôles de sécurité

- Annexe 4A - Profil 1 - (Protégé B / Intégrité moyenne / Disponibilité moyenne)

- Annexe 4A - Profil 3 - (SECRET / Intégrité moyenne / Disponibilité moyenne) (ITSG-33)

- Annexe 5 - Glossaire

- Contrôles de sécurité et améliorations de contrôle suggérés

Format de rechange : Annexe 3A - Catalogue des contrôles de sécurité (ITSG-33) (PDF, 2.73 Mo)

Décembre 2014

Avant-propos

L’annexe 3A (Catalogue des contrôles de sécurité) du document intitulé La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) est un document NON CLASSIFIÉ, publié avec l’autorisation du chef du Centre de la sécurité des télécommunications (CST).

Les propositions de modification devraient être envoyées au représentant des Services à la clientèle de la Sécurité des TI du CST par l’intermédiaire des responsables de la sécurité des TI du ministère.

Les demandes de copies supplémentaires ou de modification de la distribution devraient être soumises au représentant des Services à la clientèle de la Sécurité des TI du CST.

Pour de plus amples renseignements, prière de communiquer avec les Services à la clientèle de la Sécurité des TI du CST, par courriel à l’adresse itsclientservices@cse-cst.gc.ca ou par téléphone au 613-991-7654.

Table des matières

- Avant-propos

- Date d'entrée en vigueur

- Sommaire

- Liste des figures

- Liste des acronymes, des abréviations et des sigles

- 1 Introduction

- 2 Organisation du document

- 3 Définition des contrôles de sécurité

- 3.1 FAMILLE : CONTRÔLE D’ACCÈS

- AC-1 POLITIQUE ET PROCÉDURES DE CONTRÔLE D’ACCÈS

- AC-2 GESTION DES COMPTES

- AC-3 APPLICATION DE L’ACCÈS

- AC-4 APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION

- AC-5 SÉPARATION DES TÂCHES

- AC-6 DROIT D’ACCÈS MINIMAL

- AC-7 TENTATIVES D’OUVERTURE DE SESSION INFRUCTUEUSES

- AC-8 AVIS D’UTILISATION SYSTÈME

- AC-9 AVIS D’OUVERTURE DE SESSION PRÉCÉDENTE (ACCÈS)

- AC-10 CONTRÔLE DE SESSIONS SIMULTANÉES

- AC-11 VERROUILLAGE DE SESSION

- AC-12 FIN DE SESSION

- AC-13 SURVEILLANCE ET EXAMEN — CONTRÔLE D’ACCÈS

- AC-14 OPÉRATIONS PERMISES SANS IDENTIFICATION NI AUTHENTIFICATION

- AC-15 MARQUAGE AUTOMATIQUE

- AC-16 ATTRIBUTS DE SÉCURITÉ

- AC-17 ACCÈS À DISTANCE

- AC-18 ACCÈS SANS FIL

- AC-19 CONTRÔLE D’ACCÈS POUR LES DISPOSITIFS MOBILES

- AC-20 UTILISATION DE SYSTÈMES D’INFORMATION EXTERNES

- AC-21 COLLABORATION ET ÉCHANGE D’INFORMATION ENTRE UTILISATEURS

- AC-22 CONTENU ACCESSIBLE AU PUBLIC

- AC-23 PROTECTION CONTRE L’EXPLORATION DE DONNÉES

- AC-24 DÉCISIONS DE CONTRÔLE D’ACCÈS

- AC-25 MONITEUR DE RÉFÉRENCE

- 3.2 FAMILLE : SENSIBILISATION ET FORMATION

- 3.3 FAMILLE : VÉRIFICATION ET RESPONSABILITÉ

- AU-1 POLITIQUE ET PROCÉDURES DE VÉRIFICATION ET DE RESPONSABILITÉ

- AU-2 ÉVÉNEMENTS VÉRIFIABLES

- AU-3 CONTENU DES ENREGISTREMENTS DE VÉRIFICATION

- AU-4 CAPACITÉ DE STOCKAGE DES VÉRIFICATIONS

- AU-5 INTERVENTION EN CAS D’ÉCHECS DE VÉRIFICATION

- AU-6 EXAMEN, ANALYSE ET RAPPORTS DE VÉRIFICATION

- AU-7 RÉDUCTION DES VÉRIFICATIONS ET GÉNÉRATION DE RAPPORTS

- AU-8 ESTAMPILLES TEMPORELLES

- AU-9 PROTECTION DE L’INFORMATION DE VÉRIFICATION

- AU-10 NON-RÉPUDIATION

- AU-11 CONSERVATION DES ENREGISTREMENTS DE VÉRIFICATION

- AU-12 GÉNÉRATION D’ENREGISTREMENTS DE VÉRIFICATION

- AU-13 SURVEILLANCE DE LA DIVULGATION D’INFORMATION

- AU-14 VÉRIFICATION DES SESSIONS

- AU-15 CAPACITÉ DE VÉRIFICATION SECONDAIRE

- AU-16 VÉRIFICATION TRANS-ORGANISATIONNELLE

- 3.4 FAMILLE : ÉVALUATION DE SÉCURITÉ ET AUTORISATION

- CA-1 POLITIQUES ET PROCÉDURES D’ÉVALUATION DE SÉCURITÉ ET D’AUTORISATION

- CA-2 ÉVALUATIONS DE SÉCURITÉ

- CA-3 CONNEXIONS DES SYSTÈMES D’INFORMATION

- CA-4 CERTIFICATION DE SÉCURITÉ

- CA-5 PLAN D’ACTION ET JALONS

- CA-6 AUTORISATION DE SÉCURITÉ

- CA-7 SURVEILLANCE CONTINUE

- CA-8 TESTS DE PÉNÉTRATION

- CA-9 CONNEXIONS DES SYSTÈMES D’INFORMATION INTERNES

- 3.5 FAMILLE : GESTION DES CONFIGURATIONS

- CM-1 POLITIQUE ET PROCÉDURES DE GESTION DES CONFIGURATIONS

- CM-2 CONFIGURATION DE RÉFÉRENCE

- CM-3 CONTRÔLE DES CHANGEMENTS DE CONFIGURATION

- CM-4 ANALYSE CONCERNANT LES RÉPERCUSSIONS SUR LA SÉCURITÉ

- CM-5 RESTRICTIONS D’ACCÈS CONCERNANT LES CHANGEMENTS

- CM-6 PARAMÈTRES DE CONFIGURATION

- CM-7 FONCTIONNALITÉ MINIMALE

- CM-8 INVENTAIRE DES COMPOSANTS DE SYSTÈME D’INFORMATION

- CM-9 PLAN DE GESTION DES CONFIGURATIONS

- CM-10 RESTRICTIONS RELATIVES À L’UTILISATION DES LOGICIELS

- CM-11 LOGICIELS INSTALLÉS PAR L’UTILISATEUR

- 3.6 FAMILLE : PLANIFICATION D’URGENCE (PLANIFICATION DE LA CONTINUITÉ)

- CP-1 POLITIQUE ET PROCÉDURES DE PLANIFICATION D’URGENCE

- CP-2 PLAN D’URGENCE

- CP-3 FORMATION EN MESURES D’URGENCE

- CP-4 TESTS ET EXERCICES RELATIFS AU PLAN D’URGENCE

- CP-5 MISE À JOUR DU PLAN D’URGENCE

- CP-6 SITE DE STOCKAGE DE SECOURS

- CP-7 SITE DE TRAITEMENT DE SECOURS

- CP-8 SERVICES DE TÉLÉCOMMUNICATIONS

- CP-9 SAUVEGARDE DU SYSTÈME D’INFORMATION

- CP-10 REPRISE ET RECONSTITUTION DU SYSTÈME D’INFORMATION

- CP-11 PROTOCOLES DES COMMUNICATIONS DE SECOURS

- CP-12 MODE SANS ÉCHEC

- CP-13 MÉCANISMES DE SÉCURITÉ DE SECOURS

- 3.7 FAMILLE : IDENTIFICATION ET AUTHENTIFICATION

- IA-1 POLITIQUE ET PROCÉDURES D’IDENTIFICATION ET D’AUTHENTIFICATION

- IA-2 IDENTIFICATION ET AUTHENTIFICATION (UTILISATEURS ORGANISATIONNELS)

- IA-3 IDENTIFICATION ET AUTHENTIFICATION DES DISPOSITIFS

- IA-4 GESTION DES IDENTIFICATEURS

- IA-5 GESTION DES AUTHENTIFIANTS

- IA-6 RÉINJECTION D’AUTHENTIFICATION

- IA-7 AUTHENTIFICATION DES MODULES CRYPTOGRAPHIQUES

- IA-8 IDENTIFICATION ET AUTHENTIFICATION (UTILISATEURS NON ORGANISATIONNELS)

- IA-9 IDENTIFICATION ET AUTHENTIFICATION DES SERVICES

- IA-10 IDENTIFICATION ET AUTHENTIFICATION ADAPTIVES

- IA-11 RÉAUTHENTIFICATION

- 3.8 FAMILLE : INTERVENTION EN CAS D’INCIDENT

- IR-1 POLITIQUE ET PROCÉDURES D’INTERVENTION EN CAS D’INCIDENT

- IR-2 FORMATION SUR LES INTERVENTIONS EN CAS D’INCIDENT

- IR-3 TESTS ET EXERCICES RELATIFS AUX INTERVENTIONS EN CAS D’INCIDENT

- IR-4 TRAITEMENT DES INCIDENTS

- IR-5 SURVEILLANCE DES INCIDENTS

- IR-6 SIGNALEMENT DES INCIDENTS

- IR-7 ASSISTANCE EN CAS D’INCIDENT

- IR-8 PLAN D’INTERVENTION EN CAS D’INCIDENT

- IR-9 INTERVENTION EN CAS DE FUITE D’INFORMATION

- IR-10 ÉQUIPE D’ANALYSE DE LA SÉCURITÉ DE L’INFORMATION INTÉGRÉE

- 3.9 FAMILLE : MAINTENANCE

- 3.10 FAMILLE : PROTECTION DES SUPPORTS

- 3.11 FAMILLE : PROTECTION PHYSIQUE ET ENVIRONNEMENTALE

- PE-1 POLITIQUE ET PROCÉDURES DE PROTECTION PHYSIQUE ET ENVIRONNEMENTALE

- PE-2 AUTORISATIONS D’ACCÈS PHYSIQUE

- PE-3 CONTRÔLE D’ACCÈS PHYSIQUE

- PE-4 CONTRÔLE D’ACCÈS AUX SUPPORTS DE TRANSMISSION

- PE-5 CONTRÔLE D’ACCÈS AUX DISPOSITIFS DE SORTIE

- PE-6 SURVEILLANCE DE L’ACCÈS PHYSIQUE

- PE-7 CONTRÔLE DES VISITEURS

- PE-8 REGISTRE DES ACCÈS

- PE-9 ÉQUIPEMENT ET CÂBLAGE D’ALIMENTATION

- PE-10 ARRÊT D’URGENCE

- PE-11 ALIMENTATION D’URGENCE

- PE-12 ÉCLAIRAGE DE SÉCURITÉ

- PE-13 PROTECTION CONTRE L’INCENDIE

- PE-14 CONTRÔLE DE LA TEMPÉRATURE ET DE L’HUMIDITÉ

- PE-15 PROTECTION CONTRE LES DÉGÂTS D’EAU

- PE-16 LIVRAISON ET RETRAIT

- PE-17 AUTRES LIEUX DE TRAVAIL

- PE-18 EMPLACEMENT DES COMPOSANTS DU SYSTÈME D’INFORMATION

- PE-19 FUITES D’INFORMATION

- PE-20 SURVEILLANCE ET SUIVI DES ACTIFS

- 3.12 FAMILLE : PLANIFICATION

- PL-1 POLITIQUE ET PROCÉDURES DE PLANIFICATION DE LA SÉCURITÉ

- PL-2 PLAN DE SÉCURITÉ DU SYSTÈME

- PL-3 MISE À JOUR DU PLAN DE SÉCURITÉ DES SYSTÈMES

- PL-4 RÈGLES DE CONDUITE

- PL-5 ÉVALUATION DES FACTEURS RELATIFS À LA VIE PRIVÉE

- PL-6 PLANIFICATION DES ACTIVITÉS RELATIVES À LA SÉCURITÉ

- PL-7 CONCEPTS D’OPÉRATION DE SÉCURITÉ

- PL-8 ARCHITECTURE DE SÉCURITÉ DE L’INFORMATION

- PL-9 GESTION CENTRALISÉE

- 3.13 FAMILLE : SÉCURITÉ DU PERSONNEL

- 3.14 FAMILLE : ÉVALUATION DES RISQUES

- 3.15 FAMILLE : ACQUISITION DES SYSTÈMES ET DES SERVICES

- SA-1 POLITIQUE ET PROCÉDURES D’ACQUISITION DES SYSTÈMES ET DES SERVICES

- SA-2 AFFECTATION DES RESSOURCES

- SA-3 CYCLE DE DÉVELOPPEMENT DE SYSTÈME

- SA-4 PROCESSUS D’ACQUISITION

- SA-5 DOCUMENTATION RELATIVE AUX SYSTÈMES D’INFORMATION

- SA-6 RESTRICTIONS RELATIVES À L’UTILISATION DES LOGICIELS

- SA-7 LOGICIELS INSTALLÉS PAR L’UTILISATEUR

- SA-8 PRINCIPES D’INGÉNIERIE DE SÉCURITÉ

- SA-9 SERVICES DE SYSTÈME D’INFORMATION EXTERNES

- SA-10 GESTION DES CONFIGURATIONS PAR LES DÉVELOPPEURS

- SA-11 TESTS DE SÉCURITÉ EFFECTUÉS PAR LES DÉVELOPPEURS

- SA-12 PROTECTION DE LA CHAÎNE D’APPROVISIONNEMENT

- SA-13 FIABILITÉ

- SA-14 ANALYSE DE CRITICITÉ

- SA-15 PROCESSUS DE DÉVELOPPEMENT, NORMES ET OUTILS

- SA-16 FORMATION OFFERTE PAR LE DÉVELOPPEUR

- SA-17 ARCHITECTURE ET CONCEPTION DE SÉCURITÉ DU DÉVELOPPEUR

- SA-18 RÉSISTANCE AU TRAFIQUAGE ET DÉTECTION

- SA-19 AUTHENTICITÉ DES COMPOSANTS

- SA-20 DÉVELOPPEMENT SUR MESURE DES COMPOSANTS ESSENTIELS

- SA-21 SÉLECTION DES DÉVELOPPEURS

- SA-22 COMPOSANTS SYSTÈMES NON PRIS EN CHARGE

- 3.16 FAMILLE : PROTECTION DES SYSTÈMES ET DES COMMUNICATIONS

- SC-1 POLITIQUE ET PROCÉDURES DE PROTECTION DES SYSTÈMES ET DES COMMUNICATIONS

- SC-2 PARTITIONNEMENT DES APPLICATIONS

- SC-3 ISOLEMENT DES FONCTIONS DE SÉCURITÉ

- SC-4 INFORMATION CONTENUE DANS LES RESSOURCES PARTAGÉES

- SC-5 PROTECTION CONTRE LES DÉNIS DE SERVICE

- SC-6 DISPONIBILITÉ DES RESSOURCES

- SC-7 PROTECTION DES FRONTIÈRES

- SC-8 CONFIDENTIALITÉ ET INTÉGRITÉ DES TRANSMISSIONS

- SC-9 CONFIDENTIALITÉ DES TRANSMISSIONS

- SC-10 DÉCONNEXION RÉSEAU

- SC-11 CHEMIN DE CONFIANCE

- SC-12 ÉTABLISSEMENT ET GESTION DES CLÉS CRYPTOGRAPHIQUES

- SC-13 PROTECTION CRYPTOGRAPHIQUE

- SC-14 PROTECTION DE L’ACCÈS PUBLIC

- SC-15 DISPOSITIFS D’INFORMATIQUE COOPÉRATIVE

- SC-16 TRANSMISSION DES ATTRIBUTS DE SÉCURITÉ

- SC-17 CERTIFICATS D’INFRASTRUCTURE À CLÉ PUBLIQUE

- SC-18 CODE MOBILE

- SC-19 VOIX SUR PROTOCOLE INTERNET

- SC-20 SERVICE SÉCURISÉ DE RÉSOLUTION DE NOM OU D’ADRESSE (SOURCE AUTORISÉE)

- SC-21 SERVICE SÉCURISÉ DE RÉSOLUTION DE NOM OU D’ADRESSE (RÉSOLVEUR RÉCURSIF OU CACHE)

- SC-22 ARCHITECTURE ET FOURNITURE DE SERVICES DE RÉSOLUTION DE NOM OU D’ADRESSE

- SC-23 AUTHENTICITÉ DES SESSIONS

- SC-24 DÉFAILLANCE DANS UN ÉTAT CONNU

- SC-25 NŒUDS LÉGERS

- SC-26 PIÈGES À PIRATES

- SC-27 APPLICATIONS INDÉPENDANTES DES PLATEFORMES

- SC-28 PROTECTION DE L’INFORMATION INACTIVE

- SC-29 HÉTÉROGÉNÉITÉ

- SC-30 DISSIMULATION ET DÉTOURNEMENT

- SC-31 ANALYSE DES VOIES CLANDESTINES

- SC-32 PARTITIONNEMENT DES SYSTÈMES D’INFORMATION

- SC-33 INTÉGRITÉ DE LA PRÉPARATION DES TRANSMISSIONS

- SC-34 PROGRAMMES EXÉCUTABLES NON MODIFIABLES

- SC-35 CLIENTS LEURRES

- SC-36 TRAITEMENT ET STOCKAGE RÉPARTIS

- SC-37 VOIES DE D’ACHEMINEMENT HORS BANDE

- SC-38 SÉCURITÉ DES OPÉRATIONS

- SC-39 ISOLEMENT DES PROCESSUS

- SC-40 PROTECTION DES LIAISONS SANS FIL

- SC-41 ACCÈS AUX PORTS ET AUX DISPOSITIFS D’E/S

- SC-42 CAPACITÉ DE CAPTATION ET DONNÉES

- SC-43 RESTRICTIONS CONCERNANT L’UTILISATION

- SC-44 CHAMBRES DE DÉTONATION

- SC-100 AUTHENTIFICATION DE LA SOURCE

- SC-101 SYSTÈMES DE TÉLÉCOMMUNICATIONS NON CLASSIFIÉS DANS LES INSTALLATIONS SÉCURISÉES

- 3.17 FAMILLE : INTÉGRITÉ DE L’INFORMATION ET DES SYSTÈMES

- SI-1 POLITIQUE ET PROCÉDURES LIÉES À L’INTÉGRITÉ DE L’INFORMATION ET DES SYSTÈMES

- SI-2 CORRECTION DES DÉFAUTS

- SI-3 PROTECTION CONTRE LES CODES MALVEILLANTS

- SI-4 SURVEILLANCE DES SYSTÈMES D’INFORMATION

- SI-5 ALERTES, AVIS ET DIRECTIVES DE SÉCURITÉ

- SI-6 VÉRIFICATION DE LA FONCTIONNALITÉ DE SÉCURITÉ

- SI-7 INTÉGRITÉ DES LOGICIELS, DES MICROLOGICIELS ET DE L’INFORMATION

- SI-8 PROTECTION ANTIPOURRIEL

- SI-9 RESTRICTIONS RELATIVES À LA SAISIE D’INFORMATION

- SI-10 VALIDATION DE LA SAISIE D’INFORMATION

- SI-11 TRAITEMENT DES ERREURS

- SI-12 TRAITEMENT ET CONSERVATION DES SORTIES D’INFORMATION

- SI-13 PRÉVENTION DES PANNES PRÉVISIBLES

- SI-14 NON-PERSISTANCE

- SI-15 FILTRAGE DES SORTIES D’INFORMATION

- SI-16 PROTECTION DE LA MÉMOIRE

- SI-17 PROCÉDURES DE SÉCURITÉ INTÉGRÉE

- 3.1 FAMILLE : CONTRÔLE D’ACCÈS

- 4 Références

Date d’entrée en vigueur

La présente publication entre en vigueur le 30 décembre 2014.

Signé initialement par

Toni Moffa

Chef adjointe, Sécurité des TI

Sommaire

La présente annexe fait partie du document intitulé La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) de la série Conseils en matière de sécurité des technologies de l’information (TI) publiée par le Centre de la sécurité des télécommunications (CST). Elle contient la définition des contrôles de sécurité sur laquelle les spécialistes de la sécurité peuvent se fonder pour sélectionner les contrôles qui serviront à protéger les systèmes d’information du gouvernement du Canada (GC) et à gérer les risques liés à la sécurité des TI. La présente annexe peut également servir de base à l’élaboration des profils de contrôle de sécurité d’un domaine ou d’un ministère. La mise en œuvre d’un ensemble exhaustif de contrôles de sécurité favorise la réalisation des activités opérationnelles du GC.

La présente annexe comprend la définition des contrôles de sécurité s’appliquant aux ministères qui réalisent des activités opérationnelles aux niveaux de sensibilité et de criticité allant de très faible à très élevé dans des domaines non classifiés, protégés et classifiés.

La présente annexe a été créée comme outil pour faciliter le travail des spécialistes de la sécurité chargés de la protection des systèmes d’information, conformément aux lois du GC ainsi qu’aux politiques, aux directives et aux normes du Secrétariat du Conseil du Trésor (SCT) applicables.

Les annexes 1 et 2 de l’ITSG-33 contiennent des conseils sur la façon d’utiliser le catalogue pour sélectionner les contrôles de sécurité, de même que les améliorations de contrôle afin de protéger les systèmes d’information et de gérer les risques liés à la sécurité des TI.

Liste des figures

Liste des acronymes, des abréviations et des sigles

- AFU

- Approbation d’utilisation (pour Approval for Use)

- ASCII

- American Standard Code for Information Interchange

- ASM

- Agent de sécurité du ministère

- CD

- Disque compact (pour Compact Disc)

- CDS

- Cycle de développement des systèmes

- CEE

- Common Event Expression

- CNB

- Code national du bâtiment

- CNPI

- Code national de prévention des incendies

- CNSSI

- Committee on National Security Systems Instructions

- COMSEC

- Sécurité des communications (pour Communications Security)

- CONOPS

- Concept d’opération

- COTS

- Commercial sur étagère (pour Commercial-off-the-Shelf)

- CST

- Centre de la sécurité des télécommunications

- CVC

- Chauffage, ventilation et climatisation

- CVE

- Vulnérabilités et expositions courantes (pour Common Vulnerabilities and Exposures)

- CWE

- Énumération des faiblesses courantes (pour Common Weakness Enumeration)

- DAC

- Contrôle d’accès discrétionnaire (pour Discretionary Access Control)

- DHCP

- Protocole DHCP (pour Dynamic Host Configuration Protocol)

- DMZ

- Zone démilitarisée (pour Demilitarized Zone)

- DNS

- Système de noms de domaine (pour Domain Name System)

- DVD

- Disque numérique polyvalent ou disque vidéonumérique (pour Digital Versatile Disk ou Digital Video Disk)

- EAP

- Protocole EAP (pour Extensible Authentification Protocol)

- EMR

- Évaluation des menaces et des risques

- FIPS

- Norme FIPS (pour Federal Information Processing Standard)

- FTP

- Protocole FTP (pour File Transfer Protocol)

- GC

- Gouvernement du Canada

- GIS

- Gestion de l’information de sécurité

- GOTS

- Gouvernemental sur étagère (pour Government-off-the-Shelf)

- GRC

- Gendarmerie royale du Canada

- HTTP

- Protocole de transfert hypertexte (pour Hypertext Transfer Protocol)

- ICP

- Infrastructure à clé publique

- ID

- Identificateur

- IEEE

- Institute of Electrical and Electronics Engineers

- IP

- Protocole Internet (pour Internet Protocol)

- IPv6

- Protocole Internet, version 6 (pour Internet Protocol Version 6)

- ITSB

- Bulletin en matière de sécurité des technologies de l’information (pour Information Technology Security Bulletin)

- ITSD

- Directive en matière de sécurité des technologies de l’information (pour Information Technology Security Directive)

- ITSG

- Conseils en matière de sécurité des technologies de l’information (pour Information Technology Security Guidance)

- ITSPSR

- Rapport sur les produits et systèmes de la sécurité des technologies de l’information (pour Information Technology Security Product and System Review)

- LAN

- Réseau local (pour Local Area Network)

- MAC

- Contrôle d’accès au support (pour Media Access Control)

- MAC

- Contrôle d’accès non discrétionnaire (pour Mandatory Access Control)

- MLS

- Sécurité multiniveau (pour Multilevel Secure ou Multilevel Security)

- MSL

- Niveau multisécurité (pour Multiple Security Level)

- NIP

- Numéro d’identification personnel

- NIST

- National Institute of Standards and Technology

- NTSWG

- National Telecommunications Security Working Group

- PCA

- Planification de la continuité des activités

- Format de document portable (pour Portable Document Format)

- PEAP

- Protocole PEAP (pour Protected Extensible Authentication Protocol)

- PUB

- Publication

- PVMC

- Programme de validation des modules cryptographiques

- RBAC

- Contrôle d’accès basé sur les rôles (pour Role-Based Access Control)

- RPV

- Réseau privé virtuel

- SCAP

- Protocole SCAP (pour Security Content Automation Protocol)

- SCI

- Informations sensibles cloisonnées (pour Sensitive Compartmented Information)

- SCIF

- Installation renfermant des informations sensibles cloisonnées (pour Sensitive Compartmented Information Facility)

- SCT

- Secrétariat du Conseil du Trésor du Canada

- SSH

- Protocole SSH (pour Secure Shell)

- STI

- Système téléphonique informatisé

- STIG

- Security Technical Implementation Guide

- STO

- Service téléphonique ordinaire

- TAD

- Répondeur téléphonique (pour Telephone Answering Device)

- TCP

- Protocole de contrôle de transmission (pour Transmission Control Protocol)

- TFS

- Confidentialité du trafic (pour Traffic Flow Security)

- TLS

- Protocole de sécurité de la couche transport (pour Transport Layer Security)

- TPSGC

- Travaux publics et Services gouvernementaux Canada

- UHF

- Onde décimétrique (pour Ultra-High Frequency)

- USB

- Bus série universel (pour Universal Serial Bus)

- UTC

- Temps universel coordonné (pour Coordinated Universal Time)

- UUENCODE

- Codage UNIX (pour UNIX to UNIX Encoding)

- VAF

- Vérification approfondie de la fiabilité

- VHF

- Onde métrique (pour Very High Frequency)

- VoIP

- Voix sur protocole Internet (pour Voice over Internet Protocol)

- XML

- Langage de balisage extensible (pour Extensible Markup Language)

1 Introduction

1.1 Objet

La présente annexe fait partie du document intitulé La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) [référence 57] de la série Conseils en matière de sécurité des technologies de l’information (TI) publiée par le Centre de la sécurité des télécommunications (CST). Elle contient la définition des contrôles de sécurité sur laquelle les spécialistes de la sécurité peuvent se fonder pour sélectionner les contrôles qui serviront à protéger les systèmes d’information du gouvernement du Canada (GC) et à gérer les risques liés à la sécurité des TI. La mise en œuvre d’un ensemble exhaustif de contrôles de sécurité favorise la réalisation des activités opérationnelles du GC.

Le catalogue des contrôles de sécurité :

- appuie le respect des lois du GC et des politiques, directives et normes du Secrétariat du Conseil du Trésor du Canada (SCT) en matière de protection des systèmes d’information;

- est conçu pour répondre aux besoins actuels des ministères en matière de protection ainsi qu’aux exigences et aux technologies en évolution constante;

- présente une méthode uniforme et reproductible pour la sélection et la spécification des contrôles de sécurité;

- jette les bases pour l’élaboration de méthodes et de procédures d’évaluation de l’efficacité des contrôles de sécurité;

- améliore la communication en proposant un lexique commun qui facilite la discussion relative à la gestion des risques liés aux TI.

1.2 Portée et champ d’application

Le catalogue des contrôles de sécurité (annexe 3A) comprend la définition des contrôles de sécurité s’appliquant aux ministères qui réalisent des activités opérationnelles aux niveaux de sensibilité et de criticité allant de très faible à très élevé dans des domaines non classifiés, protégés et classifiés.

L’annexe 3A peut aider les spécialistes de la sécurité durant le processus de définition et de mise en œuvre de fonctions de sécurité des TI ministérielles. Elle peut également leur être utile durant le processus de mise en œuvre d’un système d’information lorsque vient le temps de sélectionner les contrôles de sécurité propres au système. Le catalogue peut également servir de base à l’élaboration des profils de contrôle de sécurité d’un domaine ou d’un ministère.

1.3 Auditoire

La présente annexe s’adresse :

- aux agents de sécurité des ministères (ASM), aux coordonnateurs de la sécurité des TI et aux spécialistes de la sécurité appuyant les activités de gestion des risques liés à la sécurité des TI;

- aux personnes qui participent à la définition, à la conception, au développement, à l’installation et à l’exploitation des systèmes d’information et plus particulièrement aux autorisateurs, aux gestionnaires de projet, aux architectes de sécurité, aux spécialistes de la sécurité, aux évaluateurs de la sécurité et aux membres des groupes opérationnels de TI.

1.4 Structure de la publication

La présente annexe fait partie d’une série de documents portant sur la gestion des risques liés à la sécurité des TI au sein du GC. Les autres documents de la série sont les suivants :

- ITSG-33, Aperçu – La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie

- ITSG-33, Annexe 1 – Activités de gestion des risques liés à la sécurité des TI

- ITSG-33, Annexe 2 – Activités de gestion des risques liés à la sécurité des systèmes d’information

- ITSG-33, Annexe 4A – Profils de contrôle de sécurité

- ITSG-33, Annexe 5 – Glossaire

1.5 Définitions

Pour obtenir une définition des principaux termes utilisés dans la présente annexe, prière de consulter l’annexe 5 de l’ITSG-33.

2 Organisation du document

2.1 Structure du catalogue des contrôles de sécurité

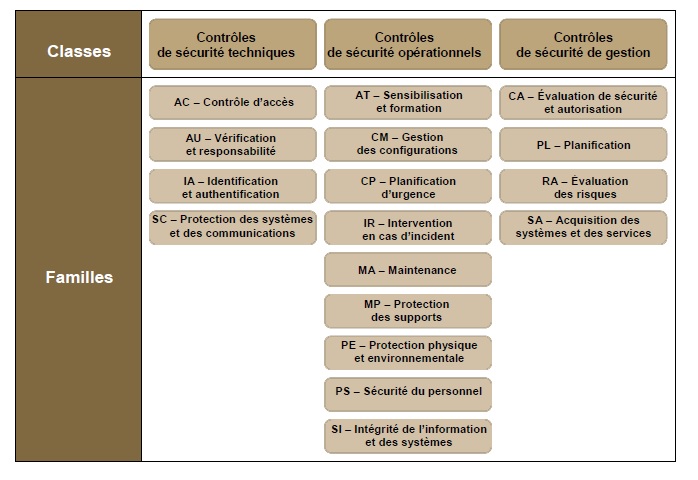

Les contrôles de sécurité définis dans le présent catalogue sont organisés par classe et par famille, tel qu’il est illustré dans la figure 1. Chacun de ces éléments est détaillé dans les sous-sections suivantes.

Figure 1 – Structure du catalogue des contrôles de sécurité

2.2 Classes

Les classes de contrôle de sécurité sont définies comme suit :

- la classe Contrôles de sécurité de gestion comprend les contrôles de sécurité portant principalement sur les activités qui se rapportent à la gestion de la sécurité des TI et aux risques liés à la sécurité des TI;

- la classe Contrôles de sécurité techniques comprend les contrôles de sécurité qui sont mis en œuvre et exécutés par les systèmes d’information principalement par l’intermédiaire de mécanismes de sécurité que l’on retrouve dans les composants matériels, logiciels et micrologiciels;

- la classe Contrôles de sécurité opérationnels comprend les contrôles de sécurité des systèmes d’information qui sont mis en œuvre principalement par l’intermédiaire de processus exécutés par des personnes.

Les classes de contrôle de sécurité ne sont pas exclusives. Dans certains cas, il se peut que le personnel doive exécuter des procédures manuelles pour appliquer les fonctionnalités de sécurité de certains contrôles techniques, alors que des contrôles opérationnels pourraient nécessiter le recours à la technologie intégrée au système d’information.

2.3 Familles

Chaque classe de contrôles de sécurité est divisée en famille. La classe Contrôles de sécurité techniques comprend les familles suivantes :

- Contrôle d’accès : contrôles permettant d’autoriser ou d’interdire l’accès utilisateur aux ressources dans le système d’information.

- Vérification et responsabilité : contrôles permettant de recueillir, d’analyser et de stocker les enregistrements de vérification associés aux opérations utilisateur exécutées dans le système d’information.

- Identification et authentification : contrôles permettant de vérifier l’identification unique et l’authentification des utilisateurs qui tentent d’accéder aux ressources du système d’information.

- Protection des systèmes et des communications : contrôles permettant de protéger le système d’information lui-même ainsi que ses communications internes et externes.

La classe Contrôles de sécurité opérationnels inclut les familles suivantes :

- Sensibilisation et formation : contrôles qui concernent la formation des utilisateurs sur la sécurité du système d’information.

- Gestion des configurations : contrôles permettant la gestion et le contrôle de tous les composants du système d’information (p. ex. éléments matériels, logiciels et de configuration).

- Planification d’urgence : contrôles permettant d’assurer la disponibilité des services du système d’information dans l’éventualité d’une panne de composant ou d’un désastre.

- Intervention en cas d’incident : contrôles permettant de détecter et de signaler les incidents de sécurité liés au système d’information, et d’y intervenir.

- Maintenance : contrôles permettant d’assurer la maintenance du système d’information et sa disponibilité permanente.

- Protection des supports : contrôles permettant de protéger les supports du système d’information (p. ex. disques et bandes) tout au long de leur cycle de vie.

- Protection physique et environnementale : contrôles liés à l’accès physique à un système d’information et à la protection de l’équipement environnemental auxiliaire (c.-à-d. alimentation, climatisation, câblage) servant à son exploitation.

- Sécurité du personnel : contrôles servant à appliquer les procédures nécessaires afin de veiller à ce que tout le personnel ayant accès au système d’information possède les autorisations requises ainsi que les niveaux d’habilitation appropriés.

- Intégrité de l’information et du système : contrôles permettant de protéger l’intégrité des composants du système d’information et des données traitées par ce système.

La classe Contrôles de sécurité de gestion inclut les familles suivantes :

- Évaluation de sécurité et autorisation : contrôles qui concernent l’évaluation de sécurité et l’autorisation du système d’information.

- Planification : contrôles qui concernent les activités de planification de la sécurité, y compris les évaluations des facteurs relatifs à la vie privée.

- Évaluation des risques : contrôles qui concernent l’exécution des évaluations des risques et de l’analyse des vulnérabilités.

- Acquisition des systèmes et des services : contrôles qui concernent la passation de marchés pour l’acquisition des produits et des services nécessaires à la mise en œuvre et à l’exploitation du système d’information.

2.4 Format de la définition des contrôles de sécurité

Le format de la définition des contrôles de sécurité utilisé dans le catalogue est décrit dans la présente section. Un contrôle de sécurité (AC-17 Accès distant) est donné en exemple pour illustrer les divers éléments de la définition :

- Numéro du contrôle : on attribue à chaque contrôle un numéro unique (p. ex. AC-17). Tous les contrôles dont le numéro commence à la valeur 100 (p. ex. SC-100) sont des contrôles de sécurité propres au Canada.

- Section Contrôle : inclut une description du contrôle de sécurité formulée à l’aide d’un ou de plusieurs énoncés concis portant sur la capacité de sécurité particulière requise pour protéger un aspect d’un système d’information. On attribue une désignation alphabétique distincte (p. ex. (A), (B), etc.) à chaque énoncé; l’énoncé doit être respecté pour que le contrôle de sécurité connexe soit appliqué. Tous les énoncés qui commencent par AA (p. ex. AC-17 (AA)) sont propres au Canada.

- Section Conseils supplémentaires facultative : inclut de l’information supplémentaire sur le contrôle de sécurité pour en faciliter la mise en œuvre, dont de l’information sur tout autre contrôle de sécurité connexe. Cette section ne comprend aucun énoncé auquel il faut se conformer pour mettre en œuvre le contrôle de sécurité.

- Section Améliorations du contrôle facultative : inclut une définition, formulée à l’aide d’énoncés concis, des capacités de sécurité supplémentaires qui permettent d’accroître la robustesse d’un contrôle de sécurité. On attribue à chaque amélioration une désignation numérique distincte (p. ex. (1), (2), etc.). Toutes les améliorations dont le numéro commence à la valeur 100 (p. ex. AC-17 (100)) sont des améliorations propres au Canada.

- Section Conseils supplémentaires sur l’amélioration : inclut de l’information détaillée supplémentaire sur les améliorations, y compris de l’information sur tout autre contrôle de sécurité connexe. Cette section ne comprend aucune amélioration supplémentaire à laquelle il faut se conformer pour mettre en œuvre l’amélioration du contrôle.

- Section Références : inclut des références aux politiques, aux directives, aux normes et aux lignes directrices qui concernent le contrôle de sécurité. Cette section vise à fournir de l’information supplémentaire ou un contexte que le lecteur peut juger utile pour sélectionner et mettre en œuvre le contrôle de sécurité. La portée de la référence peut être de nature générale ou précise, selon le type de contrôle (p. ex. lignes directrices du GC sur l’authentification ou norme technique de configuration de la sécurité).

Un grand nombre des contrôles et des améliorations contiennent des paramètres de contrôle de sécurité définis par l’organisation. Ce sont essentiellement des paramètres substituables que les spécialistes de la sécurité peuvent remplacer, durant le processus de sélection, par des valeurs propres au contexte de leur organisation. À titre d’exemple, prière de consulter le texte en italique dans l’amélioration AC-17 (9) à la page suivante (c.-à-d. délai défini par l’organisation).

AC-17 ACCÈS À DISTANCE

Contrôle :

- L’organisation définit et consigne les restrictions d’utilisation, les exigences en matière de configuration et de connexion, ainsi que les directives de mise en œuvre de chaque type d’accès à distance autorisé.

- L’organisation autorise l’accès à distance au système d’information avant d’autoriser de telles connexions.

- L’organisation s’assure que tous les employés qui travaillent à l’extérieur de ses locaux protègent l’information conformément aux exigences minimales précisées dans la Norme opérationnelle sur la sécurité matérielle du SCT [référence 6].

Conseils supplémentaires : Un accès distant est l’accès des utilisateurs (ou des processus exécutés en leur nom) aux systèmes d’information organisationnels à l’aide de réseaux externes (p. ex. Internet). Les méthodes d’accès à distance comprennent notamment l’accès par ligne commutée, à large bande et sans fil. Les organisations utilisent souvent des réseaux privés virtuels (RPV) chiffrés pour augmenter la confidentialité et l’intégrité des connexions à distance. Cette utilisation ne rend pas l’accès non distant; toutefois, lorsque les RPV sont dotés des contrôles de sécurité appropriés (p. ex. employant des techniques de chiffrement pour la protection de la confidentialité et de l’intégrité), leur utilisation peut assurer à l’organisation qu’elle peut traiter ce type de connexion efficacement comme des réseaux internes. Néanmoins, les connexions RPV traversent des réseaux externes, et les RPV chiffrés n’augmentent pas la disponibilité des connexions distantes. Par ailleurs, les RPV dotés de tunnels chiffrés peuvent avoir une incidence sur la capacité de l’organisation de surveiller adéquatement le trafic de communication réseau à des fins de détection de programmes malveillants. Les contrôles d’accès à distance s’appliquent aux systèmes d’information autres que les serveurs Web publics ou les systèmes conçus pour l’accès public. Ce contrôle porte sur l’autorisation avant de permettre l’accès distant, sans préciser les formats de cette autorisation. Bien que les organisations puissent utiliser des ententes sur la sécurité des interconnexions pour autoriser les connexions d’accès à distance, ce contrôle ne requiert pas de telles ententes. Le contrôle AC-3 porte sur l’application des restrictions d’accès pour les connexions à distance. Contrôles connexes : AC-2, AC-3, AC-18, AC-19, AC-20, CA-3, CA-7, CM 8, IA-2, IA-3, IA-8, MA-4, PE-17, PL-4, SC-10 et SI-4.

Améliorations du contrôle :

- ACCÈS À DISTANCE | SURVEILLANCE ET CONTRÔLE AUTOMATISÉS

Le système d’information surveille et contrôle les méthodes d’accès à distance.

Conseils supplémentaires sur l’amélioration : La surveillance et le contrôle automatisés des sessions d’accès à distance permettent aux organisations de détecter les cyberattaques et de s’assurer du respect constant des politiques d’accès à distance grâce à la vérification des activités de connexion des utilisateurs distants sur une variété de composants du système d’information (p. ex. les serveurs, les postes de travail, les ordinateurs bloc-notes, les téléphones intelligents et les tablettes). Contrôles connexes : AU-2 et AU-12.

[...] - ACCÈS À DISTANCE | DÉCONNEXION ET DÉSACTIVATION DE L’ACCÈS

L’organisation fournit la capacité de déconnecter ou de désactiver rapidement l’accès à distance au système d’information dans un délai de [Affectation : délai défini par l’organisation].

Conseils supplémentaires sur l’amélioration : Cette amélioration de contrôle exige que les organisations aient la capacité de déconnecter rapidement à distance les utilisateurs ayant accès au système d’information et/ou de désactiver l’accès distant. La vitesse de la déconnexion ou de la désactivation dépend de la criticité des fonctions opérationnelles et des missions, ainsi que de la nécessité d’éliminer l’accès distant immédiat ou futur aux systèmes d’information organisationnels.

- L’accès à distance à des comptes privilégiés s’effectue à partir de consoles de gestion spécialisées régies entièrement par les politiques de sécurité du système et utilisées exclusivement à cette fin (p. ex. l’accès à Internet n’est pas autorisé).

Références :

- SCT, Norme opérationnelle sur la sécurité matérielle [référence 6].

- SCT, Norme opérationnelle de sécurité – Gestion de la sécurité des technologies de l’information [référence 7].

3 Définition des contrôles de sécurité

Cette section définit les contrôles de sécurité.

Pour satisfaire aux besoins du GC en matière d’interopérabilité, le présent catalogue s’inscrit dans la suite logique du catalogue publié par le National Institute of Standards and Technology (NIST) des États-Unis, dans le document intitulé Special Publication 800-53 Revision 4, Security and Privacy Controls for Federal Information Systems and Organizations [référence 1]. La définition des contrôles a été modifiée et développée pour adapter le catalogue au contexte du GC.

Les contrôles de sécurité présentés dans le catalogue sont susceptibles de changer au fil du temps, dans la mesure où des contrôles seront annulés, révisés et ajoutés. Afin d’assurer la stabilité des plans de sécurité et des outils automatisés de mise en œuvre, les contrôles de sécurité et améliorations de contrôle ne seront pas renumérotés chaque fois qu’un contrôle ou qu’une amélioration est annulé. Les numéros de contrôle ou d’amélioration annulés seront conservés dans le catalogue à des fins historiques.

3.1 FAMILLE : CONTRÔLE D’ACCÈS

CLASSE : TECHNIQUE

AC-1 POLITIQUE ET PROCÉDURES DE CONTRÔLE D’ACCÈS

Contrôle :

- L’organisation élabore et consigne, ainsi que diffuse aux [Affectation : personnel ou rôles définis par l’organisation] :

- une politique de contrôle d’accès qui définit l’objectif, la portée, les rôles, les responsabilités, l’engagement de la direction, la coordination entre les entités organisationnelles et le respect;

- des procédures pour faciliter la mise en œuvre de la politique de contrôle d’accès et des contrôles d’accès connexes.

- L’organisation examine et met à jour :

- la politique de contrôle d’accès tous les [Affectation : fréquence définie par l’organisation];

- les procédures de contrôle d’accès tous les [Affectation : fréquence définie par l’organisation].

Conseils supplémentaires : Ce contrôle porte sur l’établissement de la politique et les procédures nécessaires à la mise en œuvre efficace des contrôles de sécurité et des améliorations dans la famille AC. La politique et les procédures reflètent les lois du GC ainsi que les politiques, directives et normes du SCT applicables. Les politiques et les procédures du programme de sécurité organisationnel peuvent rendre facultatives les politiques et procédures propres au système. La politique peut être intégrée à la politique générale sur la sécurité de l’information des organisations ou, inversement, elle peut être représentée par de multiples politiques compte tenu de la nature complexe de certaines organisations. Les procédures peuvent être établies pour le programme de sécurité général et pour des systèmes d’information particuliers, au besoin. La stratégie organisationnelle de gestion des risques est un facteur clé dans l’établissement de la politique et des procédures.

Améliorations du contrôle :

Aucune

Références :

SCT, Norme opérationnelle de sécurité – Gestion de la sécurité des technologies de l’information [référence 7].

AC-2 GESTION DES COMPTES

Contrôle :

- L’organisation établit et sélectionne les types de compte de système d’information suivants pour appuyer les fonctions opérationnelles et ses missions : [Affectation : types de compte de système d’information définis par l’organisation].

- L’organisation nomme des gestionnaires de compte pour les comptes de système d’information.

- L’organisation établit les conditions pour les membres des groupes et des rôles.

- L’organisation précise les utilisateurs autorisés du système d’information, les membres des groupes et des rôles, ainsi que les autorisations d’accès (c.-à-d. les droits d’accès) et autres attributs (au besoin) pour chaque compte.

- L’organisation doit obtenir l’approbation de [Affectation : personnel ou rôles définis par l’organisation] pour les demandes de création de comptes de système d’information.

- L’organisation crée, active, modifie, désactive et retire les comptes de système d’information conformément aux [Affectation : conditions ou procédures définies par l’organisation].

- L’organisation surveille l’utilisation des comptes de système d’information.

- L’organisation informe les gestionnaires de compte :

- lorsque les comptes ne sont plus requis;

- lorsque les utilisateurs quittent leur poste ou sont transférés;

- lorsque l’utilisation du système d’information ou le besoin de connaître d’un utilisateur change.

- L’organisation autorise l’accès au système d’information selon :

- une autorisation d’accès valide;

- l’utilisation prévue du système;

- d’autres attributs exigés par l’organisation ou des missions ou fonctions opérationnelles connexes.

- L’organisation examine les comptes pour s’assurer qu’ils sont conformes aux exigences en matière de gestion des comptes tous les [Affectation : fréquence définie par l’organisation]

- L’organisation établit un processus de réattribution des justificatifs d’identité de compte partagé ou de groupe (s’ils sont déployés) lorsque des utilisateurs sont retirés du groupe.

Conseils supplémentaires : Les types de compte de système d’information comprennent, par exemple, les comptes individuels, les comptes partagés, les comptes de groupe, les comptes système, les comptes anonymes ou d’invité, les comptes d’urgence, les comptes de développeur, de fabricant ou de fournisseur, les comptes temporaires ainsi que les comptes de service. Certaines exigences de gestion des comptes énoncées ci-dessus peuvent être mises en œuvre par les systèmes d’information organisationnels. L’identification des utilisateurs autorisés du système d’information et la spécification des privilèges d’accès reflètent les exigences que l’on retrouve dans d’autres contrôles de sécurité dans le plan de sécurité. Les utilisateurs nécessitant des privilèges administratifs sur les comptes du système d’information font l’objet d’un examen plus approfondi de la part des responsables appropriés de l’organisation (p. ex. propriétaire du système, propriétaire de la mission ou des activités, ou coordonnateur de la sécurité des technologies de l’information) chargés d’approuver ces comptes et l’accès privilégié. Les organisations peuvent choisir de définir les privilèges d’accès ou d’autres attributs par compte, par type de compte ou par une combinaison des deux. Les restrictions sur l’heure du jour, le jour de la semaine et le point d’origine sont d’autres exemples possibles d’attributs requis pour autoriser l’accès. Au moment de définir d’autres attributs de compte, les organisations considèrent les exigences liées au système (p. ex. la maintenance prévue et les mises à niveau système) ainsi que les exigences liées à la mission et aux opérations (p. ex. les différences de fuseau horaire, les besoins des clients et l’accès à distance dans le cadre de déplacements). Si les organisations ne considèrent pas ces facteurs, la disponibilité des systèmes d’information risque d’en subir les conséquences. Les comptes temporaires et d’urgence devraient être utilisés à court terme. Les organisations établissent des comptes temporaires dans leurs procédures standards d’activation de compte lorsque les comptes seront utilisés à court terme et que leur activation n’est pas urgente. Les organisations établissent des comptes d’urgence à la suite de situations de crise et lorsqu’il faut activer des comptes rapidement. Par conséquent, l’activation de compte d’urgence risque de contourner les processus standards d’autorisation de compte. Il ne faut pas confondre les comptes temporaires et d’urgence avec les comptes utilisés peu fréquemment (p. ex. les comptes locaux utilisés pour réaliser des tâches particulières définies par les organisations ou lorsque les ressources réseau ne sont pas disponibles). Ces comptes demeurent activés et ne sont pas assujettis aux dates de retrait ou de désactivation automatique. Les conditions de désactivation des comptes peuvent inclure : (i) lorsque les comptes temporaires, les comptes d’urgence ou les comptes partagés ou de groupe ne sont plus requis; ou (ii) lorsque des utilisateurs sont transférés ou quittent leur poste. Les utilisateurs de certains types de compte de système d’information pourraient être appelés à suivre une formation spécialisée. Contrôles connexes : AC-3, AC-4, AC-5, AC-6, AC-10, AC-17, AC-19, AC-20, AU-9, IA-2, IA-4, IA-5, IA-8, CM-5, CM-6, CM-11, MA 3, MA-4, MA-5, PL-4 et SC-13.

Améliorations du contrôle :

- GESTION DES COMPTES | GESTION AUTOMATISÉE DE COMPTE DE SYSTÈME

L’organisation fait appel à des mécanismes automatisés pour appuyer la gestion des comptes du système d’information.

Conseils supplémentaires sur l’amélioration : Les mécanismes automatisés peuvent inclure : l’utilisation de courriels ou de messages texte pour aviser automatiquement les gestionnaires de compte du départ ou du transfert d’utilisateurs; l’utilisation du système d’information pour surveiller l’utilisation du compte; l’utilisation d’avis téléphoniques pour signaler toute utilisation irrégulière de compte.

- GESTION DES COMPTES | RETRAIT DES COMPTES TEMPORAIRES ET D’URGENCE

Le système d’information [Sélection : retire ou désactive] automatiquement les comptes temporaires et d’urgence après [Affectation : délai défini par l’organisation pour chaque type de compte].

Conseils supplémentaires sur l’amélioration : Cette amélioration de contrôle exige le retrait automatique des comptes temporaires et d’urgence après une période prédéfinie, plutôt qu’à la commodité de l’administrateur système.

- GESTION DES COMPTES | DÉSACTIVATION DES COMPTES INACTIFS

Le système d’information désactive automatiquement les comptes inactifs après [Affectation : délai défini par l’organisation].

- GESTION DES COMPTES | VÉRIFICATION AUTOMATISÉE

Le système d’information vérifie automatiquement les activités de création, de modification, d’activation, de désactivation et de retrait des comptes, et envoie des avis à [Affectation : personnel ou rôles définis par l’organisation]. Contrôles connexes : AU-2 et AU-12.

- GESTION DES COMPTES | FERMETURE DE SESSION APRÈS UN DÉLAI D’INACTIVITÉ

L’organisation exige que les utilisateurs ferment leur session après [Affectation : délai d’inactivité prévu ou description du moment de la fermeture de session défini par l’organisation]. Contrôles connexes : SC-23.

- GESTION DES COMPTES | GESTION DYNAMIQUE DES DROITS D’ACCÈS

Le système d’information met en œuvre les capacités suivantes de gestion dynamique des droits d’accès : [Affectation : liste des capacités de gestion dynamique des droits d’accès définie par l’organisation].

Conseils supplémentaires sur l’amélioration : Contrairement aux approches conventionnelles de contrôle d’accès qui utilisent des comptes de système d’information statiques et des ensembles prédéfinis de droits d’accès utilisateur, les approches de contrôle d’accès dynamique (p. ex. les architectures orientées services) misent sur des décisions de contrôle d’accès valorisées à l’exécution et facilitées par une gestion dynamique des droits d’accès. Quoique les identités d’utilisateur puissent demeurer relativement constantes au fil du temps, il est possible que les droits d’accès changent plus fréquemment selon les exigences de la mission et des opérations ainsi que selon les besoins opérationnels des organisations. La gestion dynamique des droits d’accès comprend notamment la révocation immédiate des droits d’accès des utilisateurs, par opposition à forcer les utilisateurs à mettre fin à leur session et à en ouvrir une nouvelle pour refléter les changements de droits d’accès. La gestion dynamique des droits d’accès peut également désigner les mécanismes qui modifient les droits d’accès des utilisateurs en fonction de règles dynamiques, au lieu de modifier les profils d’utilisateur précis. Ce type de gestion des droits d’accès peut inclure des ajustements automatiques des droits d’accès si les utilisateurs travaillent en dehors de leurs heures normales de travail ou si les systèmes d’information sont dans des situations contraignantes ou de maintenance d’urgence. Cette amélioration peut également inclure les effets complémentaires des changements de droits d’accès, dont les changements potentiels aux clés de chiffrement utilisées pour les communications. La gestion dynamique des droits d’accès peut appuyer les exigences en matière de résilience des systèmes d’information. Contrôle connexe : AC-16.

- GESTION DES COMPTES | PLANS BASÉS SUR LES RÔLES

- L’organisation établit et administre les comptes utilisateur privilégiés conformément à un plan de contrôle d’accès basé sur les rôles qui regroupe l’accès et les droits d’accès au système d’information permis par rôle.

- L’organisation surveille les attributions de rôles privilégiés.

- L’organisation prend [Affectation : mesures définies par l’organisation] lorsque les attributions de rôles privilégiés ne conviennent plus.

Conseils supplémentaires sur l’amélioration : Les rôles privilégiés sont des rôles définis par l’organisation qui sont attribués aux utilisateurs pour leur permettre d’exécuter certaines fonctions de sécurité qu’ils ne sont pas habituellement autorisés à exécuter. Ces rôles privilégiés comprennent notamment la gestion des clés, la gestion des comptes, l’administration des réseaux et des systèmes, l’administration des bases de données et l’administration Web.

- GESTION DES COMPTES | CRÉATION DYNAMIQUE DE COMPTES

Le système d’information crée [Affectation : comptes de système d’information définis par l’organisation] de façon dynamique.

Conseils supplémentaires sur l’amélioration : Les approches dynamiques de création de comptes de système d’information (p. ex. telles qu’elles sont mises en œuvre dans des architectures orientées services) ont recours à l’établissement de comptes (identités) en temps réel dans le cas des entités jusque-là inconnues. Les organisations planifient la création dynamique de comptes de système d’information en établissant des mécanismes et des relations de confiance avec les autorités appropriées pour valider les autorisations et droits d’accès connexes. Contrôle connexe : AC-16.

- GESTION DES COMPTES | RESTRICTIONS LIÉES À L’UTILISATION DE COMPTES PARTAGÉS ET DE COMPTES DE GROUPE

L’organisation autorise uniquement l’utilisation des comptes partagés et de groupe qui répondent aux [Affectation : conditions relatives à l’établissement de comptes partagés et de groupe définies par l’organisation].

- GESTION DES COMPTES | SUPPRESSION DES JUSTIFICATIFS D’IDENTITÉ DE COMPTES PARTAGÉS ET DE COMPTES DE GROUPE

Le système d’information supprime les justificatifs d’identité des comptes partagés ou de groupe lorsque les membres quittent le groupe.

- GESTION DES COMPTES | CONDITIONS D’UTILISATION

Le système d’information applique [Affectation : circonstances et/ou conditions d’utilisation définies par l’organisation] aux [Affectation : comptes du système d’information définis par l’organisation].

Conseils supplémentaires sur l’amélioration : Les organisations peuvent décrire les conditions ou les circonstances particulières selon lesquelles les comptes du système d’information peuvent être utilisés, par exemple en limitant l’utilisation à certains jours de la semaine, à certaines heures du jour ou à une durée précise.

- GESTION DES COMPTES | SURVEILLANCE ET UTILISATION IRRÉGULIÈRE DES COMPTES

- L’organisation surveille les comptes de système d’information afin de détecter [Affectation : utilisation irrégulière définie par l’organisation].

- L’organisation signale l’utilisation irrégulière des comptes de système d’information à [Affectation : personnel ou rôles définis par l’organisation].

Conseils supplémentaires sur l’amélioration : L’utilisation irrégulière peut comprendre l’accès à des systèmes d’information à des heures précises de la journée et à partir d’endroits qui ne correspondent pas aux habitudes d’utilisation régulières des employés de l’organisation. Contrôle connexe : CA-7.

- GESTION DES COMPTES | DÉSACTIVATION DES COMPTES DES UTILISATEURS À RISQUE ÉLEVÉ

L’organisation désactive les comptes des utilisateurs qui présentent un risque élevé dans un délai de [Affectation : délai défini par l’organisation] après la découverte du risque.

Conseils supplémentaires sur l’amélioration : Les utilisateurs présentant un risque élevé pour les organisations comprennent les personnes sur lesquelles des preuves fiables ou du renseignement révèlent leur intention d’utiliser un accès autorisé aux systèmes d’information pour causer un préjudice ou pour permettre à des adversaires de causer un préjudice. Ces préjudices pourraient nuire aux activités et aux biens organisationnels, aux employés, à d’autres organisations ou au Canada. La coordination étroite entre les autorités responsables, les administrateurs de système d’information et les gestionnaires des ressources humaines est essentielle à l’exécution opportune de cette amélioration. Contrôle connexe : PS-4.

Références :

Aucune.

AC-3 APPLICATION DE L’ACCÈS

Contrôle :

- Le système d’information applique les autorisations approuvées pour l’accès logique aux ressources du système et à l’information conformément aux politiques de contrôle d’accès applicables.

Conseils supplémentaires : Les politiques de contrôle d’accès (p. ex. politiques basées sur l’identité, sur les rôles ou sur les attributs) et les mécanismes d’application de l’accès (p. ex. listes de contrôle d’accès, matrices de contrôle d’accès, cryptographie) contrôlent l’accès entre les sujets ou entités actifs (c.-à-d. les utilisateurs ou les processus exécutés en leur nom) et les objets ou entités passifs (p. ex. dispositifs, fichiers, enregistrements, domaines) dans les systèmes d’information. En plus d’appliquer l’accès autorisé au système d’information et de reconnaître que les systèmes d’information peuvent héberger de nombreuses applications et services à l’appui des missions et des activités opérationnelles de l’organisation, les mécanismes d’application de l’accès peuvent également servir aux applications et aux services en vue de fournir une meilleure sécurité de l’information. Contrôles connexes : AC-2, AC-4, AC-5, AC-6, AC-16, AC-17, AC-18, AC-19, AC-20, AC-21, AC-22, AU-9, CM-5, CM-6, CM-11, MA-3, MA-4, MA-5 et PE-3.

Améliorations du contrôle :

- APPLICATION DE L’ACCÈS | ACCÈS LIMITÉ AUX FONCTIONS PRIVILÉGIÉES

[Annulée : Intégrée au contrôle AC-6]

- APPLICATION DE L’ACCÈS | DOUBLE AUTORISATION

Le système d’information applique une double autorisation pour [Affectation : commandes privilégiées ou autres mesures définies par l’organisation].

Conseils supplémentaires sur l’amélioration : L’exécution des mécanismes de double autorisation exige l’approbation de deux personnes autorisées. Les organisations n’ont pas besoin de mécanismes de double autorisation lorsqu’il faut agir immédiatement pour assurer la sécurité publique et environnementale. La double autorisation est également appelée le contrôle par deux personnes. Contrôles connexes : CP-9 et MP-6.

- APPLICATION DE L’ACCÈS | CONTRÔLE D’ACCÈS NON DISCRÉTIONNAIRE

Le système d’information applique [Affectation : politiques de contrôle d’accès non discrétionnaire définies par l’organisation] à tous les sujets et objets lorsque la politique précise :

- que la politique est appliquée de façon uniforme pour tous les sujets et objets dans les frontières du système d’information;

- qu’un sujet ayant reçu l’accès à l’information est contraint :

- d’acheminer l’information à des sujets ou à des objets non autorisés;

- d’octroyer ses droits d’accès à d’autres sujets;

- de changer un ou plusieurs attributs de sécurité pour des sujets, des objets, le système d’information ou des composants du système d’information;

- de choisir les attributs de sécurité et les valeurs d’attribut qui seront associés aux objets nouvellement créés ou modifiés; ou

- de changer les règles régies par le contrôle d’accès;

- Les [Affectation : sujets définis par l’organisation] peuvent accorder explicitement [Affectation : droits d’accès définis par l’organisation (c.-à-d. sujets de confiance)], de façon à ce qu’ils ne soient pas limités par les contraintes ci-dessus.

Conseils supplémentaires sur l’amélioration : Le contrôle d’accès non discrétionnaire ne se limite pas seulement à certaines utilisations historiques (p. ex. les mises en œuvre au moyen du modèle Bell-LaPadula). La classe ci-dessus de politiques de contrôle d’accès non discrétionnaire limite les opérations que peuvent exécuter les sujets par rapport à l’information obtenue des objets de données auxquels l’accès leur a déjà été accordé, ce qui empêche les sujets de transmettre de l’information à des sujets ou à des objets non autorisés. Elle limite également les opérations que peuvent exécuter les sujets en ce qui a trait à la propagation des privilèges de contrôle d’accès, à savoir qu’un sujet ayant un privilège ne peut pas le transmettre à d’autres sujets. La politique est appliquée de façon uniforme pour tous les sujets et objets que contrôle le système d’information. Autrement, la politique de contrôle d’accès peut être contournée. Cette application est habituellement assurée par une mise en œuvre qui répond au concept de contrôleur de référence (voir AC-25). La politique est délimitée par les frontières du système d’information (c.-à-d. une fois que l’information sort du contrôle du système, des moyens additionnels seront peut-être nécessaires pour s’assurer que les contraintes imposées sur l’information demeurent en vigueur). Les droits d’accès accordés aux sujets de confiance décrits ci-dessus sont conformes au concept du droit d’accès minimal (voir AC-6). Les sujets de confiance reçoivent seulement les droits d’accès minimaux relatifs à la politique ci-dessus qui sont nécessaires afin de satisfaire les besoins de l’organisation liés à la mission et aux opérations. Le contrôle s’applique particulièrement lorsqu’il existe un mandat (p. ex. une loi, un décret, une directive ou un règlement) qui établit une politique concernant l’accès à l’information sensible ou classifiée, où certains utilisateurs du système d’information ne sont pas autorisés à accéder à toute l’information sensible ou classifiée contenue dans le système d’information. Ce contrôle peut être appliqué en conjonction avec le contrôle AC-3 (4). Un sujet dont les activités sont limitées par les politiques de ce contrôle est toujours en mesure de réaliser ses activités en vertu des contraintes moins rigoureuses du contrôle AC 3 (4), mais les politiques du présent contrôle ont préséance sur les contraintes moins rigoureuses du contrôle AC-3 (4). Par exemple, bien qu’une politique de contrôle d’accès non discrétionnaire impose une contrainte empêchant un sujet de transmettre de l’information à un sujet ayant une étiquette de sensibilité différente, le contrôle AC-3 (4) permet au sujet de transmettre de l’information à des sujets ayant la même étiquette de sensibilité que celle du sujet. Contrôles connexes : AC-25 et SC-11.

- APPLICATION DE L’ACCÈS | CONTRÔLE D’ACCÈS DISCRÉTIONNAIRE

Le système d’information applique [Affectation : politiques de contrôle d’accès discrétionnaire définies par l’organisation] à des sujets et objets définis quand la politique précise qu’un sujet à qui l’accès à l’information a été accordé peut réaliser l’un ou l’autre des aspects suivants :

- acheminer l’information à des sujets ou à des objets;

- octroyer ses droits d’accès à d’autres sujets;

- changer des attributs de sécurité de sujets, d’objets, du système d’information ou de composants du système d’information;

- choisir les attributs de sécurité qui seront associés aux objets nouvellement créés ou modifiés; ou

- changer les règles régies par le contrôle d’accès.

Conseils supplémentaires sur l’amélioration : Lors de la mise en œuvre des politiques de contrôle d’accès discrétionnaire, les sujets ne sont pas limités quant aux opérations qu’ils peuvent exécuter par rapport à l’information à laquelle ils ont déjà reçu l’accès. Ainsi, les sujets ayant déjà obtenu l’accès à l’information sont autorisés à transmettre (c.-à-d. ils peuvent choisir de transmettre) l’information à d’autres sujets ou à d’autres objets. Cette amélioration peut être appliquée en parallèle avec le contrôle AC-3 (3). Un sujet dont les activités sont limitées par les politiques du contrôle AC-3 (3) peut toujours effectuer ses activités selon les contraintes moins rigoureuses de cette amélioration de contrôle. Par conséquent, bien que le contrôle AC-3 (3) impose des contraintes empêchant un sujet de transmettre de l’information à un sujet travaillant à un niveau de sensibilité différent, le contrôle AC-3 (4) permet au sujet de transmettre de l’information à des sujets ayant le même niveau de sensibilité que celui du sujet. La politique est délimitée par les limites du système d’information. Une fois que l’information sort du contrôle du système d’information, des moyens additionnels seront peut-être nécessaires pour s’assurer que les contraintes imposées demeurent en vigueur. Alors que les définitions anciennes et traditionnelles du contrôle d’accès discrétionnaire exigeaient le contrôle d’accès basé sur l’identité, il n’est pas nécessaire d’appliquer cette limite à l’utilisation du contrôle d’accès discrétionnaire.

- APPLICATION DE L’ACCÈS | INFORMATION PERTINENTE EN MATIÈRE DE SÉCURITÉ

Le système d’information empêche l’accès à [Affectation : information pertinente en matière de sécurité définie par l’organisation] sauf lorsqu’il est en état de non-fonctionnement sécurisé.

Conseils supplémentaires sur l’amélioration : L’information pertinente en matière de sécurité désigne toute information dans les systèmes d’information susceptible d’influer sur l’exécution des fonctions de sécurité ou sur la prestation des services de sécurité, de telle façon qu’elle nuirait à l’application des politiques de sécurité du système ou à l’isolation du code et des données. L’information pertinente en matière de sécurité comprend notamment les règles de filtrage des routeurs et des coupe-feux, l’information de gestion des clés cryptographiques, les paramètres de configuration des services de sécurité et les listes de contrôle d’accès. Les systèmes d’information dans un état de non-fonctionnement sécurisé comprennent également les périodes où ils n’effectuent aucun traitement lié à la mission ou aux opérations (p. ex. le système a été mis hors ligne aux fins de maintenance, de dépannage, d’amorçage ou d’arrêt). Contrôle connexe : CM-3.

- APPLICATION DE L’ACCÈS | PROTECTION DE L’INFORMATION DU SYSTÈME ET DES UTILISATEURS

[Annulée : Intégrée aux contrôles MP-4 et SC-28]

- APPLICATION DE L’ACCÈS | CONTRÔLE D’ACCÈS BASÉ SUR LES RÔLES

Le système d’information applique une politique de contrôle d’accès basé sur les rôles à des sujets et objets définis, et il contrôle l’accès en fonction des [Affectation : rôles et utilisateurs autorisés pour assumer ces rôles définis par l’organisation].

Conseils supplémentaires sur l’amélioration : Le contrôle d’accès basé sur les rôles (RBAC) désigne une politique de contrôle d’accès qui limite l’accès au système d’information aux utilisateurs autorisés. Les organisations peuvent créer des rôles précis selon les fonctions du poste et les autorisations (c.-à-d. droits d’accès) nécessaires en vue d’exécuter les opérations requises sur les systèmes d’information organisationnels associés aux rôles définis par l’organisation. Lorsque les rôles organisationnels sont attribués aux utilisateurs, ceux-ci héritent des autorisations ou des privilèges définis pour ces rôles. Le RBAC simplifie l’administration des droits d’accès des organisations puisque les droits d’accès ne sont pas attribués directement à chaque utilisateur (ce qui peut représenter un nombre considérable d’utilisateurs pour les moyennes et grandes organisations), mais plutôt à des rôles. Le RBAC peut être mis en œuvre de façon discrétionnaire ou non. Pour les organisations mettant en œuvre le RBAC avec des contrôles d’accès non discrétionnaire, les exigences du contrôle AC-3 (3) définissent la portée des sujets et des objets couverts par la politique.

- APPLICATION DE L’ACCÈS | RÉVOCATION DES AUTORISATIONS D’ACCÈS

Le système d’information applique la révocation des autorisations d’accès à la suite de changements apportés aux attributs de sécurité des sujets et des objets en fonction des [Affectation : règles régissant le moment de la révocation des autorisations d’accès définies par l’organisation].

Conseils supplémentaires sur l’amélioration : La révocation des règles d’accès peut être différente selon les types d’accès révoqué. Par exemple, si un sujet (c.-à-d. un utilisateur ou un processus) est retiré d’un groupe, il se peut que l’accès ne soit pas révoqué jusqu’à ce que l’objet (p. ex. un fichier) soit ouvert de nouveau ou jusqu’à ce que le sujet tente d’accéder de nouveau à l’objet. La révocation fondée sur les changements aux étiquettes de sécurité peut entrer en vigueur sur-le-champ. Les organisations peuvent fournir d’autres approches pour l’application immédiate des révocations dans les cas où les systèmes d’information sont incapables d’offrir cette capacité si elle est obligatoire.

- APPLICATION DE L’ACCÈS | DIFFUSION CONTRÔLÉE

Le système d’information ne diffuse pas l’information hors des frontières établies du système, à moins que :

- le [Affectation : système d’information ou composant système défini par l’organisation] destinataire fournisse [Affectation : mesures de protection de sécurité définies par l’organisation];

- les [Affectation : mesures de protection de sécurité définies par l’organisation] soient utilisées pour valider la pertinence de l’information désignée à des fins de diffusion.

Conseils supplémentaires sur l’amélioration : Les systèmes d’information peuvent seulement protéger de l’information organisationnelle dans les frontières établies du système. Des mesures de protection de sécurité additionnelles pourraient être nécessaires pour veiller à ce que cette information soit protégée de façon adéquate une fois qu’elle sort des frontières établies du système d’information. Ces mesures additionnelles s’appliquent par exemple à l’information transmise à un système d’information externe ou à l’information imprimée sur l’une de ses imprimantes. Si le système d’information est incapable de déterminer la convenance des mesures de protection fournies par des entités hors de ses frontières, à titre de contrôle d’atténuation, les organisations devraient établir, en fonction des procédures, si les systèmes d’information externes fournissent un niveau de sécurité adéquat. Les moyens servant à déterminer la convenance de la sécurité assurée par les systèmes d’information externe comprennent notamment la conduite d’inspections ou de tests périodiques, l’établissement d’ententes entre l’organisation et les organisations homologues ou d’autres processus. Les mécanismes qu’utilisent les entités externes pour protéger l’information reçue peuvent être différents de ceux qu’emploie l’organisation, mais ils doivent être suffisants afin de statuer sur la politique de sécurité pour protéger l’information. Cette amélioration de contrôle exige que les systèmes d’information se servent de mécanismes techniques ou procéduraux pour valider l’information avant de la diffuser à des systèmes externes. Par exemple, si le système d’information transmet l’information à un autre système contrôlé par une autre organisation, les mécanismes techniques servent à confirmer que les attributs de sécurité associés à l’information exportée sont appropriés pour le système destinataire. Autrement, si le système d’information transmet de l’information à une imprimante dans un espace contrôlé par l’organisation, des mécanismes procéduraux peuvent être mis en œuvre pour s’assurer que seules les personnes autorisées peuvent accéder à l’imprimante. Cette amélioration s’applique surtout lorsqu’il existe un mandat politique (p. ex. une loi, un décret, une directive ou un règlement) qui établit une politique sur l’accès à l’information et que celle-ci s’applique au-delà d’un système d’information ou d’une organisation.

- APPLICATION DE L’ACCÈS | DÉROGATION VÉRIFIÉE AUX MÉCANISMES DE CONTRÔLE D’ACCÈS

L’organisation utilise une dérogation vérifiée aux mécanismes automatisés de contrôle d’accès en vertu des [Affectation : conditions définies par l’organisation]. Contrôles connexes : AU-2 et AU-6.

Références :

Aucune

AC-4 APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION

Contrôle :

- Le système d’information applique des autorisations approuvées pour contrôler le flux d’information dans le système et entre les systèmes interconnectés en fonction des [Affectation : politiques de contrôle de flux d’information définies par l’organisation].

Conseils supplémentaires : Le contrôle de flux d’information régit le cheminement de l’information au sein d’un système d’information et entre des systèmes d’information (par opposition aux personnes autorisées à y accéder), quels que soient les accès subséquents à cette information. Les restrictions en matière de contrôle de flux comprennent notamment : empêcher l’information contrôlée à des fins d’exportation d’être transférée en clair vers Internet; bloquer le trafic entrant qui prétend provenir de l’intérieur de l’organisation; restreindre les demandes Web dans Internet qui ne proviennent pas du serveur mandataire Web interne; limiter les transferts d’information entre les organisations en fonction du contenu et des structures de données. Le transfert d’information entre des systèmes d’information représentant différents domaines de sécurité avec différentes politiques de sécurité comporte un risque de contravention à une ou à plusieurs politiques de sécurité des domaines. Dans de telles situations, les propriétaires ou gardiens de l’information fournissent des directives aux points désignés d’application des politiques entre les systèmes interconnectés. Les organisations devraient examiner la possibilité d’imposer des solutions architecturales précises lorsqu’elles doivent appliquer des politiques de sécurité précises. L’application comprend notamment : (i) l’interdiction de transférer de l’information entre systèmes interconnectés (c.-à-d. permettre l’accès à l’information seulement); (ii) l’utilisation de mécanismes matériels pour imposer des flux d’information unidirectionnels; (iii) la mise en œuvre de mécanismes remaniés de confiance pour réassigner les attributs et étiquettes de sécurité.

Les organisations utilisent couramment les mécanismes d’application et politiques de contrôle de flux d’information pour contrôler le flux d’information entre des sources et des destinations précises (p. ex. réseaux, utilisateurs et dispositifs) à l’intérieur des systèmes d’information et entre les systèmes interconnectés. Le contrôle de flux est fondé sur les caractéristiques de l’information et/ou sur son chemin. Le contrôle de flux est appliqué, par exemple, dans les dispositifs de protection des frontières (p. ex. passerelles, routeurs, gardiens, tunnels chiffrés et coupe-feux) qui utilisent des ensembles de règles ou établissent des paramètres de configuration limitant les services du système d’information et offrant une capacité de filtrage des paquets basée sur l’information d’en-tête ou une capacité de filtrage des messages basée sur le contenu (p. ex. en mettant en œuvre des recherches de mots-clés ou en utilisant les caractéristiques d’un document). Les organisations devraient également considérer la fiabilité des mécanismes de filtrage et d’inspection (c.-à-d. les composants matériels, micrologiciels et logiciels) qui sont essentiels à l’application du contrôle de flux d’information. Les améliorations 3 à 22 portent principalement sur les besoins en matière de solutions interdomaines, lesquels sont axés sur des techniques de filtrage avancées, l’analyse approfondie et des mécanismes d’application du contrôle de flux d’information mis en œuvre dans les produits interdomaines comme les gardiens à assurance élevée. De telles capacités ne sont généralement pas offertes dans des produits de technologies de l’information commerciaux sur étagère. Contrôles connexes : AC-3, AC-17, AC-19, AC-21, CM-6, CM-7, SA-8, SC-2, SC-5, SC-7 et SC-18.

Améliorations du contrôle :

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | ATTRIBUTS DE SÉCURITÉ DES OBJETS

Le système d’information utilise des [Affectation : attributs de sécurité définis par l’organisation] associés aux [Affectation : objets d’information, de source et de destination définis par l’organisation] pour appliquer les [Affectation : politiques de contrôle de flux d’information définies par l’organisation] comme base pour les décisions concernant le contrôle de flux.

Conseils supplémentaires sur l’amélioration : Les mécanismes d’application du contrôle de flux d’information comparent les attributs de sécurité associés à l’information (contenu et structure de données) avec des objets de source et de destination, et interviennent de manière appropriée (p. ex. blocage, mise en quarantaine, avertissement de l’administrateur) lorsqu’ils identifient des flux d’information non explicitement autorisés par les politiques de contrôle de flux d’information. Par exemple, un objet d’information étiqueté Secret serait autorisé à être transmis à un objet de destination étiqueté Secret, mais un objet d’information étiqueté Très secret ne serait pas autorisé à être transmis à un objet de destination étiqueté Secret. Les attributs de sécurité peuvent inclure notamment les adresses source et destination utilisées dans les coupe-feux qui filtrent le trafic. L’application du contrôle de flux d’information basée sur des attributs de sécurité explicites peut servir, par exemple, à contrôler la diffusion de certains types d’information. Contrôle connexe : AC-16.

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | DOMAINES DE TRAITEMENT

Le système d’information utilise des domaines de traitement protégés pour appliquer les [Affectation : politiques de contrôle de flux d’information définies par l’organisation] comme base pour les décisions concernant le contrôle de flux.

Conseils supplémentaires sur l’amélioration : Dans les systèmes d’information, les domaines de traitement protégés sont des espaces de traitement ayant des interactions contrôlées avec d’autres espaces de traitement, permettant ainsi le contrôle des flux d’information entre les espaces, de même qu’en provenance et à destination des objets de données ainsi que des objets d’information. Un domaine de traitement protégé peut être établi, par exemple, en mettant en œuvre un domaine et une application type. Dans le domaine et l’application type, les processus du système d’information sont attribués aux domaines; l’information est identifiée par type; les flux d’information sont contrôlés selon les accès autorisés à l’information (déterminés par domaine et type), selon la signalisation autorisée entre les domaines et selon les transitions de processus autorisées vers d’autres domaines.

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | CONTRÔLE DYNAMIQUE DE FLUX D’INFORMATION

Le système d’information applique le contrôle dynamique de flux d’information en fonction des [Affectation : politiques définies par l’organisation].

Conseils supplémentaires sur l’amélioration : Les politiques organisationnelles liées au contrôle dynamique de flux d’information comprennent notamment la permission ou l’interdiction des flux d’information en fonction de conditions changeantes ou de motifs liés à la mission et aux opérations. Les conditions changeantes peuvent être des changements dans la tolérance au risque de l’organisation en raison de changements dans l’immédiateté des besoins relatifs à la mission et aux opérations, des changements dans l’environnement de menace et la détection d’événements potentiellement préjudiciables et néfastes. Contrôle connexe : SI-4.

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | VÉRIFICATION DU CONTENU DE L’INFORMATION CHIFFRÉE

Le système d’information empêche l’information chiffrée de contourner les mécanismes de vérification de contenu en [Sélection (un ou plusieurs) : déchiffrant l’information; bloquant le flux d’information chiffrée; en mettant fin aux sessions de communication qui tentent d’acheminer l’information chiffrée; [procédure ou méthode définie par l’organisation]]. Contrôle connexe : SI-4

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | TYPES DE DONNÉES INTÉGRÉS

Le système d’information applique des [Affectation : restrictions définies par l’organisation] concernant l’intégration de types de données dans d’autres types de données.

Conseils supplémentaires sur l’amélioration : L’intégration de types de données dans d’autres types de données pourrait réduire l’efficacité du contrôle de flux. Les types de données intégrés comprennent notamment l’insertion de fichiers exécutables à titre d’objets dans les fichiers de traitement de texte, l’insertion de références ou d’information descriptive dans un fichier multimédia, et les types de données comprimées ou archivées qui peuvent contenir de multiples types de données intégrés. Les limites relatives à l’intégration de types de données considèrent les niveaux d’intégration et interdisent les niveaux d’intégration qui dépassent les capacités des outils d’inspection.

- APPLICATION DU CONTRÔLE DE FLUX D’INFORMATION | MÉTADONNÉES

Le système d’information applique le contrôle de flux d’information en fonction des [Affectation : métadonnées définies par l’organisation].